- ナレッジセンター

- 匠コラム

OT Security~まずは可視化から~

- 匠コラム

ビジネス開発本部

第 3 応用技術部 第 2 チーム

河本 陽

IT(Information Technology)と OT(Operational Technology)を連携させたシステムを構築する動きが加速しています。スマートファクトリーをはじめとする OT 環境のデータ利活用のニーズが高まっているためです。OT のデータを抽出して IT の分析技術を用いることで、運用環境の生産性や効率を高めることが期待できます。しかし、IT と OT が接続することによる新たなリスクやシステムの脆弱性も発生する事にもなり得ます。その対策として、

・IT/OT 資産の可視性の確保

・Asset Inventory の管理

が重要になってきます。

本コラムでは IT/OT デバイスを網羅的に可視化するソリューションとして、フォアスカウト社製 Forescout を用いた方法について紹介します。

エアギャップ手法の価値が低下

従来、OT システムは IT システムと物理的にネットワークが分断されており、隔離された環境で運用が行われていました。これはエアギャップと呼ばれ、外界との通信を切断することで脅威からシステムを守る手法です。多くの OT システムのセキュリティ対策で用いられていますが、一方で脅威にさらされないため、攻撃に対して無防備な状態で運用される潜在的なリスクがありました。昨今の OT システムでは外部環境との接続が少しずつ増え、セキュリティの脅威が IT と OT の双方で共通化してきています。そのため、セキュリティ対策/管理の一元化が求められています。

OT システムの特徴

IT のセキュリティ対策をそのまま OT に展開することは容易ではありません。なぜなら、OT システムには IT システムとは異なる特徴があるためです。

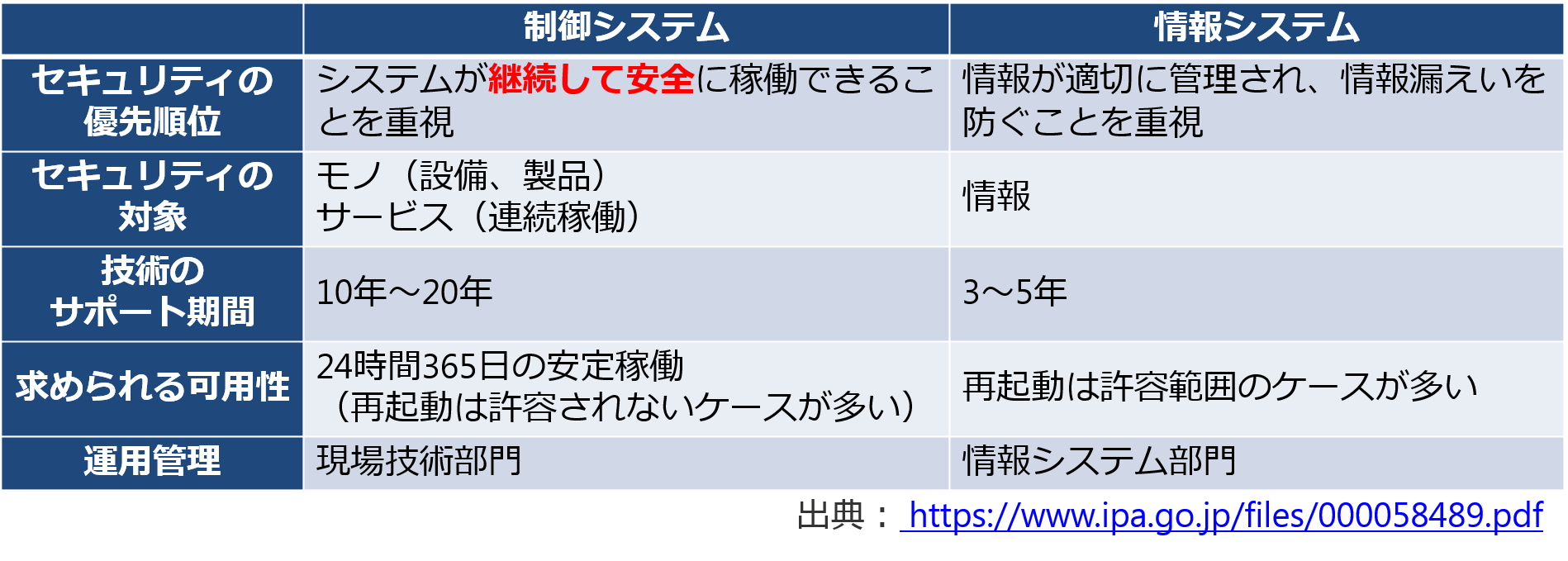

表1. 制御システム(OT)と情報システム(IT)における情報セキュリティの考え方の違い

IT システムは大量のデータ処理を目的として導入されることが多く、可用性よりも処理能力が求められる特徴があります。また、顧客情報等の機密情報も取り扱うため、情報漏えいの影響が大きく、機密性が重視される傾向があります。一方で、OT システムは社会基盤や産業基盤を支えている性質上、稼働が停止すると社会的な影響や事業継続上の影響が非常に大きいため、継続した稼働が重視される傾向があります。これは正常の運用時に限らず、たとえサイバー攻撃を受けている最中であっても同様です。

OT システムの構成

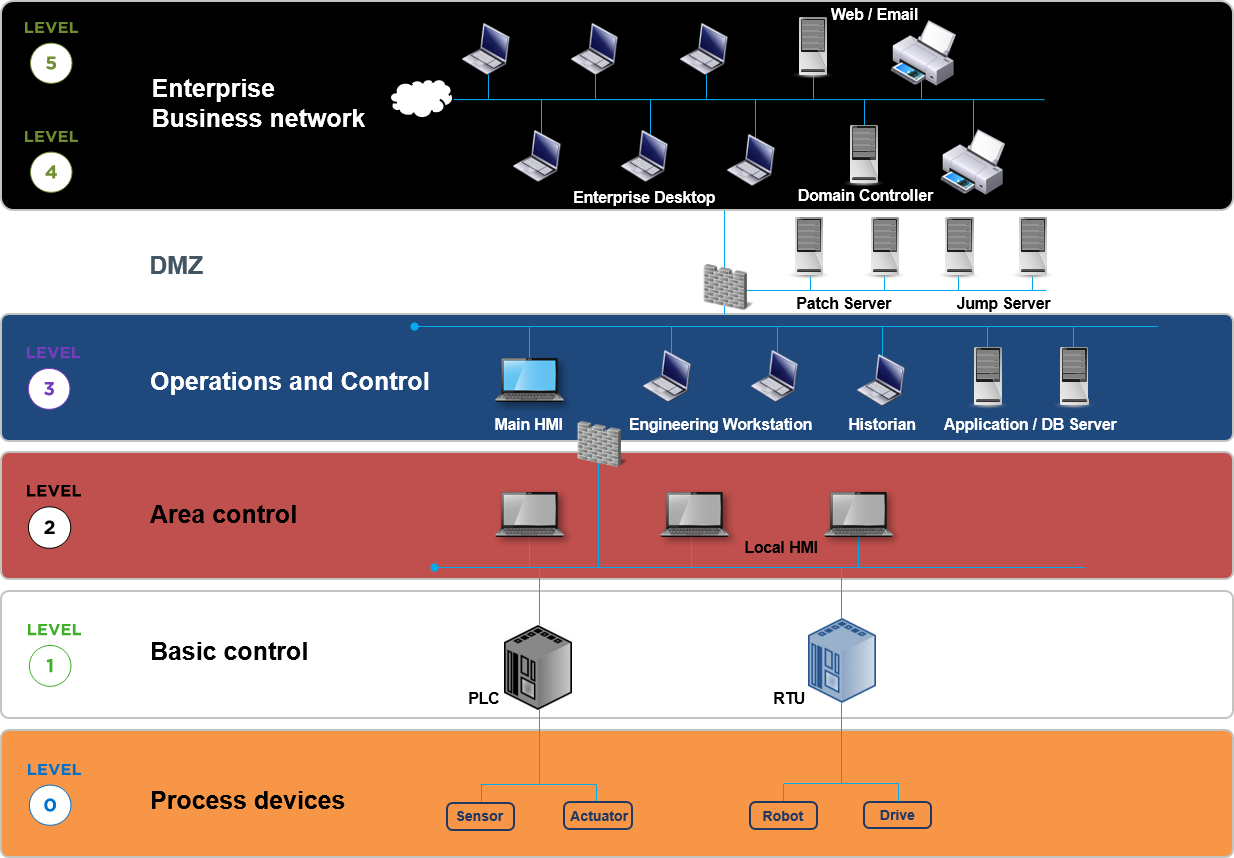

IT/OT のセキュリティを検討するにあたり、Purdue モデルがしばしば用いられます。同モデルはシステムを機能階層ごとに論理的に区分し、セキュリティを確保すべき IT/OT ネットワークゾーンのマップを提示できるようにするものです。

図1. Purdue Reference Model の概念図

IT システムと OT システムではシステム管理者が異なり、責任範囲も分断されていることが少なくありません。しかし、セキュリティ対策は統一されたルールの下で実施をしないと効果が十分に発揮されない場合がありますので、全システムを俯瞰して見ていく必要があります。

OT システムでは各システムで独自に運用ルールが設けられているケースがほとんどであり、OT システムの管理者はシステムを横断的に管理する手法に慣れていないことが多いと考えられます。そのため、現実的な選択肢としては IT システムの管理者が OT システムも含めた管理をしていくことになるでしょう。ただし、IT 管理者は OT システム側の知識が十分ではなく、システムの要件を把握するためには OT 管理者の協力は必要不可欠です。

OT システムの可視化

IT 管理者が OT システムのセキュリティ対策を実施するには、全ての OT システムの全貌を理解したうえで遂行するのが理想的です。しかし、それでは対策をとるまでに膨大な時間がかかってしまい、現実的ではありません。では、まず何から始めれば良いのでしょうか。選択肢は色々考えられますが、セキュリティリスクに基づいた優先づけを行い、優先度の高いものから対応していくことが望ましいでしょう。それにあたり、管理者はセキュリティリスクが高く、優先的に対策をとるべき場所がどこなのかを把握する必要があります。そのためにはシステムに接続されているデバイスの可視化と管理をするアプローチは非常に有用です。

デバイスを可視化するための方法にはいくつかありますが、IT 環境の可視化と OT 環境の可視化ではツールが分かれているものがほとんどでした。しかし、両方の環境を可視化できるものも少しずつ登場してきています。今回はフォアスカウト社製 Forescout を用いた方法をご紹介します。

Forescout v8.1 で確認できるもの

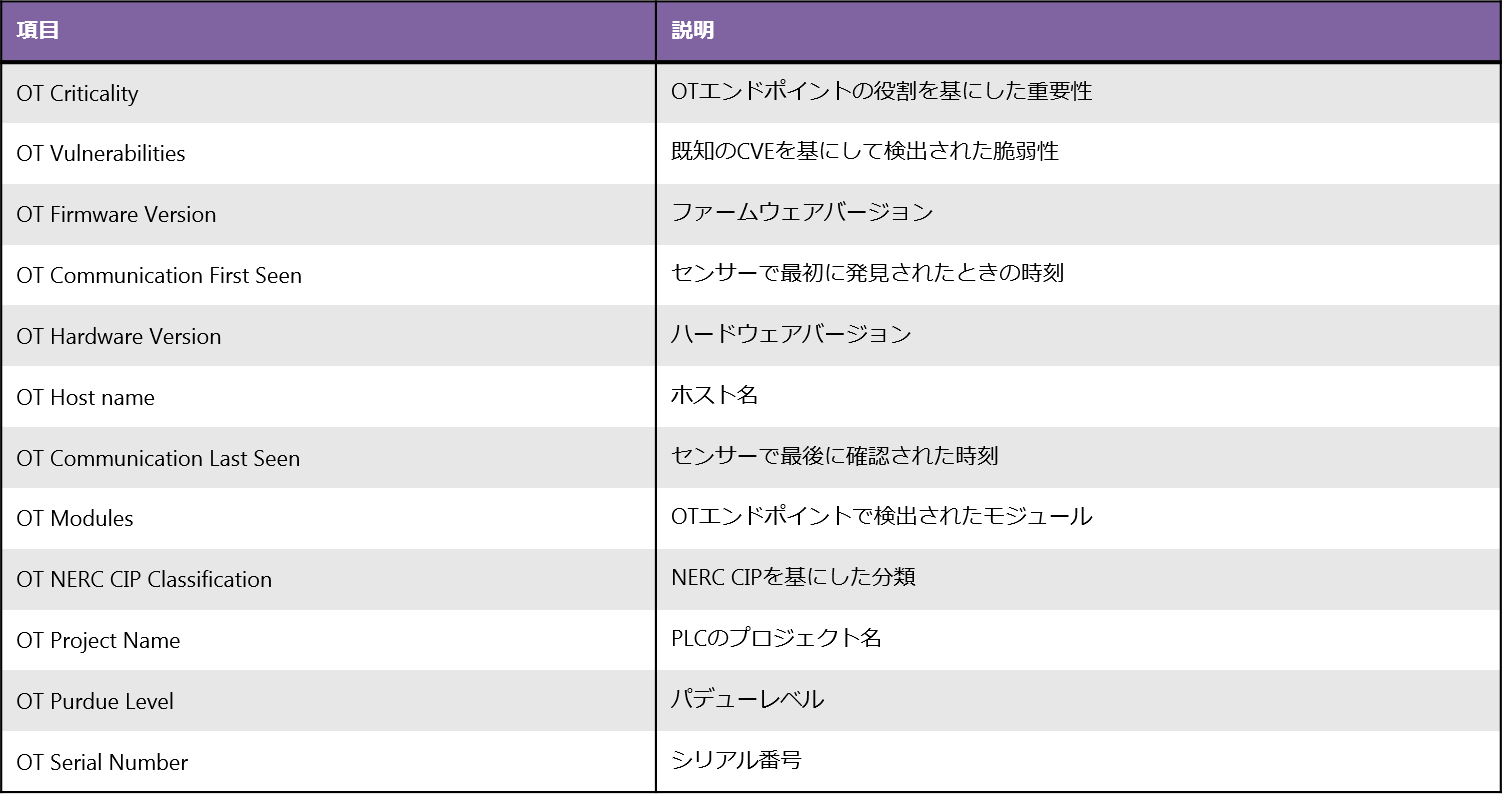

Forescout は主に IT システムでのエージェントレス可視化製品でした。IT 側のデバイス可視化の様子については、匠コラム:Device Visibility~可視化の重要性~にて詳しく紹介しております。フォアスカウト社は世界各国で電力/製造/インフラ関連企業に産業システムのセキュリティ対策を提供していたSecurityMatters社を2018 年 11 月に買収しました。これをきっかけに Forescout version 8.1(v8.1) よりForescoutの一部の機種をOT側のセンサーとしても使用できるようになる等、機能統合が少しずつ進められているように見受けられます。具体的には次の項目の確認が可能です。

Forescout は IT/OT ネットワークに接続している IP デバイスをリアルタイムに可視化し、適切なコントロールでセキュリティリスクを排除することが可能です。メリットとして次の 2 点が挙げられます。

・もともと IT 側の製品であり、IT 管理者にとって親しみやすいGUIになっている

・一画面で IT/OT システムのデバイス一覧が可視化できる

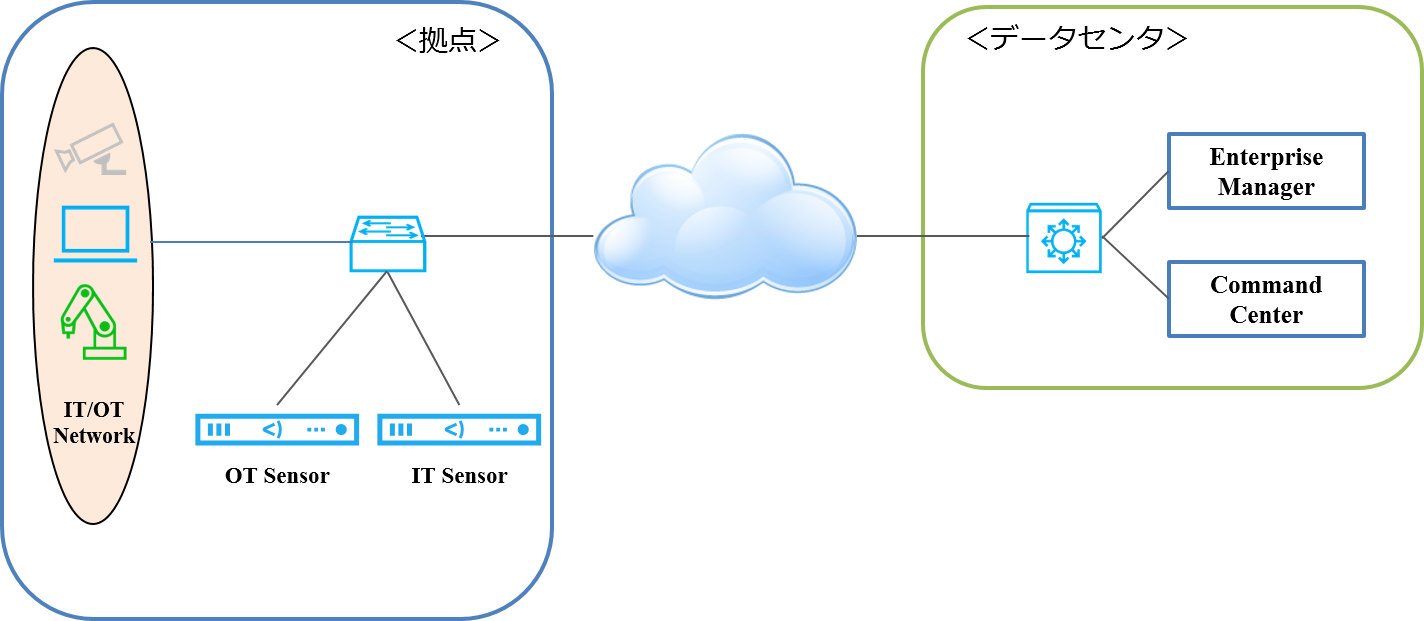

コンポーネントと結果

IT/OT システムのデバイスを可視化するために必要なコンポーネントは次の通りです。

・Enterprise Manager(全体管理)

・Command Center(OT データ集約)

・IT Sensor

・OT Sensor

システム内のスイッチでミラーポートを作成し、コピーしたトラフィックを Sensor へ流します。

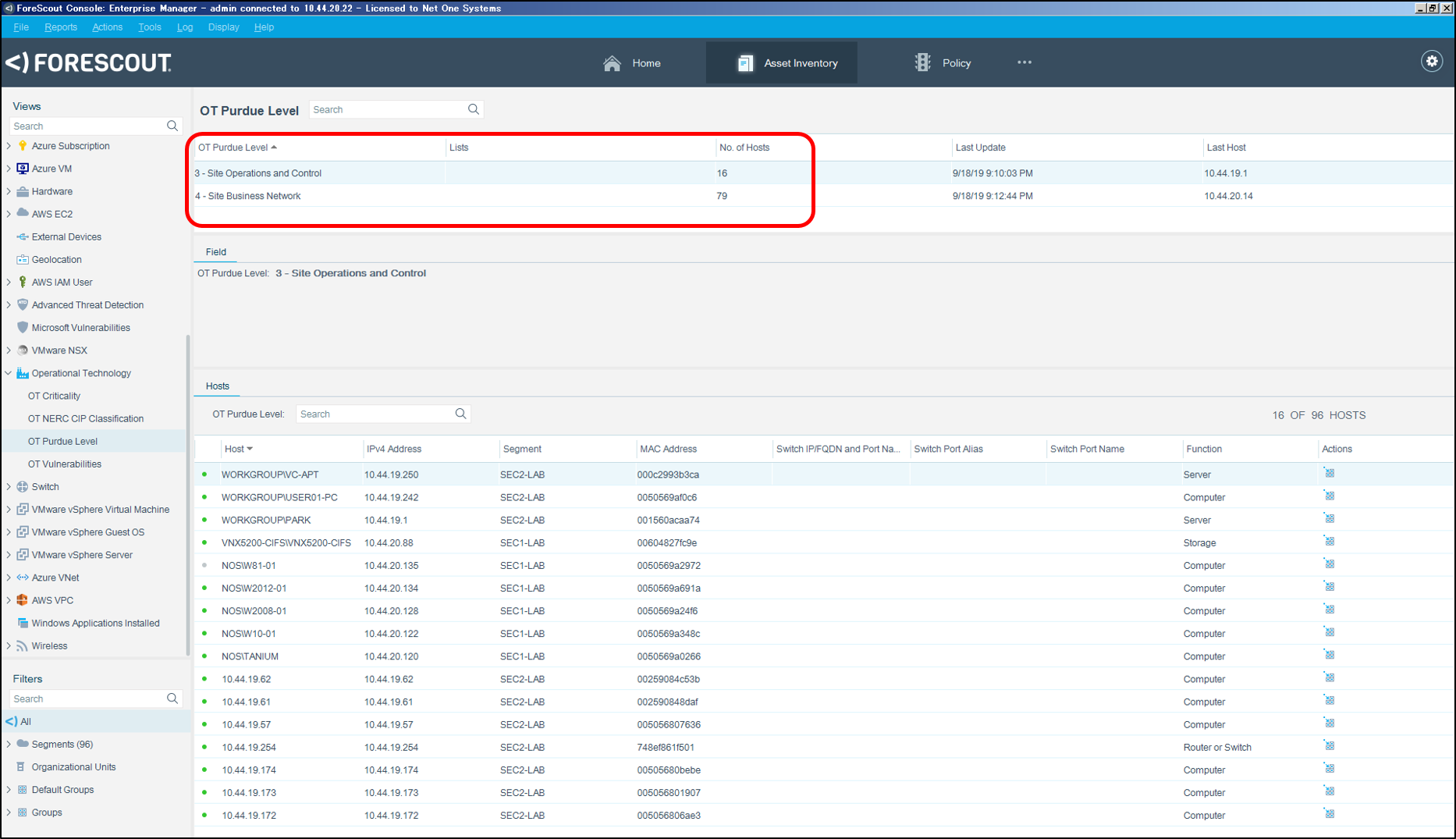

Forescout v8.1 では、IT/OT システム内の IP デバイスの一覧表示ができ、拡張機能を活用することで Purdue レベルでの資産表示が可能になります。これにより、レベルごとの資産数を確認することができます。

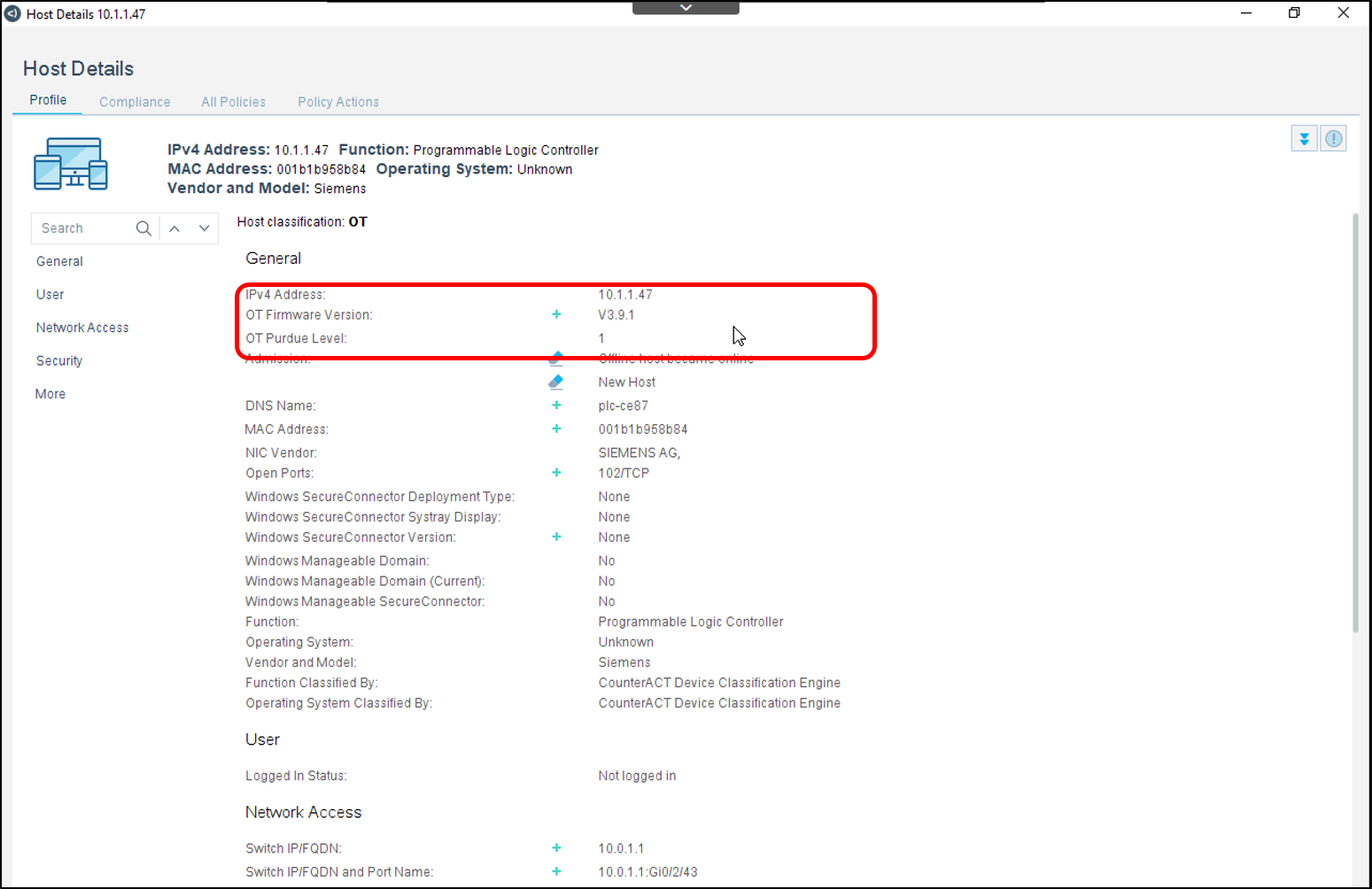

また、各デバイスの詳細な情報を調査する場合は、一覧からデバイスの詳細情報ページに進むこともできます。従来から取得可能な IT 側の情報に加えて、OT 側のプロパティも追加されています。

まとめ

フォアスカウト社製 Forescout を用いることで、IT/OT システムのデバイス一覧を一つのコンソールで確認/管理することが可能です。システムの効果的なセキュリティ対策をとる上で、システム内にどんなデバイスが接続されているのかを可視化することは IT だけでなく OT でも重要です。将来的には SilentDefense が持つ OT デバイスの通信の可視化や通信の自動マッピング、コンプライアンスレポートといった OT 専用の豊富な機能も Forescout に統合されていく予定にはなっていますが、まずは OT システム側の IP を持った資産の洗い出しからスタートするのも始めやすいと思います。いずれにしても、IT と OT の連携を進めながら安全なネットワークを維持するために、状況を把握できる仕組みは必須となりますので、OT システムのセキュリティ対策の第一歩として、デバイス可視化ソリューションの検討をしてみてはいかがでしょうか。弊社はこれらを実現するためのソリューション導入のノウハウも豊富に保有しておりますので、ご検討の際は是非とも弊社営業担当までご相談頂ければと思います。

関連記事

- 匠コラム:Device Visibility~可視化の重要性~

- 匠コラム:非管理デバイスに対するセキュリティ対策~可視化とコントロール~

- 匠コラム:増え続ける無線LANデバイスに対する今後のセキュリティ対策

執筆者プロフィール

河本 陽

ネットワンシステムズ株式会社 ビジネス開発本部

第 3 応用技術部 第 2 チーム 所属

2010 年にネットワンシステムズに入社し、セールスエンジニアとして公共/中央官庁の顧客を担当。2017 年よりネットワーク製品やセキュリティ製品の連携検証や技術支援に従事。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索