- ナレッジセンター

- 匠コラム

増え続ける無線LANデバイスに対する今後のセキュリティ対策

- 匠コラム

- セキュリティ

- ネットワーク

ビジネス推進本部 応用技術部

エンタープライズSDNチーム

中野 清隆

無線LANの普及によって様々な種類のデバイスが無線LANに接続するようになってきています。スマートフォン、タブレットなどノートPCと併用した業務利用はすでに一般的になってきており、また今後はIoTデバイスが無線LANに接続してきます。

そのような中で、ひと昔前は無線LANへの接続時に正しいデバイス・ユーザかどうかを判別するIEE802.1X認証などが主な無線LANセキュリティのキーワードでしたが、今後は、増え続ける無線LANデバイスに対して、接続後にどのようにしてセキュリティ対策をするか、また、どのようなセキュリティ運用をするか、がより重要になってきます。

増え続ける無線LANデバイスに対するセキュリティ対策の課題

「接続後にどのようにしてセキュリティ対策をするか、また、どのようなセキュリティ運用をするか」に関するひとつのポイントは『セキュリティ対応の自動化』があります。

例えば、ゲートウェイでマルウェア対策を取った場合、あるデバイスに対するマルウェア侵入の検知がされた際、セキュリティ装置ではそのデバイスのIPアドレス情報などを入手することはできますがネットワーク環境についてはわからないため、そのデバイスがネットワークのどこに存在するのかがすぐ判断できず

また、セキュリティ対策をしていても

- 迅速なセキュリティ対応が出来ない(手間・工数がかかる)

- 迅速な対応ができないことで拡散などセキュリティリスクが拡大する

などの課題が発生してしまいます。

この課題は

- ますます増加する無線LANデバイス

- モビリティ性がありどこで使用しているか分かりにくい無線LANデバイス

にとって特に大きな課題になります。

そこで、迅速なセキュリティ対応、運用負荷軽減において『セキュリティ対応の自動化』がポイントになります。

Cisco Rapid Threat Containmentによる脅威の即時封じ込め

Cisco社のソリューションとしてRapid Threat Containment(RTC)というものがあり、RTCによって検知した脅威を自動的に即時封じ込めすることが可能です。

Cisco RTCの機器構成例としては

- 次世代IPS Cisco Firepower

- 管理系装置 Cisco Firepower Management Center(FMC)

- セキュリティポリシーコントローラ Cisco Identity Service Engine(ISE)

- ネットワーク機器 Cisco CatalystやWireless LAN Controller

の連携があり、即時封じ込めの動作としては以下の流れになります。

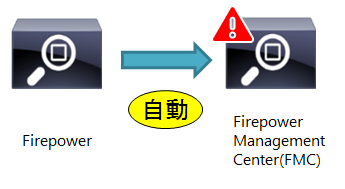

Step1

Firepowerで脅威(マルウェアなど)を検知

Step2

FirepowerからFMCに対して自動通知

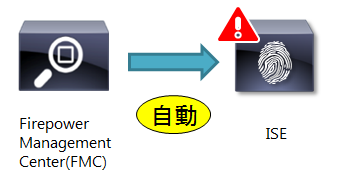

Step3

FMCからISEに対して脅威のデバイス情報を自動通知

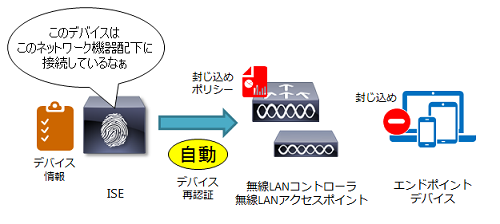

Step4

ISEが脅威のデバイスが接続しているネットワーク機器に対して、自動的(強制的)に再認証を発生させ、デバイスに対して封じ込めのポリシーを適応させる

無線LANデバイスに関しては、無線LANコントローラ上または無線LANアクセスポイント上で封じ込めポリシー(封じ込め用アクセスリストなど)を適応し、脅威の影響範囲が拡がらないようにデバイスの封じ込めを実施します。

このようにCisco RTCのメリットとして以下を実現可能です。

- セキュリティ対応の自動化(迅速な対応)、運用負荷軽減

人手を介さない即時封じ込めの実現 - 拡散のリスク低下

脅威のデバイスに対する

ネットワーク接続ポイントでの封じ込めの実現

まとめ

Cisco Rapid Threat Containment(RTC)によって、それぞれの機器が持っている情報を共有し自動的に連携することで、運用負荷をかけず、迅速な対応でセキュリティリスクの拡大を抑制できるということは、今後もますます増え続ける無線LANデバイスへのセキュリティ対策としてもメリットがあると考えます。

また、今回のコラムでは記載していない内容として、以下も実現可能です。

- Cisco ISE上での担当者による手動での封じ込めも可能

- 封じ込めした際に、Cisco ISEの機能を使用してユーザへ通知をすることも可能

- 有線LANデバイスに対しても同様に、動的または手動での即時封じ込めが可能

- Cisco ISE/Firepower/FMCというゲートウェイ型の連携だけではなく、Cisco ISE/エンドポイント向けAMPというエンドポイント型の連携や他社製のセキュリティ製品との連携も可能

Cisco ISE/Firepower/FMC連携などに関してご興味がございましたら、デモなどの実施は可能ですので、弊社営業までお問い合わせください。

執筆者プロフィール

中野 清隆

ネットワンシステムズ株式会社 ビジネス推進本部

応用技術部 エンタープライズSDNチーム

所属

入社以来無線LANの製品担当SEとして製品や技術の調査、検証評価、及び、提案や導入を支援する業務に従事。

現在はキャンパスセキュリティや自動化に力を入れるなど、エンタープライズSDNのエンジニアとして邁進中。

- 第1回 シスコ テクノロジー論文コンテスト 最優秀賞

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索