- ナレッジセンター

- 匠コラム

非管理デバイスに対するセキュリティ対策~可視化とコントロール~

- 匠コラム

- セキュリティ

- 可視化

ビジネス推進本部 応用技術部

エンタープライズITチーム

河本 陽

IoT(Internet of Things)の普及により、様々なデバイスがIPネットワークに接続するようになってきています。

接続する全てのデバイスをネットワーク監視のみで管理することは、技術的にも、利便性の観点でも困難です。そのような状況でセキュリティをどう担保していくのか、ForeScout社のCounterACTを用いたネットワーク連携ソリューションを例に非管理デバイスに対するセキュリティ対策について紹介します。

非管理デバイスのセキュリティ

従来のIPネットワークでは、限られた機器だけが接続して利用することができる環境が主流でした。クライアント用の端末は情報システム管理者側で事前に登録した端末を利用者に貸与する形式をとることで、デバイスの情報を把握できました。貸与された端末ではない非管理(情報が登録されていない)デバイスのIPネットワークへの接続は原則禁止(拒否)することで、セキュリティ運用で正常/異常通信の判断ができていました。

しかし、昨今、IPネットワークの利用範囲が拡大し、非管理デバイスの接続の必要性が増加してきました。BYOD(Bring Your Own Device)のように個人保有の端末の接続や、IoTと呼ばれる今までIPネットワークに接続することのなかったモノの接続など、デバイスの種類も増加しています。接続を許可することで、IPネットワークの利便性は向上しますが、セキュリティ運用で正常/異常通信の判断がしにくいようになってきています。

非管理デバイスは個々のセキュリティ対策が十分でないものもあるため、脆弱性をついたセキュリティインシデントも少なくありません。これらのデバイスからIPネットワークを経由して被害が波及してしまうことは避けなければなりません。

非管理デバイスの可視化

対策をとるために、まず非管理デバイスの情報を収集する必要があります。管理されたデバイスのみが対象であれば、エージェントをインストールして管理するようなセキュリティツールを導入することが有効です。しかし、IoTデバイスはエンベデッドシステムの制約の問題でNGである場合があります。そのため、エージェントに頼らない製品の導入が有効です。

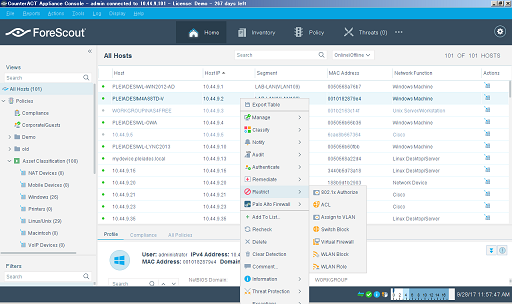

エージェントレス型で代表的なものとしてForeScout CounterACTがあります。Nmap(Network mapper)、WMI(Windows Management Instrumentation)/RPC(Remote Procedure Call)、SPAN(Switched Port ANalyzer)等、複数の方法を組合せて、情報を収集することが可能です。これにより、管理者はどんなデバイスがどんな状態でどこに接続されているかを把握することができます。

ネットワーク構成機器との連携

ネットワークを構成するスイッチやファイアウォール等のセキュリティ製品とForeScout CounterACTを連携させることで、セキュリティ機器が検知した脅威を、端末に近いポイントで隔離することが可能です。機器構成例としては、以下の通りです。

- 次世代ファイアウォール

PaloAlto PA+WildFire - オーケストレータ

ForeScout CounterACT - スイッチ

Cisco Catalyst

自動隔離までの流れ

マルウェアに感染した非管理デバイスがIPネットワークに接続された例で説明します。

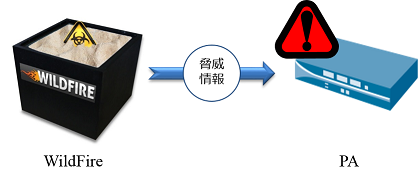

Step1

PaloAlto WildFireで脅威(マルウェア等)を検知し、PAに脅威判定が通知されます。

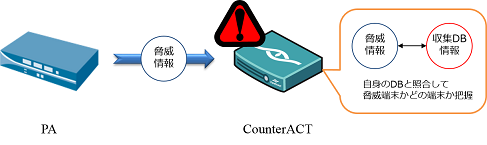

Step2

PaloAlto PAから脅威情報が通知され、ForeScout CounterACTは、自身が持っている非管理デバイスの情報を照合し、該当端末を把握します。

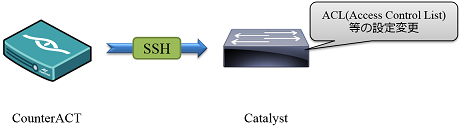

Step3

ForeScout CounterACTは、該当端末が接続されているCisco Catalystに対して隔離ポリシーを適用させます。

上記のフローにより、非管理デバイスが異常な通信をしていた場合でも、自動で隔離することが可能です。アクセススイッチの設定変更で対応するため、同一セグメント間の感染拡大も防ぐことができます。

環境構築の注意点

ForeScout CounterACTでは、自動隔離用のルールを細かく設定することが可能です。適用範囲に関するものだけでも、セグメントを作成して、どのセグメントが内部ネットワークに属するものかを定義して、ForeScout CounterACT毎に制御対象とするセグメントをどれにするかを設定し、その中で作成したポリシー毎に適用範囲を選定します。そのため、既存のネットワーク設計をよく理解して制御したい内容を明確にしたうえでルールを作成しておかないと、想定外のデバイスの隔離が発生する恐れがあります。自動で隔離することで運用コストを削減できるメリットはありますが、誤検知を考慮して通知のみにして、手動隔離することも可能です。

まとめ

PaloAlto PAのようなゲートウェイ型のセキュリティ製品単体では、内部の通信などゲートウェイを通過しない通信の制御まではできません。オーケストレータとしてForeScout CounterACTを連携させることで、接続スイッチでの対処を実現し、効果的な隔離ができます。

今回、本稿で紹介したForeScout/Cisco/PaloAltoという連携構成例だけではなく、他にも多くのネットワーク機器やセキュリティ製品との連携に対応しております。そのため、既に導入されている機器を有効活用することができます。ワンアーム構成になるため、既存ネットワークへ通信影響なく導入することが可能です。

ForeScout CounterACTを使った連携に関してご興味がございましたら、デモ等の実施は可能ですので、弊社営業担当までお問い合わせください。

関連記事

- 匠コラム:増え続ける無線LANデバイスに対する今後のセキュリティ対策

(Cisco Firepower/FMC/ISEを活用した感染端末の自動隔離について)

執筆者プロフィール

河本 陽

ネットワンシステムズ株式会社 ビジネス推進本部

応用技術部 ENT ITチーム 所属

ネットワンシステムズに入社し、セールスエンジニアとして公共/中央官庁の顧客を担当する。

現在は現部署に異動し、ネットワーク製品とセキュリティ製品の連携検証や技術支援に従事。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索