- ナレッジセンター

- 匠コラム

セキュリティ匠対談 九回目 ~ネットワーク分離の最前線(その3)~

- 匠コラム

- セキュリティ

- ネットワーク

- 仮想化

セキュリティ匠対談 第九回

~ネットワーク分離の最前線(その3)~

執筆者プロフィール

|

山崎 文明 :市場開発本部 エグゼクティブエキスパート |

| 国内のセキュリティ第一人者として、今まで数多くの役職を歴任。 著書多数。 官公庁に対しても、積極的なセキュリティ提言を行っている。 |

|

|

栗田 晴彦:ビジネス推進本部 シニアエキスパート |

| CISSP/CCSP/CISA//PCI DSS QSA/PMP セキュリティのコンサルティングや監査に長年従事。 現在は、後進の育成にも力を入れている。セキュリティ匠の会事務局。 |

仮想化がもたらすネットワーク分離の最新状況

| 栗田: | 九回目の今回のテーマは、ネットワーク分離(その3)です。山崎さん、宜しくお願いいたします。前回の八回目では、ネットワーク分離に対する最新技術として、物理的な方法を用いて一方向性通信を厳密に実現する「データダイオード」の紹介をしました。 |

|---|---|

| 山崎: | はい、現状ではIoTや産業制御系システム(Industrial Control System)での活用が中心ですが、今後は大きく市場が伸び行く注目分野と思われます。 |

| 栗田: | そして、八回目の最後には、仮想化技術の影響に触れました。いまや、ネットワークやインフラストラクチャを考えるにあたっては、仮想化は避けて通れませんね? |

| 山崎: | 既に、IaaS(Infrastructure as a Service)上で常識的なセキュリティ対策であるDMZ(DeMilitarized Zone:非武装地帯)を構築する場合に、ファイアウォール制御機能を仮想サーバに対するセキュリティグループ設定で実現するなど、SDN(Software Defined Network)の考え方に基づいて対応することが当たり前になっています。仮想化は、ネットワーク分離を推進していくと同時に質的な変化ももたらすと思います。 |

| 栗田: | その中で、具体的な製品技術としてVDI(Virtual Desktop Infrastructure:仮想デスクトップ環境)とNSX(VMware NSX)の名前が挙がってきました。 |

| 山崎: | まずこの2つの具体的な技術をベースにしながら、ネットワーク分離の最新の動きを整理していきたいと思います。そして、最後にはこの分野での将来動向を簡単に紹介したいと思います。 |

VDIによる、ネットワーク分離の推進

| 栗田: | まずは、VDIの利用によるネットワーク分離の実現です。第6回の対談では、このVDIをインターネットからのネットワーク分離(Web分離)の有効な実現方式として対談を行いました。実際に福島市教育委員会や所沢市役所などでも導入されており、非常に身近な技術となっていますね。 |

|---|---|

| 山崎: | これらの事例は、「インターネット接続システム」と「組織内システム」とのネットワーク分離のための典型的な手法です。サイバー攻撃の最前線にさらされている「インターネット接続システム」、中でも利用者がWebアクセスするためのブラウザーを、「組織内システム」から分離することで、現在の最大の脅威である標的型攻撃やランサムウェアへの対応となります。 |

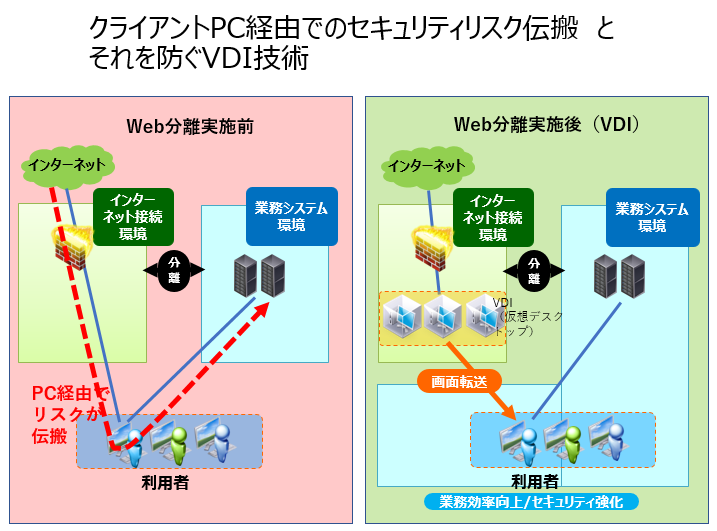

| >栗田: | 山崎さん、VDIが何故ネットワーク分離を有効にするのでしょうか? |

| 山崎: | 分離されたネットワーク間では、当然アクセス制御がなされ、必要最小限の通信しか許容されませんが、残念ながらそれでも一般利用者/クライアントPCの存在が大きなセキュリティ脅威となる可能性があります。つまり、如何に厳密に双方のネットワークが分離されようとも、そのPCが両方のネットワークに同時にアクセス出来てしまう場合は、その経路を悪用されセキュリティリスクが伝搬してしまうのです。 |

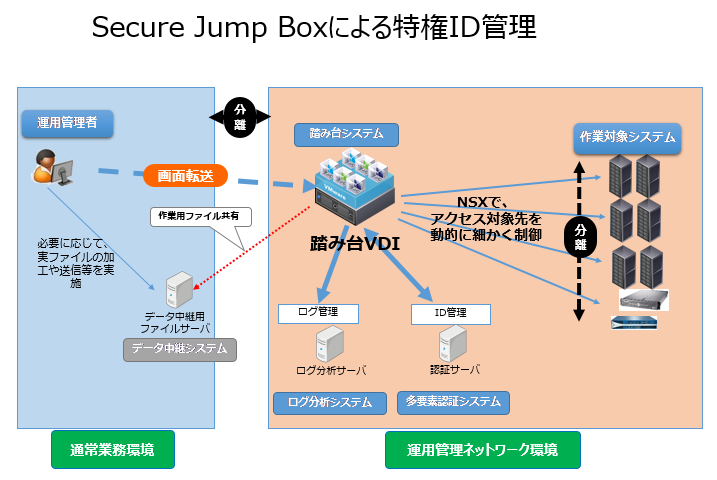

図:クライアントPC経由でのセキュリティリスクの伝搬とそれを防ぐVDI技術 |

|

| 栗田: | 標的型攻撃を例に取ると分かりやすいですね。侵入者は、まず一番セキュリティ対応が弱くなりがちなクライアントPCに何らかの方法で入り込み、そこから社内の重要システムにアクセスして情報を盗みだし、そのPC経由で外部へ持ち出す。インターネットから重要システムへは当然アクセス制御がなされ直接接続が禁止されていますが、クライアントPCを経由することでそれがバイパスされてしまうのですね。 |

| 山崎: | その通りです。そのための対策として、一番わかりやすいのが、分離されたネットワーク毎でのPCの使い分けです。ただし、複数のPCが設置されることとなるのでスペースも取るし使い勝手もよくない。そのため、VDI技術を使い操作データや画像データのみの転送を行い、ネットワーク分離はなされたまま、一台のPCから複数のネットワーク上のシステムにアクセスし操作できるようにするわけです。 |

Web分離用だけではなく、社内ネットワーク毎のVDIも

ネットワーク分離の詳細化:NSXによるシステム個別の制御へ

| 山崎: | VDIを用いれば、セキュリティレベルの異なる環境やシステムへのクライアントアクセスが統合できます。そうなると、これからはますますアクセス対象となるシステム間のネットワーク分離をしっかりと行うことが重要となります。そして、それは仮想化によって、高度な細かい分離が実現できるようになります。 |

|---|---|

| 栗田: | 本当にそう思います。例えば、先ほどの活用例では、基幹業務系は機密情報を扱うのでテレワークではアクセスさせたくないから、テレワークでアクセスできるのは基幹業務用VDIではなくOA業務用VDIに限定するなどが考えられます。更にアクセス元だけではなく、時間や人によってさらに細かく制御できると大きなメリットが出ますね。 |

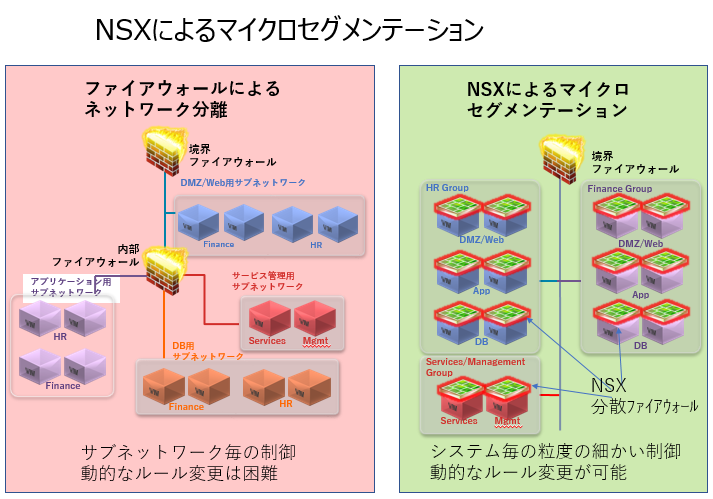

| 山崎: | また、VDIで実現する仮想デスクトップ間でも、木目細かくアクセス制御を行い「ネットワーク分離」してしまうなどもあります。仮想デスクトップがマルウェアに感染したのを検知したら、それをダイナミックに切り離してしまうなどの芸当も可能です。これらが、ソフトウェアレベルの設定により実現できるのが仮想化の大きな特長です。これを実現する代表的なソリューションが、NSXです。仮想化の雄であるVMware社が提供しているもので、仮想環境上で分散ファイアウォール機能が提供されます。 |

| 栗田: | ソフトウェアでの制御なので、以下の2つのことが簡単に実現できるということなのですね。

今まででは、物理的なネットワーク機器に対する設定で、ネットワーク分離していたので様々な限界がありましたが、もう一段階高レベルの分離が実現できそうですね。 |

| 山崎: | まさに、その通りです。前章で例示のあった、Secure Jump Boxでは運用管理者毎に、利用局面毎に、どのシステムにアクセスできるかをNSXの機能で制限しているということですが、これも、SDNだからこそなせる業です。当然、運用管理ネットワークはその他の業務ネットワークからは分離されていますが、その運用管理ネットワークの中でも、更に細かくアクセスの制限が出来るのです。 |

マイクロセグメンテーションへの流れ

マイクロセグメンテーションのその先へ:CWPP

| 栗田: | 仮想化によって、ネットワーク分離の基本的な考えが変わりつつありますね。今まででは、セキュリティレベルの同じシステムの固まりをネットワークとしてまとめて、それを最小単位に制御していましたが、個々のシステム単位で制御することが可能となってきました。つまり、制御ポイントがネットワークから、システムとなっています。 |

|---|---|

| 山崎: | 今までとネットワークという概念が変わってきています。そもそも、仮想化されているわけですから、実際のネットワーク機器があるわけではなく、ソフトウェアにより、システム間のデータのやりとりが制御されているだけです。 |

| 栗田: | この先はどのようになっていくのか、本当に興味深いです。山崎さん、今、どのような技術が注目されているのでしょうか? |

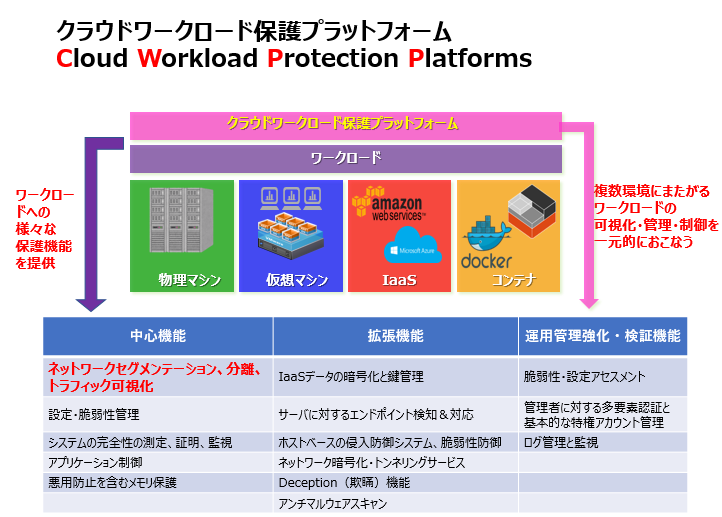

| 山崎: | この1~2年話題となっている、とても興味深い動きがあります。それは、CWPP(Cloud Workload Protection Platform:クラウド・ワークロード保護プラットフォーム)という技術で、調査会社のガートナー社が、2017年のセキュリティトップテクノロジー(11項目)の中でも第一位に挙げたものです。 |

| 栗田: | その記事を読んでみましたが、第二位がリモートブラウザーで、今回のVDIを利用したWeb分離/インターネット分離に相当するものですね。上位2つが、今回の対談のテーマと絡んでくるのは本当に偶然です。

CWPPは、マイクロセグメンテーションとは同じ考えではなく、より幅広い包括的な概念です。マイクロセグメンテーションはシステム単位での制御となりますが、CWPPでは、その上で実行されるワークロード単位でセキュリティ保護をかけて行こうという考え方です。特に、今後はワークロードが社内や複数のクラウドで分散処理される時代を考えると、それらを統合的に保護する必要があるというニーズに基づいています。 保護の方法は具体的にどのようなものになりますか? |

| 山崎: | その代表的なものが、今回議論したネットワーク分離です。ワークロード単位で、通信可能な相手を細かく定義していきます。それ以外に、プロセスのハードニング(堅牢化)、構成や脆弱性管理、アプリケーション制御などの機能も含まれます。ワークロード上で、通信相手やアプリケーション処理を必要最小限に絞り込み、実行される機能を限定することでセキュリティを高めることが出来ます。 |

図:CWPPの概要 |

|

| 栗田: | いわゆる「ホワイトリスティング:明示的に許可されたことだけを、実行を許す」を実現するわけですね。個々のプロセスでは挙動が特定しやすいのでそれが可能となります。まさに、最強のセキュリティが実現できるわけです。 |

| 山崎: | CWPPの時代では、いわゆるパターンマッチングによるアンチウイルスソフトの重要性は低くなっていくと考えられています。そもそも、マルウェアが不正な動きをしようとしても、許可されていない挙動はワークロード上では実行できないので、意味がなくなっていくわけです。また、脆弱性を突く攻撃もしにくくなるので、パッチ管理等にも影響が出ます。 |

| 栗田: | 例えて言えば、仮想環境上で稼働する仮想アプライアンス(Appliance:特定機能の提供に特化した機器)が適切でしょうか?それらはOSを独自にハードニングしており必要最小限のサービスしか稼働しないようになっていますね。その代り、アンチウイルス製品は不要ですしパッチ適用も余程のことがない限りありません。CWPPでは、同じようにワークロードの保護をするように捉えられます。 |

| 山崎: | CWPPでは、それに加え、数多くのワークロードの保護を、可視化し、統合的、統括的に管理できる機能を持っています。IaaSを当たり前に使いこなす時代には、非常に重要な機能ですし、セキュリティ対策の考えを根本から変えるポテンシャルを感じます。多くのベンダーが参入しており目が離せません。 |

パスワードの定期的変更は不要 の意味するところ

| 栗田: | 次回のテーマとしては、古くて新しいセキュリティの課題「パスワード」を取り上げたいと思います。山崎さん、最近話題になっていますね? |

|---|---|

| 山崎: | この3月に総務省が発表した、「パスワードの定期的な変更は不要」というメッセージがきっかけとなっています。セキュリティ業界に大きな波紋を投げかけていますし、多くのお客さまや今後どのような対応をしようか悩んでいるところでしょう。 |

| 栗田: | 私も、コンサルティングを実施しているお客様から相談を受けましたし、社内でも今後のパスワードポリシーについて検討中です。次回を楽しみにしております。 |

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索