- ナレッジセンター

- 匠コラム

セキュリティ匠対談 八回目 ~ネットワーク分離の最前線(その2)~

- 匠コラム

- セキュリティ

- IOT

- ネットワーク

- 仮想化

セキュリティ匠対談 第八回

~ネットワーク分離の最前線(その2)~

執筆者プロフィール

|

山崎 文明:市場開発本部 エグゼクティブエキスパート |

| 国内のセキュリティ第一人者として、今まで数多くの役職を歴任。 著書多数。 官公庁に対しても、積極的なセキュリティ提言を行っている。 |

|

|

栗田 晴彦:ビジネス推進本部 シニアエキスパート |

| CISSP/CCSP/CISA//PCI DSS QSA/PMP セキュリティのコンサルティングや監査に長年従事。 現在は、後進の育成にも力を入れている。セキュリティ匠の会事務局。 |

最強の防御をもたらす「データダイオード」

| 栗田: | 八回目の今回のテーマは、ネットワーク分離(その2)です。七回目は、変則的に人財育成を取扱いましたが、八回目、九回目と連続してネットワーク分離の最新のTOPICSを継続します。山崎さん、六回目の最後で「データダイオード」の話題が出ましたが、それはどのようなものでしょうか? |

|---|---|

| 山崎: | 少し古い技術者なら「ダイオード」という電子素子のことを学校で勉強したと思いますが、まさに通信データを物理的に一方向しか流さないハードウェア製品を入れて、高度なセキュリティを担保する技術です。日本でも、重要インフラ、警察関係など、特定の分野では導入されつつあります。 |

| 栗田: | データを外部に送信するだけはしたいが、外部から侵入されるのは絶対防ぎたい、逆にデータの漏洩は許されないが、一部の情報だけはインターネットから入手する必要があるなど、ニーズは非常に多いですね。 |

| 山崎: | はい、そうです。例えば、一つの大きなマーケットが、IoT/制御系システムでの活用です。IoT機器から収集したデータを、インターネット上のクラウドに送信だけはしたいが、インターネットからの通信は完全にシャットダウンして、攻撃に万全を期して防御したいなどがあります。また、インターネットではありませんが、社内の業務系システムへ制御系の稼働データは送りたいが、逆に制御系システムへは通信させないなどもあります。 |

| 栗田: | 制御系システムでは、情報セキュリティのCIAのなかで、A(Availability:可用性)が極めて重要です。ウイルス感染やサイバー攻撃を避けるためにも、そもそも通信させないのが最大の防御ですね。 |

| 山崎: | 昨年は、WannaCryの感染で、工場操業停止などの被害も出てしまいましたが、過去にもプラント停止、生産設備の損壊などのインシデントも出ています。制御系では、安定稼働がセキュリティの最優先事項です。人命などの安全にも直接影響が出てしまいます。 |

データダイオードの技術

| 栗田: | このデータダイオードの具体的な技術はどのようなものでしょうか? |

|---|---|

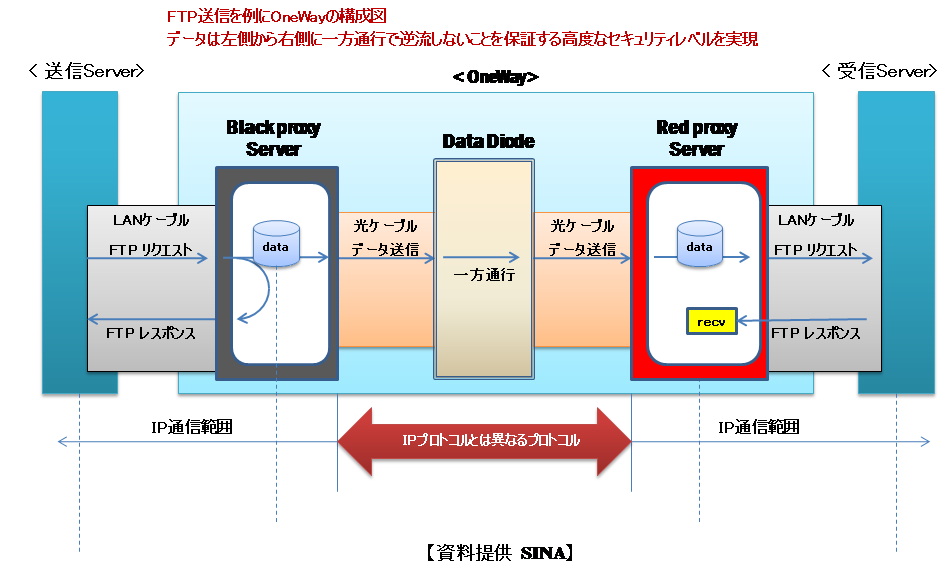

| 山崎: | 現在、日本でも複数の製品が出ており、国産ベンダーの製品もありますが、多くの場合は、光ケーブルで一方向のみに通信させることで、逆方向のデータの流れを制御します。その点では、「物理の法則」に基づいて一方向のみの通信を実現するので完璧に近いセキュリティが保証できます。 |

図:典型的なデータダイオードの構造と、通信処理の流れ(例) |

|

| 栗田: | この分野を少し勉強しましたが、「米国国土安全保障省:Department of Homeland Security」のICS(制御系システム)を守る7つの戦略の中で、ネットワーク的な防御として「use optical separation ("data diode")」の記載があります。やはり、光学的な(Optical)方法が現実的ということですね。

Seven Steps to Effectively Defend Industrial Control Systems_S508C |

| 山崎: | また、TCP/IPに代表される通信は、送信相手の確認など通常は双方向性を前提に構築されています。その通信の世界に一方向性をもたらすわけですから、その間に仕組み(エージェント)を構築して、送信側や受信側では、今までの通信方法(通信プロトコル)でやり取り可能にする必要があります。IPの世界ではよく使われるFTP、CIFS以外に、ICSでの通信方法にも対応が必要ですね。かなり高度な技術が要求されるセキュリティソリューションです。 |

万全のセキュリティをもたらし、運用のリスクも低減

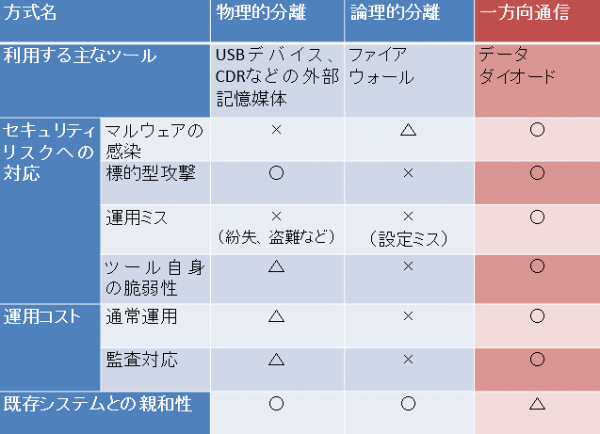

| 栗田: | ネットワーク分離を実現する方法を比較して、データダイオードの特長を整理してみたいと思います。大きく分けると、①物理的分離、②論理的分離、③一方向通信の3つに分けられると思います。典型的な方法では、①はUSBによるデータの授受、②はファイアウォールによる制御、③がいま議論しているデータダイオードです。 |

|---|---|

| 山崎: | ①は、手っ取り早い方法ですが、媒体の紛失や盗難などのリスクがあるうえ、媒体自身がウイルス伝搬してしまうことに対するリスクも考える必要があります。いくつかのICSでのインシデントは、USB経由でマルウェアが感染しており、大被害が出ています。 |

| 栗田: | ②は、通常講じられている対策で、ネットワークセキュリティの基本中の基本です。ただし、ファイアウォール自身のバグや脆弱性、誤って不必要な通信を通してしまう設定ミス、許可している通信に交じって攻撃を受けてしまうリスクなど、数多くのリスクがあります。 |

| 山崎: | はい、それ以外にも、様々なファイアウォールの管理に対する運用業務も大きな業務負荷になります。例えば、アクセス制御リストの維持、通信のモニタリング、脆弱性のテストやその対応、監査などです。これを怠れば、ファイアウォールのセキュリティ機能に影響が出てしまいます。製品の導入以上に考えるべきコストです。 |

表:ネットワーク分離の対応方法(大別) |

|

| 栗田: | このようにみてみると、③のデータダイオードは、かなり魅力的なソリューションとなります。高いセキュリティが実現するうえ、運用コストの削減にもなります。前章で話題に挙げた米国国土安全保障省では、ICSに対しての多層防御のガイドラインも出しているのですが、その中でネットワーク境界セキュリティに対して、データダイオードとファイアウォールという2つの技術対策を「並列」で挙げています。データダイオードは、ICS以外ではあまり馴染みがありませんが、今後はIT全般的な領域で当たり前に導入されていく時代が来そうですね。

Recommended Practice: Improving ICS Cybersecurity with Defense-in-Depth Strategies |

| 山崎: | 本当にそう考えます。また、IoTの世界では、ICSに代表される産業向け以外に、医療分野がホットです。こちらは、人命に直結してしまう分野で可用性がなおさら重要であると同時に、機微な個人情報の扱いもありますので、データダイオードの普及が望まれます。 |

仮想化の進展によるネットワーク分離の新たな展開

| 栗田: | さて、データダイオードの件は、ここで一段落したいと思います。次のテーマはファイアウォールなど今まで導入されてきたネットワーク分離方法に対する新しい動きについてです。それは、仮想化の与える影響です。 |

|---|---|

| 山崎: | 組織にとっては、仮想化は避けては通れないものですね。本格的に導入され始めてからはや数年、サーバのみではなく、ネットワークにもその潮流が押し寄せてきているということです。AWS(Amazon Web Service)を代表するパブリッククラウドを利用する場合でも、システムの仮想化が大前提です。 |

| 栗田: | はい、特に近年、ネットワークの仮想化が進展してきていると感じます。最近、あるお客様で、AWS上のコマースサイトのセキュリティレビューを行ったのですが、DMZの構築を、ファイアウォール上でアクセス制御ポリシー設定するのではなく、すべてサーバ間のアクセスリストという形態で実現していました。物理的なファイアウォール機器の導入は無理としても、仮想アプライアンスという選択肢があるのですが、AWSの機能を利用する形態でした。 |

| 山崎: | まさに、ネットワーク仮想化の最適な例ですね。お客様からすれば、外的なサイバー攻撃をネットワーク分離手法で防げればよく、その方法はファイアウォール機器導入であろうが、クラウドサービス利用であろうが関係ない。「所有」から「利用」の流れを考えると、クラウド上でのポリシー設定だけでその機能が実現できるのは大変便利です。 |

| 栗田: | その場合は、大規模なネットワークに対する設定も、統合的にリアルタイムで対応することが可能です。SDN(Software Defined Network)という言葉もありますが、まさにソフトウェアでの設定でそれが実現できるので、管理が容易です。 |

| 山崎: | その場合は、その設定されたポリシーが、セキュリティ的に本当に適切なのかの判断が、ますます重要となってきます。ネットワーク分離を実現するセキュリティ対策の議論の中心が、ファイアウォールで提供可能な機能面だけの議論から、その設定ルールの妥当性判断や管理の議論へとシフトしていきます。 |

ネットワーク分離を推進する二大仮想技術。VDIとNSX

| 栗田: | この仮想化を推進している技術要素として、すでに普及しているものはVDI(Virtual Desktop Infrastructure:仮想デスクトップ環境)とNSX(VMware NSX)です。この2つの技術に沿って、実際のユースケースを交えて最新のネットワーク分離を議論していきたいと思います。 |

|---|---|

| 山崎: | 共に、ネットワン社が多くのお客様にソリューションを提供しているものですね。 |

| 栗田: | はい、そのユースケースを紐解いていけば、ユーザの動向やセキュリティ的な目的、将来性が見えてきます。VDIは働き方改革にも影響する技術です。次回九回目は、そのVDIや、NSXをはじめとするマイクロセグメンテーションの動向と、最終的なソフトウェア/プロセスコンポーネントレベルでのホワイトリスト制御の動きについて触れたいと思います。 |

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索