- ナレッジセンター

- 匠コラム

セキュリティ匠対談 六回目 ~ネットワーク分離の最前線~

- 匠コラム

- セキュリティ

- ネットワーク

- 仮想化

セキュリティ匠対談 第六回

~ネットワーク分離の最前線~

執筆者プロフィール

|

山崎 文明:市場開発本部 エグゼクティブエキスパート |

| 国内のセキュリティ第一人者として、今まで数多くの役職を歴任。 著書多数。 官公庁に対しても、積極的なセキュリティ提言を行っている。 |

|

|

栗田 晴彦:ビジネス推進本部 シニアエキスパート |

| CISSP/CCSP/CISA//PCI DSS QSA/PMP セキュリティのコンサルティングや監査に長年従事。 現在は、後進の育成にも力を入れている。セキュリティ匠の会事務局。 |

ネットワーク分離がいま新しい!

| 栗田: | 六回目の今回のテーマは、ネットワーク分離についてです。以後、3回に分けて、現在再び注目を浴びてきているネットワーク分離を、技術的な側面や実際の対策実施状況などを踏まえて取り上げます。 |

|---|---|

| 山崎: | 昨年10月に発行された「教育情報セキュリティポリシーに関するガイドライン」(以下、ガイドラインを略称)での一つの大きなポイントが、ネットワーク分離です。セキュリティ対策としては当たり前のことと思う方もいらっしゃいますが、「温故知新」で現在でも注目すべきものが多くあります。 |

| 栗田: | まさに、その通りと思います。特に最近は仮想化などで、ネットワーク対策の概念が変わりつつあり、それを考えるとセキュリティ専門家としては、再注目しなくてはいけませんね。お客様の中でも、「ネットワーク分離」あるいは「Web分離」など、当たり前のキーワードで出始めています。 |

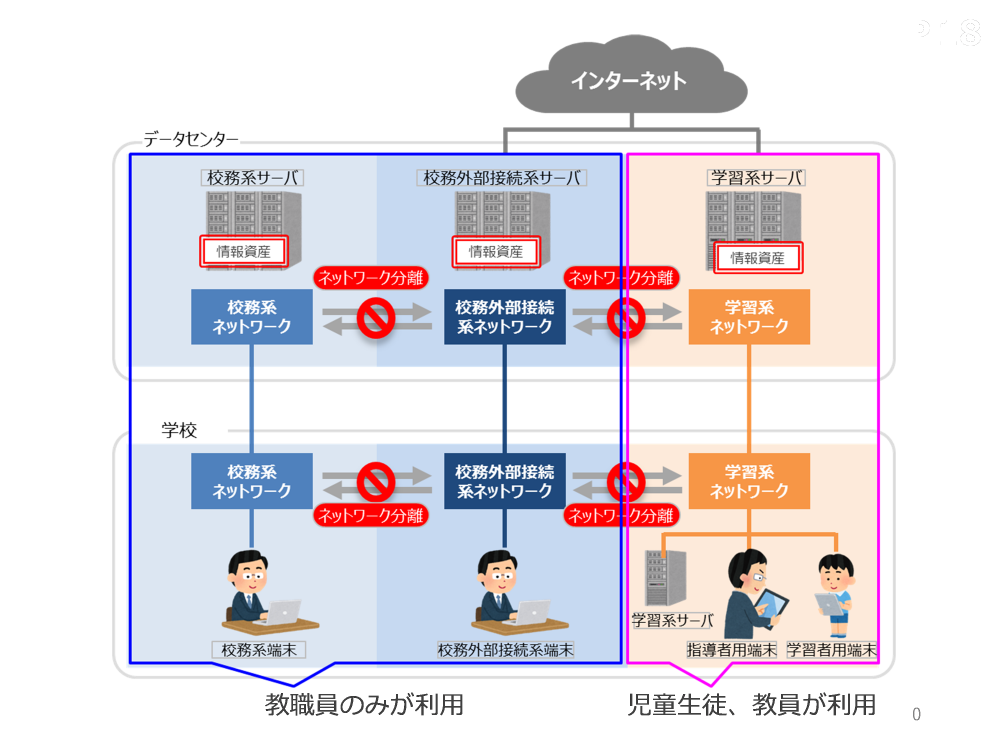

| 山崎: | このガイドラインでは、①校務系システムと学習系システムとの分離、そして、②校務系システムとインターネットに接する校務外部接続系システムとの分離、その2つが例示されています。 |

| 栗田: | これが、考えるべき代表的な2つのネットワーク分離の形態ですが、各々異なる特徴を持っていると考えています。以下では、それらを説明していきたいと思います。 |

組織内部でのネットワーク分離

| 栗田: | まずは、組織内部でのネットワーク分離です。山崎さん、このガイドラインでは、学習系システムを利用する児童生徒などから、機密性の高い情報のある校務系システムへの不正アクセスを防ぐことが念頭にありますね。 |

|---|---|

| 山崎: | はい、以前ご紹介した佐賀県学校教育ネットワーク不正アクセス事件がきっかけと言ってよいと思います。学習系システムは、児童生徒が主に利用するものですので、利便性を重視します。一方、校務系システムは、利用者が教職員に限られ扱う情報も機密性が高い。そのため、校務系システムの機密情報を、セキュリティレベルが低くならざるを得ない学習系システムからの不正なアクセスから防ぐ必要があり、その実現のためにネットワーク分離が求められています。 |

| 栗田: | セキュリティレベルの異なるシステムやネットワークをつなぐとしたら、当然のその境界ではその対策を講じる必要があります。水は低いところに流れるのと同じく、セキュリティもレベルの低いところに合わされてしまいます。それを防ぐのがこのネットワーク分離の目的でしょう。 |

| 山崎: | はい、佐賀県でも、主犯格の少年はセキュリティ管理が甘くなりがちであった学習系システムから入っています。仮に、ガイドラインに記載するネットワーク分離が十分に出来ていたら、その被害は学習系にとどまり、校務系への不正なアクセスは防げたでしょう。 |

各種基準でみられるネットワークセグメント化

| 栗田: | このような、セキュリティレベルの異なるネットワーク間のアクセス制御を行う考えは、新しい考えではなく、昔から存在しましたね。 |

|---|---|

| 山崎: | はい、例えば、ISMSとして有名なJIS Q 27001(ISO/IEC 27001)にもその考えが見られます。A13.1.3に、ネットワークの領域分割(Segmentation in networks)ということで、ネットワークをセキュリティレベルなどに沿って「適切に」分けることが書かれています。また、カード情報保護の業界標準である、PCI DSS(ペイメントカード業界データセキュリティ基準)では、必須ではありませんが、カード情報を扱う領域をネットワーク分離で最小化する方法が記載されています。 |

| 栗田: | 残念ながら、多くの会社ではISMSは取得しているにもかかわらず、社内ネットワークをセキュリティレベルで分割しているケースは少ないですね。これから途上という感じです。一方、PCI DSSでのネットワーク分離は、ほとんどのケースで実装されています。 |

| 山崎: | PCI DSSでは、カード情報の漏洩リスクを最小限とするため、可能な限りカード情報を取扱わない、取扱う場合はその範囲は最小化するという考えです。その取扱い領域(カード会員データ環境:カード情報を扱うシステムが存在する環境)に対しては非常に厳格で高いレベルのセキュリティを求めるので、コストや運用の負荷を考えると極小化せざるを得ないというのが事情でしょう。 |

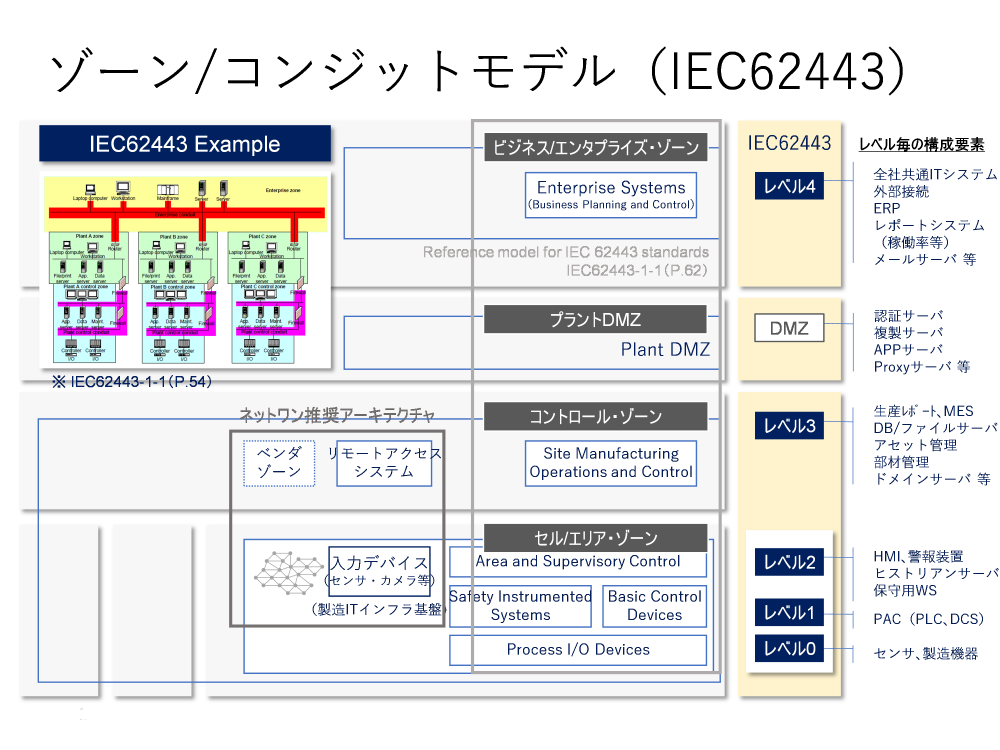

| 栗田: | また、最近、IoTのセキュリティの話が増えているのですが、IIoT(Industrial IoT:産業IoT)あるいはICS(Industry Control System:産業制御システム)に対するセキュリティ基準であるIEC62443でも、工場やプラントなどのネットワークを細かいゾーンに分割してフロー制御することが基本要求(FR:Fundamental Requirement)として求められています。 |

| 山崎: | SCADA(産業制御システム)に対する攻撃によるプラント停止、監視カメラ等のIoT機器の乗っ取り、WannaCryによる工場操業停止など、IoTセキュリティは大きな課題で、実被害も大きく発生しています。 |

| 栗田: | このIEC62443では、産業用ネットワークを複数のレベルのゾーンに分けそのゾーン間の通信を制御することを求めています。IT管理でERP等が存在する全社システムと、センサーや製造装置がつながる制御システムが同じネットワークだと、そもそも問題ですよね。 |

既存のDMZ対策の限界

| 栗田: | 次は、ガイドラインの2つ目の例である、インターネット境界に対するネットワーク分離です。まずは、その分離のセキュリティの目的を確認したいと思います。 |

|---|---|

| 山崎: | 主な目的は、標的型攻撃やランサムウェアなどのインターネットから侵入する脅威への対策です。1月31日にIPA(情報処理推進機構)から、「情報セキュリティ10大脅威 2018」の発表があったのですが、この2つの脅威が、「組織」の10大脅威の1位、2位に位置付けられます。 |

| 栗田: | 被害も多く出ているし、手口も巧妙で、教育現場でも最優先で考えるべき対策ですね。また、標的型攻撃に対しては、仮に侵入を許しても機密情報を外部に漏洩させないことが重要です。 |

| 山崎: | そうです。両方とも、利用者の端末がまず狙われるので、攻撃対象の数が多く管理が徹底できない問題点があります。 |

| 栗田: | この問題は、最初に今までインターネット接続に対して取られていたセキュリティ対策をベースに議論してみるとよいと思います。常識的対策が、インターネットと社内ネットワークとの境界には、DMZ(DeMilitarized Zone:非武装地帯)を構築することです。インターネットから社内への通信は必ずこのゾーンを経由させることで、インターネットからの攻撃を防御しようという考えです。 |

| 山崎: | 25年ぐらい前に、インターネットが普及し始めた時に、導入された概念ですね。完全に市民権を得たネットワークセキュリティの基本で、どの教科書にも記載があります。前節で議論したネットワーク分離の一形態です。 |

| 栗田: | はい、まさにその通りです。でも、標的型攻撃やランサムウェアを考えると、DMZの限界が見えてきます。実際に、被害に遭った組織は間違いなく「正しく」DMZを実装していると思われますので、別な対策が必要ということです。これは、DMZを構築することに意味がないということではなく、それを超える新たな脅威が出てきたということです。

標的型攻撃やランサムウェアで使われるマルウェアは、通常は電子メールやWebアクセスという方法でインターネットから端末に持ち込まれますが、これはDMZを構成するファイアウォールでそもそも許可されているので、それでは防ぎようがありません。 |

| 山崎: | サーバへのハッキングなら、不正な通信ということで、ファイアウォールで阻止可能ですが、通常の業務利用で使われる通信なので、制御が困難ということでしょう。また、標的型攻撃では、端末の乗っ取り後、その端末がC&Cサーバ(指令サーバ)からの指示のもと各種の不正行為を行うのですが、この指示通信も通常のWebアクセスと変わらないので、防ぐことが困難となります。 |

インターネット境界に対するネットワーク分離の実際

| 栗田: | ガイドラインには、このインターネット境界に対するネットワーク分離に対してどのような具体策が例示されているのでしょうか? |

|---|---|

| 山崎: |

ネットワーク分離の手法までは明記していませんが、このネットワーク分離の結果として、以下の端末利用形態となるとしています。 ①「校務系システム」用と「校務外部接続系システム」用の2台の端末を使い分ける ②「校務系システム」と「校務外部接続系システム」を論理的に分離(仮想化技術)することにより1台の端末とする ③職員室等に共用のインターネット接続用の端末を配備し、校務用端末についてはインターネット接続を不可とする。 |

| 栗田: | 基本的な考えとしては、「インターネットに接続する校務系外部接続システムの端末は、アクセス制御のレベルではなく、完全にネットワークとして校務系システムとは切り離す」 という考えがありますね。その意味では、よりレベルの高いネットワーク分離が求められているということでしょう。 |

| 山崎: | ファイアウォール等でのアクセス制御では、そもそもWebアクセスやメールアクセス、業務通信などは許容されてしまうので不十分ということです。一方、ガイドラインに例示された方式では、仮にインターネットの接続する端末がマルウェアに感染しても、その影響は「校務系システム」には及びません。そもそもリスクの伝搬役となってしまう端末が切り離されているので、被害を局所化され、最悪の事態を避けることが出来ます。 |

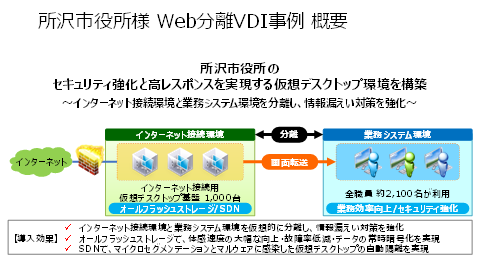

| 栗田: | 最近は、多くの組織で、「Web分離」という名称で、特に危険なWebアクセス用システムをネットワーク分離する考え方が定着しています。例えば、自治体では、以前紹介した福島市教育委員会や、最近では所沢市役所などで導入が公表されています。

仮想化技術の発展で、無理してインターネット専用の端末を作らずとも、安全にWeb分離が出来るようになったと言えます。  このように、ガイドラインに書かれた2つのネットワーク分離例に対して、想定するセキュリティリスクや利用環境の違いが、実装レベルでの差異をもたらしていると考えます。インターネットからの脅威は、学習系システムからの脅威とは比較にならないぐらい高いレベルです。対策が不十分になりがちな端末をターゲットにするので、そもそも通信を全く許さない完全な分離をしないと守りきれないということでしょう。 |

ネットワーク分離を推進する技術:データダイオード

| 山崎: | ガイドラインには、またネットワーク分離されたシステム同志のデータ連携の方法について例示がなされています。データ連携に対して、無害化通信をすることで、ウイルスなどの感染に伴うセキュリティリスクが伝搬しないように注意する必要があります。 |

|---|---|

| 栗田: | これも、端末の問題と同様に、ネットワーク分離の実装に関連して真剣に検討すべき内容です。そもそも、データのやり取りがない完全に独立したシステム同士なら、当然ネットワークは物理切断すべきですし、それで問題は解決ですが、現実は必ず情報連携が出てしまうので、そこが思案のしどころです。よく聞く例は、データ受渡用のファイルサーバを設け、そこでウイルスチェックなどをする形態です。リアルタイムの接続を許さないことで、標的型攻撃でみられる乗っ取りの予防になります。 |

| 山崎: | その場合でも、ファイアウォール等での分離なら、連携が容易な分、その穴を通じてリスクが入る可能性もあります。一方、完全に物理切断されている場合は、USBなど外部記憶媒体などを利用せざるを得ませんが、その利用自身がリスクになります。 |

| 栗田: | 最近、「データダイオード」という技術が進歩し、厳密に一方向にしか情報が行かないことで、リスクを減らそうとしていますね。 |

| 山崎: | はい、軍やインフラ産業分野、プラントなど、一部では使われ始めています。ネットワーク分離の次回は、その技術や特長などを説明していきたいと思います。 |

| 栗田: | 楽しみです。なお、ネットワーク分離の続きは第八回に回し、第七回の匠対談では、セキュリティ人財育成に触れたいと思います。前述のIPAのセキュリティ10大脅威(2018)では、組織分野で初めてランクインし、しかも第5位になっています。これも喫緊の課題です。 |

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索