- ナレッジセンター

- 匠コラム

セキュリティ匠対談 四回目 ~教育現場のセキュリティ対策を強力に推進。教育情報セキュリティガイドラインの内容とは②~

- 匠コラム

- セキュリティ

- ネットワーク

- 仮想化

セキュリティ匠対談 第四回

~教育現場のセキュリティ対策を強力に推進。

教育情報セキュリティガイドラインの内容とは ②~

執筆者プロフィール

|

山崎 文明:市場開発本部 エグゼクティブエキスパート |

| 国内のセキュリティ第一人者として、今まで数多くの役職を歴任。 著書多数。 官公庁に対しても、積極的なセキュリティ提言を行っている。 |

|

|

栗田 晴彦:ビジネス推進本部 シニアエキスパート |

| CISSP/CCSP/CISA//PCI DSS QSA/PMP セキュリティのコンサルティングや監査に長年従事。 現在は、後進の育成にも力を入れている。セキュリティ匠の会事務局。 |

ガイドラインでの技術的なポイント

| 栗田: | 四回目の今回のテーマも、前回までに2回に分けてご紹介した「教育情報セキュリティポリシーに関するガイドライン」(以下、ガイドラインと略称)の内容に関してです。山崎さん、宜しくお願いします。 |

|---|---|

| 山崎: | 二回目では、ガイドライン作成となった背景を、そして前回では、ガイドラインの位置づけ、情報資産の分類方法などの組織的、人的対策のポイントを述べました。前回の最後には、利用者に対する二要素認証を触れましたが、今回は、その他の技術的なポイントについて説明いたします。 |

| 栗田: | 情報セキュリティに於いて、組織的、人的対策は、もちろんベースとなるものですが、やはり技術的対策もそれと同じく非常に重要ですね。我々が日常に利用するシステム環境はどんどん進化していますし、それを狙う攻撃者もそれを上回るスピードで進化していますね。我々も技術を十分に理解して備えないとどうしようもないところがあります。 |

| 山崎: | 本当にその通りです。攻撃者が最新の武器を使うので、防御側もそれ相応の武器がないと、「精神論」や「鍛錬」だけではやられてしまいます。では、具体的にそれらを挙げてみましょう。 |

ログの保存期間の明確化

| 山崎: | まず、校務系情報に対し解説でログ保存期間を6ヶ月以上が望ましいと記載してあることがポイントとなります。今までの多くのガイドラインでも、当然、事件や事故が発生してしまった時のために、ログを取得し保存しなさいというのは書かれてはいますが、具体的な最低限の保存期間を定めたものはあまりありません。ログの保存期間は、長ければ長いほどいいということですが、初めてガイドラインに保存期間を明示するということで、最低限の保存期間としました。 |

|---|---|

| 栗田: | これは、印象に残っています。何かのセキュリティインシデントが発生した時のためにログ取得し保存するべきと当たり前のように言われるのですが、その期間に対して基準がないと非常に困ります。長く取って置くのに越したことはないのですが、当然インシデントは頻繁に起こるわけではなく、使われないログがどんどんたまり、保管の費用が嵩んできます。かといって、すぐ捨ててしまったら、肝心の調査が出来ず取得の意味がなくなってしまいます。 |

| 山崎: | そうです。さらに、もし、ログの中に名前やメールアドレスなどの個人情報が入っていたら、それ保存自身がリスクとなってしまうので万全の保管をしなくてはいけません。セキュリティ対策としての有効性と保管コストのバランスのどこで折り合いを取るかです。 |

| 栗田: | ところで、ログ取得の大きな目的には、インシデント調査以外に、そのインシデントの発生を事前もしくは即座に検知するという監視がありますが、これについてはどのようにガイドラインで定めているのですか? |

| 山崎: | 重要な情報を扱う校務系システムは常時監視が求められています。ただし、学校や教育委員会等の現場が単独で常時監視するのは非現実的なので、外部などの専門家に監視をゆだねることになると考えます。ガイドラインでも、「首長部局と連携しセキュリティ監視体制を整備することが望ましい」とあります。 |

| 栗田: | いわゆる「SOC:Security Operation Center」にお願いすることになるのですね。大きな会社や組織では、インターネットの出入り口を中心にSOCで監視してもらうのが常識となっていますが、それが教育現場まで広がるのは安心です。 |

ネットワーク分離によるセキュリティ確保

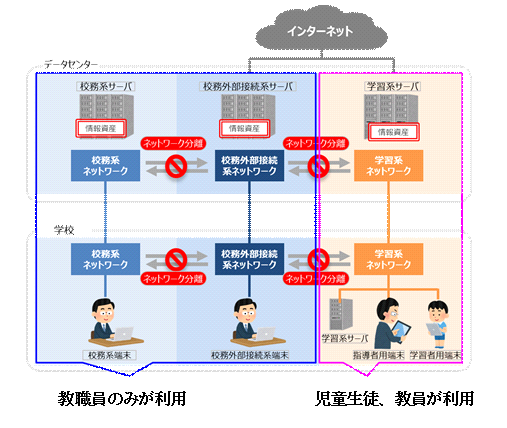

| 山崎: | このガイドラインでの、一つの大きな技術的なポイントはネットワーク分離です。校務系システムと学習系システムの分離、そして、校務系システムでも、インターネットに接する校務外部接続系システムとの分離 という2つの分離が例示で示されています。 |

|---|---|

| 栗田: | 3年前の日本年金機構での標的型攻撃による個人情報漏洩事件でも、基幹システムと機構LANシステム(OA系システム)の分離が話題になりました。実際は、原則として基幹システムでのみ取扱いが許可された年金関連個人情報が、機構LANシステム上の共有ファイルサーバに保管されており、それが攻撃によって外部流出したのです。確りとした運用が守られていれば漏洩事件までには至らなかったわけですから、ネットワーク分離は何にもまして強力な制御となりますね。 |

| 山崎: | まさに、そうです。流石に、インターネットにつながっていなければ、インターネットからの攻撃が出来ないのと同じく、そもそもつながっていなければ、校務系システム上の重要情報の漏洩リスクは回避できることになります。リスク対応での一番強力なやり方です。 |

| 栗田: | では、具体的にそれぞれについてのご説明をお願いいたします。 |

|

|

学習系システムと校務系システムの分離

| 山崎: | 学習系システムと校務系システムのネットワーク分離です。覚えていらっしゃるかもしれませんが、第二回対談で触れた佐賀県学校教育ネットワーク侵害事件では、まず学習系システムに不正に侵入した後、更に機微な個人情報のある校務系システムに侵入しています。学習系システムは、当然生徒も利用するので、幅広い使い勝手の良いアクセスが出来なくてはいけない、一方校務系システムは、教職員のみ利用するもので成績や指導、進路情報など機微なものがあるので、アクセスが限定される必要があります。 |

|---|---|

| 栗田: | 前回でも、これらは情報資産として別分類され、セキュリティ対策は異なるという話がありました。例えば、アクセスに求められる認証強度にも違いがあります。 |

| 山崎: | そうでしたね。そのような重要性の異なる情報を扱うシステムやネットワーク自身も当然リスクが異なるので、ネットワーク分離を行い、相互に自由にアクセスできること、特に学習系ネットワークから校務系ネットワークへのアクセスは厳しく制限する必要が出てきたのです。 |

| 栗田: | 企業や組織に対するセキュリティコンサルティングを行ってきましたが、未だに多くのところで、内部ネットワークをセキュリティリスクに応じて分離するところは少ないですね。インターネットとの境界にはさすがにDMZ(Demilitarized Zone:非武装地帯)があるのですが、それより内側は完全にフラットというところが多いです。すると、情報への不正アクセスもありますが、ウイルスなどもあっという間に全組織に蔓延します。 |

| 山崎: | その意味でも、このガイドラインは画期的だと言えます。 |

外部接続系システムの分離

| 山崎: | もう一つのネットワーク分離が、校務系システムと、校務外部接続系システムの分離です。校務系システムの中でも、保護者あてのメールや業務上必要なWebの閲覧など、どうしてもインターネットに接続しなくてはいけない状況があります。そのため、重要な校務系情報を守るためにも、外部接続システムをネットワーク分離させるのです。 |

|---|---|

| 栗田: | 金融機関などでは、Web分離といって、社員のWebアクセスを通常のOA環境や業務処理環境から分離する動きが主流となっています。その動きをいち早く取り入れているのですね。 |

| 山崎: | はい、この分離によって、まずは外部からの標的型攻撃を代表とするリスクから、大切な校務系システムを守ることが可能となります。仮にウイルス感染しても、端末が乗っ取りを受けても、被害を局所化出来ることになります。さらに、校務系情報を間違って(あるいは故意に)外部に流出されることへの歯止めになります。 |

| 栗田: | 外部脅威、内部脅威、両方への対策となるのですね。これはとても有効です。ところで、校務系システムと校務外部接続系システムの分離に関しては、一人の人が複数の端末を使うことになってしまう問題があります。また、必要最小限の範囲に限定されるでしょうがファイルなどの受け渡しも両システム間で必要です。これへはどのような整理がなされるのでしょうか? |

| 山崎: | さまざまな方法がありますが、受け渡し領域を設けてそこでファイルを無害化する、仮想端末技術を使って利用する物理端末は一台とするが、両システムに安全にアクセスを行わせるなどの方法が、例示されています。この分野は、かなり技術的に難しいので、専門家のアドバイスを求めた方がよいでしょう。 |

| 栗田: | ネットワン社内では、VDI(Virtual Desktop Infrastructure:仮想デスクトップ基盤)を構築し、安全性を確保しながら、リモートでの仕事が出来るようになっていますが、この技術を応用してネットワーク分離を実現するケースが増えていますね。福島市教育委員会でも利用しています。2年以上も前に対策実施していますが、非常に先進的です。 |

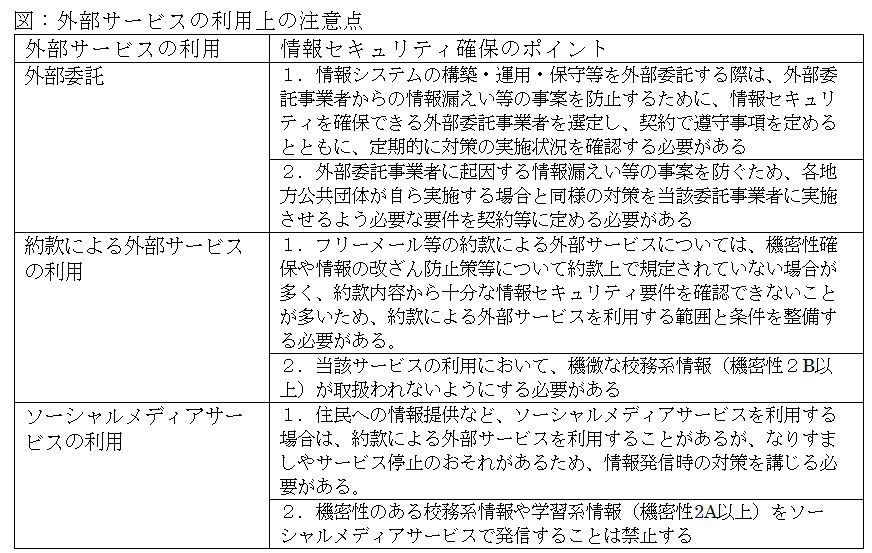

外部サービス利用上の注意事項

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索