- ナレッジセンター

- 匠コラム

Device Visibility~可視化の重要性~

- 匠コラム

- 可視化

ビジネス推進本部 応用技術部

ENT ITチーム

河本 陽

BYODやIoTの利活用の推進に伴い

- 企業ネットワークに接続されているデバイス情報の可視化

- デバイスの脆弱性に対する早期把握

が重要になってきています。

本コラムではデバイス可視化(Device Visibility)を実現するソリューションとして、シスコ社製Identity Services Engine(ISE)を用いた方法とフォアスカウト社製CounterACTを用いた方法について紹介します。

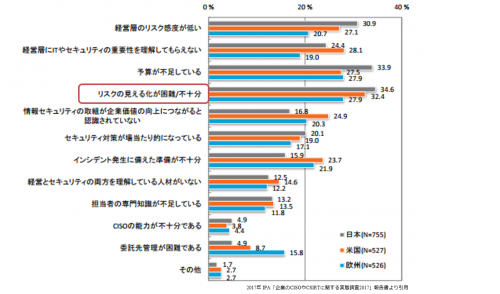

見えない脅威

昨今、企業の「働き方改革」の実現に向けて、個人管理のPC、携帯電話やIoT機器など、情報システム管理者で把握できていないデバイスが企業ネットワークに接続されることは避けて通れないようになってきています。様々なデバイスが接続可能な環境は、利用者にとっては便利である一方で、安全なネットワークを維持することが困難になります。例えば、管理者の気が付かないところで、脆弱性を持ったPCが接続されてしまい、それが原因でウイルスやマルウェアが内部から蔓延してしまうケースもあります。多くの企業で情報セキュリティ対策を進めるうえでの課題として、リスクの見える化が不十分であることが挙げられています。

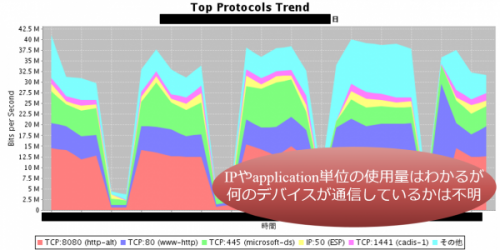

企業ネットワークの状況を把握するための手法の1つにネットワーク可視化があります。ネットワーク可視化はフローデータを基に通信トラフィックの統計情報を分析する手法が一般的です。これにより、分析で定常でない通信を発見し、原因のIPアドレスを推定するところまでは可能です。しかし、ネットワーク可視化の情報だけでは十分とはいえません。該当のIPアドレスを持つデバイスが業務用のPCかBYODか、正社員が使用しているものか来訪者が使用しているものか、企業で認めているIoT 機器かそうではないのか、等を判断することができないと詳細な調査に時間がかかってしまいます。

可視化の重要性

これらの課題への対応策として、企業ネットワークに接続されているデバイスの情報を可視化するソリューションが有効です。「可視化するだけでは不十分なのではないか」と思われがちですが、ネットワーク内の制御は状況を正しく把握できていなければ、検討を開始すること自体が困難です。可視化が実現できて始めて、それをどうコントロールしていくか、検討を進めていくことができます。見えていない(把握できていない)デバイスがネットワーク上に存在している可能性が少しでもあれば、まずは可視化できる環境を用意してそのリスクをゼロに近づけることが重要です。

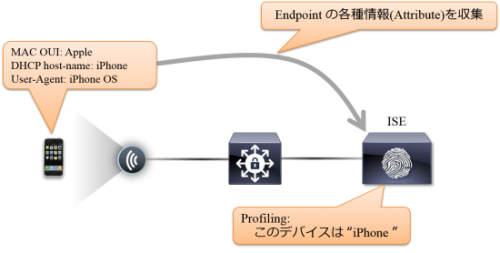

シスコ社のISEを用いたProfile

デバイス可視化の1つの方法として、ISEのProfile機能の活用があります。

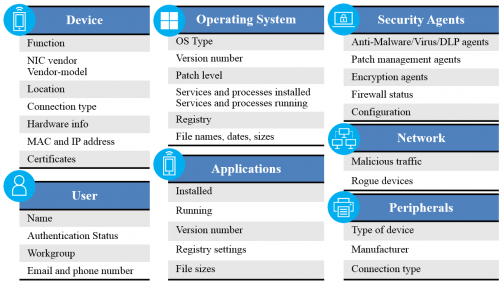

ISEを用いた方法で実現できることの概要は以下の通りです。

- エンドポイントデバイス毎に様々な属性を収集して、内部データベースを構築。

- 各種情報を識別するための分類条件を定義。カスタマイズも可能。

- 収集した属性値と分類条件を照合。どれに該当するか分類。

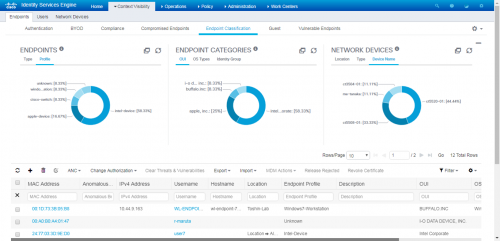

ISEでどのように確認できるか

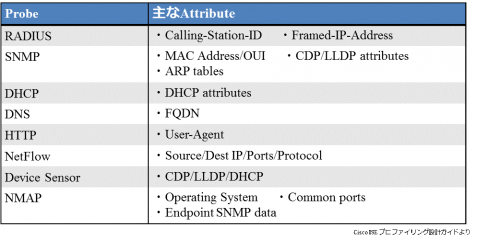

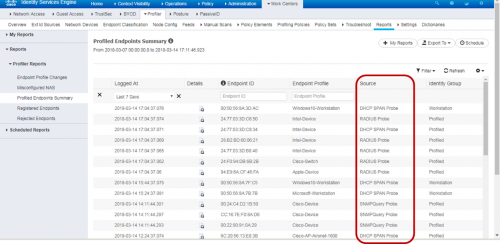

ISEのProfile機能を使用してデバイスをどのように可視化できるのか、情報の取得方法について紹介します。

Probe(情報取得の方法)は1つではなく、RADIUS、SNMP、NMAPなど複数のProbeを組み合わせて情報を収集します。特徴的なのは同シスコ社製のルータ・スイッチからのCDPやNetFlowによる情報、そして、自身がRADIUS機能を包含しているため、認証フローからの情報取得も可能です。

設定に関してもProfile機能のためのsetup wizardが用意されており、画面に表示された項目を埋めていくだけで基本的な設定が容易にできるようになっています。

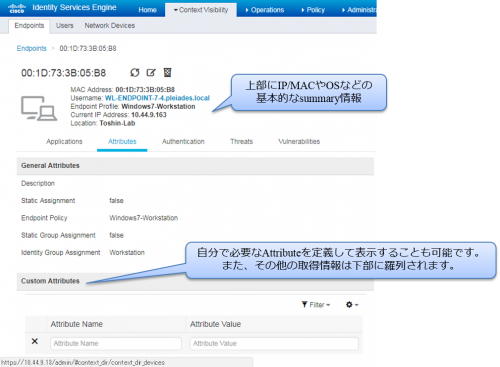

IPアドレス情報のみでデバイスを識別するのではなく、そのデバイスを使用しているユーザ名、デバイス種別、接続場所、接続時刻や接続方法など様々な情報を可視化できます。これにより、管理者がネットワークの接続状況を把握することが可能です。

ISEでは、WebベースのGUIを採用しているため、操作端末へアプリケーションをインストールする作業は不要です。Console画面ではデバイス単位や、ユーザ単位での詳細情報の確認ができます。様々なAttributeの取得ができるため、情報量も1画面で表示しきれないほど多いですが、よく活用される情報は上部にsummarizeされるなど、見やすさも考慮されています。また、より詳細な内容を確認したい場合には、下部から探せるようになっていて、Reportsから各AttributeがどのProbeから取得されたものかを調査することも可能です。

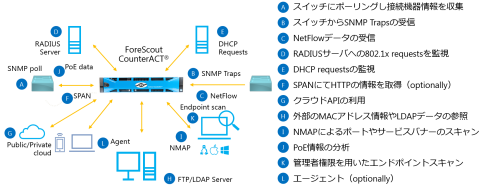

フォアスカウト社のCounterACTを用いたAgentless Visibility

デバイス可視化のもう1つの方法として、フォアスカウト社のCounterACTの活用があります。

CounterACTも情報を収集して、分類する点は変わりませんが、ポイントは以下の2点になります。

- デバイスにエージェントをインストールできない環境も想定して開発されている

- デバイス情報を接続時のみでなく、継続的に監視ができる

昨今は、企業で管理されていないデバイスの脆弱性を狙った攻撃も増えていますので、可視化のサポート範囲が広いことは重要です。

情報収集には、様々な方法を組み合わせて実施します。

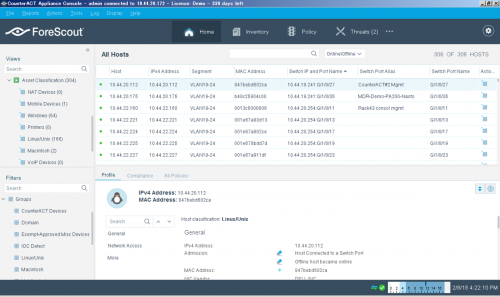

CounterACTでどのように確認できるか

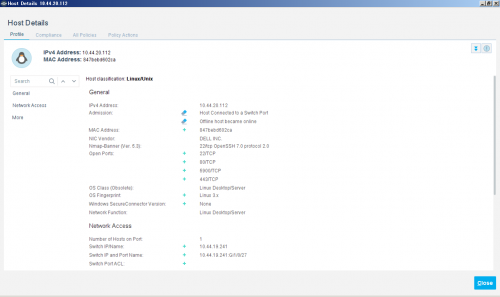

CounterACTで採用している情報収集法の1つにWMI(Windows Management Instrumentation)があります。WMIはシステムの構成要素に関する情報を共有するためにつくられたWindowsの標準的な仕組みです。情報を収集するためには、デバイスごとの管理者権限が必要になりますが、インストールされているアプリケーションのステータスなど、デバイス内の詳細な情報を取得することが可能です。非Windowsに対しては、SSH等でのリモートログインに関する権限を設定することで、情報を収集します。

デバイスからの情報だけでなく、ネットワークスイッチからARPテーブル及びMac addressテーブルの情報を収集することで、CounterACT内部で定期的にIPアドレスとスイッチのポート番号の紐付けを実施します。各デバイスが「どのスイッチ」の「どのポート」の配下に接続されているかを可視化することが可能です。

CounterACTのGUIはレイアウトがシンプルで、表示される情報量が必要なものに絞られています。そのため運用担当者の方のリテラシーがそれほど高くない場合でも、容易に閲覧できるようになっています。各デバイスの詳細な情報を調査する場合は、一覧からデバイスの詳細情報ページに進むこともできます。

まとめ

シスコ社製ISEやフォアスカウト社製CounterACTを用いることで、企業ネットワークの『どこ』に『どんなデバイス』が接続しているかを可視化できるようになります。

どちらもDevice Visibility観点で、取得できる項目に大きな違いはございません。ただし、環境上の制約によって、取得可能な情報量は変わってきます。情報ソースが少ないと、詳細な識別・分類ができません。定義の仕方にもよりますが、例えば、「A社の製品であることはわかるが、それがスマートフォンなのかノートPCなのかわからない」、「OSの名前まではわかるが、バージョンはわからない」等の曖昧さが残ってしまったり、場合によっては誤判定してしまったりすることもあります。リスクの見える化を、より正確に実施するためにも、これらの可視化ソリューションで多くの情報を収集できるように設計することが重要です。

利便性を保ちつつ安全なネットワークを維持していくためには、状況を把握できる仕組みは必須になりますので、見えないデバイスの脅威を取り除くためにも、デバイス可視化ソリューションのご検討をしてみてはいかがでしょうか。

弊社はこれらを実現するためのソリューション選択のノウハウも豊富に保有しておりますので、ご検討の際は是非とも弊社営業担当までご相談頂ければと思います。

関連記事

執筆者プロフィール

河本 陽

ネットワンシステムズ株式会社 ビジネス推進本部 応用技術部 ENT ITチーム所属

ネットワンシステムズに入社し、セールスエンジニアとして公共/中央官庁の顧客を担当する。

現在は現部署に異動し、ネットワーク製品とセキュリティ製品の連携検証や技術支援に従事。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索