- ナレッジセンター

- 匠コラム

制御のためのユーザ識別手法

- 匠コラム

- セキュリティ

- 仮想化

ビジネス推進本部 第1応用技術部

スイッチワイヤレスチーム

田中 政満

本コラムでは、全3回として802.1X/EAP認証の重要性の変化、および802.1X/EAPを無線/有線LANで利用していく上での活用方法を紹介していきます。

| 連載インデックス |

|---|

認証してくるユーザの属性を識別する

前回のコラムで、ユーザをRADIUSのAVP(Attribute Value Pair)を使ってダイナミックに制御するための「NASに返答するAVP」を説明しました。今回は、AVPを返答するユーザをどのようにして識別するか、に焦点をあててみたいと思います。

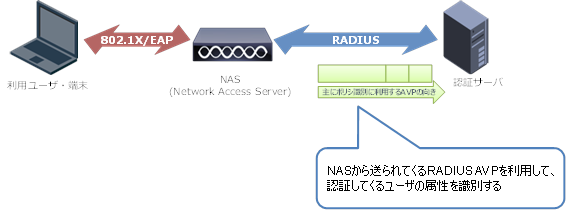

ユーザを識別するためには、ユーザをダイナミックに制御する場合と同じように、RADIUSのAVPを利用します。ユーザをダイナミックに制御する場合はRADIUSサーバからNAS(AAAクライアント)に対してAVPを送信することで実現してきましたが、ユーザを見分ける場合はちょうど逆向き、NASからRADIUSサーバへ送られてくるAVPを利用することになります。NASから送られてくるAVPには、ユーザの接続状態に関する情報がとても多く入っており、この情報を活用することでアクセス手段・場所等をRADIUSサーバ側で識別することができるようになります。

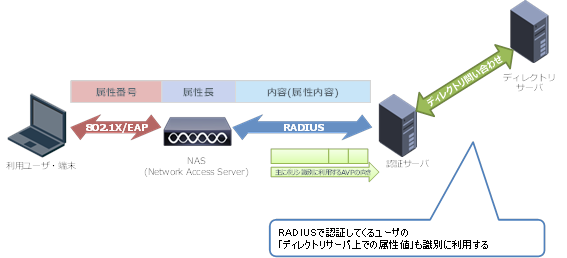

ユーザ自身の属性情報も重要

昨今のエンタープライズネットワークでは、ユーザ情報をシステムごとに個別管理とする方式は一般的ではなく、ディレクトリサービス※に格納されていることが当たり前になってきています。ディレクトリサービスには、そのユーザに関する情報がユーザアカウント共に「属性情報」として格納されており、この「ディレクトリサービス上のユーザ属性情報」もユーザを識別する上で非常に重要な要素となります。よくある属性情報としては「社員番号」、「氏名」、「所属部署」、「システムの利用権限」、「パスワードの有効期限」などがあります。これらを識別の条件として利用することで、単純なネットワークの属性情報だけでは実現不可能な、ダイナミックな認証を実現できます。

※Microsoft Active Directory、LDAP等

認証時に得られることのできる情報の整理と認証時に利用したい要望の決定

実際にRADIUSを用いた認証時には、様々なAVP、属性情報から特定の値を利用し、ユーザの識別を行うことになります。

ユーザ識別するための認証ルールを設計する際は、以下のように属性情報として利用できる要素を検討しながら要件を定義するとよいと思います。

- ユーザの認証方式はなにか(方法)

- ユーザはどこから(どの機器から)認証しようとしているのか(場所)

- ユーザはどんな機器を使って(MACアドレス)認証しようとしているのか(手段)

- ユーザはいつ認証しようとしているのか(時間)

- 認証しようとしているユーザ(人間)は、どの部署所属のユーザか(ユーザの属性)

- 認証しようとしているユーザ(端末)は、どのような種別(会社配布または私物、ノートPCまたはスマートデバイス、等)(物)

- 認証しようとしているユーザは、そのシステムの利用権限があるユーザなのか(ユーザの属性)

属性情報として利用できる項目が多くなれば、その数に比例して「認証の振り分けをするために利用できるキー」が増えていくのがわかるかと思います。

上記のように利用できる属性の項目の洗い出しが済んだら、次は実際の認証に利用したい条件の決定を行います。具体的には書きだした項目から、どれとどれを用いてユーザを分類したいかということになります。ユーザを分類したい条件が決定すれば、おのずと認証に用いるルールが決定します。

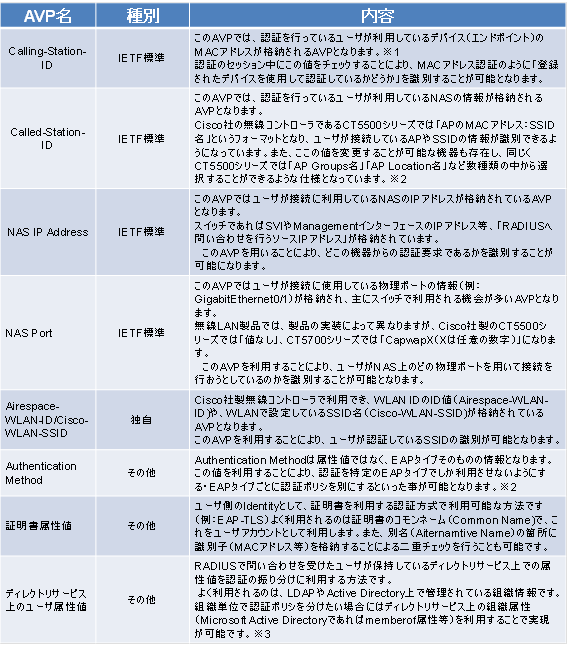

ユーザ識別に使用する情報

ここからは実際にユーザを識別する際によく利用される情報について、表1に記載します。

※1 802.1X/EAPを用いている場合はMACアドレスが入りますが、VPNのリモート接続などではIPアドレスが入ります。

※2 IETFで標準的に定義されているAVPとなりますが、格納されている値は機器ごとに異なるため注意が必要です。

※3 例1:Authentication MethodにEAP-TLSのみを指定し、PEAPやEAP-TTLSで認証しようとするユーザは接続を拒否す

例2:EAP-TLSではポリシA、PEAPやEAP-TTLSではポリシBを適用する

複数の要素を組合せてユーザを識別する

実際のエンタープライズネットワークでは、上記の要素を1つだけ使うのではなく、複数の要素を用いた識別ルールを作成し、「認証しようとしているユーザ」×「ユーザが利用しようとしているネットワーク環境」のような識別を可能にすることができます。

また、RADIUSサーバによっては、「時刻(ユーザが接続しようとしている時刻)」も認証の識別要素に組み込むことも可能な製品も存在します。

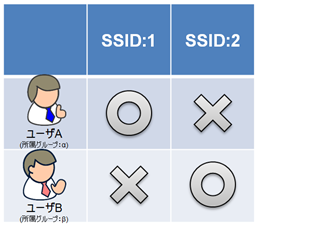

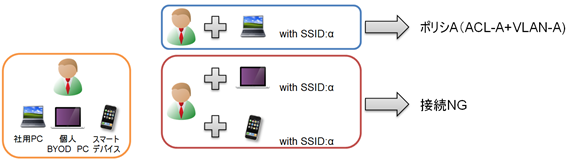

3-5-1.ユーザグループごとに接続するSSIDを制限したい

- ユーザA(ユーザグループα)はSSID-1を利用させたい(SSID-2は利用させない)

- ユーザB(ユーザグループβ)はSSID-2を利用させたい(SSID-1は利用させない)

これらの要件を満たすよう認証ポリシを構成する場合、

- ユーザの所属グループ(ディレクトリサービス上での組織属性値)

- ユーザが接続しているSSIDの情報(Airespace-WLAN-ID、Cisco-WLAN-SSID、もしくはCalled-Station-IDのAVPを確認)

を両方成立した場合にのみ認証が成立するように構成することで実現が可能です。

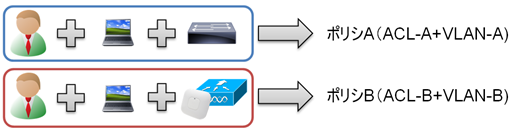

3-5-2.正規ユーザが会社配布の正規端末を用いて認証していることを確認したい

正規ユーザアカウントで認証している802.1X/EAP認証セッション内で、「Calling-Station-ID」のAVPの値が正規端末リストに登録されているMACアドレスであるかをチェックすることにより実現が可能です。

単純なMACアドレス認証と併用した場合、RADIUSサーバとのやりとりが2回行われるだけであり、両方の認証セッションに直接的な関連性を持たせることはできません。しかしCalling-Station-IDをチェックする方式の場合、RADIUSサーバとの1回のやりとりの中でのユーザと端末のダブルチェックが可能なため、ユーザと利用端末の1対1の対応付けを取ることが可能となります。

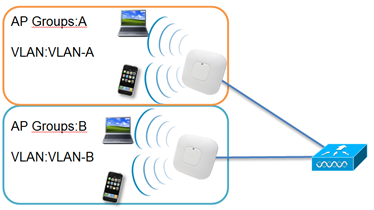

3-5-3.ユーザが接続する場所(フロア、拠点)で払い出すVLANを変更したい

ユーザが接続する場所に応じ、ユーザに対して払い出すVLANを変更したい場合、有線LANであればNAS-IP-Addressに応じたVLANの対応付けを構成することで実現可能です。

無線LANの場合、集中制御型は無線コントローラがNASとなるため、NAS-IP-Addressはすべての同一となります。そのためCalled-Station-ID等の「APが設置されている場所情報を含むAVP」を利用することで認証場所の把握が可能となり、場所に応じたVLANの振り分けが実現可能です。

3-5-4.同じユーザアカウントにおいて、有線LANと無線LANで払い出すポリシを変更したい

NAS-IP-Addressを識別することによりユーザが利用しているNASが識別できるため、これに応じて有線LAN/無線LANで認証ポリシを振り分けることが可能です。

また、Cisco製品であれば、NAS-Port-Typeに「IEEE802.11(無線LANの場合)」や「Ethernet(有線LANの場合)」等のユーザが利用している接続方式が記載されるため、この値を識別することで実現することも可能です。

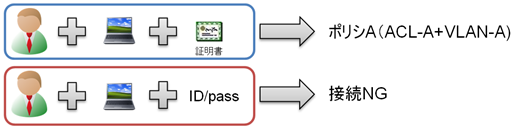

3-5-5.認証方式を明示的にEAP-TLSに固定したい(EAP-TLS認証以外は接続させない)

ユーザが認証する際の「Authentication Method」を特定のタイプ(今回であればEAP-TLS)に固定することで、他の認証方式に設定された場合の接続を拒否することが可能となります。

また応用として、同じSSIDを利用しながら、認証方式によってユーザを振り分け、別々の制御を行うといったことも可能となります。

まとめ

エンタープライズネットワーク上で802.1X/EAPをうまく利用しながら、ユーザをダイナミックに制御するには、ユーザをどのようにして見分ける(振り分ける)ことができるか、またその情報を整理することが非常に重要です。ユーザを制御する場合と同様、箇条書きで整理をするとよいでしょう。

また、後半のサンプルケースは基本的なものを記載していますが、実際にはこれらを複合的に組み合わせた条件となることも多くあります。

第2回で解説をした適用するポリシの種類・手法、今回解説したユーザ振り分けの手法、これらの両方のテクニックを駆使することで、ユーザがアクセスするネットワーク方式にとらわれない、ユーザの属性情報ベースのエンタープライズネットワークを実現することが可能となります。

執筆者プロフィール

田中 政満

ネットワンシステムズ株式会社 ビジネス推進本部 第1応用技術部 スイッチワイヤレスチーム

所属

入社以来無線LANの製品担当SEとして製品や技術の調査、検証評価、及び、提案や導入を支援する業務に従事

現在はエンタープライズ向けスイッチと認証サーバも担当、エンタープライズSDNのエンジニアとして邁進中

- ネットワークスペシャリスト

- セキュリティスペシャリスト

- 第1回 シスコ テクノロジー論文コンテスト 最優秀賞

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索