- ナレッジセンター

- 匠コラム

第2回 認証を利用してユーザのダイナミックな制御を実現する

- 匠コラム

- ネットワーク

- 認証

ビジネス推進本部 第1応用技術部

スイッチワイヤレスチーム

田中 政満

本コラムでは、全3回として802.1X/EAP認証の重要性の変化、および802.1X/EAPを無線/有線LANで利用していく上での活用方法を紹介していきます。

| 連載インデックス |

|---|

認証ユーザに対してダイナミックな制御を実現する必要性

エンタープライズネットワークにおいて、多数のユーザが接続する可能性のあるアクセスレイヤのデバイスは、1つのポートやSSIDで様々な種類のユーザを収容できる必要があります。

一般的なアクセススイッチでは、ポートへ接続するデバイスを限定し、デバイス種別ごとにポートを用意する1ポート1ポリシ設計とすることも可能です。しかしその場合は一時的なものを含め、接続する可能性のある全てのデバイス種別分のポートを用意する必要がありポートの利用効率は決して高いとはいえません。

無線LANでも同様に、SSIDごとにポリシを分けた設計とすることも可能ですが、多種なデバイスが接続するエンタープライズネットワークではSSIDの数が多くなる結果となり、無線区間の使用効率が低下する結果となります。

有線LANでは1つのポートで複数種別のデバイスを収容すること、無線LANではSSID数の削減することがネットワーク利用効率の向上につながります。

そのためには接続してくるユーザを識別し(第3回で解説します)識別したユーザに対して適切なポリシを設定することによるダイナミックな制御を行うことが重要となります。

RADIUSクライアントへ送付するAVPについて

では802.1Xを利用してユーザをダイナミックに制御するにはどうすればよいでしょうか。802.1XにはAVP(Attribute Value Pair)と呼ばれる属性情報がやり取りの中に多数格納されており、この仕組を利用することでRADIUSサーバからNAS(Network Access Server、RADIUSクライアント、AAAクライアントとも呼ばれる)に対し、認証が完了した端末・ユーザに関する情報を「認証セッション単位」で通知することができます。NAS上ではRADIUSサーバから送信されたAVPに応じて、認証したデバイス・ユーザに対し様々な制限や動作をセットします。

RADIUS AVPにはIEEEで定義された標準的なAVPと、NASベンダ/RADIUSサーバベンダが定義する独自AVPの2つに大別されます。独自AVPは基本的にRADIUSサーバとNASベンダを揃える必要がありますが、RADIUSサーバでNASが利用するベンダ独自AVPをカスタム設定(手動設定)できる場合、必ずしもベンダを揃える必要はありません。

よく利用されるAVP(RADIUSサーバ→NAS)

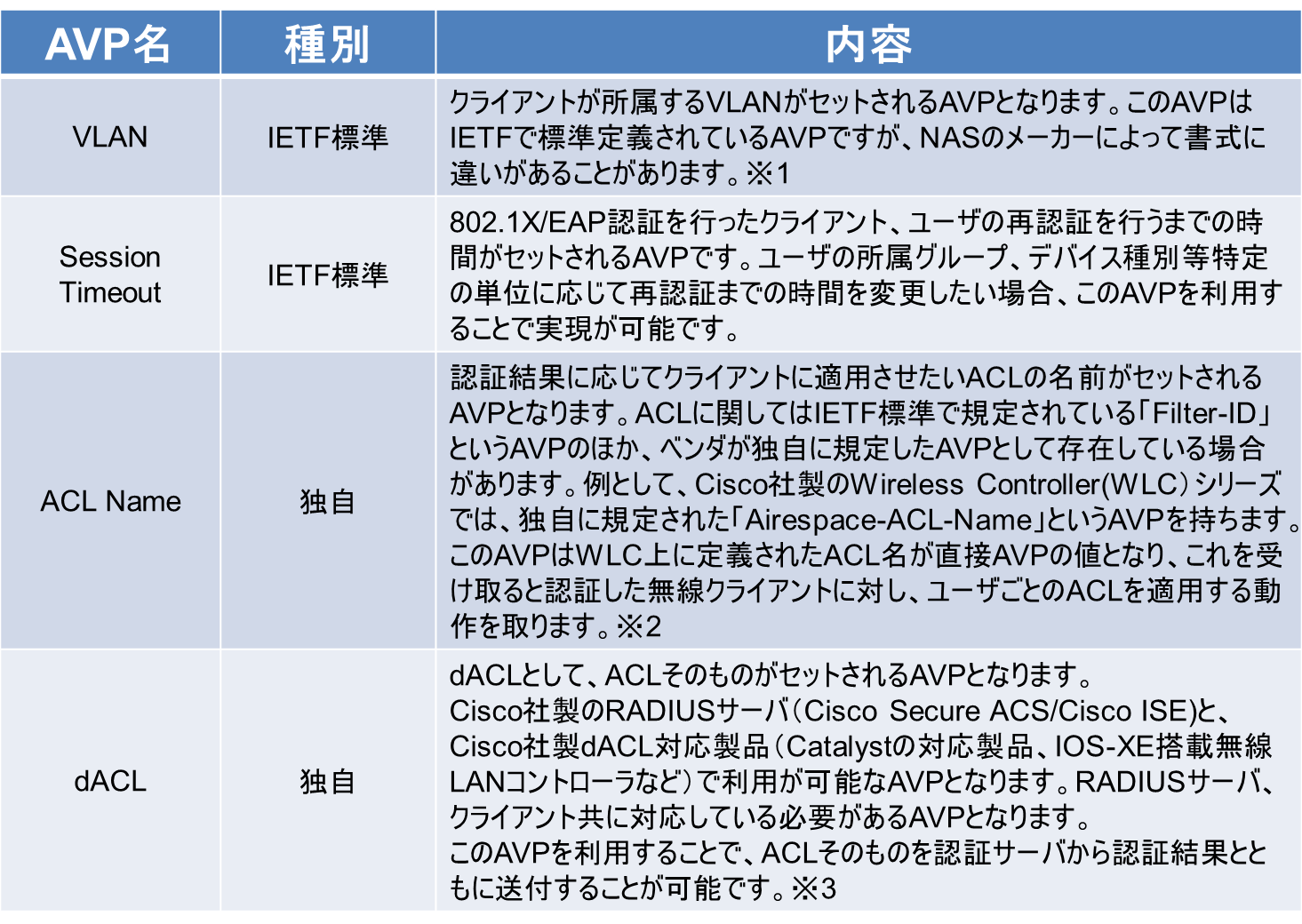

以下の表1にネットワーク認証で利用されるAVPについて記載します。

※1ネットワングループでの取り扱いが多いCisco社のCatalystシリーズやWireless Controllerシリーズ(WLC)では、VLAN IDのみをRADIUSからAVPとして送信することで利用できますが、他社の製品の中にはポートの状態(タグあり/なし)などの情報を含める必要がある製品も存在します。

※2

NAS側には、AVPとして適用されるACLを事前定義しておく必要があります。無線LANコントローラであればACLを定義するポイントがコントローラであるため、大きな問題とはなりませんが、有線LANの場合、クライアントアクセスに使用されるスイッチ(=NASとして動作しているアクセススイッチ)全てに対して事前定義が必要になり、ACLの種類が多いほど設定にかかる工数が高くなる点は注意が必要です。またACL内容の変更が発生した場合の適用作業の負荷も無視できない量となります。

※3

dACLを用いることにより、「ACL Name(Filter-ID)」では筐体に事前定義する必要があったACL設定が不要になるため、初期設定時の設定負荷、およびACL変更時の設定負荷の双方を大幅に軽減することが可能となります。(ACLの定義、設定変更等のメンテナンスは認証サーバ上で行います)

ユーザに対するポリシを考える

これまで、ユーザを動的制御する際に利用することができる代表的なAVPについて説明してきましたが、実際にポリシを考える場合はどうすればよいでしょうか。

ユーザへ適用するポリシは、以下の3点に着目しながら方針を決定するとよいと思います。

1)ユーザを所属させたいネットワークは何らかの単位で個別なのか、それとも共通なのか

→所属部署・組織単位で違うVLANへ所属、職種ごとに違うVLANに所属、等

2)同じユーザが複数のネットワークリソースを利用した場合、ネットワークリソースによってポリシを変えたいか

→ユーザ1の認証において、有線LANではAというポリシ、無線LANではBというポリシを適用したい、等

3)同じユーザの認証のうち、同一筐体内の接続する場所により、更にポリシを変更したいかどうか

→ユーザ2の認証において、無線LANの認証のうち、SSID-Aの認証であればAというポリシ、SSID-BであればBというポリシを適用したい、等

実現したいポリシを箇条書きで書き出して整理し、「どのようなユーザ単位」に対して「どのようなポリシを適用したいか」を明確に表現するとわかりやすいかと思います。

エンタープライズネットワークのクライアントアクセスでは、ポリシごとに有線LANのポートを用意したり、SSIDを作成して運用することは利用効率の低下を招くため、あまり現実的ではありません。そこで802.1X/EAPのAVPという属性情報を使い、ACLやSession Timeout、VLANなどをNASに対して通知する機能を利用し、ユーザをうまく制御してやることが重要になります。

ユーザを制御する際は、どんなユーザに対して、どんなポリシを適用したいかを箇条書きなどで書き出して整理するとよいと思います。

またユーザを制御するためには、何らかの方法を用いて識別しないといけません。次回はいよいよ「ユーザをどのようにして識別するか」について解説を行いたいと思います。

執筆者プロフィール

田中 政満

ネットワンシステムズ株式会社 ビジネス推進本部 第1応用技術部 スイッチワイヤレスチーム

所属

入社以来無線LANの製品担当SEとして製品や技術の調査、検証評価、及び、提案や導入を支援する業務に従事

現在はエンタープライズ向けスイッチと認証サーバも担当、エンタープライズSDNのエンジニアとして邁進中

- ネットワークスペシャリスト

- セキュリティスペシャリスト

- 第1回 シスコ テクノロジー論文コンテスト 最優秀賞

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索