- ナレッジセンター

- 匠コラム

Oktaレシピ ⑤Azure Virtual Desktop

- 匠コラム

- 働き方改革

- クラウド

- セキュリティ

- 認証

ビジネス開発本部 第1応用技術部

セキュリティチーム

渥美 淳一

はじめに

どこでも働ける環境として、Azure Virtual Desktop(旧 Windows Virtual Desktop)が注目され続けています。

その理由として、運用面、コスト面でメリットがあることは 過去のブログ でご紹介しました。

セキュリティ面でも、従業員のデバイス(PC など)にデータが残らない点はやはり魅力的です。

機密データを従業員のデバイスにダウンロードできてしまうと、その流出が心配されるからです。

以前より難易度も下がり、より簡単に仮想デスクトップ環境を構築できるようになった点も好印象でした。

一方で、どこからでも利用できるということは、不正ログインなどの攻撃を受けやすいということです。

仮想デスクトップを利用する「従業員 ID」を適切に保護しなければなりません。

従業員 ID を適切に保護する

通常、Azure Virtual Desktop(以下 AVD)の ID 管理は Azure Active Directory(以下 Azure AD)が行います。

では、既に Azure AD 以外の IDaaS を導入済みの場合、AVD を利用できるのでしょうか?

Okta は、それが可能でした。

なぜ Okta か?

「障害」や「攻撃」によるサービス停止の不安を軽くしてくれる IDaaS だからです。

ID 管理および認証システムが停止しますと、AVD も、連携する SaaS も利用できなくなります。

Okta の強みは、稼働率、サービス品質の高さとその実績にあります。

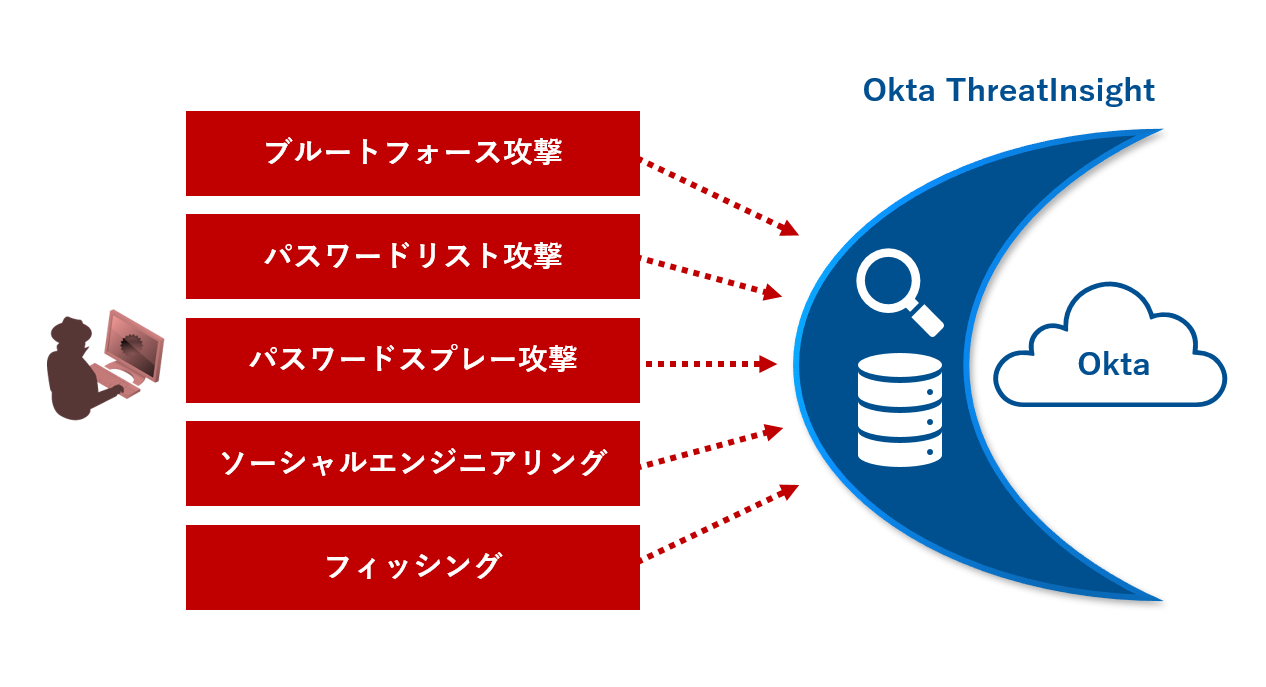

さらに Okta は、従業員がログインする前に、さまざまな ID 侵害からの保護を自動化してくれます。

この「Okta ThreatInsight」機能は、Okta 全体に対する認証要求を評価し、ID 侵害を検知する仕組みです。

|

❶ ログインパターンを分析する ❷ DDoS など大規模な ID 侵害を特定する ❸ 攻撃してきた IP アドレスをデータベースに登録する ❹ 攻撃してきた IP アドレスをブロック & ロギングする |

Okta により ID が保護されますので、管理者も従業員も安心して AVD を利用できます。

AVD を利用するために

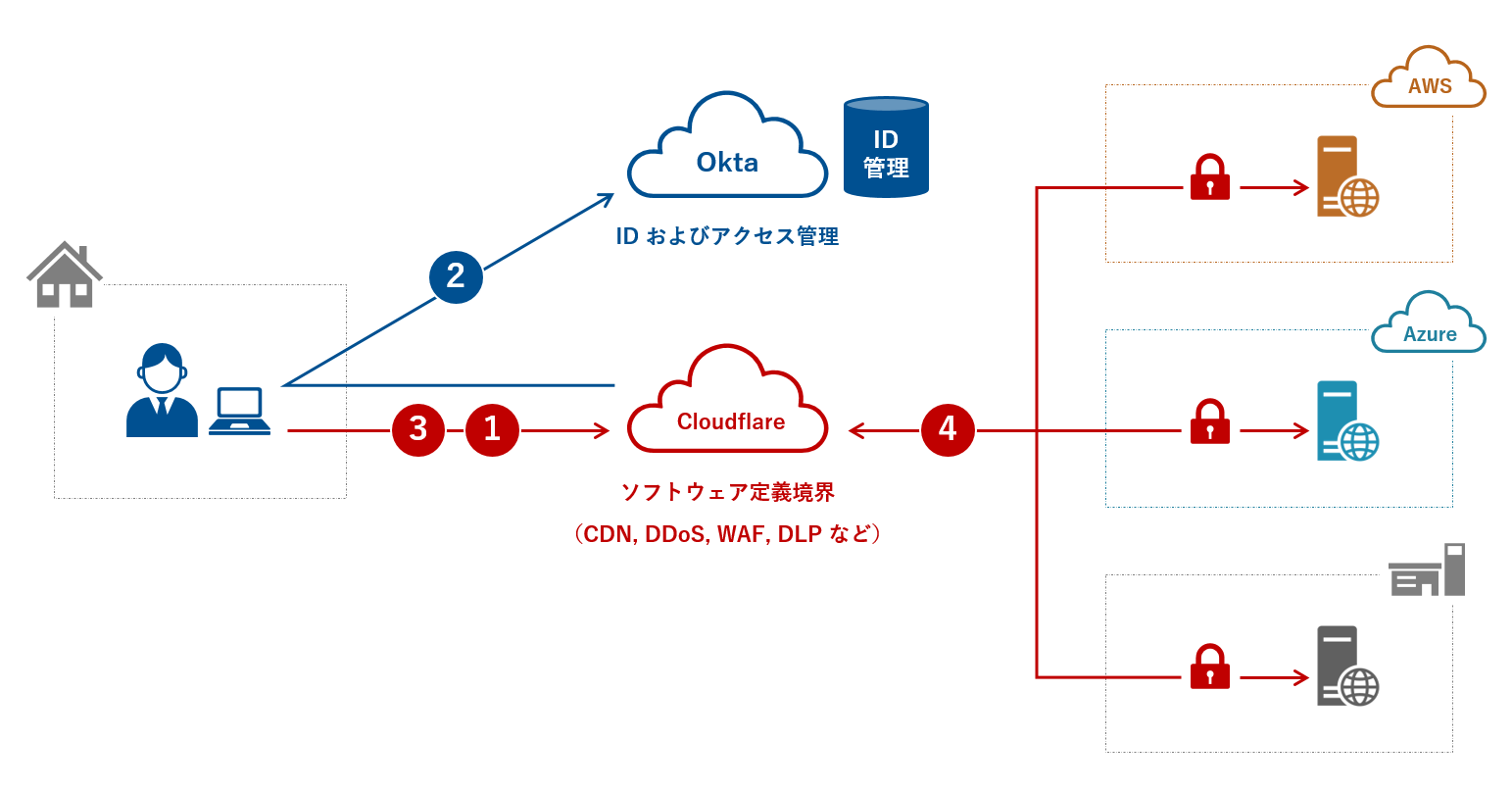

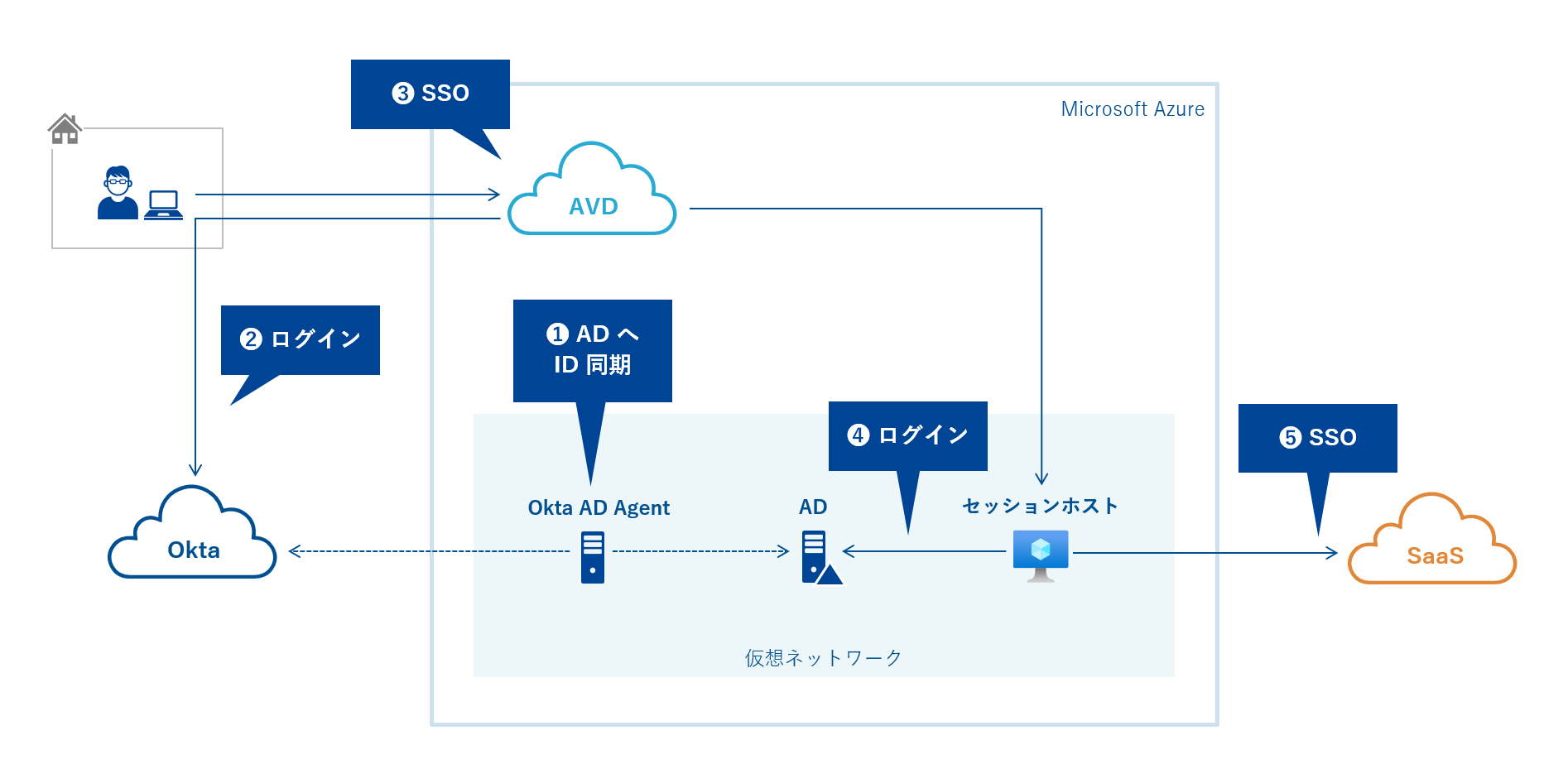

Okta によって AVD をセキュアに、効率よく利用するために、以下 2 点の考慮が必要です。

仮想デスクトップのための Active Directory 構築

AVD の仮想デスクトップとは、Azure にデプロイされた Windows 仮想マシンです。

これは「セッションホスト」と呼ばれます。

セッションホストを利用する従業員は「Active Directory ドメインサービス」(以下 AD)で管理されます。

つまり従業員は AD で認証され、セッションホストにログインします。

ここで Okta が強みを発揮します。

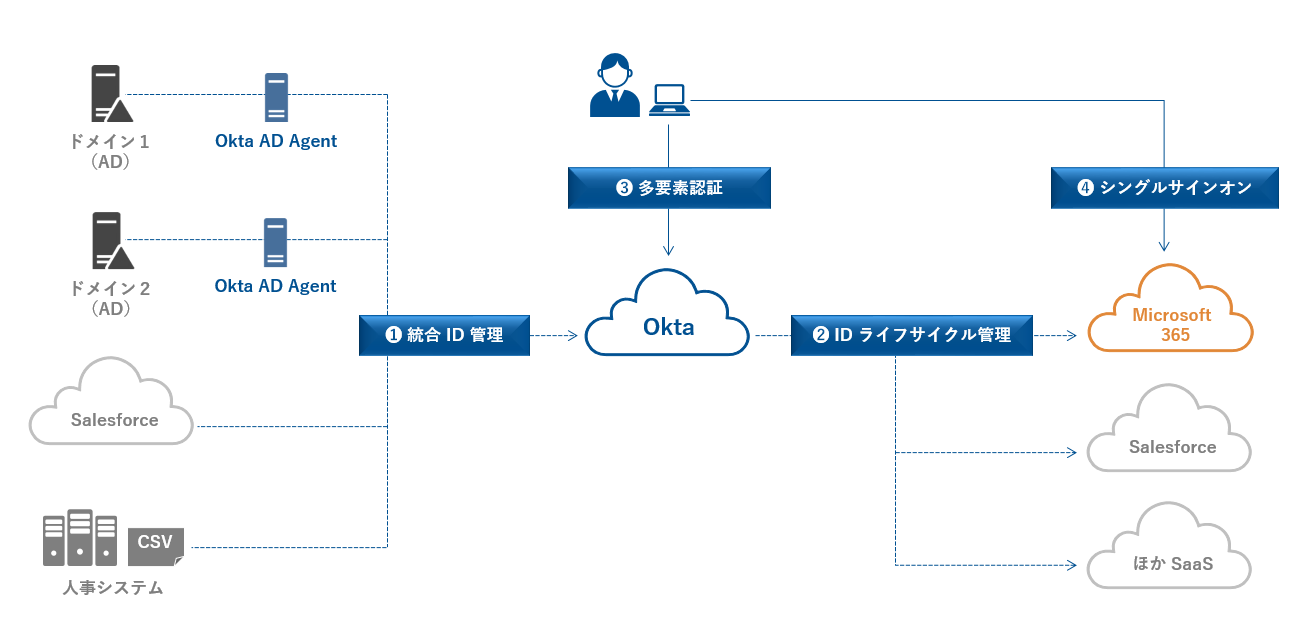

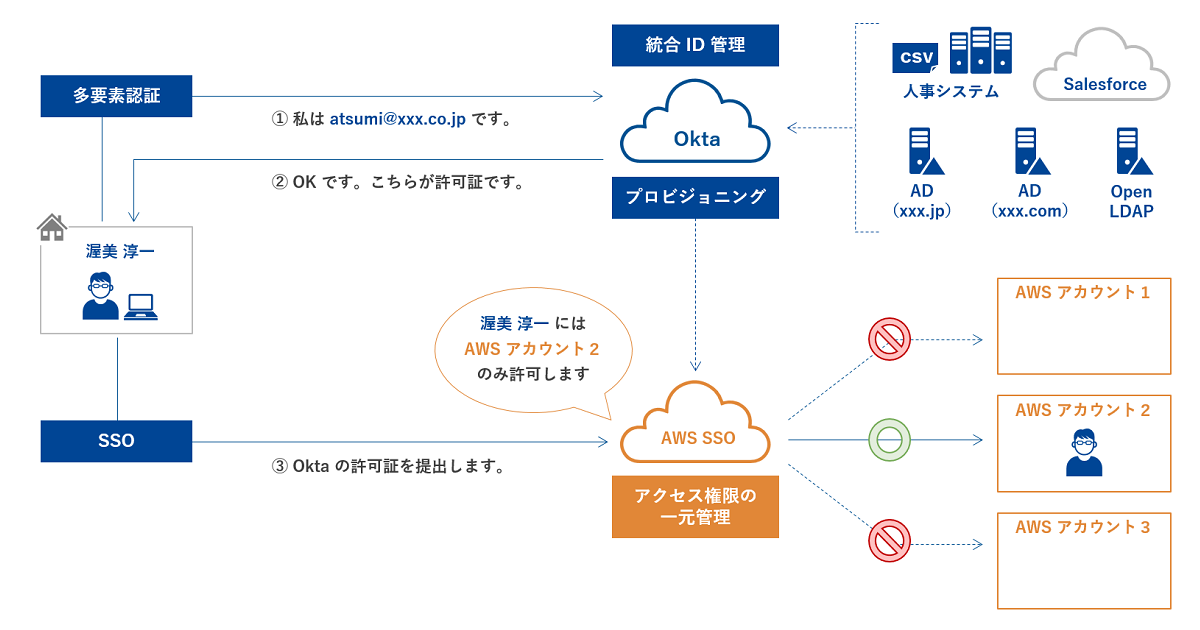

Okta は管理する従業員(ID)情報を、空の AD に対してインポート(ID 同期)できます。

AD からはもちろん、AD への ID 同期もできる Okta は、理想的な IDaaS です。

これにより、既に Okta をお使いの場合も、インポートした ID を使って AVD を利用できます。

Okta が従業員をまとめて管理し、従業員は Okta に許可されない限り AVD も SaaS も利用できない設計です。

これが IT ガバナンスの強化につながります。

SaaS と異なる ID で AVD を利用する設計は避けるべきです。

AVD のための AD を個別に構築した後、ID の追加・変更・削除といった運用負荷が発生します。

また、AVD と SaaS の ID 管理を別々に行った場合、従業員は複数の ID を使い分けなければなりません。

運用負荷もユーザー体験も改善されず、ID をもとに「誰が何をしたのか?」を追跡することも困難になります。

従業員の ID を統合管理することは、内部不正の追跡を視野に入れたゼロトラストの実装に欠かせません。

ログイン回数の削減

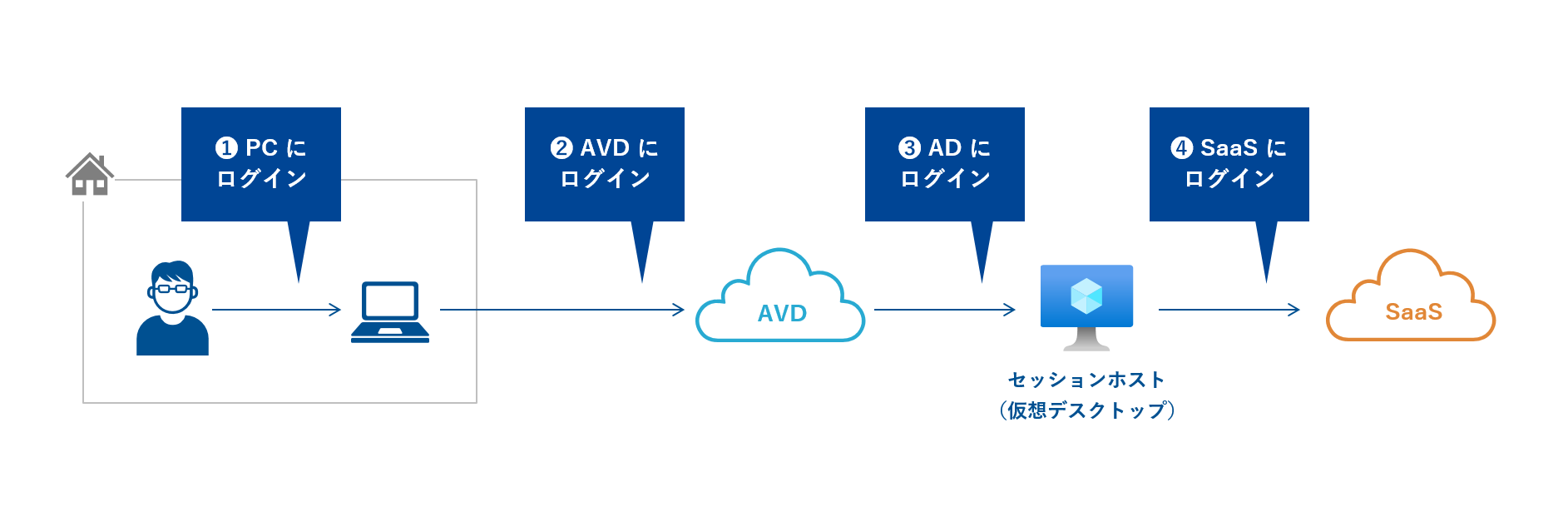

AVD の特徴として挙げられるのが「ログイン回数の多さ」です。

例えばセッションホストから SaaS を使えるようになるまで、最大で「4 回」ものログインが要求されます。

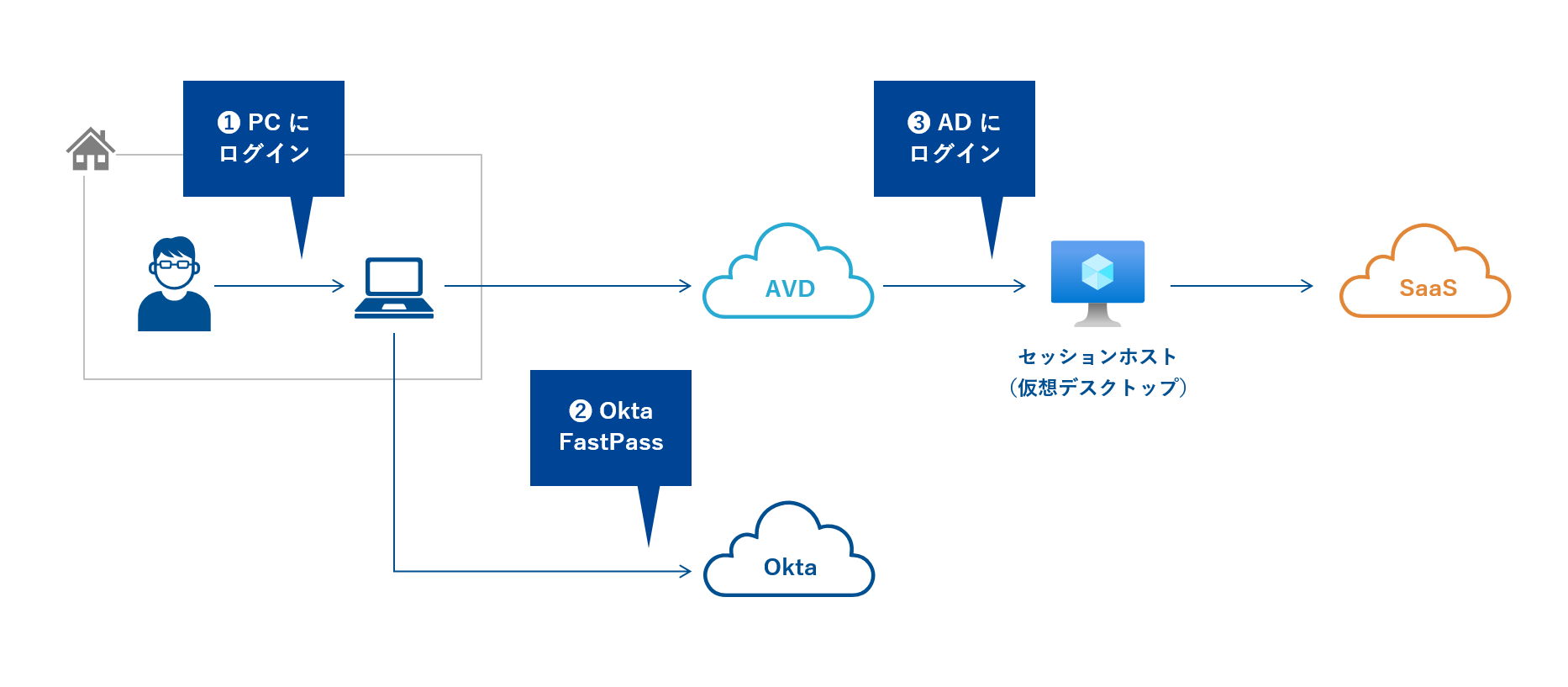

Okta を使うことにより、このログイン回数を減らすことができました。

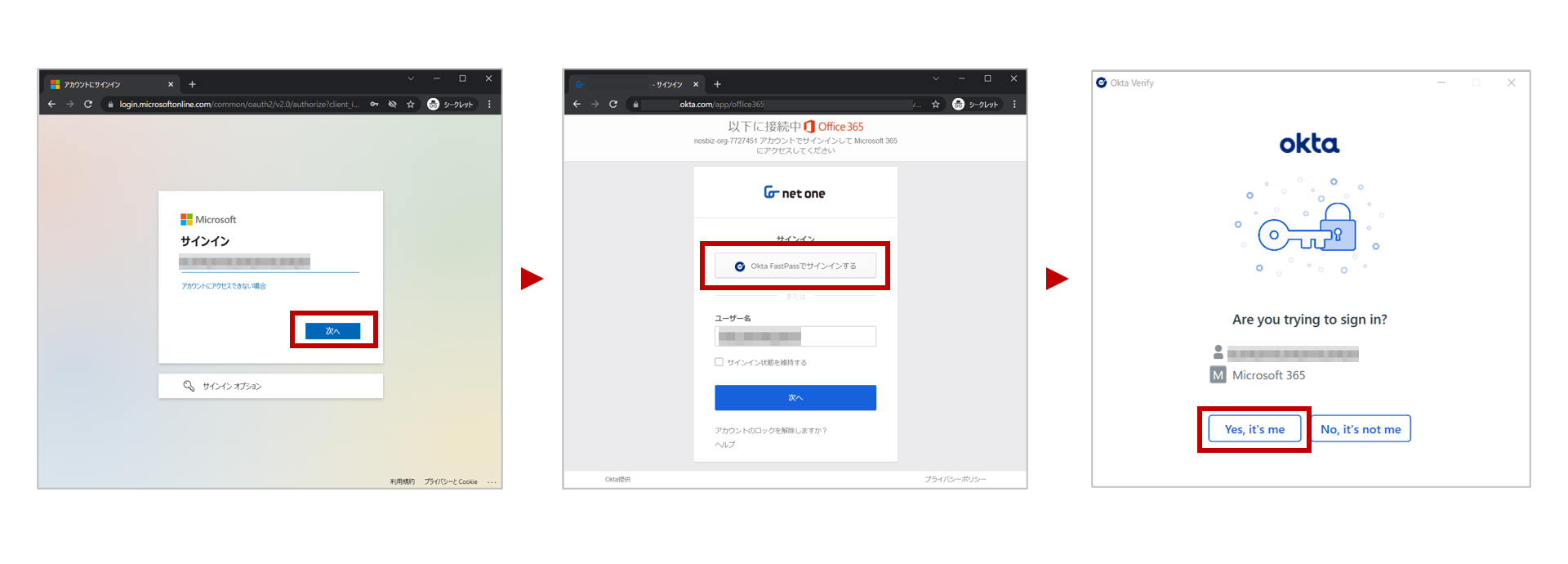

従業員が PC にログインし、AVD にアクセスしますと、強制的に Okta ログイン画面へリダイレクトされます。

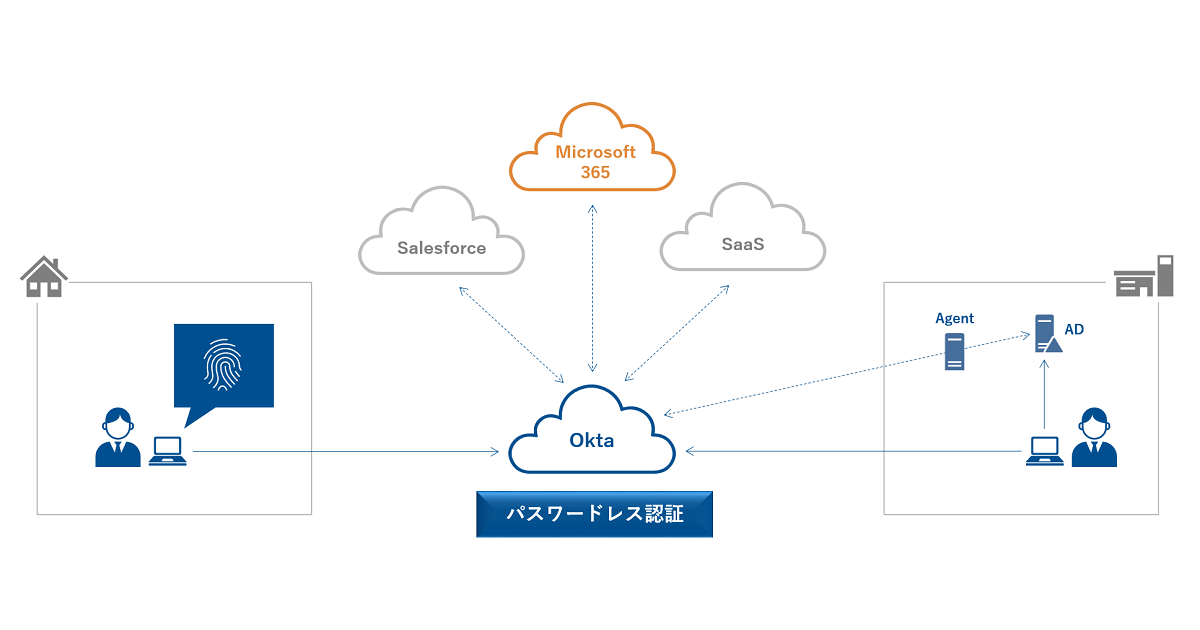

従業員が Windows Hello 認証対応デバイスや FIDO2 セキュリティキーを持っていれば Okta にパスワードレスでログインできます。

持っていない従業員も、新機能「Okta FastPass」(下図)を使えばパスワードレスでログインできますので、ユーザー体験が向上します。

この機能は、あらかじめ Okta 専用アプリをインストールしておいた PC と従業員を紐づけて Okta に登録しておきます。

そして登録されている従業員だけが、紐づけられたデバイスからのみ、クリックするだけでログインできる仕組みです。

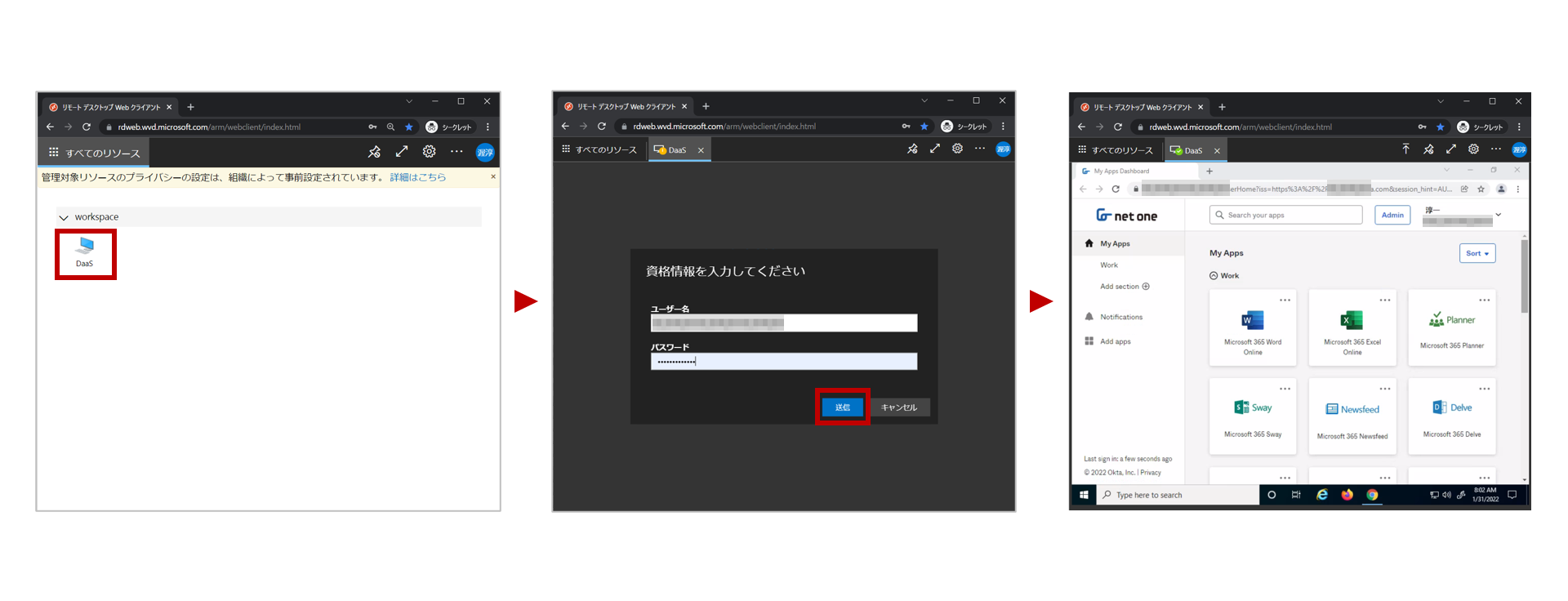

Okta FastPass によるパスワードレス認証後、AVD 画面になりました。

セッションホストを選択しますと、AD が管理する資格情報の入力画面になります。

同じ ID で AD にログインでき、セッションホストを利用可能になりました。

最後にセッションホストから SaaS にアクセスします。

統合 Windows 認証により、Okta と認証連携している SaaS への SSO もできました。

おわりに

今回は AVD と Okta の連携可否と、Okta の存在メリットについて実証しました。

今後も Okta を中心に、お客様にとって有益なレポートを積極的に公開してまいります。

ご興味がおありでしたら是非、お気軽に弊社の担当営業までご連絡ください。

Webからのお問い合わせはこちらから

ピックアップ

ナレッジセンターを検索する

カテゴリーで検索

タグで検索