- ナレッジセンター

- 匠コラム

Oktaレシピ ④AWS SSO

- 匠コラム

- クラウド

- セキュリティ

- 認証

ビジネス開発本部 第1応用技術部

セキュリティチーム

渥美 淳一

はじめに

AWS にアクセスする従業員の管理は、どうするべきでしょうか?

また、その従業員に与えるアクセス権限の管理は、どうするべきでしょうか?

手間を省くため、必要以上に強い権限を与えていませんか?

アクセスしなくなった従業員の ID をそのままにしていませんか?

従業員も、AWS のためだけの ID とパスワードを管理し、多要素認証するのは面倒です。

結果、安易なパスワードの利用、パスワードの使い回し、多要素認証の無効化につながります。

AWS は、誰でも、どこからでもアクセスできることを忘れてはいけません。

他のクラウドサービスといっしょに、AWS も Okta でセキュリティ強化してみましょう。

Okta と AWS Single Sign-On によるセキュリティ強化

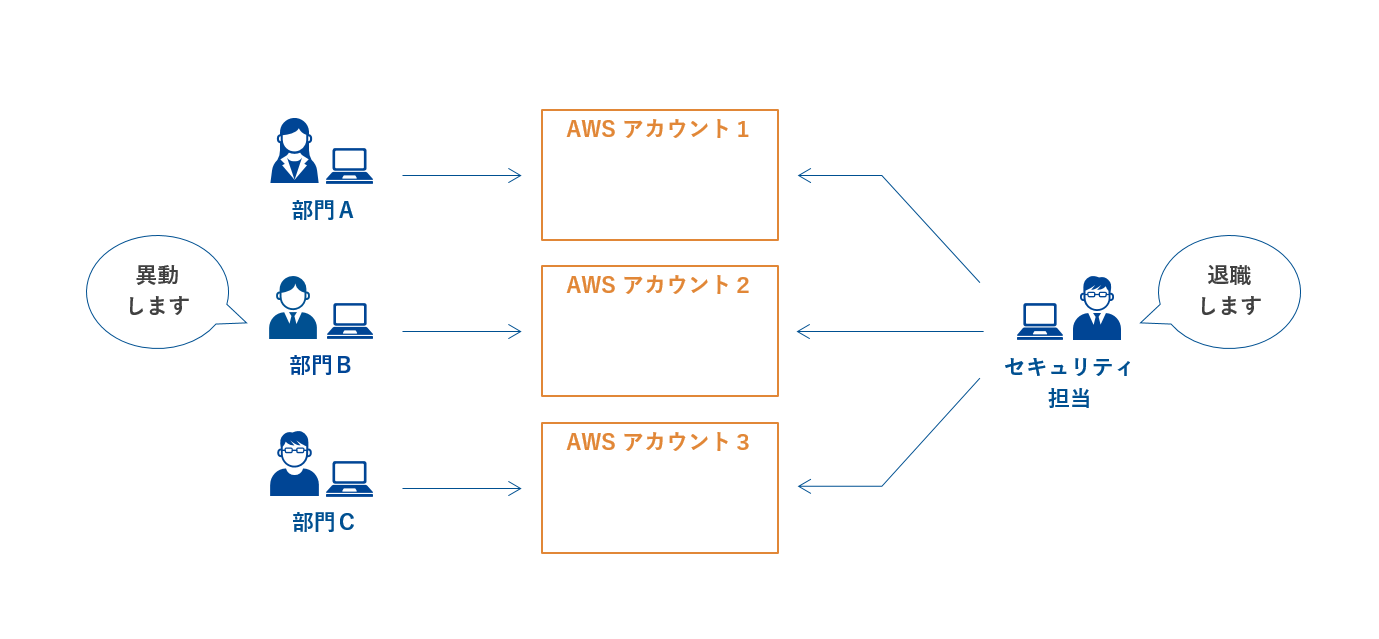

企業では、部門や目的によって AWS アカウントを分割して運用するケースが多いです。

従業員によって、複数の AWS アカウントへアクセスするケースもあります。

異動や退職に伴い、AWS アカウントへのアクセスが不要になるケースもあるでしょう。

「誰にどこへのアクセスを許可するか?」は、常に、正しく管理されなければなりません。

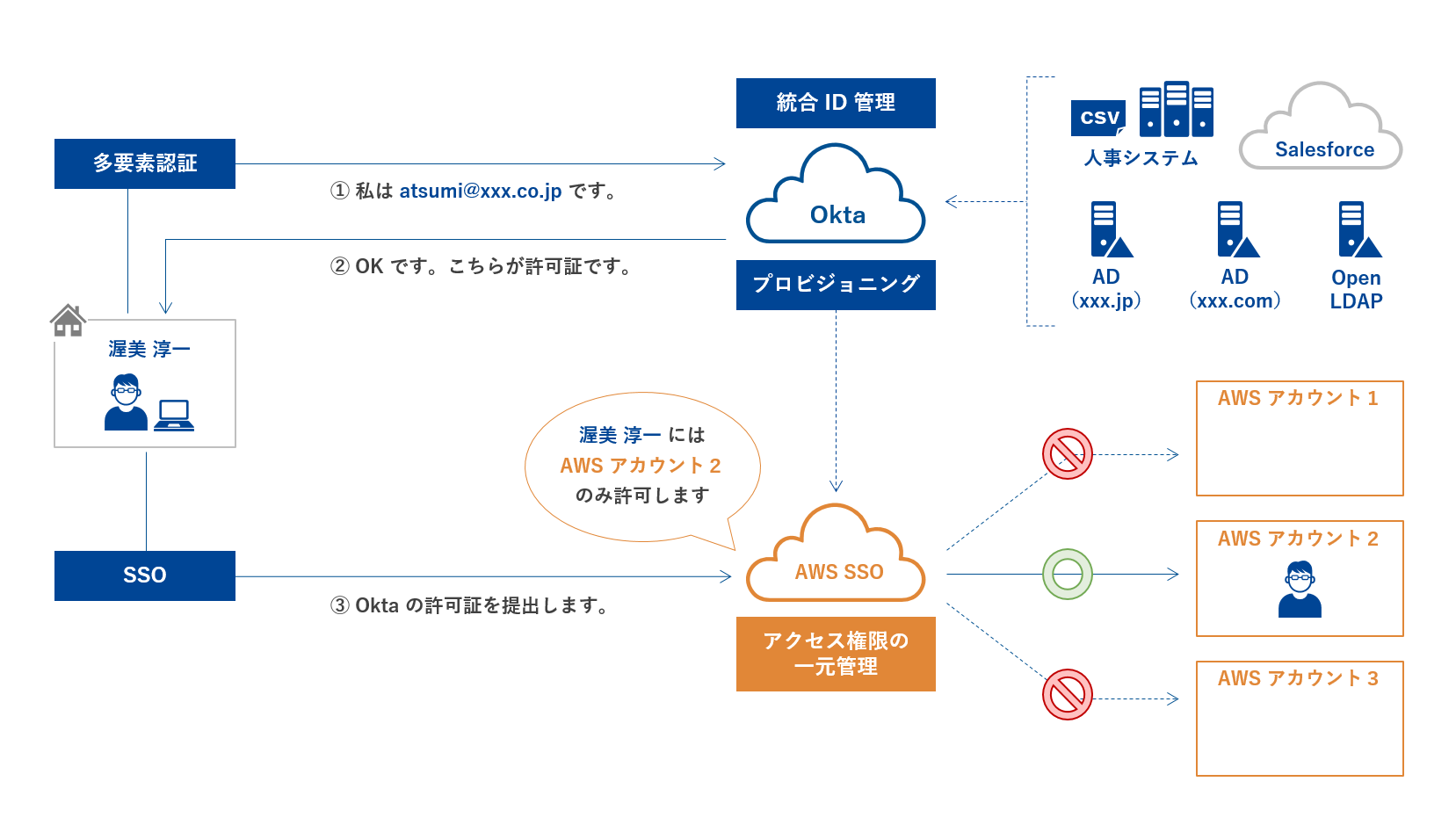

「誰に?」の管理は Okta に任せることでセキュリティ強化できます。

「どこへのアクセスを許可するか?」は AWS Single Sign-On(以下 AWS SSO)でセキュリティ強化できます。

さらに、双方をうまく役割分担することによって「省力化」をも実現します。

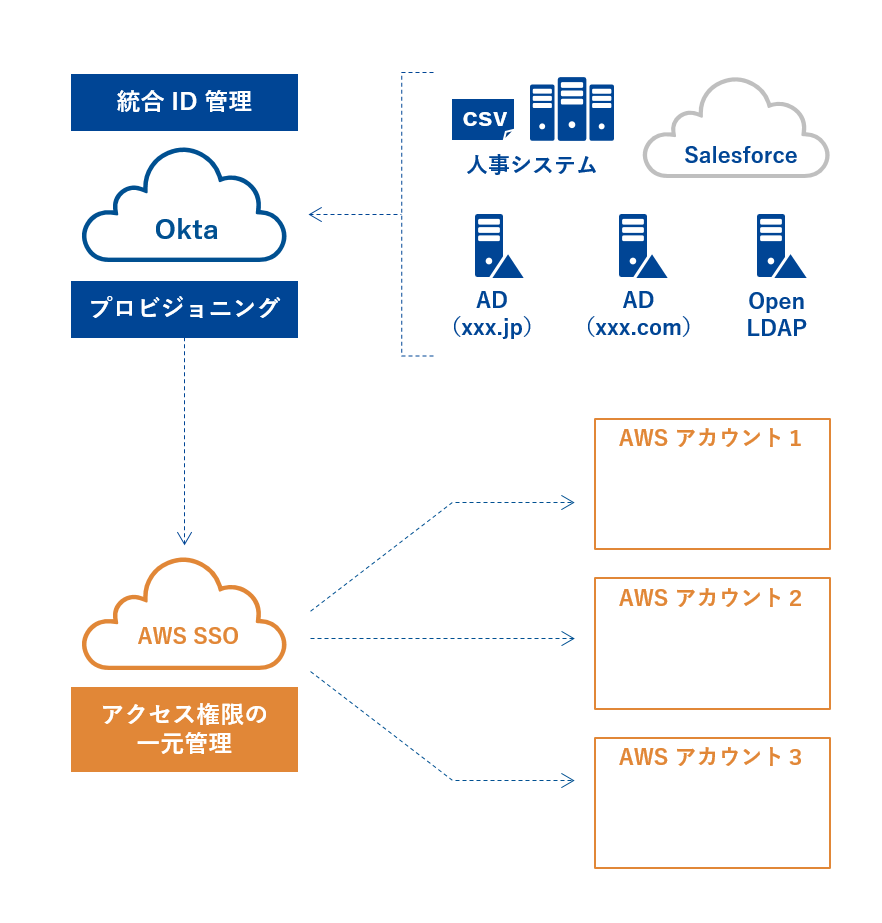

1. Okta を AWS SSO の ID ソースにする

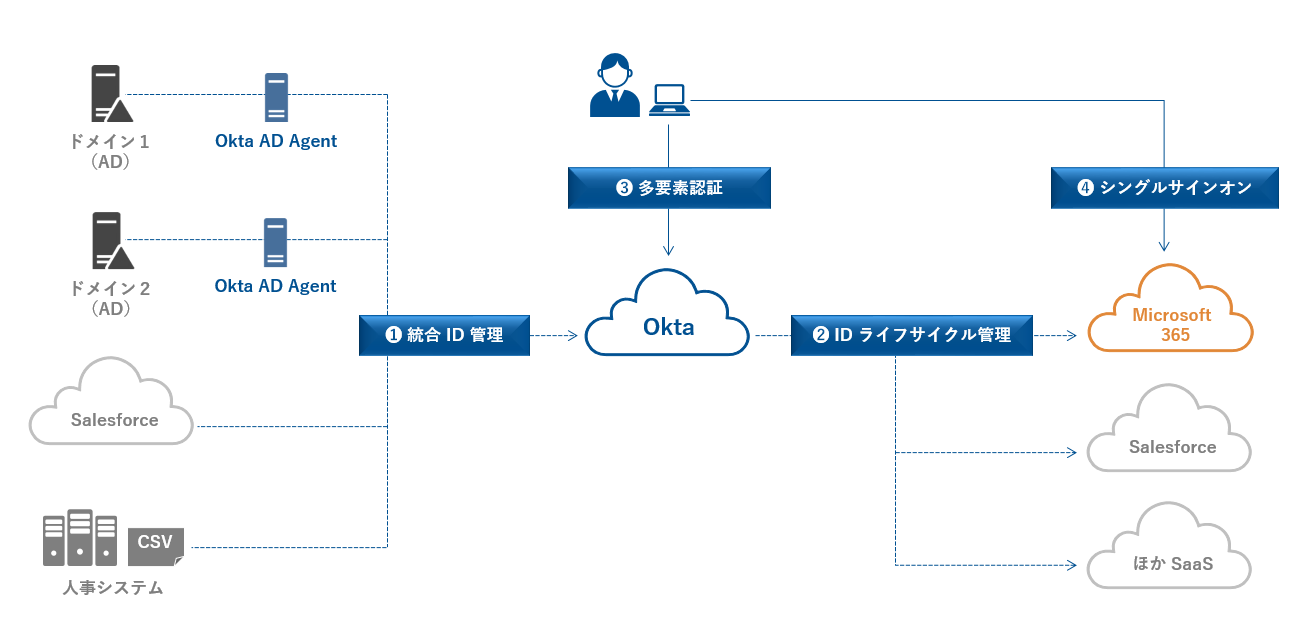

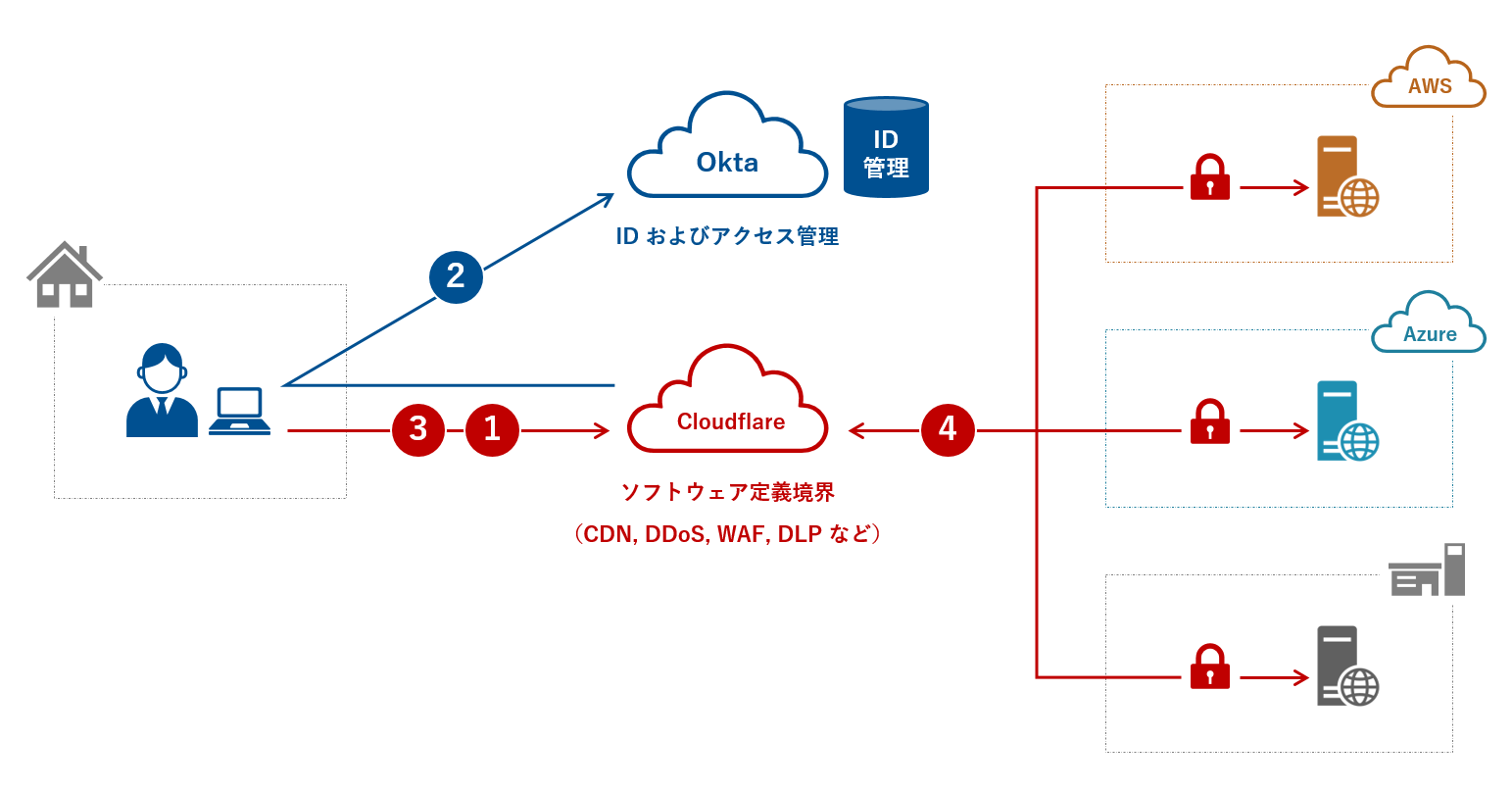

「誰に?」を任される Okta は、従業員の ID をまとめて管理します。

Okta を ID ソースにすれば、複数の Active Directory、LDAP、CSV ファイル等から 統合 ID 管理 できます。

そして AWS を許可する従業員の ID のみ、AWS SSO へ自動的にプロビジョニング(ID 同期)します。

AWS 管理者は、従業員の ID 管理から解放され、アクセス権限の管理に専念できます。

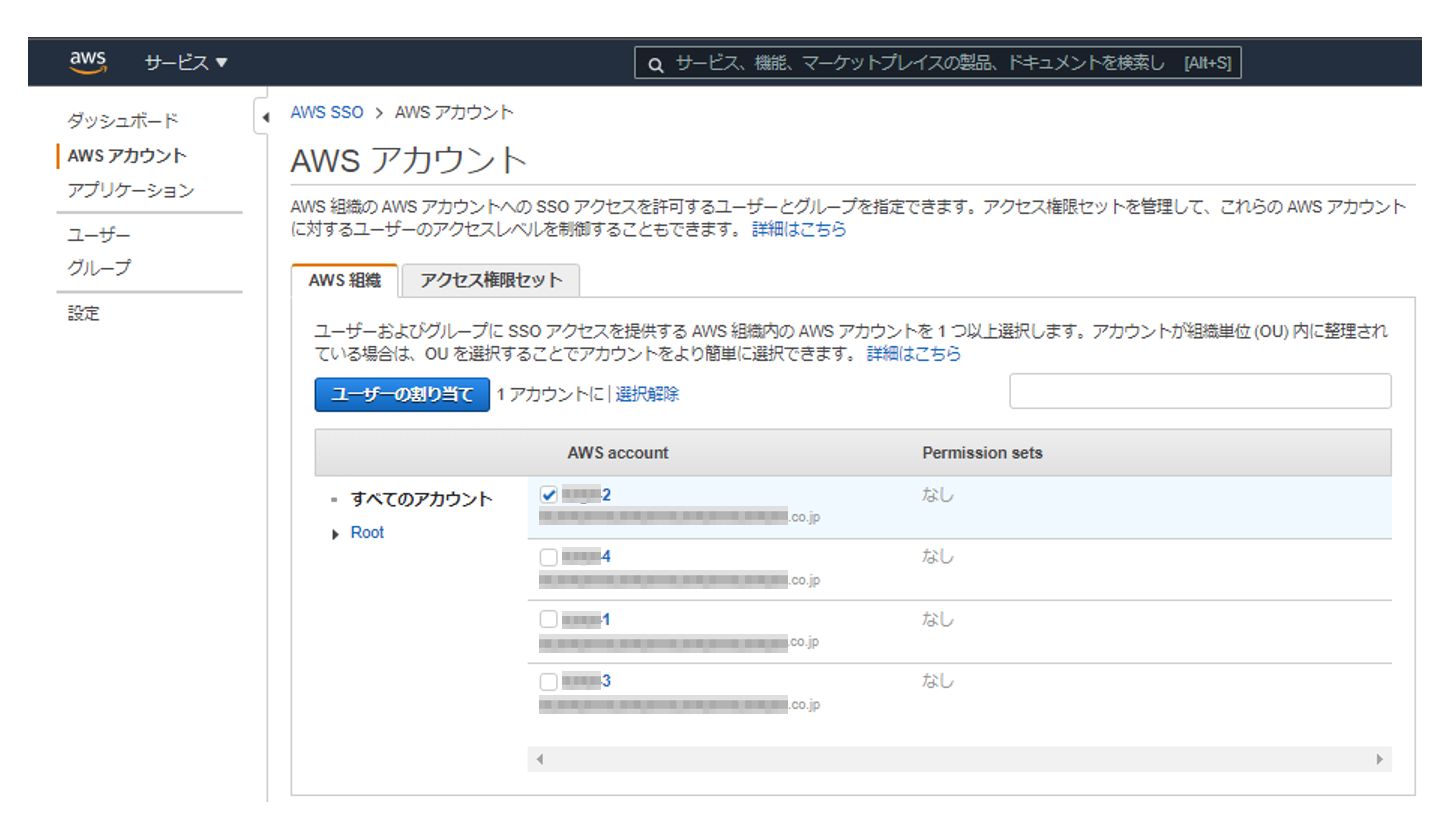

2. AWS SSO で従業員のアクセス権限を一元管理する

AWS SSO は Okta から同期された従業員 ID に AWS アカウントへのアクセス権限を割り当てます。

通常、AWS アカウントが増えるほど、アクセス権限の設定(IAM ロール)も増える傾向にあります。

「増えてしまった IAM ロールの管理が大変」という問題を解決するのが AWS SSO です。

AWS SSO を使えば、複数の AWS アカウントに対する各ユーザーのアクセス権限を容易に一元管理できます。

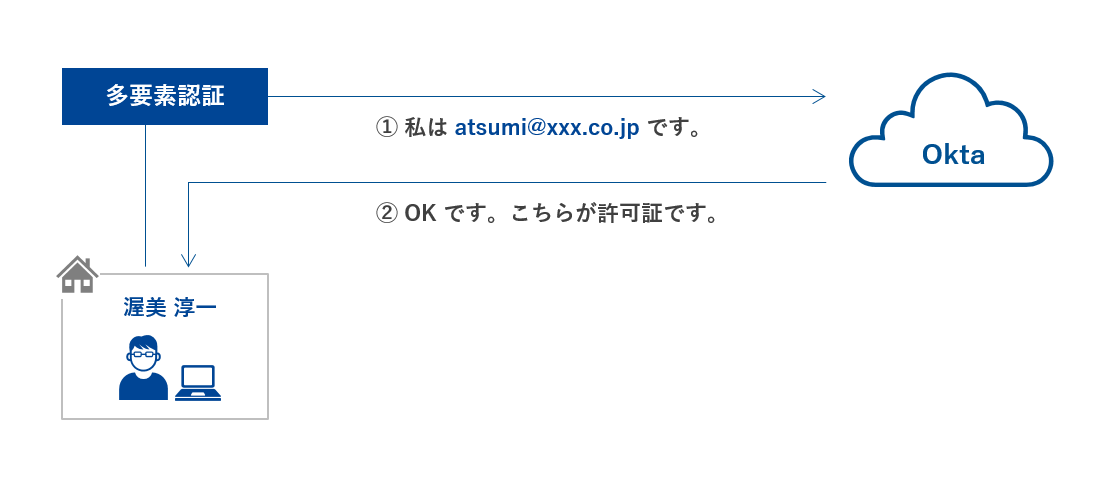

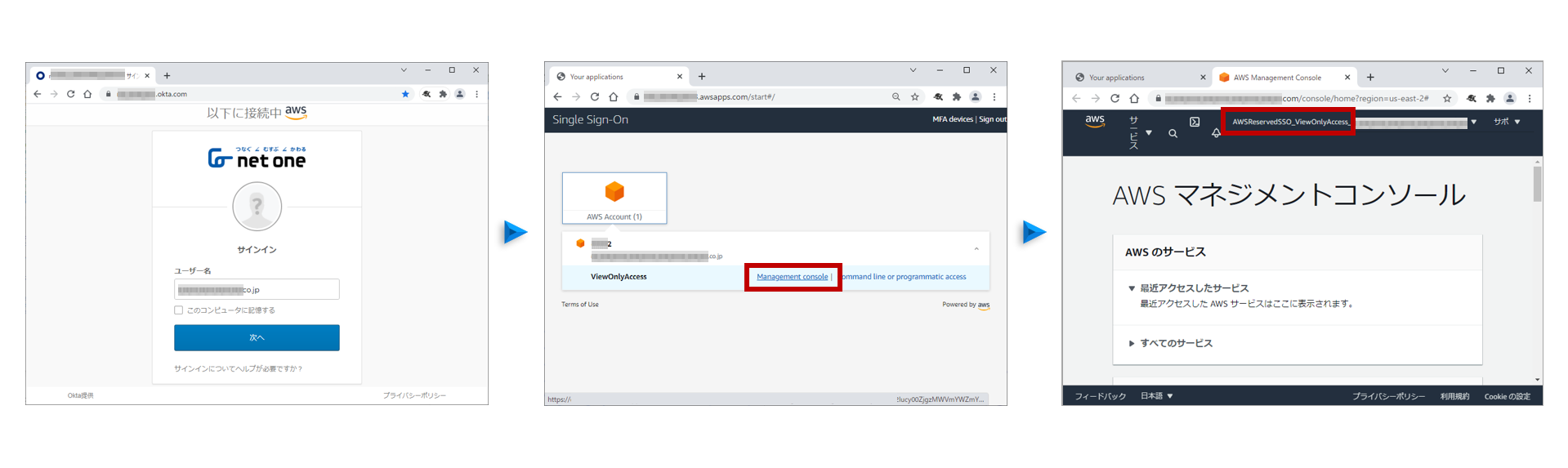

3. Okta にログインし、AWS SSO にアクセスする

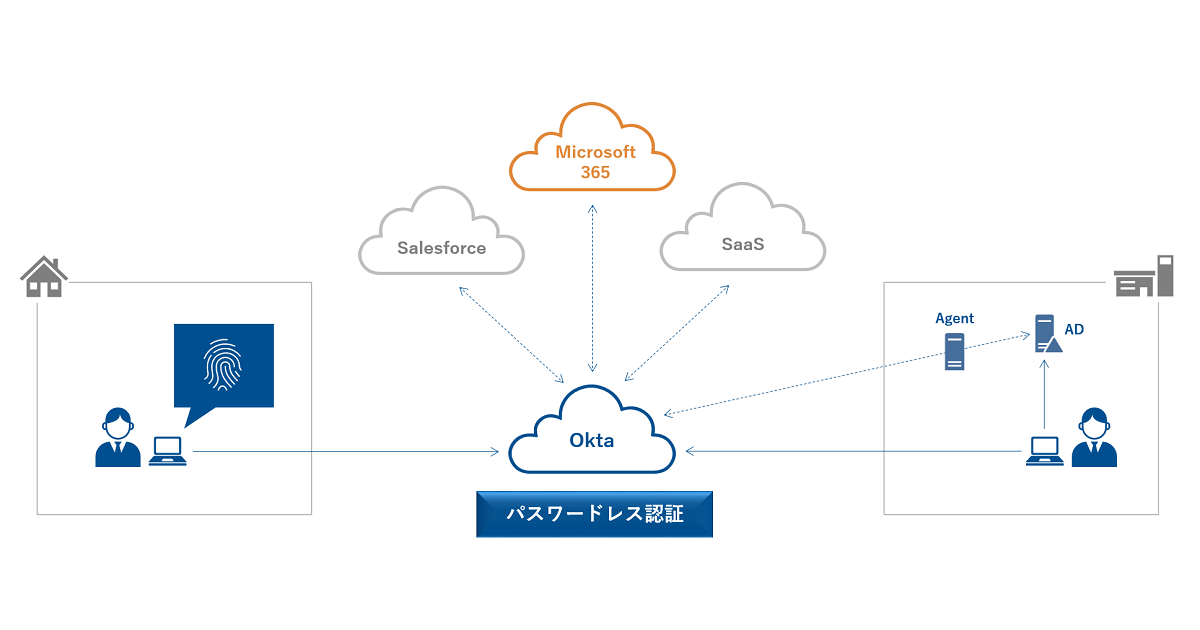

従業員がログインするのは AWS ではなく Okta になります。

直接 AWS SSO にアクセスしても、自動的に Okta のログイン画面にリダイレクトされます。

さまざまな多要素認証、パスワードレス認証 でログインできることがユーザー体験を向上させます。

Okta へのログインに成功すると、従業員は「許可証」(SAML トークン)をもらいます。

その後、自動的に AWS SSO へリダイレクトされ、許可証を提出します。

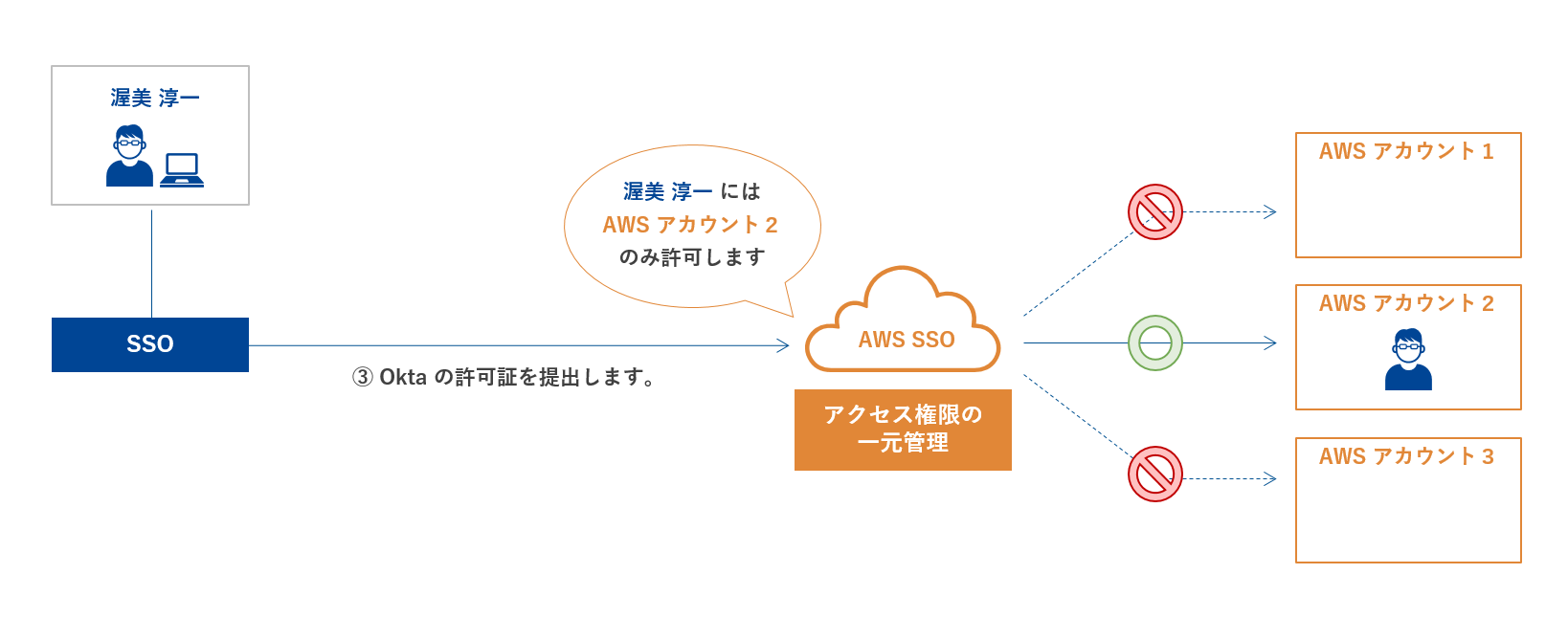

4. AWS SSO に従って AWS アカウントにアクセスする

AWS SSO は、その従業員に許可された AWS アカウントへのリンクのみ画面に表示します。

従業員はそのリンクをクリックし、割り当てられたアクセス権限で AWS アカウントを利用できます。

以下は実際の通信例です。

このユーザーは「ViewOnlyAccess」権限でのみ AWS マネジメントコンソールへアクセスできます。

なお、AWS CLI へのアクセスも可能です。

アクセスしなくなった従業員を自動的に無効化

あらためて、全体のイメージです。

さらに Okta を利用するメリットのひとつが「自動化」です。

例えば、異動などにより Okta に 30 日間ログインしていない従業員がいたとします。

Okta は指定した時間に毎日チェックし、その従業員を自動的に無効化、削除できます。

そして自動的にプロビジョニングされ、AWS SSO でもその従業員は無効化されます。

以下は実際に AWS SSO で自動的に無効化された画面の例です。

(一定期間 Okta にログインしていなかった従業員のステータスが「無効」になりました)

AWS 管理者は、アクセスしなくなった従業員の ID やアクセス権限を手動で削除する必要がなくなります。

AWS SSO 以外にも、対応するクラウドサービスの ID 無効化をまとめて自動化できます。

退職により、ID ソースから削除された場合も同様に無効化されます。

おわりに

今回は AWS のセキュリティ強化、および管理負荷の軽減を実証しました。

今後も Okta を中心に、お客様にとって有益なレポートを積極的に公開してまいります。

ご興味がおありでしたら是非、お気軽に弊社の担当営業までご連絡ください。

Webからのお問い合わせはこちらから

ピックアップ

ナレッジセンターを検索する

カテゴリーで検索

タグで検索