- ナレッジセンター

- 匠コラム

Oktaレシピ ③ソフトウェア定義境界

- 匠コラム

- クラウド

- セキュリティ

- 認証

ビジネス開発本部 第1応用技術部

セキュリティチーム

渥美 淳一

はじめに

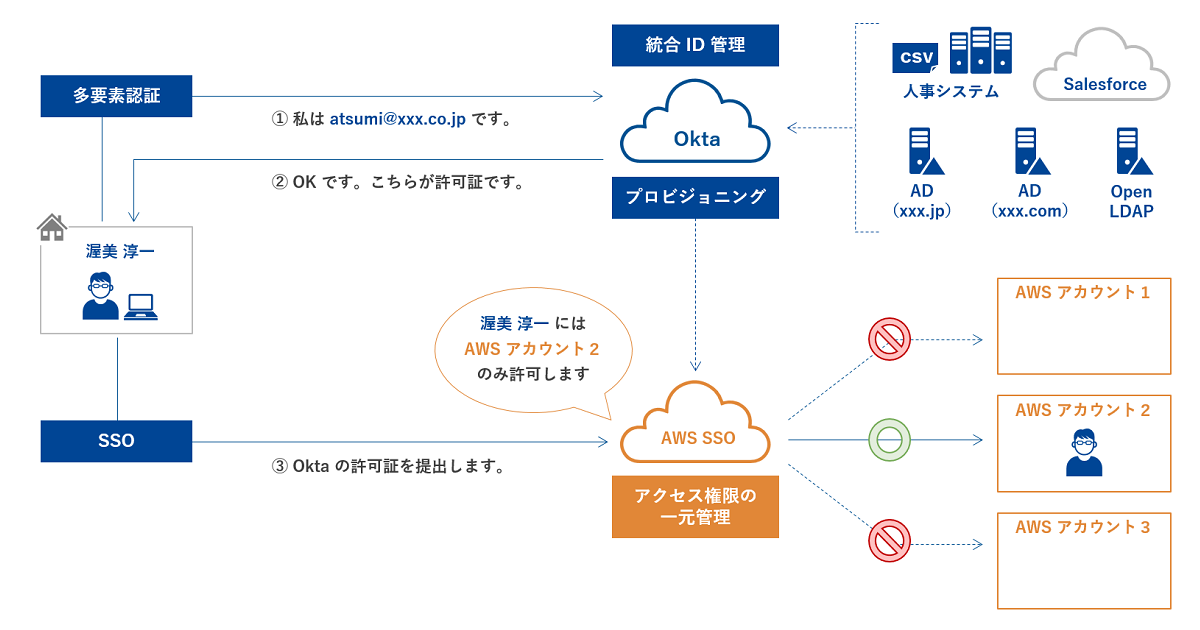

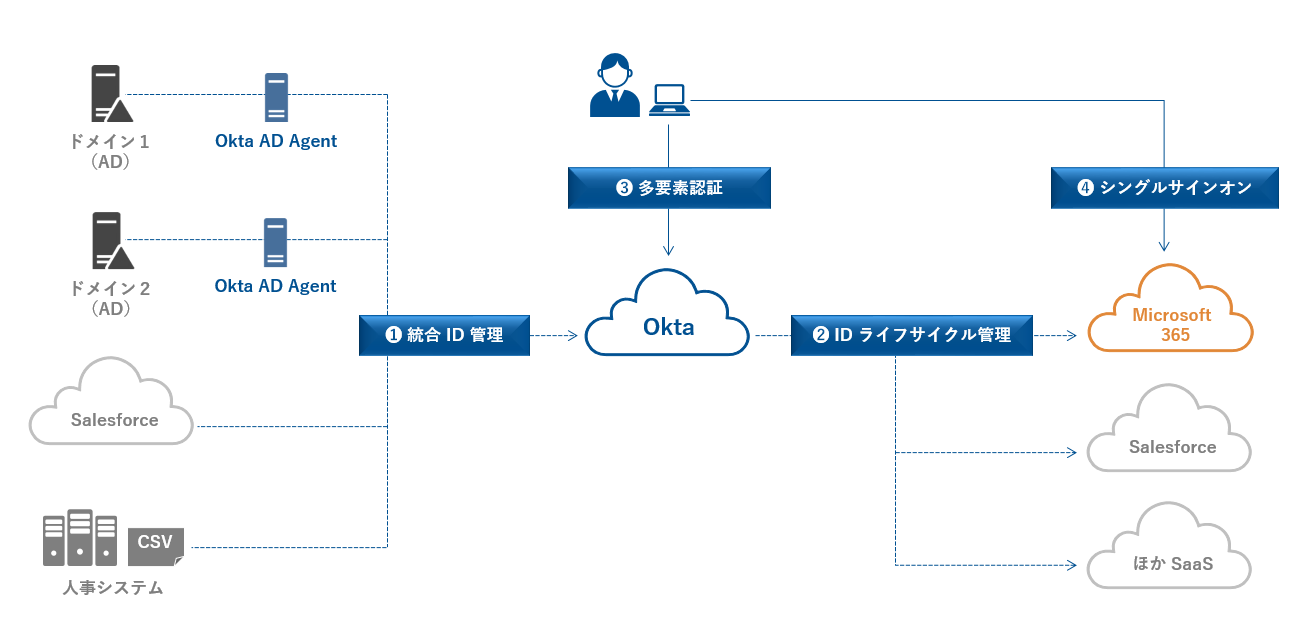

第 1 回、乱立する ID 管理システム(Active Directory など)を統合できました。

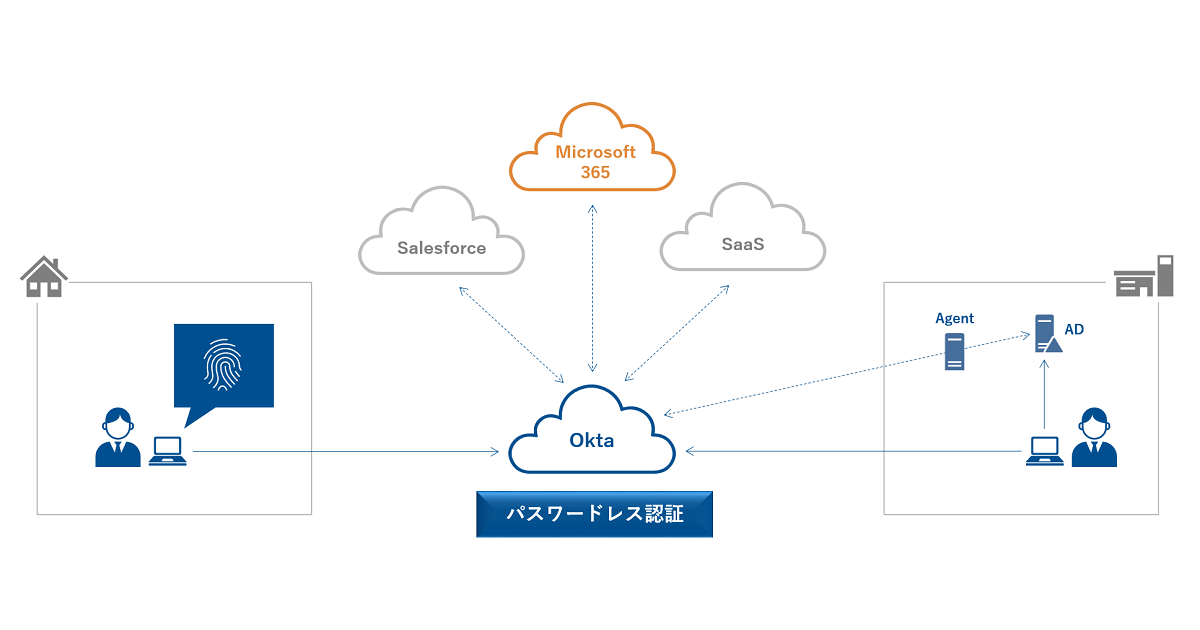

第 2 回、その ID でログインするとき、セキュアなパスワードレス認証を導入できました。

Okta により、管理者は ID およびアクセスを適切に管理し、従業員はパスワードレスで SaaS を利用可能になりました。

今回はさらに、ゼロトラストの世界で注目される「ソフトウェア定義境界」と連携してみたいと思います。

ソフトウェア定義境界とは

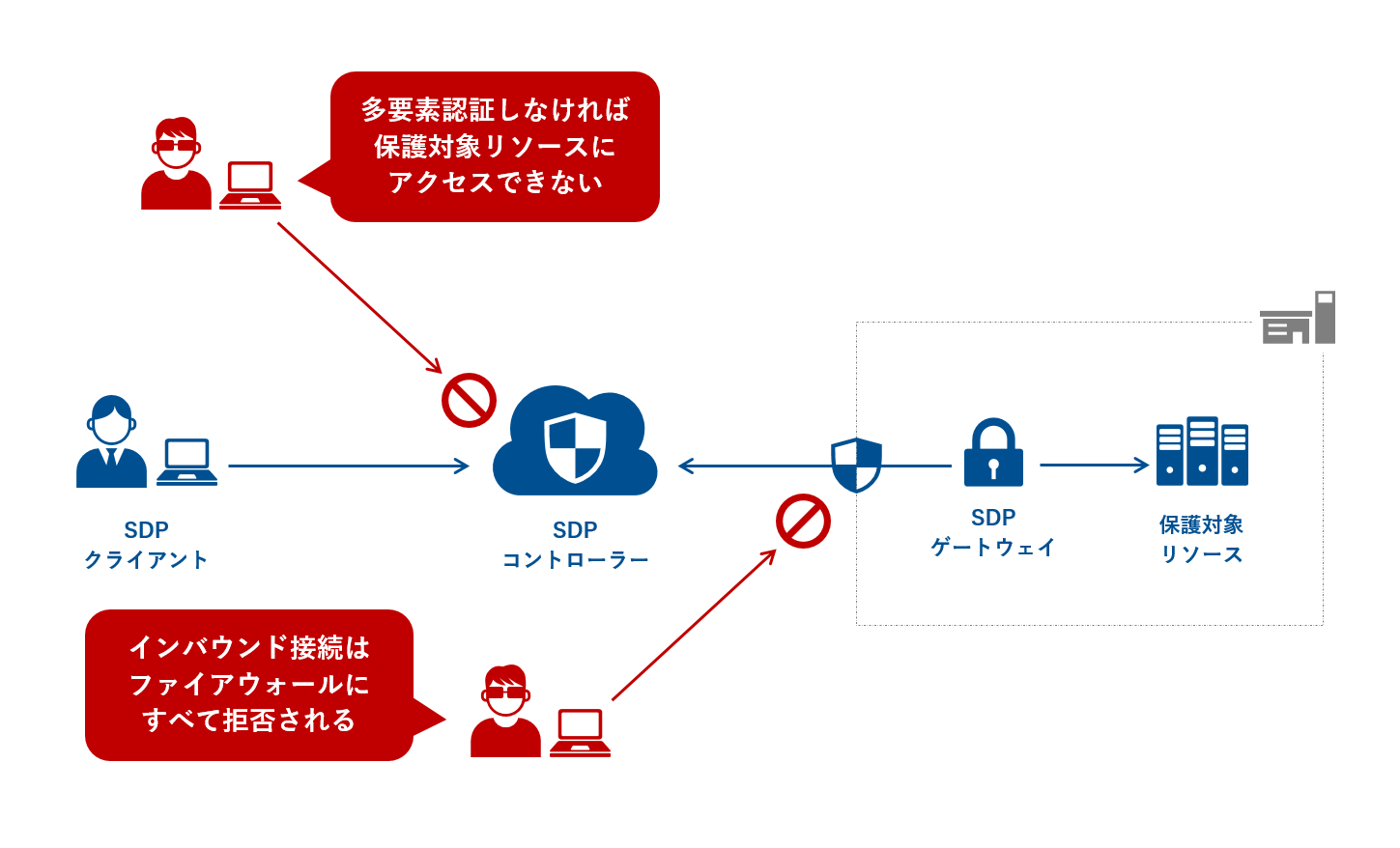

その名の通り、ソフトウェアによって境界(Perimeter)を動的に構築するアーキテクチャです。

最近では、Software Defined Perimeter(以下「SDP」)のほうが伝わりやすいかもしれません。

その目的は、組織のリソースを「隔離」、言い換えれば公開しないことにあります。

例えばリソースへは SDP ゲートウェイ経由でアクセスできますが、SDP ゲートウェイは公開されません。

SDP ゲートウェイから SDP コントローラーに対してアウトバウンド接続します。

そのため、インバウント接続をファイアウォールで許可する必要がなくなります。

さらに SDP コントローラーは、多要素認証ほか条件をクリアした SDP クライアント以外を拒否します。

常に信頼せず、すべてを検証した上でリソースアクセスを許可する「ゼロトラスト」アーキテクチャです。

組織ネットワークの境界を狙って進化し続ける脅威からリソースを保護する未来の仕組み、それが SDP です。

クラウドやオンプレミスを問わずリソースを保護し、社内か社外かを問わず安全にアクセスできるようになります。

日本クラウドセキュリティアライアンスは SDP ワーキンググループを立ち上げ、積極的に啓蒙しています。

なぜソフトウェア定義境界か?

テレワークの普及と共に、例えば VPN の脆弱性がサイバー攻撃によって狙われるようになりました。

SDP ゲートウェイとは違い、ユーザー認証前にアクセスできてしまうことが VPN の弱点です。

実際に攻撃を受け、VPN パスワード流出、認証バイパス、Active Directory 情報搾取といった被害も報告されています。

VPN 装置に修正プログラムをすぐさま適用し続けることが大事ですが、その負担は決して軽いものではありません。

SDP は、脱 VPN を実現するセキュリティ・アーキテクチャとしても期待されています。

今回は Okta と、SDP を提供するクラウドサービス「Cloudflare」を連携させてみました。

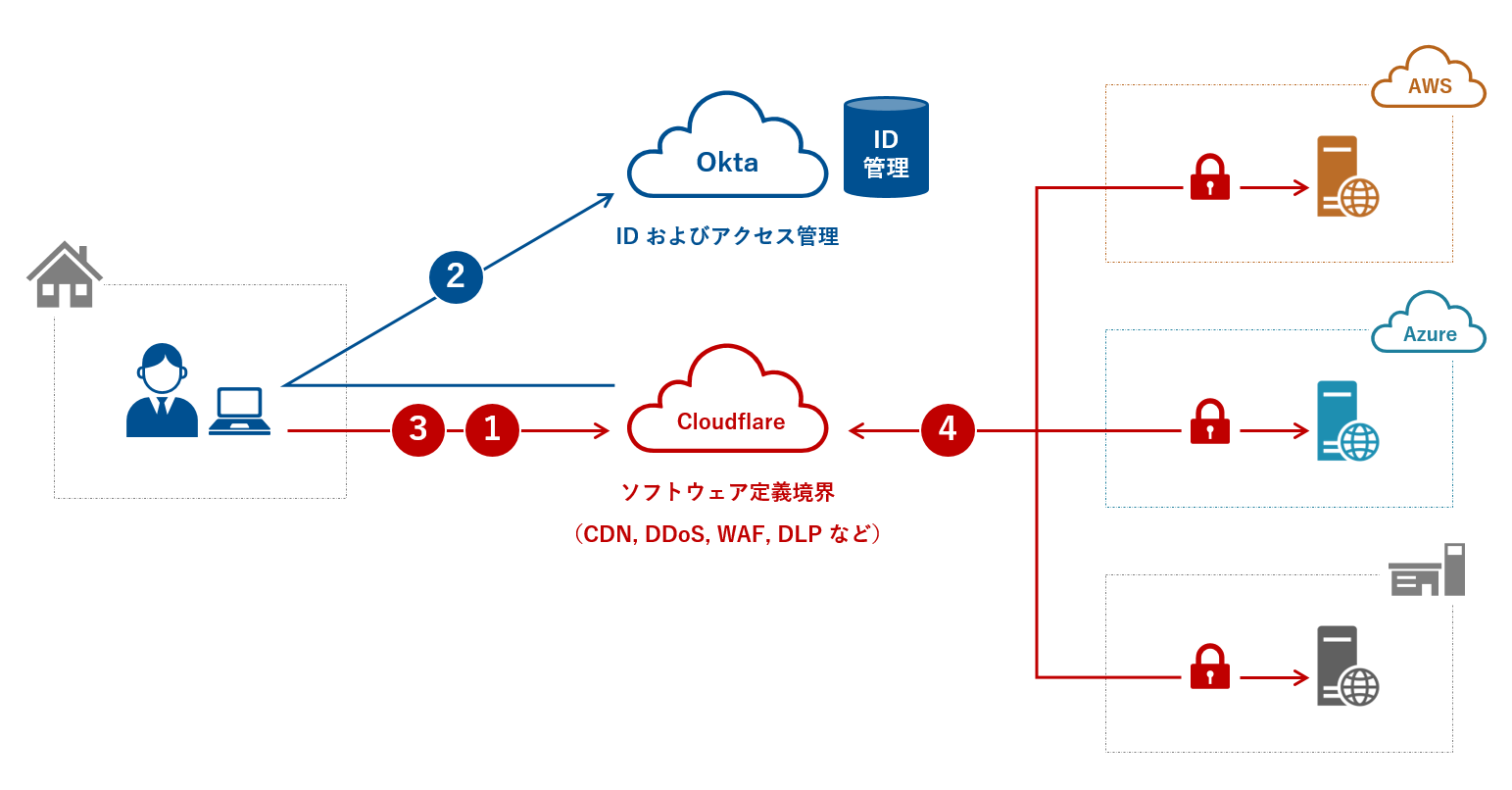

IAM(Okta)+ SDP(Cloudflare)アーキテクチャ

Cloudflare は、SDP およびセキュアな CDN(コンテンツ・デリバリー・ネットワーク)を提供します。

ユーザーからのアクセスを最も近いゲートウェイで効率よく受け取り、同時にセキュリティを担保します。

ユーザーの位置情報(ジオロケーション)を把握し、以下の機能によりリソースを保護します。

|

Okta と Cloudflare は、ゼロトラストを実装する組み合わせです。

Cloudflare が得意とするセキュアな CDN は、コネクション間に介在してリソースを効率良くやりとりします。

同時に、その通信を適宜検証し、必要に応じてブロックすることによりリソースを保護します。

Okta はリソースとのコネクション間には介在せず、IAM(ID およびアクセス管理)を担当します。

Okta はコネクション確立前の段階でユーザーなどを検証し、問題なければ許可証(トークン)を発行します。

そして Cloudflare のセキュリティ判定材料に「許可証を持つユーザーか否か」を追加できるようになります。

役割分担により、関所のような堅牢さを実現できるわけです。

|

❶ リソースの URL にアクセスする ❷ Cloudflare は先にユーザー認証を要求する(Okta に自動リダイレクト) ❸ Okta によって発行された許可証を Cloudflare に提出する(Cloudflare に自動リダイレクト) ❹ Cloudflare は通信を検証し、そのユーザーに許可されたリソースアクセスのみを許可する |

外部からリソースにアクセスするユーザーの ID 管理、多要素認証、シングルサインオンは Okta に任せます。

そして、認証済みのユーザーからいつアクセスがあり、どのサーバーへ、どういったアクセス権限を与えるかを制御します。

例えば Cloudflare は、Okta が管理するグループを指定し、所属するユーザー以外からのリソースアクセスをブロックできます。

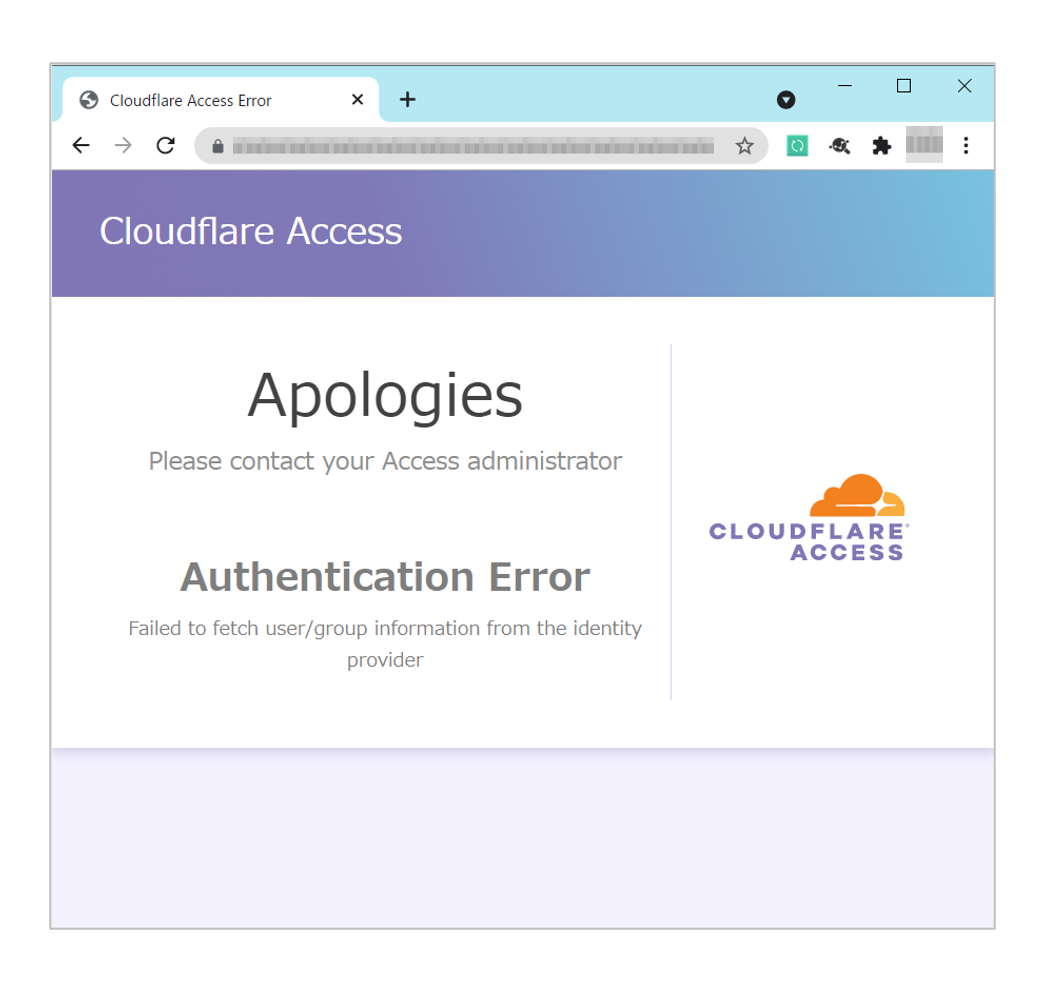

下図はブロックされたときの画面の例です。

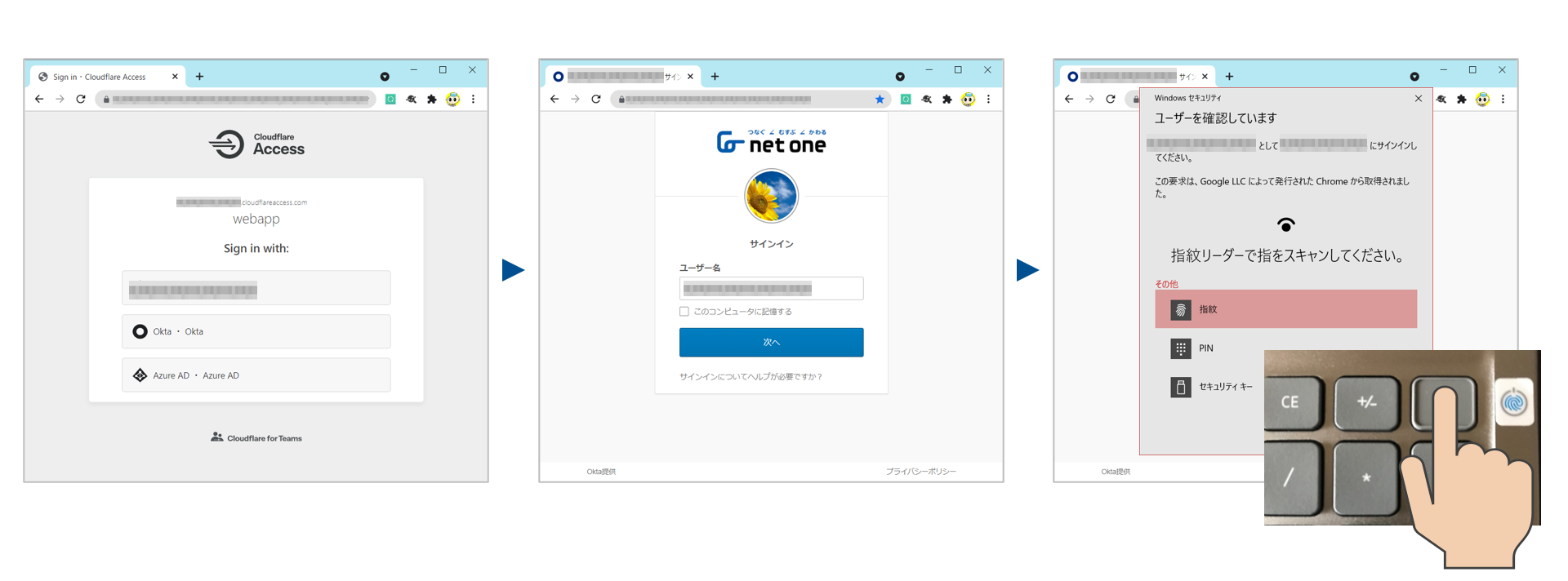

第 2 回 でご紹介しました「パスワードレス認証」も利用できます。

ユーザーがリソースの URL にアクセスしますと、まず Cloudflare は ID プロバイダーを選択する画面を応答します。

Okta を選択しますと、自動的にリダイレクトされて Okta のサインイン画面になります。

ユーザーは ID を要求されますが、パスワードは要求されません。

代わりに指紋やセキュリティキーを選択する画面になります。

例えば Windows Hello 指紋認証によりユーザーが認証され、さらに Cloudflare に許可されてはじめてリソースにアクセスできます。

このように、リソースにアクセスするユーザーにセキュアでストレスの少ないエクスペリエンスを提供できます。

管理者にとっては、リソースにアクセスするユーザーのコントロールと脅威の排除を同時に実現できます。

おわりに

今回は SDP によるコネクションベースのセキュリティ、および IAM 連携アーキテクチャをご紹介しました。

この組み合わせにより、働き方改革および DX の推進に貢献できましたら幸いです。

今後も Okta を中心に、お客様にとって有益なレポートを積極的に公開してまいります。

ご興味がおありでしたら是非、お気軽に弊社の担当営業までご連絡ください。

Webからのお問い合わせはこちらから

ピックアップ

ナレッジセンターを検索する

カテゴリーで検索

タグで検索