- ナレッジセンター

- 匠コラム

Azureレシピ ③次世代ファイアウォールは必要か?

- 匠コラム

- クラウド

- セキュリティ

ビジネス開発本部 第3応用技術部

第2チーム

渥美 淳一

きっかけ

前回の Azure レシピ では、Azure に置いた次世代ファイアウォールを検証する方法についてご紹介しました。

そして、ご質問をいただきました。

|

Azure のセキュリティ機能では不十分なのでしょうか? 次世代ファイアウォールが必要になるのはどういうケースですか? |

コストに大きく関わることですので、お考えはごもっともです。

そこで今回は、Azure のセキュリティ機能を振り返り、次世代ファイアウォールの必要性について迫ってみます。

Azure のセキュリティ機能

Azure は充実したセキュリティ機能(サービス)を提供しています。

例えば Azure セキュリティサービスおよびテクノロジ | Microsoft Docs で紹介されている、以下のような機能がまず挙げられます。

|

次世代ファイアウォールは「ネットワーク保護」を中心に活躍します。

Azure も下表の「ネットワーク保護」を提供しますが、本当に不十分なのでしょうか?

| DDoS 防御機能 |

|

| ファイアウォール機能 |

|

| 負荷分散機能 |

|

| WAF 機能 |

|

| 安全なアクセスを提供する機能 |

|

それぞれの機能ごとに見てみましょう。

DDoS 防御機能

Azure DDoS Protection は、Azure の パブリック IP アドレスを DDoS 攻撃から無料で保護してくれます。

さらに有料のスタンダード版を使えば、プロトコル攻撃からの保護、ロギング、アラートが可能です。

【結論】次世代ファイアウォールによる DDoS 防御は必須ではありません。

ファイアウォール機能

Azure Firewall は、高いスループットを誇るステートフルファイアウォールです。

「外との境界」に置いて守ります。

また、FQDN フィルタリング機能もあります。

例えば Windows Update が必要な Azure VM から「 *.microsoft.com 」宛のインターネットアクセスを許可します。

さらに Azure Network Security Groups(NSG)を併用できます。

簡易ステートフルファイアウォールとして、「内」にある Azure VM やサブネットを守ります。

仮に Azure VM に侵入されたとしても、Azure NSG によって攻撃対象領域を減らすことでマイクロセグメンテーションを実現できます。

(ただし、各 NSG の許可|拒否ルールの変更など、運用負荷を考慮に入れる必要があります)

加えて最近は、HTTPS を可視化する機能も重視されます。

例えば Microsoft 365 テナント制限は、HTTPS を復号できる必要があります。

HTTPS 通信に潜むマルウェアを検知できることを期待する声もあります。

現在の Azure Firewall や NSG では、残念ながら対応できません。

【結論】HTTPS 復号やマルウェア対策できる次世代ファイアウォールが必要です。

負荷分散機能

こちらは次世代ファイアウォール製品ではなく、ロードバランサー製品やアプリケーションデリバリーコントローラー製品が比較対象になります。

ここでは詳しく触れませんが、HTTP(S) 以外のトラフィック制御機能やヘルスチェック機能などが比較ポイントとして挙げられます。

WAF 機能

Azure Web Application Firewall は、Web アプリケーションの脆弱性を狙う攻撃から守ります。

Web サーバーに届く前にトラフィックを処理します。

ただし WAF は、OS やミドルウェアの脆弱性を狙う攻撃に対しては万全ではありません。

これは Azure Web Application Firewall に限らず、すべての WAF に言えることです。

そういった攻撃に対しては、次世代ファイアウォールの IDS + IPS 機能が有効です。

まず IDS + IPS で処理し、さらに WAF で処理する、といった「多層防御」が高い効果を発揮します。

なお Azure Web Application Firewall には、以下のいずれかが必要です。

(これらと組み合わせて初めて利用できます)

|

【結論】OS やミドルウェアの脆弱性対策には次世代ファイアウォールが適しています。

安全なアクセスを提供する機能

Azure ExpressRoute は、高速なプライベート接続を提供します。

Azure VPN Gateway は、インターネットを介してオンプレミスと Azure 仮想ネットワークを安全に接続します。

Azure AD Application Proxy は、オンプレミスの Web へのセキュリティ保護されたリモートアクセスを提供します。

次世代ファイアウォールにも「サイト間 VPN 機能」や「クライアント VPN 機能」、「クライアントレス VPN 機能」があります。

しかし、Azure が提供する機能よりも優先して使うことに大きなコストメリットは無いと考えています。

【結論】次世代ファイアウォールによる安全なアクセスの提供は必須ではありません。

次世代ファイアウォールが活きる場所

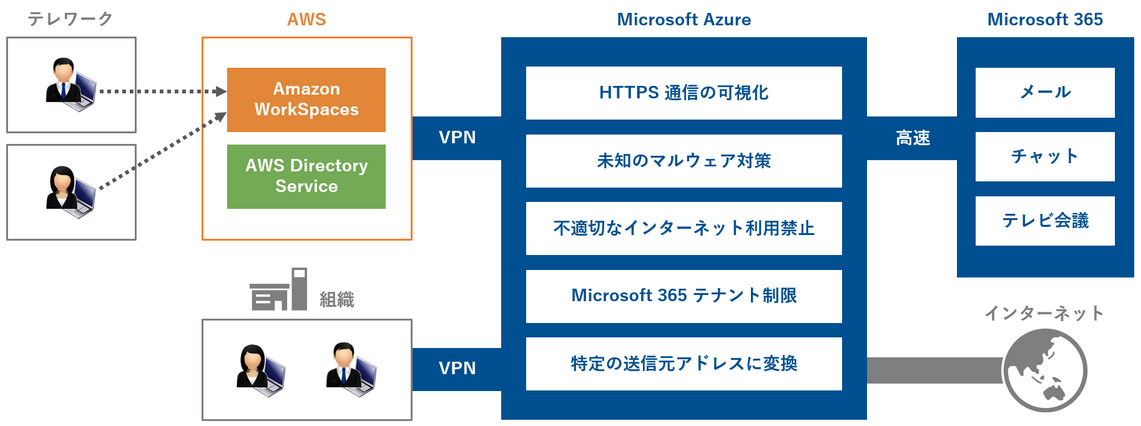

弊社では、お客様に「ハブスポーク構成」をご採用いただき、構築した実績があります。

ハブスポーク構成は、ご要望の多い次世代ファイアウォールをパブリッククラウド上に展開するケースと非常に相性が良いです。

仮想ネットワークごとに次世代ファイアウォールを導入するとコスト増になります。

そこで、ハブ仮想ネットワークにのみ次世代ファイアウォールを配置します。

VDI サブネット、サーバーサブネットなどはスポーク仮想ネットワークに配置します。

そしてハブ仮想ネットワークとスポーク仮想ネットワーク間をピアリングでつなぎます。

ハブ仮想ネットワークとオンプレミス間は Azure ExpressRoute や VPN でつなぎます。

スポーク仮想ネットワーク、オンプレミス、インターネットは、必ずハブ仮想ネットワークを経由して通信するようにします。

これにより以下のメリットが得られます。

|

ハブスポーク構成こそが、高度かつ高価な次世代ファイアウォールを正しく活かせる構成なのです。

おわりに

今回は Azure と次世代ファイアウォールのセキュリティ機能をご紹介しました。

今後も Azure を中心に、お客様にとって有益なレポートを積極的に公開してまいります。

ご興味がおありでしたら是非、お気軽に弊社の担当営業までご連絡ください。

Webからのお問い合わせはこちらから

ラインナップ

ピックアップ

ナレッジセンターを検索する

カテゴリーで検索

タグで検索