- ナレッジセンター

- 匠コラム

Azureレシピ ①セキュリティの集約

- 匠コラム

- クラウド

- セキュリティ

ビジネス開発本部 第3応用技術部

第2チーム

渥美 淳一

きっかけ

新型コロナの影響などを受け、国を挙げてテレワークが推進されています。

そのテレワークの手段として、仮想デスクトップサービス(Desktop as a Service)が採用されていくのでは、と考えました。

例えば、AWS の仮想デスクトップサービス「Amazon WorkSpaces」、Azure の仮想デスクトップサービス「Windows Virtual Desktop」などです。

仮想デスクトップサービスからの通信も、組織からの通信と同じようにセキュリティを担保しなければなりません。

そこで、これまで組織側に用意されていたセキュリティソリューションをクラウドに移行する必要性を感じました。

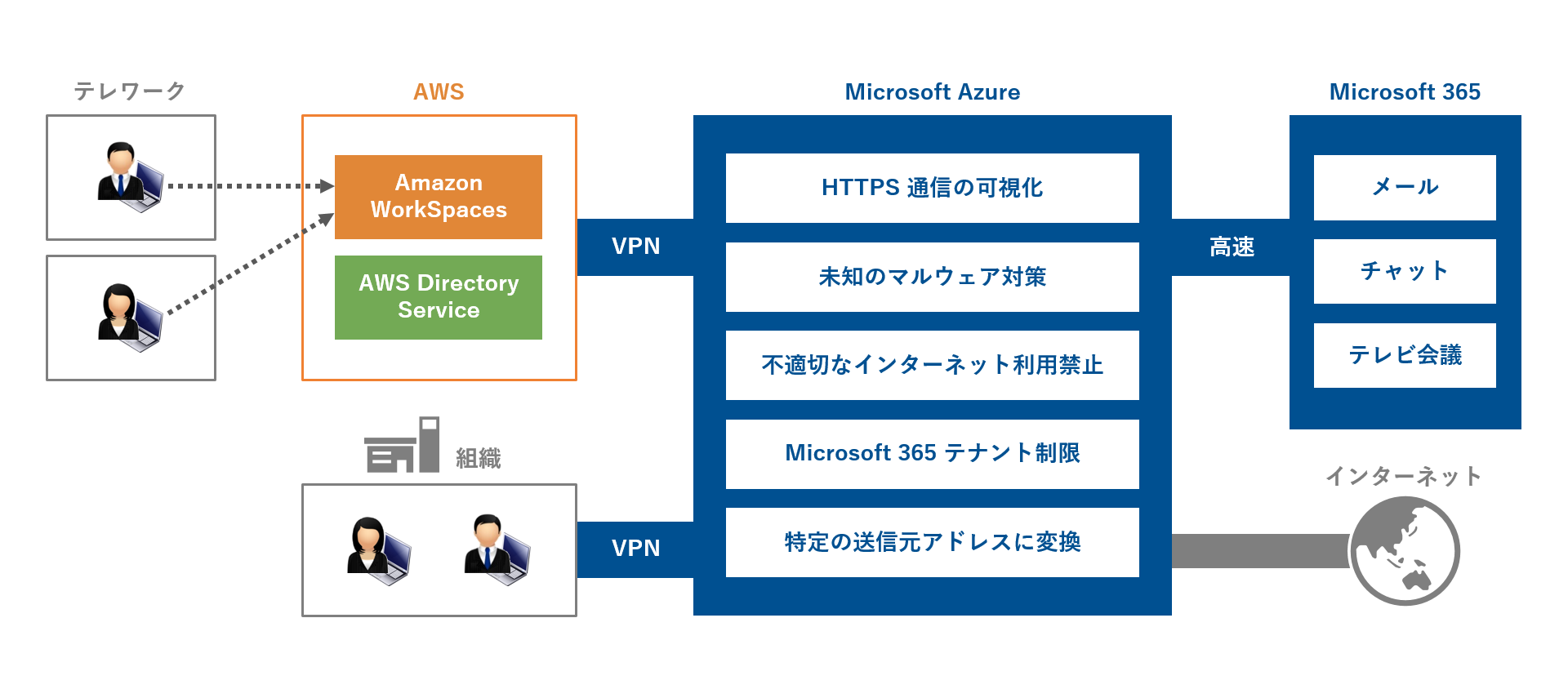

つまり、こういうイメージです。

上の図は、テレワークするメンバーが仮想デスクトップ「Amazon WorkSpaces」にログインし、そこで仕事をするイメージです。

次にインターネットとの間にセキュリティソリューションを配置します。

AWS とセキュリティソリューション間の通信、組織とセキュリティソリューション間の通信は、サイト間 VPN 接続により保護します。

そしてマルウェア感染や情報漏洩などを防ぐために、インターネット通信を可視化し、セキュリティ対策を施します。

今回 Azure を選んだのは、そこから Microsoft 365(旧 Office 365)への通信は Microsoft が提供する高速バックボーンネットワークを経由するためです。

Microsoft 365 は多くの通信セッションによって提供されるため、通信遅延を回避するためにも高速バックボーンネットワークの存在はありがたいです。

やってみた

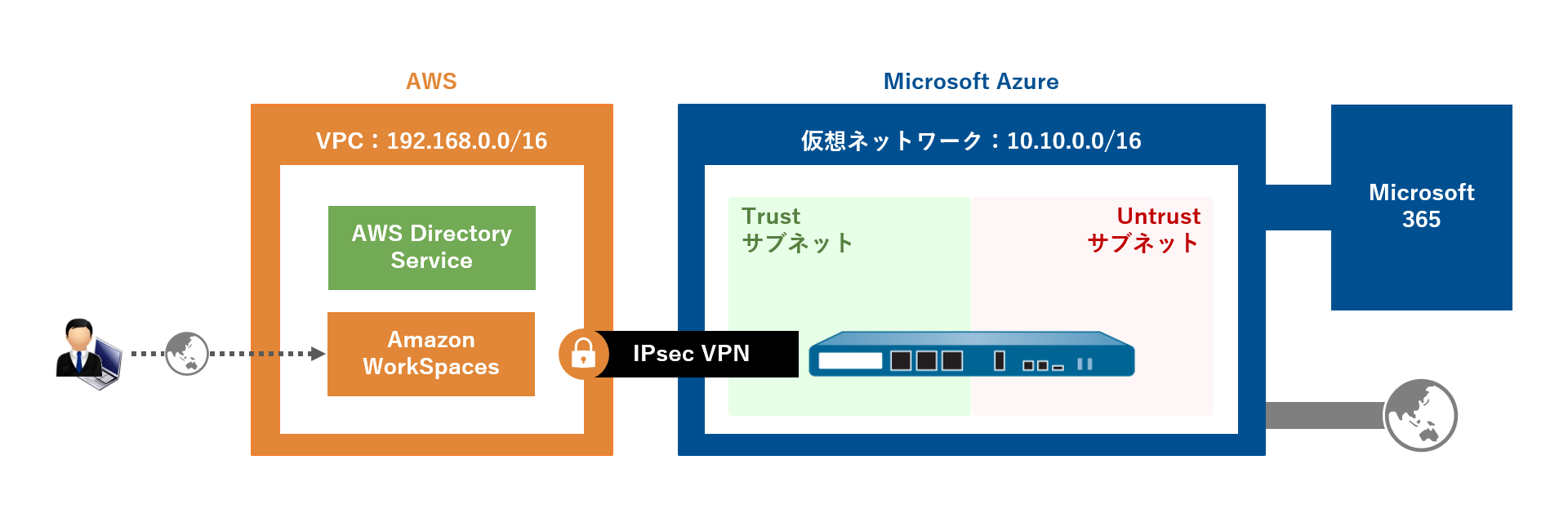

Azure に展開するセキュリティソリューションとして、今回は Palo Alto Networks 社の次世代ファイアウォールを採用しました。

採用した理由は、以下の5つの機能に加え、セキュアなサイト間 VPN を Azure 上で提供できるからです。

|

Azure マーケットプレースから「Palo Alto」を検索し、最新の VM-Series Next-Generation Firewall from Palo Alto Networks をデプロイしました。

(以下、vPalo と称する)

そして、AWS VPC の仮想プライベートゲートウェイと vPalo 間でサイト間 VPN(IPsec VPN)を設定しました。

セキュアな VPN にすべく、暗号化は AES-256-CBC 、ハッシュは SHA-256 、鍵交換は Diffie-Hellman Group 14 で動作確認しました。

ルーティング制御には BGP を使い、経路が適切に伝播されたことを確認できました。

そして、仮想デスクトップ(Amazon WorkSpaces)からインターネットや Microsoft 365 への通信は vPalo を経由させることができました。

vPalo にて上記5機能が動作することも確認できました。

このときにセキュリティ対策を行いますが、ここで最も重要なことは、暗号化された通信(HTTPS)です。

近年のセキュリティソリューションは、その中身が見えなければ不十分です。つまり、SSL 復号機能が大事になります。

Microsoft 365 のテナント制限(組織が許可していないテナントにサインインさせない)機能を使う場合にも必要です。

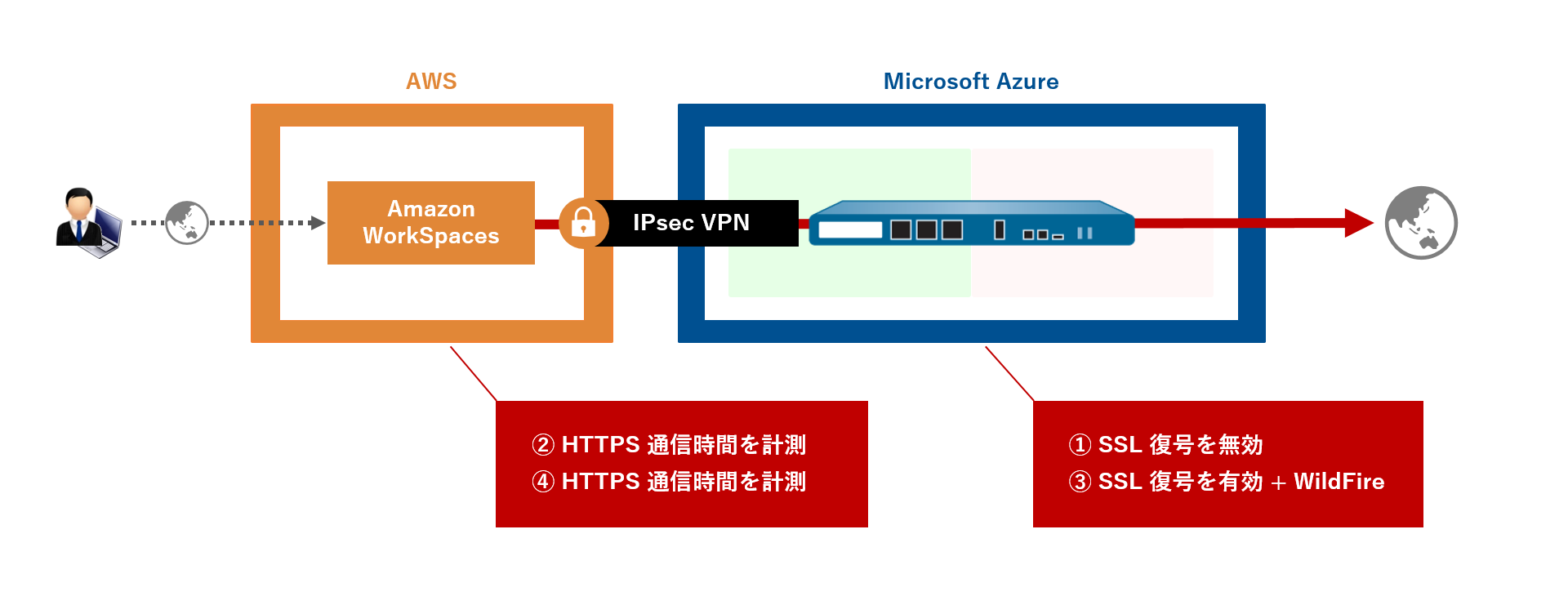

vPalo はこの機能を備えていますが、今回気になったのは、その SSL 復号機能が通信遅延につながる可能性 です。

SSL 復号機能(無効時と有効時)の比較

今回、人気の Web サイトへのアクセスを行いました。

こちらのサイトはコンテンツが充実しているぶん、ダウンロードに多くの HTTPS セッションが必要となります。

まずは SSL 復号を無効にした状態で、そのサイトにアクセスし、HTTPS 通信時間を計測しました。

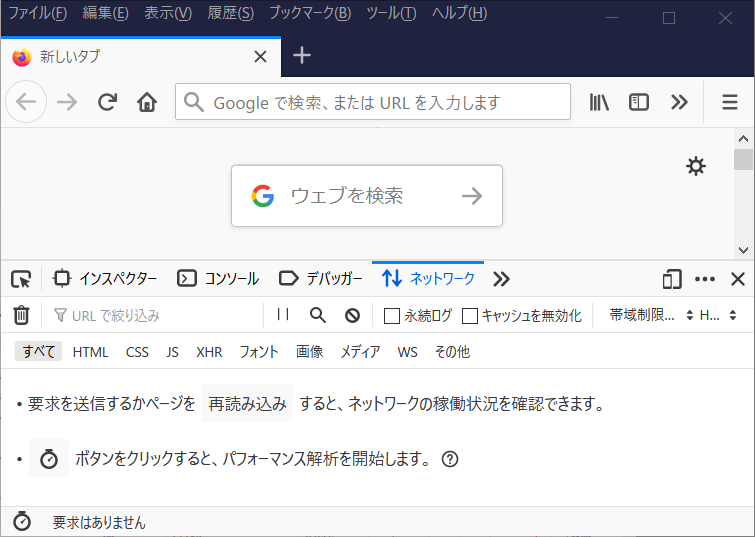

正確に計測するため、Web ブラウザとして「Firefox」の開発ツールを使いました。(ファンクションキーの F12 で表示)

上図のようにネットワークを選んだ状態で、対象サイトに HTTPS でアクセスしますと、かかった時間を確認できます。

まず SSL 復号しない場合ですが、以下のようになりました。

この場合、461 件のコンテンツを要求し、ダウンロード表示するまで「16.71 秒」かかったことが確認できました。

次に SSL 復号機能、および、未知のマルウェア分析を行う「WildFire」機能を有効にし、同じサイトにアクセスして HTTPS 通信時間を計測した結果です。

この場合、481 件のコンテンツを要求し、ダウンロード表示するまで「16.28 秒」かかったことが確認できました。

それぞれ2回ずつ実施した結果が下表です。

|

項目 |

結果 |

|

SSL 復号機能を無効にした場合(1回目) |

16.71 秒 |

|

SSL 復号機能を無効にした場合(2回目) |

16.93 秒 |

|

SSL 復号機能を有効にした場合(1回目) |

16.28 秒 |

|

SSL 復号機能を有効にした場合(2回目) |

16.29 秒 |

今回の環境、検証した時間帯、要求したコンテンツの数、サイト側の負荷状況など、様々なコンポーネントの状態による影響はあります。

しかし、懸念されていた SSL 復号機能を有効にした場合において、極端な通信遅延に至らなかったことを実証できたのは一つの成果であると考えています。

はまったポイント

Amazon WorkSpaces

仮想デスクトップ(Amazon WorkSpaces)に AWS Directory Service が管理するユーザーでサインインできます。

このとき、AWS Directory Service のディレクトリタイプを「Simple AD」にした場合、既存の Active Directory ドメインサーバーからユーザー情報を同期できません。

同期して使いたい場合は、「AD Connector」を選びましょう。

サイト間 VPN 設定

AWS は、Palo Alto Networks ほか主要ベンダー製品のサイト間 VPN 設定を提供してくれます。

(AWS 側で VPN 接続を作成した後、Amazon VPC コンソールから設定ファイルをダウンロード可能)

ダウンロードした設定を vPalo のコマンドラインから流し込むことが可能ですが、注意が必要です。

例えば IKE 暗号化プロファイル設定の場合、以下の設定が提供されました。

configure edit network ike crypto-profiles ike-crypto-profiles vpn-0c4c2cb5fb7df6dd6-0 set dh-group group2 set hash sha1 set lifetime seconds 28800 set encryption aes-128-cbc top

こちらの設定は、暗号化は AES-128-CBC で、ハッシュは SHA-1 で、鍵交換は Diffie-Hellman Group 2 でした。

SHA-1 ハッシュは安全ではないと言われていますので、よりセキュアな SHA-2 などに変更しましょう。

また、BGP 設定にも必要なコマンド(黄色い部分)がありませんでしたので、追加する必要があります。

edit network virtual-router default protocol bgp

set router-id *.*.*.*

set install-route yes

set enable yes

set local-as 65000

edit peer-group AmazonBGP

edit peer amazon-vpn-0c4c2cb5fb7df6dd6-0

set address-family-identifier ipv4

set peer-as 64512

set connection-options keep-alive-interval 10

set connection-options hold-time 30

set enable yes

set local-address ip 169.254.180.198/30

set local-address interface tunnel.1

set peer-address ip 169.254.180.197

top

おわりに

今回は Azure を使ったセキュリティのクラウドシフトの一例をご紹介しました。

今後も Azure を中心に、有効なセキュリティサービスや検証ツール、自動化などを積極的に進めてまいります。

ご興味がおありでしたら是非、お気軽に弊社の担当営業までご連絡ください。

Webからのお問い合わせはこちらから

ラインナップ

ピックアップ

ナレッジセンターを検索する

カテゴリーで検索

タグで検索