- ナレッジセンター

- 匠コラム

Azureレシピ ④ゼロトラストを目指して

- 匠コラム

- クラウド

- セキュリティ

ビジネス開発本部 第3応用技術部

第2チーム

渥美 淳一

記事更新日:2023/5/11

きっかけ

Microsoft|Office 365 をはじめ、複数のクラウドサービスの認証基盤として利用されている「Azure Active Directory」。

(以下、Azure AD と称します)

これにより Microsoft は、Gartner が発行した Magic Quadrant にて 4 年連続で「アクセス管理」のリーダー企業として選出されています。

Microsoft Azure Active Directory again a “Leader” in Gartner Magic Quadrant for Access Management

Azure の利用者にとっても、セキュリティを強化する Azure AD は重宝されています。

例えばストレージやデータベース、アプリケーションの認証強化、API の保護、特権 ID の管理などです。

既に Azure AD による ID 管理、オンプレミスの Active Directory との ID 統合を実現されているお客様も多いと感じます。

さらに「ゼロトラスト」を目指すお客様が増え、ユーザー(ID)を意識したセキュリティのあり方が重要になってきています。

しかし、テレワークなどで絶賛利用中の VPN をいきなり廃止することはインパクトが大きく、難しい場合もあるでしょう。

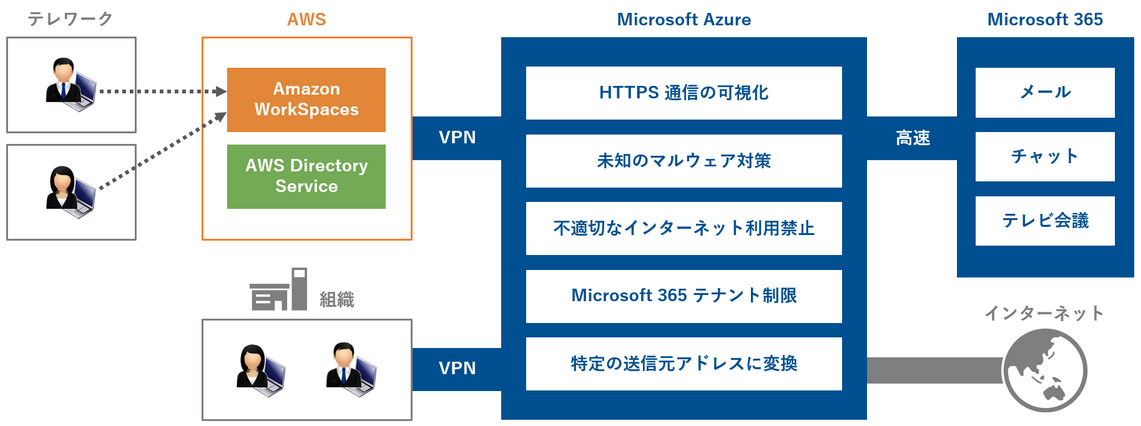

そこで今回は、Azure AD を中心としたゼロトラストな未来を視野に入れながら、絶賛利用中の VPN の安全性も高めてみたいと思います。

ゼロトラストへの道

クライアント VPN は狙われています。

コロナ禍においてテレワークが広がり、これまで以上に VPN が利用されるようになりました。

そして VPN 製品の脆弱性が狙われ、VPN に接続可能な ID とパスワードが大量流出する事案が確認されました。

【例】 Pulse Connect Secure の脆弱性を狙った攻撃事案 - JPCERT/CC

テレワークで VPN を使わない「脱 VPN」というワードも散見されるようになりました。

VPN を使い続けたい場合、VPN 製品へのパッチ適用など根本的な対策に加えて、VPN 製品で認証しないという手も有効です。

ここではそのための流れをご紹介し、それがどうゼロトラストにつながるのか?をご説明します。

STEP 1 ≫ ID 統合

従業員が VPN アクセスしますと、認証(ID やパスワードなどの入力)を要求されると思います。

多くの場合、VPN 製品はオンプレミスに用意された Active Directory などの認証サーバーと連携して認証処理を行います。

ここでは、この認証処理を Azure AD にお任せしたいと思います。

それはなぜか?

Azure AD は多要素認証をはじめ、より高度で確実な本人確認のための機能を持っているからです。

Azure AD で認証するためには、オンプレミスの Active Directory が管理する ID 情報を Azure AD へ同期(ID 統合)する必要があります。

前述の通り、既に Office 365 をお使いであれば、その認証基盤である Azure AD への ID 統合が完了しているケースが多いです。

この ID 統合は、そのためのツール「Azure AD Connect」を使えば簡単に行えます。

これにより、VPN ごと、クラウドサービスごとに従業員の ID を登録・管理する不便さから解放されます。

STEP 2 ≫ ID 連携

ID 統合により、Azure AD が持つ ID を使って VPN やクラウドサービスを利用する「ID 連携」が可能となります。

ID 連携は、SAML 2.0 などのプロトコルによって、認証は Azure AD で行い、その結果をもって VPN やクラウドサービスの利用を許可(認可)します。

VPN も、クラウドサービスも、同じ ID を使い、同じ Azure AD で認証されますので、それぞれ複数用意しなくてよくなります。

ID 連携時、従業員は VPN アクセスしますと自動的に Azure AD の認証画面に誘導されます。

そして Azure AD による多要素認証が終わりますと、自動的に VPN アクセス画面に戻ります。

この ID 連携(フェデレーション)ですが、クラウドサービスはもちろん、クライアント VPN でも利用されるシーンが増えております。

【例】 AWS Client VPN で SAML 2.0 経由のフェデレーション認証のサポートを開始

STEP 3 ≫ 条件付きアクセス

Azure AD には多要素認証をはじめ、より高度で確実な本人確認のための機能があると申しました。

それが「条件付きアクセス」です。

この機能は、ゼロトラストを実現する Microsoft ソリューションの中核のひとつでもあります。

Azure AD への ID 統合、そして ID 連携時に、この条件付きアクセスが大きな効果を発揮します。

条件付きアクセスは Azure AD で認証処理するときに作用するからです。

その名の通り、認証成功に必要な条件を付けることができます。

今回の検証では、Palo Alto Networks 社のクライアント VPN(GlobalProtect)を使い、以下の条件を設定してみました。

|

なお、条件付きアクセスを使いたい場合は Azure AD の Premium P1(またはそれ以上)のライセンスが必要です。

料金 - Active Directory | Microsoft Azure

STEP 4 ≫ 準拠しているデバイスのみ許可

今回の検証のポイントのひとつが「準拠しているデバイスのみ許可する」です。

今回の条件付きアクセスは、準拠しているデバイスから Azure AD で多要素認証した従業員のみ、クライアント VPN と Office 365 アクセスを許可します。

多要素認証による確実な本人確認、さらに Microsoft Intune が「準拠している」と判定したデバイス以外はアクセスできないため、安全性が高まります。

Microsoft Intune とは、アクセスしてくるデバイスが組織のポリシーに準拠しているかをチェックするエンドポイント管理サービスです。

「準拠している」と判定してもらうため、今回は、従業員が本人確認後に自身の PC(BYOD)を自分で Azure AD 登録するケースを実践しました。

こちらも、信頼できないデバイスを使うという将来を想定したゼロトラストアプローチになります。

さまざまなサービスがインターネット上にて提供されるゼロトラストな時代。

従業員のデバイスを用意し、アクセス履歴を都度チェックし、把握するのは大変です。

こうした方法であれば、情報システム部門に負荷をかけず、従業員とそのデバイスを把握できるので便利です。

従業員の「自身の高スペックな PC を使いたい」というニーズにも応えやすくなります。

STEP 5 ≫ 動作検証

実際にアクセスしてみました。

準拠していないデバイスから VPN および Office 365 アクセスしますと、Azure AD 認証画面になりました。

いずれも多要素認証後に「ここからアクセスすることはできません」という画面になり、その先に進めませんでした。

準拠しているデバイスからは、どちらも多要素認証後にアクセスできるようになりました。成功です。

おわりに

今回は Azure AD を中心としたゼロトラストへの段階的なアプローチ方法をご紹介しました。

今後も Azure を中心に、お客様にとって有益なレポートを積極的に公開してまいります。

ご興味がおありでしたら是非、お気軽に弊社の担当営業までご連絡ください。

Webからのお問い合わせはこちらから

ラインナップ

ピックアップ

ナレッジセンターを検索する

カテゴリーで検索

タグで検索