- ナレッジセンター

- 匠コラム

ネットワークフロー情報ベースのセキュリティ対策

- 匠コラム

- セキュリティ

- ネットワーク

ビジネス推進本部 応用技術部

ENT ITチーム

スハルトノ リオスナタ

ここ数年、「サイバーセキュリティ」が非常に注目されています。数あるセキュリティ製品の領域の中で、今回のコラムで述べる内容はネットワークでのセキュリティになります。本コラムで述べるネットワークでのセキュリティは、トラフィックのフロー情報をベースにセキュリティ対策を行うテクノロジーについてです。製品としては、シスコ社製のStealthwatchになります。

ネットワークでのセキュリティについて

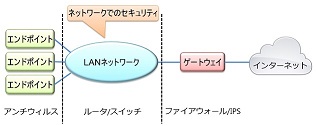

ITインフラストラクチャでのセキュリティについて考えると、ゲートウェイセキュリティ(ファイアウォール等)やエンドポイントセキュリティ(アンチウィルス等)が思いつくと思います。ネットワークでのセキュリティはこれらの中間にある、ネットワークインフラストラクチャでのセキュリティの実装になります。

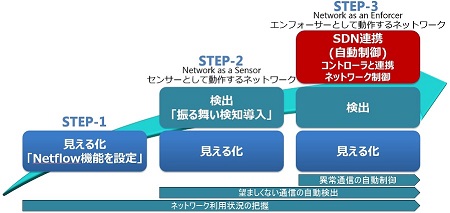

ネットワークでのセキュリティの導入には、3つのステップに分けて進めることができます。第1ステップとして、まずは現状どのようなトラフィックが流れているのかを把握しなければいけません。そのため、ネットワークに流れているトラフィックの可視化が必要になります。第2のステップでは、可視化されたネットワークの情報を用いて振る舞い分析を行います。Stealthwatchは、取得したトラフィック情報からネットワークスキャンやボットネットへの通信を検出します。また、普段のトラフィック状況(通信量など)を学習し、これをベースラインとして保持します。普段と異なるトラフィックを検出することで、不審な通信を発見します。これらの機能を用いて、マルウェア感染やデータ流出の兆候が見られるホストを検出できます。

第1ステップと第2のステップを同時に行える製品がStealthwatchになります。次の第3ステップ目は、第2のステップで検知されたホストを、自動または手動でネットワークから隔離する機能の導入になります。本コラムでは第3ステップの話は対象外とします。

ネットワークでのセキュリティの仕組みについて

ネットワーク上に流れているトラフィック情報の収集する方法については、2パターンあります。

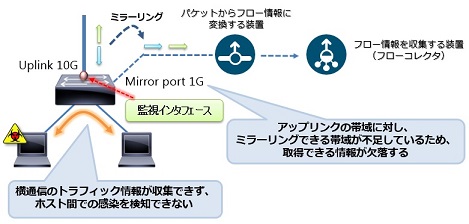

1つ目は、スイッチからミラーポートを用意し、ミラーされたパケットをフロー情報に変換して収集する方法です。ミラーポートを使用するメリットとして、既存のネットワーク機器が直接フロー情報を取得できなくても良く、ミラーポートの設定を追加さえできれば良いといった点にあります。そのため、既存のネットワーク機器への設定変更のみで済みます。しかし、デメリットがないわけではありません。各スイッチからミラーできるトラフィックの量はミラーポートの数や帯域に制限されます。よって、ネットワーク全体で流れているトラフィックの情報を取得することが困難です。セキュリティ対策として、すべてのトラフィックのフロー情報が取得できない点は望ましくありません。これは、収集できない情報量の分だけネットワークでのセキュリティの強度が低下することを意味します。その他のデメリットとして、各ネットワーク機器から取得されたパケットをフロー情報に変換する装置を、追加で導入しなければいけないため、その分の費用も発生します。

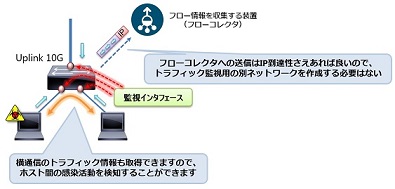

2つ目の方法では、前述の1つ目の方法のデメリットを解決します。トラフィックのフロー情報の収集を、ルータやスイッチといったネットワーク機器で、取得させる方法になります。全アクセススイッチやインターネットゲートウェイルータで、分散してフロー情報の取得を実施することで、あらゆるトラフィックのフロー情報を収集することができます。この方法ですと、ネットワーク内に流れるすべてのトラフィック情報を把握できます。これは、セキュリティ対策として望ましいデータを収集できることになります。また、ネットワーク機器から、フロー情報をフローコレクタへ直接に情報を送るため、パケットをフロー情報に変換する装置が不要になります。フロー情報はパケット全体ではなくパケットのヘッダー部分を統計し、その統計データのみを送信します。そのため、フローの統計情報をフローコレクタに送るのに必要な帯域は小さくて済みます。

図4に示した方法でのフロー情報の収集は、ネットワーク機器にて、パケットからヘッダー情報を取得する機能に対応している必要があります。シスコ社製のルータやスイッチで言いますとNetflow(またはFlexible Netflow)機能となります。ここで注意していただきたいポイントとして、機器に流れるすべてのパケットのヘッダーをフロー情報として取得するためには"Netflow-Lite"ではなく"Netflow"に対応した機器を選定する必要があります。"Netflow-Lite"機能はNetflowの機能にサンプリングレートを掛けなければいけない制限がある機能ですので、すべてのパケットではなくN分の1のパケットの情報のみ取得されます。セキュリティ対策を最大限まで高めるには全パケットの情報取得できる"Netflow"(Full Sampling Netflowとも呼ばれます)に対応した機器を選定する必要があります。

Cisco Encrypted Traffic Analytics / Cognitive Threat Analytics について

昨今の攻撃手法・マルウェア感染ルートとして、暗号化されたWeb通信(HTTPS)が主流になりつつあると言われています。HTTPS通信は通常のHTTPと異なり、インターネットの出入り口となる、ゲートウェイセキュリティ製品での検知が難しいトラフィックです。理由として、HTTPSはHTTP通信にSSL/TLS暗号化技術が組み合わされ、Webクライアントとサーバ間で暗号化トラフィックが流れるトンネルが構築されるためです。

このようなHTTPS通信に潜む脅威を暴くことを目的として、誕生した技術がEncrypted Traffic Analytics(ETA)です。動作の仕組みとしては、クライアント・サーバの間で暗号化トンネルが構築されるまでの、ネゴシエーション時の情報を収集することで脅威の分析・検知を行います。ETA機能によりトラフィックの振る舞い検知に、さらに証明書等の情報による検知も、合わせて分析することができるようになります。ここで分析を行うエンジンとしては、クラウド上にあるCisco Cognitive Threat Analytics(CTA)になります。

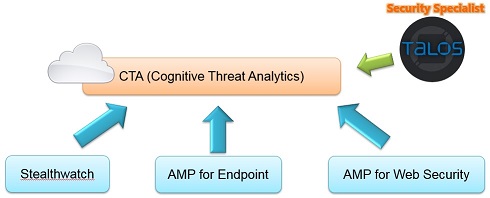

ETA/CTAを有効にするメリットは、HTTPSなどSSL/TLSを使った通信に潜んでいる脅威を、分析できるエンジンを手に入れられるだけではありません。CTAではStealthwatchからのデータのみを分析するのではなく、他のシスコ社製セキュリティ製品から取得されるデータも組み合わせて分析を行うことができます。CTAと連携可能なCisco AMP for Endpoints や Cisco AMP for Web Securityが上げられます。それだけではなく、シスコ社のサイバーセキュリティのエキスパートチーム"Talos"が関わっているので、彼らのナレッジが蓄積された、常に最新のセキュリティ分析システムを利用できることになります。

NetflowとEncrypted Traffic Analyticsの動作の違い

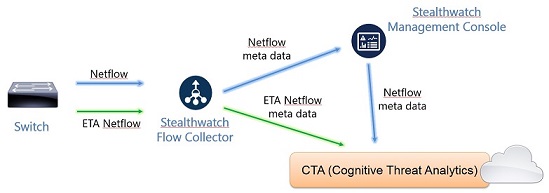

Netflowによる振る舞い検知とETAの動作の違いを見ていきます。Netflowはパケットのヘッダー情報を統計情報として収集します。そして、Stealthwatchに集まったデータの中で、分析に必要なデータを、CTAに送ります。ETAは、トラフィックフローの先頭部分のパラメータを取得し、メタデータとしてCTAに送ります。共通点は、NetflowもETAも集まったデータをCTAに送信します。イメージとしては下記の図7を参照ください。

ETA/CTAに向けて準備すること

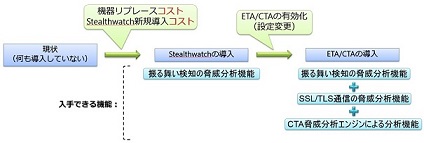

ETAを導入するには下記の手順があります:

- ETAに対応したネットワーク機器へのリプレース

- Stealthwatch(振る舞い検知)の導入

- ETA/CTAの有効化(シスコ社のクラウドへのアクセス)

ETAを導入するには、ネットワーク機器を単なるNetflowに対応しているのではなく、ETAにも対応したルータやスイッチにリプレースする必要があります。ルータの場合は、ソフトウェアのアップデートでETAに対応します。そのため、現在のインフラストラクチャで使用している機器でも、バージョンを上げることでサポートできることがあります。具体的には、ルータはASR1000シリーズやISR4000シリーズがETAサポート機種となります。しかし、スイッチの場合は、ハードウェアに依存している部分があり、スイッチ本体をリプレースする必要があるかもしれません。スイッチでは、Catalyst9000シリーズのみがETAをサポートしている機種となります。もしも直近でスイッチのリプレースを検討中であればCatalyst9000シリーズに入れ替えて、いつでもETAを導入できるようにしておくことも視野に入れる必要があります。

ネットワーク機器をリプレースが完了し、Netflowを有効にした後、Stealthwatchを導入し脅威の可視化・振る舞い検知を機能させておきます。今から始めることで、現状のネットワークで、どのようなトラフィックが流れているのか、あるいはどのような脅威が潜んでいるのかを、早い段階で洗い出しておくことが重要です。今後、標的型攻撃などターゲットになってからの対策では遅いので、今のうちに準備し始めることをお勧めします。

ネットワーク機器のリプレースが完了し、Stealthwatchでの振る舞い検知の導入が完了すれば、残るのはETAとCTAの有効化になります。ETAの有効化は、ネットワーク機器への設定追加とStealthwatchでの設定変更になります。よって、Stealthwatchを導入済みの場合、ETA/CTAの有効化は、ネットワークの変更も必要ないため、スムーズに実施できると考えます。考慮するべきこととすれば、Stealthwatch機器からシスコ社のクラウド上にある、分析エンジン(CTA)へのアクセスが必要なため、インターネットアクセスが必須になることです。

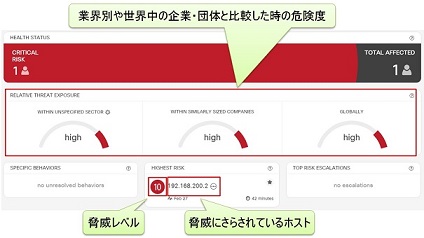

CTAでの見え方

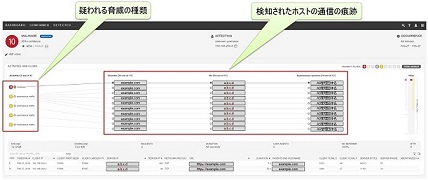

CTAで脅威として検知されたものに関しまして、脅威レベルとともに、どのホストが脅威にさらされているかをダッシュボードで概要を確認することができます(図9)。CTAはStealthwatchだけではなく、他の製品で検知された情報も一括して表示でき、運用の手間を削減できるため、メリットにもなると考えられます。

検知された脅威に関する痕跡、さらされている脅威の種類などを画面上から確認することができるようになります(図10)。脅威が検知された後の、再発を防止するためや、今後のセキュリティ強化のプラン作成などを考える際に活用できるのではないかと考えております。例えば、インターネットの出入り口で検知されたサイトやIPアドレスへの通信をふさいでおくなどが挙げられます。また、痕跡を辿っていくことで脅威の元を調べていくのにも役立つと考えられます。

まとめ

シスコ社製品・ソリューションを使用したネットワークでのセキュリティ対策について説明しました。Stealthwatchを導入することによって、ネットワークに潜む脅威を早期発見することができます。さらにはETA/CTAの有効化によりシスコ社のクラウド上にある分析装置を利用することで、常に最新の分析装置を手に入れられます。そして、ネットワークでのセキュリティの実現のためには、ネットワーク機器が単なるネットワークインフラストラクチャではなく、セキュリティ機能も兼ね備えた製品の導入が必要です。

関連記事

- Ciscoセキュリティを理解する!第2回 脅威の可視化、エンドポイントとネットワークで脅威を徹底的に追う!

- ネットワークのセキュリティセンサー化のススメ1.ネットワークそのものをセンサーにする必要性

- ネットワークのセキュリティセンサー化のススメ 2.高度化する攻撃に対応するためのフローの可視化

- ネットワークのセキュリティセンサー化のススメ 3.センサーだけでは不十分?物理ネットワークでマイクロセグメンテーション

- 増え続ける無線LANデバイスに対する今後のセキュリティ対策

- 非管理デバイスに対するセキュリティ対策~可視化とコントロール~

- エンタープライズにおけるネットワークでのセキュリティ対策

執筆者プロフィール

スハルトノ リオスナタ

ネットワンシステムズ株式会社 ビジネス推進本部 応用技術部 ENT ITチーム所属

キャンパススイッチ製品の評価、検証、提案支援業務に従事。

現在はキャンパススイッチとセキュリティ機器との連携などのソリューション業務にも従事。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索