- ナレッジセンター

- 匠コラム

セキュリティ匠対談 十一回目 ~「パスワードは時代遅れ?」新しい認証方式の潮流~

- 匠コラム

- セキュリティ

- 認証

セキュリティ匠対談 第十一回

~「パスワードは時代遅れ?」新しい認証方式の潮流~

執筆者プロフィール

|

山崎 文明:市場開発本部 エグゼクティブエキスパート |

| 国内のセキュリティ第一人者として、今まで数多くの役職を歴任。 著書多数。 官公庁に対しても、積極的なセキュリティ提言を行っている。 |

|

|

栗田 晴彦:ビジネス推進本部 シニアエキスパート |

| CISSP/CCSP/CISA//PCI DSS QSA/PMP セキュリティのコンサルティングや監査に長年従事。 現在は、後進の育成にも力を入れている。セキュリティ匠の会事務局。 |

脱"パスワードの動き

| 栗田: | 十一回目の今回のテーマは、多要素認証(MFA:Multi Factor Authentication)など、認証方式をめぐる最新の動向です。山崎さん、パスワードだけでは、もはや安全な認証にはなりえないというのは、もはや動かぬ定説ですね。 |

|---|---|

| 山崎: | はい、今ではセキュリティ業界の常識中の常識でしょう。前回の対談での議論のように、人の記憶には限界があるし、それを無理して越えようとすると運用にも影響が出てくるので、パスワードによる認証ではある程度のセキュリティしか担保出来ないと割り切るしかありません。実際、身近なインターネットトレードでも、最初のログオンはIDとパスワードかもしれませんが、決済や資金移動などの段階で、必ず異なる形の認証を求めてきます。 |

| 栗田: | 本当にそう思います。記憶に基づくパスワードはお手軽だが強度を求めない認証に限定されることになるでしょう。例えば、キーロガー(端末の操作を盗み取るハッキングツール)などを仕掛けられたら、どんなに強度の高いパスワードをいくつ使っても全く意味がありません。そのため、重要なシステムや情報にアクセスする場合は、もう一つ異なる認証を要求することが求められていますね。 |

| 山崎: | 今回は、「"脱"パスワード」ということで、2つの大きな動きをお話しします。 1)企業内で導入が必須となってきている 多要素認証 2)個人利用者がインターネットアクセスに利用する パスワードレス認証 両方とも、認証連携(フェデレーション)が重要なキーワードです。 |

| 栗田: | まずは、多要素認証ですね。宜しくお願いいたします。 |

セキュリティ基準が要求し始めている多要素認証

| 山崎: | 昨年度の10月に、「教育情報セキュリティポリシーに関するガイドライン」が発行されましたが、その中でより機密性の高い「校務系情報」にアクセスするシステムへは、多要素認証を要求しています。ご存知のように、「校務系情報」には、成績や評価、健康、進路など、機微な情報が入っており、より厳しい管理が必要です。 |

|---|---|

| 栗田: | クレジットカードのデータセキュリティの基準であるPCI DSS(Payment Card Industry Data Security Standards)では、管理アクセスには多要素認証が必須となりましたね。 |

| 山崎: | はい、当初は、リモートアクセスだけにしか多要素認証が求められませんでしたが、2016年4月に発行されたバージョンの3.2からは、すべてのネットワーク経由での管理アクセスに対して多要素認証が求められてきています。 |

| 栗田: | その他、「医療情報システムの安全管理に関するガイドライン」でも、多要素認証が求められ始めていますね。最近伺ったあるお客様では、一般の業務利用者を含めてすべてのネットワークログオンには多要素認証を求めていく意向があると話されていました。教育、医療、決済などの重要情報への高権限アクセスには、たとえ社内からのアクセスであっても多要素認証が必須という時代になったのですね。 |

意味を正しく理解すべき:2つのパスワードでは駄目

| 山崎: | このように、多要素認証がクローズアップされていますが、その意味が正しく捉えられていない場合があるので、気を付けなくてはいけません。一番多い誤解が、2つの異なるパスワードでもって、多要素認証とする誤りです。 |

|---|---|

| 栗田: | これは、非常に勘違いしやすいですね。PCI DSSのコンサルティングの中で、最近は基準の更改に伴い多要素認証への対応がホットなのですが、安易に今までと同じIDとパスワードの認証をもう一段階すればよいと考える人がいて驚きます。先ほど議論した、キーロガーで操作内容がすべて盗まれたら、いくつパスワードがあっても同じことです。多要素認証は、量ではなく、質的な認証強化を求めていますね。 |

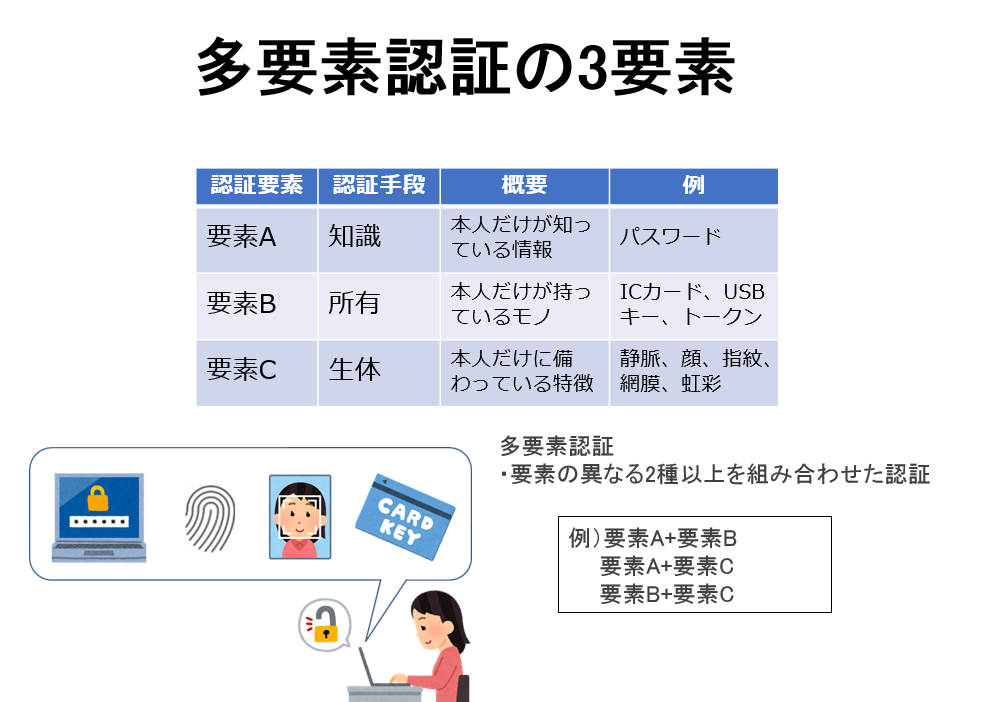

| 山崎: | そのために、基準では必ず、認証の3要素(知識:Something you know 、所有:Something you have 、生体:Something you are )を明確に定義して、そのうちの2つ以上を用いることが多要素認証だと、口を酸っぱくして言っています。 |

| 栗田: | 実際の局面ではかなり複雑です。例えば追加の認証で用いるワンタイムパスワードがメールアドレスに送られてきて、通常の(記憶された)パスワードとそのワンタイムパスワードを入れて初めてログオンできるような仕組みがあったとしましょう。もしこれが、社内のメールシステムに来る仕組みだったら、多要素認証とは言えません。つまり、2つのパスワードを知ればログオンできてしまうことになります。ただし、そのワンタイムパスワードが個人所有のスマートフォンにのみ安全に送付される形態であったら、それを知りうるのはスマートフォンの持ち主のみと言えるので、多要素認証であるとみなせるのです。 |

| 山崎: | このような議論は、いろいろな局面で現れてきます。システム的な実装方式だけではなく、その運用も含めて、多要素認証となっているかを、判断できる能力が重要です。例えば、持ち物が共有されてしまうとしたらそれ自身が持ち物認証にならないから、多要素認証と見なされなくなります。 |

システムへの実装には工夫が必要

| 栗田: | システムへの運用管理アクセスなど、多要素認証が必要となる対象システムが増えたことは、実装に大きな影響を与えますね。その対応にはかなり工夫が必要です。 |

|---|---|

| 山崎: | リモートアクセスの場合は、外部からネットワークに入る段階でのみ多要素認証することになるので、RAS(リモートアクセスサービス)サーバのみの対応で済みますが、最近の基準が要求している社内からのアクセスの場合は、そのようにはなりません。 |

| 栗田: | まさにそうです。コンサルティングの現場では日々苦労するところです。例えば、OS、ミドルウェア、アプリケーション、アプライアンス機器など、ほとんどのシステムは、IDとパスワードベースの認証を前提にしています。それに多要素認証を組み込むことは、非常に大変なことになります。 |

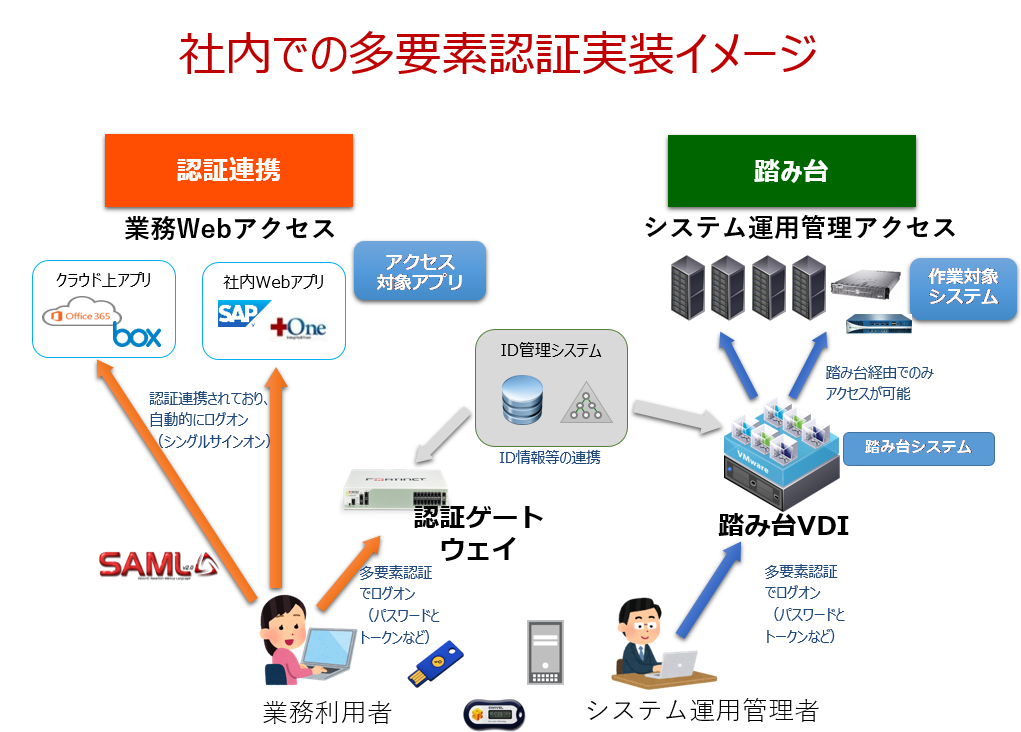

| 山崎: | 結局は、対象のシステム自身に多要素認証機能を組み込むことは難しいので、別なところで多要素認証を行い、その認証を引き継ぐ設計(認証連携)とならざるを得ないでしょう。 |

| 栗田: | 一つの完成された形態が、SAML(Security Assertion Markup Language)のような、標準化されたSSO(シングルサインオン)技術を用いて、多要素認証を実現する方式です。ただし、SAMLで対応可能なのは、Webアプリケーションが中心なので、用途が限定されてしまいます。汎用的に社内システムへのアクセスに対して多要素認証を実現するには、踏み台やゲートウェイを設けて、そこにログオンしないと、後段のシステムにログオンできないようにして、そこで多要素認証を強制する方法が現実的です。

社内システムへの多要素認証の典型例 |

| 山崎: | 端末の台数が少なければ、生体認証用の機器を端末に接続して、PCへのログオン時に多要素認証を実現するなどの方法もあるでしょう。複雑な社内システム環境に於いて、適切な認証セキュリティを実現するためにも、どこでその認証要件を実装するかセキュリティアーキテクチャを確りと持たなくてはいけません。 |

個人向けサービスでは、パスワードレスがキーワードへ

| 栗田: | では、次のテーマの個人利用者の認証の最新動向です。 |

|---|---|

| 山崎: | インターネット上の個人向けのサービスでは、パスワードを使わない動きが顕著です。最近だと、この5月に、Yahoo! Japanがパスワードログインを無効化する機能を提供する発表を行い話題になっています。 |

| 栗田: | この発表の中で、「セキュリティ向上の新たな取り組み」という言葉が印象的です。インターネットの個人向けサービスは、いろいろなサイトで盗まれたIDとパスワードを用いた攻撃を頻繁に受けているので、「パスワードによる認証自身が脆弱性」となってしまっています。 |

| 山崎: | まさにそうです。SMSを使う、電子メールを使う、スマートフォンを使うなど、方式は様々ですが、パスワードレスというキーワードが特徴的です。今まででも、「それらによってパスワードレスで認証ができる」機能は提供されていましたが、今回は「パスワードレスでしか認証できない」機能提供となったわけです。 |

| 栗田: | この中で、SMSを使用する方式は、前回ご紹介したNISTのガイドライン(SP800-63B)で、「認められてはいるが、様々なリスクが想定されるので使用には気を付けた方がよい」とされている方法ですね。ヤフー社では現実解を探ったわけですが、セキュリティ強度と使い勝手、コストと、様々な認証方式が持つ特徴をより深く理解する必要があります。 |

| 山崎: | また、生体認証をパスワード代わりに使用しようという動きも加速しています。Web技術の標準化を推進するW3C(World Wide Web Consortium)と、FIDO(Fast IDentity Online)アライアンスが共同で、簡単だが安全なWeb認証の標準を推進しています。

|

| 栗田: | 生体認証は、20年近く前から存在し、非常に安全とは言われながら、各種方式間の相互互換性やシステムとの連携性、生体認証情報の保管などの問題から、ローカルでの利用にとどまってきたと思います。この動きで、認証デバイス提供側/クライアント側とサービス提供側が連動できれば、パスワード不要という時代が現実的に見えてきますね。 |

| 山崎: | はい、参加企業はITを代表する会社と金融/サービスなどの代表的会社が中心です。スマートフォンなどクライアント機器の進化は目覚ましく、生体認証機能が標準で実装されており、認証の方式が大きく変わっていくでしょう。当初は、個人利用者向けですが、企業内の認証にも使われていくことでしょう。 |

次回のテーマは、英国政府のサイバーディフェンス戦略

| 栗田: | 山崎さん、2回に分かりセキュリティの基本である認証について興味深い議論が出来ました。漏洩したIDとパスワードを悪用したパスワードリスト攻撃に端を発し、認証のあり方に大きな変化が生まれてきていることがよくわかりました。次回はどのようなテーマでしょうか? |

|---|---|

| 山崎: | 海外の話ですが、英国政府のサイバーディフェンスに対する動きをお伝えしたいと思います。初回の対談のテーマであるDMARCへの取り組みなど、国を挙げた戦略をお話しします。 |

| 栗田: | 次回も興味深い話題です。よろしくお願いいたします。 |

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索