- ナレッジセンター

- 匠コラム

セキュリティ匠対談 初回 ~英国政府も採用!今求められるメールセキュリティ対策は~

- 匠コラム

- セキュリティ

セキュリティ匠対談 初回

~英国政府も採用!今求められるメールセキュリティ対策は~

システムのみならず、ビジネスの根幹にかかわり始めたセキュリティ。

でも、セキュリティは重要とはいっても、幅広すぎる、難しい、世間の動きが早すぎてついていけないといった言葉を多く聞きます。

そのような皆様に、ネットワン社のセキュリティを熟知した「匠」の知見をお伝えします。

対談形式で、セキュリティの最新動向やそれに関する背景や社会への影響、関連する技術など、分かりやすく発信します。

肩が凝らずに、気軽に読めるようにしましたので、どうぞご期待ください。

初回のテーマは、標的型攻撃やランサムウェアで改めて注目を浴びている、電子メールのセキュリティ対策の最新動向です。

執筆者プロフィール

|

山崎 文明:市場開発本部 エグゼクティブエキスパート |

| 国内のセキュリティ第一人者として、今まで数多くの役職を歴任。 著書多数。 官公庁に対しても、積極的なセキュリティ提言を行っている。 |

|

|

栗田 晴彦:ビジネス推進本部 シニアエキスパート |

| CISSP/CCSP/CISA//PCI DSS QSA/PMP セキュリティのコンサルティングや監査に長年従事。 現在は、後進の育成にも力を入れている。セキュリティ匠の会事務局。 |

導入が進むDMARC

| 栗田: | 初回の今回のテーマは、電子メールのセキュリティについてです。 山崎さん、古くからあるセキュリティの問題ですが、未だに多くの課題を抱えていますね? |

|---|---|

| 山崎: | そうです。迷惑メールは増えることはあっても決して減らないし、近年のサイバーセキュリティの大きな問題である標的型攻撃やランサムウェアも、なりすまし電子メールがきっかけのものが多いですね。 金融機関へのフィッシング攻撃にも使われています。誰もが使う技術故に、セキュリティに対する影響は甚大です。 |

| 栗田: | 今回、議論するメールセキュリティ対策はどのようなものなのでしょうか? |

| 山崎: | 英国政府が昨年度に対応を必須と表明した「DMARC:Domain-based Message Authentication, Reporting, and Conformance」です。 日本では、まだなじみが薄いかもしれませんが、米国では、Google、yahoo、AOLなどが採用しています。2015年7月に、IETF RFC7489として制定されています。 |

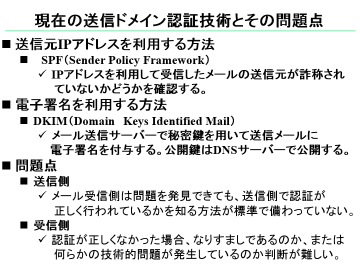

| 栗田: | メールの認証というと、SPF(Sender Policy Framework)やDKIM(Domain Keys Identified Mail)が、教科書にも書かれ有名ですが、それとどのように違うのですか? |

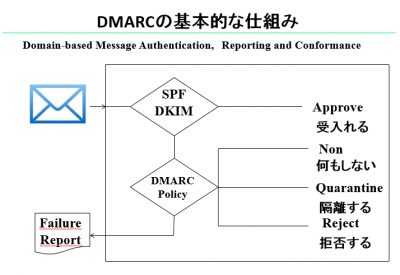

| 山崎: | DMARCは、これらの標準として普及している2つの方式をベースとして、その長所を利用し、短所を補いながら、より完成度を高めた方式です。 いわば、両方式が抱えていた実運用上の課題を解決するために作られたものです。 |

既存のメール認証の仕組みの課題

| 栗田: | SPFやDKIMでは、何が不十分だったのですか? |

|---|---|

| 山崎: | SPFは、メール送信元IPアドレスを利用して、メール送信元の詐称を防ぐものです。 仕組みが簡単で多くのメールシステムで利用されていますが、中継サーバなどを経由すると認証がうまくいきません。 一方、DKIMは、秘密鍵を利用して電子メールに電子署名を付与することで、詐称を防ぎます。 ただし、仕組みが複雑でSPFよりは普及が進んでいません。 また、メーリングリストなど件名ヘッダーが書き換えられると認証に失敗します。 |

| 栗田: | 受信者からすると、SPFやDKIMのチェックをすれば不正なメールを排除できるとはわかっていても、「誤報:間違って正しいメールを削除」が怖くてチェックを厳しくできませんね? |

| 山崎: |

まさにそうです。仕組みはあっても実運用上は不正なメールも受け取らざるを得なかったわけです。  |

DMARCの狙い

| 栗田: | DMARCは、これらの課題を解決するものなのですね。 |

|---|---|

| 山崎: | そうです。「DMARC」の「A」(Authentication)は今まで議論されているような認証技術ですが、新たに加わった「R」(Reporting)では、受信者側の認証状況のフィードバックが送信者側に提供され、「C」(Conformance)では、それらに基づいた電子メールポリシーへの準拠が可能となります。 つまり、送信者は、自らの送信したメールの受信者側の認証状況情報を入手できることで、送付する電子メールに対しての受信者に期待する受信ポリシーを定めることが可能となり、結果として迷惑メールやなりすましメールを排除することが出来ます。 |

| 栗田: | 送信者と受信者が情報を共有することで、送信者が確実に認証機能を実装できるし、その結果、受信者も安心して不明なメールへの対応が出来るわけですね。 そのための具体的な仕組みはどうなっているのですか? |

| 山崎: |

下記の図にあるように、受信者はSPFもしくはDKIM認証チェックを行い、どちらか一方がOKなら、安心して受信します。  |

DMARCの歴史と現状

| 栗田: | まさに、現実的な運用を可能とする仕組みですが、どのような経緯を経て現在に至っているのでしょうか? |

|---|---|

| 山崎: | 2012年1月30日に、Google、Facebook、Mcrosoft、AOL、Yahoo!など、インターネットを代表する企業で「DMARC.org」というワーキンググループが作られました。 その中で、仕様を詰め、実証を繰り返すことで、仕組みが確立してきました。2015年5月18日には、RFC7489として制定されています。 |

| 栗田: | 影響力のある企業が集まって実証に基づき仕様を固め、それが標準となるといった、米国のデファクトスタンダードの動きをまさに見た感じです。 最近の動きはどのようなものでしょうか? |

| 山崎: | 最近のTOPICSとしては、2016年6月に英国政府が英国政府は、Government Digital Service (GDS)を通じて、全ての機関(gov.uk)が2016年10月1日までにDMARCに対応し、全ての電子メールにDMARCポリシー(「p=拒否」)を使用することを要求しています。 Googleでは元々DMARC対応していましたが、2016年6月に最もきつい「rejectルール」に移行しています。 つまり、これらの組織を騙った電子メールは、DMARC導入している会社(受信者側)では自動的にはじかれることとなり、不正なメール撲滅に近づくわけです。 |

| 栗田: | 仕事柄、クラウド利用に対するセキュリティコンサルをすることが多いのですが、このGoogleの対応を受け、SFDC(Sales Force.com)側でも注意を喚起しています。 SFDCから電子メールを送付する機能があるのですが、その送信元ドメインにgmail.comを用いた場合、DMARC対応したメールシステムがある受信者には届かなくなるというものです。 こんなところにも影響が出てきており、もう他人事ではないですね。 |

更なる検討が必要なリスク

| 栗田: | 万能に見えるDMARCですが、どのような限界があるのでしょうか? |

|---|---|

| 山崎: | 第三者送信などでは、DMARCがうまく機能しない場合があります。 また、一番大きな問題は、ビジネスメール詐欺(BEC:Business Email Compromise)と言われる犯行には限界があることです。 BECは、米国では大きな被害が出ており、FBIによると総被害額は3400億円ということです。 例えば、アカウント自身を乗っ取り、社長名で振込を指示する、Gmailなどで、取引先を想定させるメールアドレスを作り、それに基づき詐欺行為を仕掛けるなどがあります。 ソーシャルエンジニアリングの一種でもあります。 |

| 栗田: | フリーメールでは、簡単にアドレスが取得できますね。 年金機構の標的型攻撃でも、多用されていました。 |

日本での今後

| 栗田: | 日本での対応はどのような状況なのでしょうか? |

|---|---|

| 山崎: | サイト数やメール数などの情報を見ても、残念ながら10%台の対応状況にとどまっています。 ただし、海外では、民間や公共などで導入が進んでいるので、日本で本格的な普及をする時代が遠からず来ると考えています。 セキュリティコンファレンスなどでもテーマになることが増えました。 次回は、日本の官公庁での動きに関して、説明を行う予定です。 |

| 栗田: | それは興味深い話ですね。次回を楽しみにしています。 |

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索