- ナレッジセンター

- 匠コラム

便利なSaaSをもっと安全に使うには?(Part2)

- 匠コラム

- クラウド

- セキュリティ

- 認証

ビジネス推進本部

第1応用技術部 第1チーム

宮下 徹

はじめに

前回のコラムではSaaSをより安全に利用するために以下のソリューションを組み合わせてお使いになる方法についてご紹介いたしました。

1. EMM (Enterprise Mobility Manager)

2. ID管理 (ID Management)

3. WIP (Windows Information Protection)

EMMで端末の設定を行い、ID管理でパスワードから解放され、さらにWIPによる自動暗号化でSaaSからダウンロードしたファイルも持ち出せなくことをご説明しました。

今回はより具体的な設定についてご説明しますので、実際の動作についてイメージを持っていただけますと幸いです。

なお今回は以下のシナリオを想定しています。

● IT管理者の要望

○ SaaSに対して会社支給のWindows 10 端末からのみアクセスさせたい

○ SaaSにアクセスする際にパスワードを入力することなくセキュアにアクセスさせたい

○ SaaSからダウンロードしたファイルをUSBなどで持ち出すことを防止したい

● 利用するSaaS

○ Box

● ユーザーが利用する端末

○ Windows 10

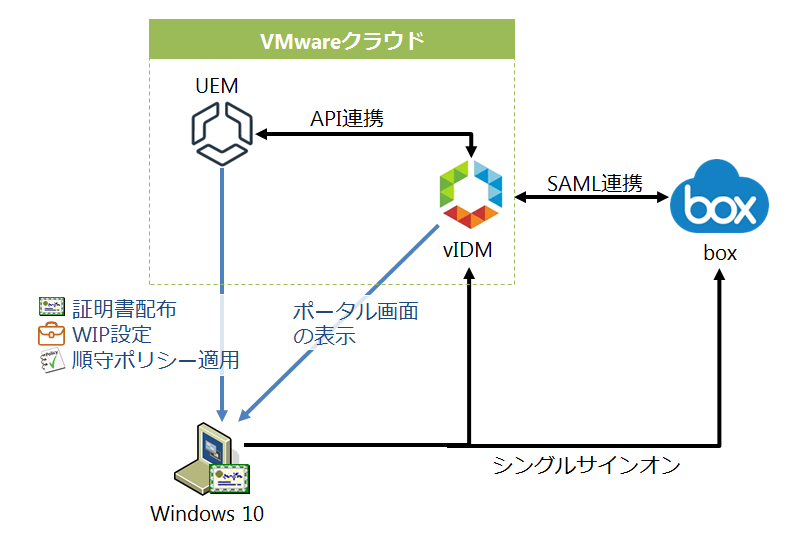

まずはご紹介するソリューションの構成図から見ていきましょう。上述のとおり、含まれるソリューションとしましてはEMM、ID管理、WIPでしたので、これらを具体的な製品に落とし込みます。

○ EMM:VMware Workspace ONE UEM (UEM)

○ ID管理:VMware Identity Manager (vIDM)

○ WIP:Windows 10 端末、Workspace ONE UEM

今回のコラム(Part2)では、証明書を配布してBoxに対してSSOができる設定部分までお話します。実際の動作確認とWIPについては次回(Part3)でお話いたします。

EMM: VMware Workspace ONE UEM

VMware Workspace ONE UEM (以下、Workspace ONE UEMと表示します)は、VMware社のプロダクトで、端末の(OSが持っている) 機能を制限する、各種設定をリモートから実施する、コンプライアンスに準拠させるといった実に多岐に渡ることを実現することができます。ここでは以下の機能にしぼってご説明します。

● Windows 10 端末に証明書を配布(vIDMと連携してSSOを実現)

● セキュリティポリシーに準拠していない端末を検知(vIDMと連携してデバイスコンプライアンスを実現)

● Windows Information Protection(WIP)を設定する

Windows 10端末に配布する証明書をWorkspace ONE UEMで設定します。Workspace ONE UEMは「プロファイル」と呼ばれる形式で端末に対する設定を施します。そのため、証明書の設定もプロファイルの一つとして設定し、該当の端末に配布することが可能です。

[操作手順]

1. Workspace ONE UEMにログインします

2. デバイスプロファイル/ 追加/ プロファイルを追加をクリックします

3. Windows / Windows デスクトップ/ ユーザープロファイルを選択します

4. SCEPを構成します

○ 資格情報ソース:AirWatch認証局

○ 認証局:AirWatch認証局

○ 証明書テンプレート:証明書(クラウド展開)

○ 発行者:kdc-CA-cert

ここでポイントになるのは、Workspace ONE UEM自体が認証局になれるということです。そのため、WindowsCAなど証明書を発行するためのサーバーや、CybertrustなどのPKIを別途用意する必要はございません。Workspace ONEUEMはクラウドで動作するため、IT管理者がメンテナンスする必要もございません(SaaS版 Workspace ONE UEMをご利用になる場合)。

※注:Workspace ONE UEMはオンプレミス版も用意されています

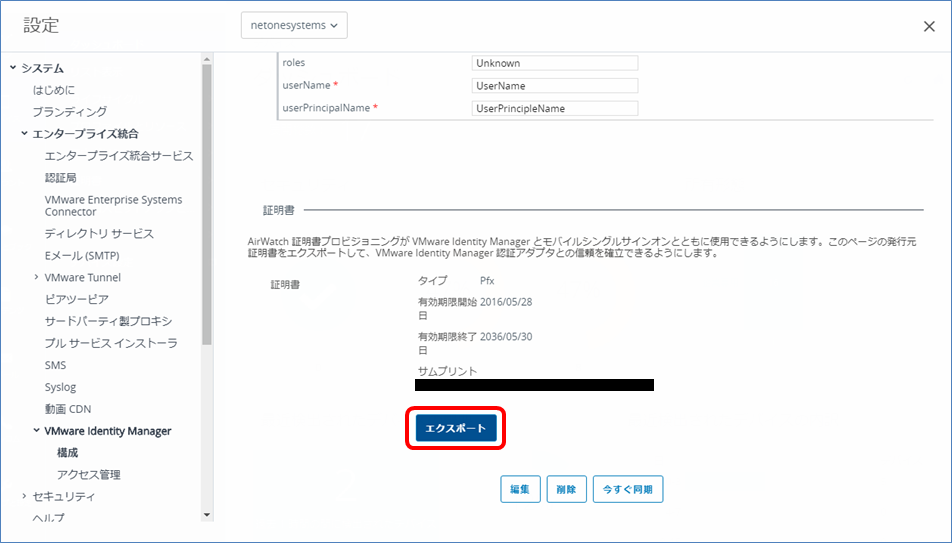

証明書をWindows 10端末に配布できるようになったあとは、その証明書を利用してSaaSにログインできるようにvIDM側にWorkspace ONE UEMの証明書を渡してあげる必要があります。Workspace ONE UEMの証明書をエクスポートする手順は以下のとおりです (エクスポートした証明書は後ほどvIDMにインポートします)。

[操作手順]

1. Workspace ONE UEMにログインします

2. グループと設定/ すべての設定/ エンタープライズ統合 / VMware Identity Manager / 構成 をクリックします

3. 証明書の項目のエクスポートをクリックします

こちらのエクスポートした証明書をvIDMに渡します。

それでは次にvIDMの設定を見ていきましょう。

ID管理: VMware Identity Manager (vIDM)

vIDMはアプリケーションに対するアクセスをポリシーに沿って管理することができるようにする製品です。ここでは上記のシナリオにしたがい、Boxに対するアクセスを制御するように設定していきたいと思います。

IT管理者の要望はアクセスできる端末を制限し、パスワードを入力することなくSaaS(ここではBox)にログインすることでした。さきほどWorkspace ONE UEMの設定で証明書をエクスポートしましたので、こちらを利用して証明書ベースのログインを実現します。

なお、今回の前提としまして、すでにBoxとvIDMの間でフェデレーションが完了しているものとします。実際にはvIDMからエクスポートしたXMLファイルをBox社に送信し、ご利用のテナントでシングルサインオンを有効にして頂く必要がありますがここではその設定の説明を割愛します。

それではvIDMにWorkspace ONE UEMの証明書をインポートして利用できるように設定しましょう。

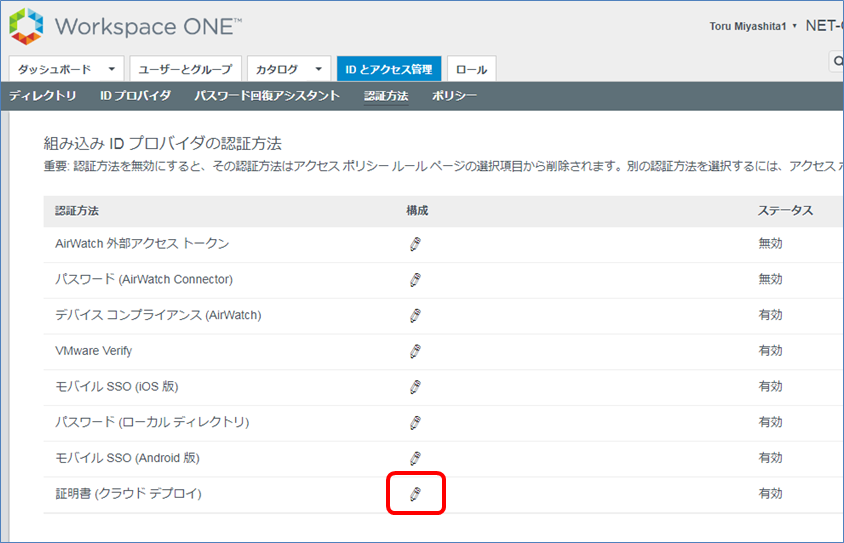

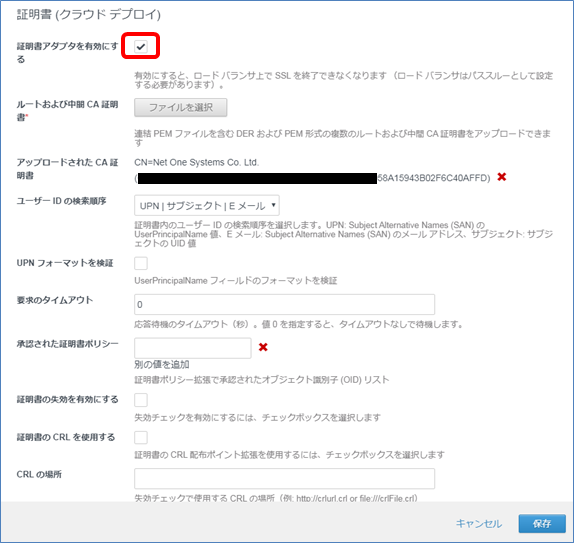

[操作手順]

● 証明書(クラウドデプロイ) のペンシルマークをクリックします

● Workspace ONE UEMからエクスポートした証明書をアップロードします

○ 証明書アダプタを有効にするにチェックを入れます

○ ルートおよび中間CA証明書 のファイルを選択をクリックし、さきほどWorkspace ONE UEMからダウンロードした証明書をアップロードします

○ 保存をクリックします

● 次にvIDMが証明書を使って認証を通すことができるように設定していきます

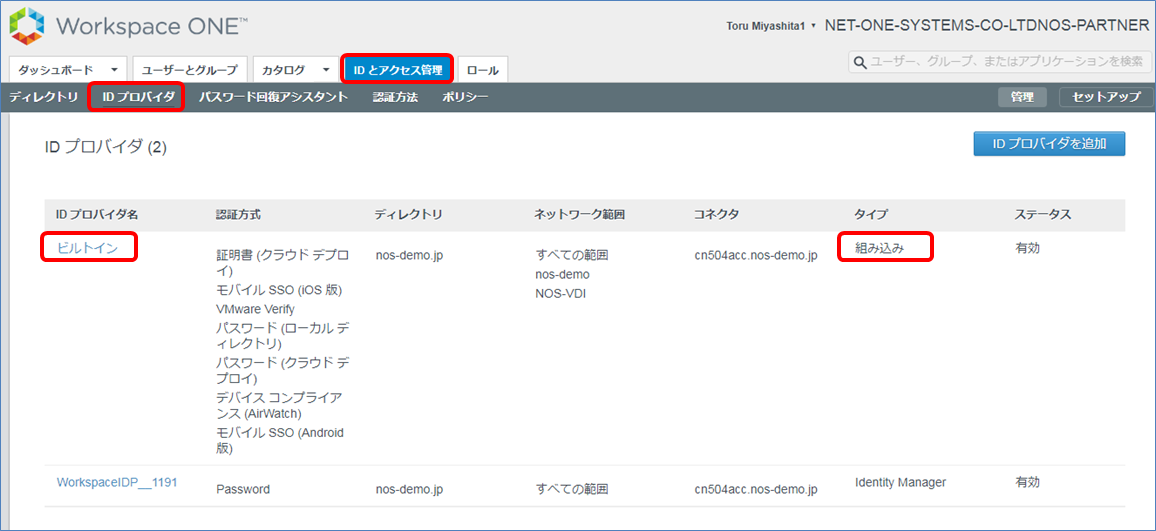

○ IDとアクセス管理をクリックします

○ IDプロバイダをクリックします

○ ビルトイン(もしくはタイプが「組み込み」となっている) IDプロバイダをクリックします

○ 認証方法の証明書(クラウドデプロイ)にチェックを入れます

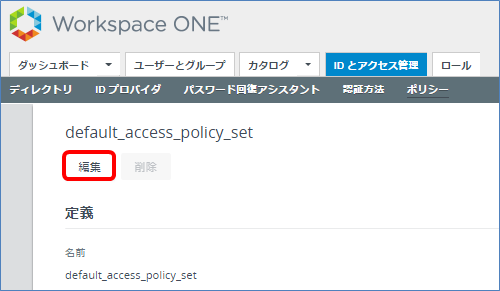

● 最後に証明書を使って認証するポリシーを設定します

○ IDとアクセス管理をクリックします

○ ポリシーをクリックします

○ default_access_policy_setの編集をクリックします

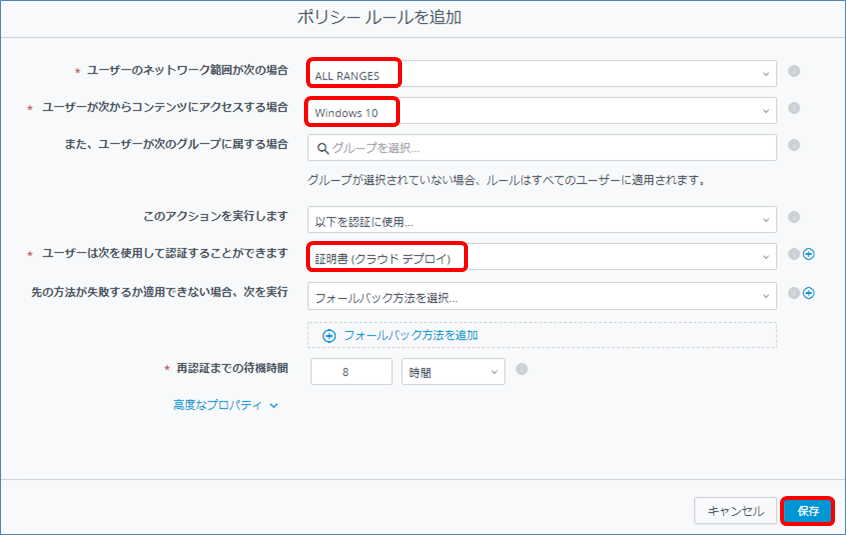

● ポリシールールを作成します。なお、vIDMのアクセスポリシーは、以下のような要素を組み合わせることができます。

○ アクセス元のネットワーク (例:すべての範囲、社内IPアドレスなど)

○ アクセス元の端末の種類など(例:Windows 10、Androidなど)

○ 所属しているグループ

今回はシナリオに従って以下のように設定しました。

○ アクセス元のネットワークは限定しない(ALL RANGESを選択)

○ アクセス元の端末がWindows 10のときにポリシーを適用

○ グループは指定しない

認証方法としては、上記で設定した証明書(クラウドデプロイ)を指定します。つまり、Windows 10 からvIDMにアクセスした場合に証明書での認証が求められるように設定したことになります。

デバイスコンプライアンス

Workspace ONE UEM と vIDMを組み合わせることで、実現できることがもうひとつあります。それがデバイスコンプライアンスです。デバイスコンプライアンスは、Workspace ONE UEMで設定した順守ポリシーに準拠していない端末をログインさせないようにする機能です。順守ポリシーとして設定できる項目は多岐に渡ります。一例として、以下のようなものが設定できます。

● ファイアウォールの状態

● パスコード(がポリシーに合っているか)

● OSのバージョン

● 暗号化がされているか

詳細はこちらのマニュアルもご参照ください。

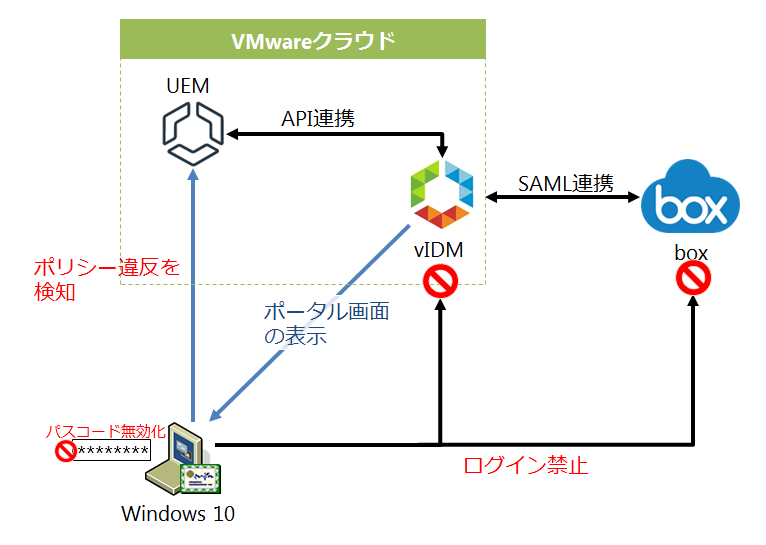

例えば、下の図のように端末側でパスコード無効化した場合(組織のポリシーに違反)、Workspace ONE UEMがそのことを検知して、vIDMと連携し、ログインを禁止してしまいます。

デバイスコンプライアンスを認証と組み合わせることで、パスコードの設定を外したり、ファイアウォールを無効にしたりした端末を即座にログインの対象から外すことができるようになります。また、端末がWorkspace ONE UEMで管理されている端末に限定することもできるので、会社支給の端末からのみアクセスを許可したいという今回のシナリオにもしっかりと当てはまります。

それでは、デバイスコンプライアンスの設定をしていきましょう。

デバイスコンプライアンスの設定は、vIDMで実施します。

まずは、デバイスコンプライアンス自体を利用できるように全体的な設定で有効にしていきます。

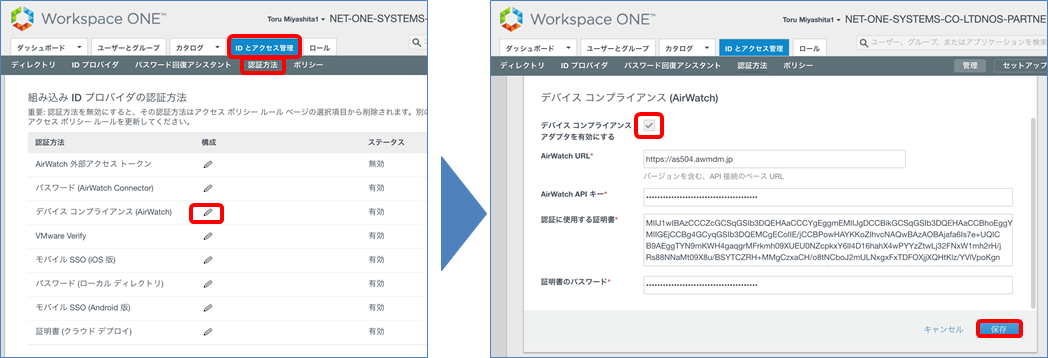

[操作手順]

1. vIDMにログインします

2. IDとアクセス管理 / 認証方法 / デバイスコンプライアンス(AirWatch)を開きます

3. コンプライアンスアダプタを有効にするのチェック欄で、有効にして保存をクリックします

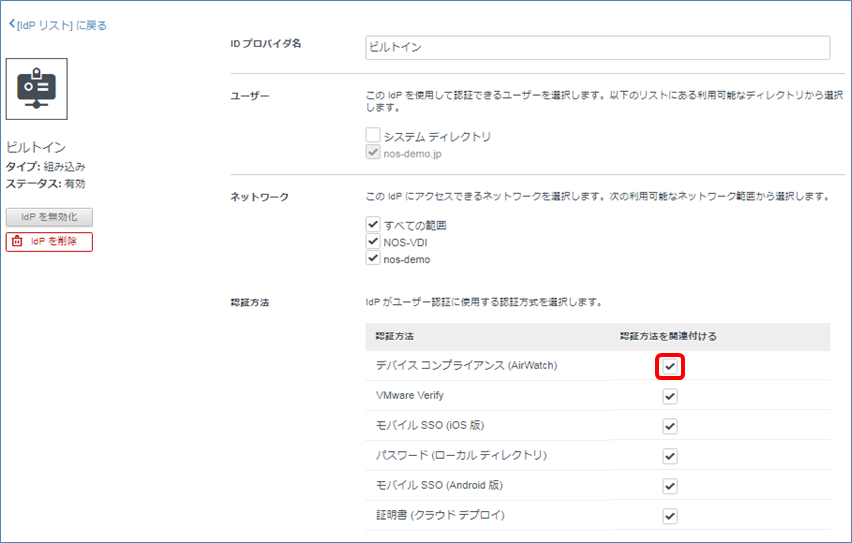

次に、ポリシーで利用するためにvIDMをIdPとして動作させる際の認証方法で有効にします。

[操作手順]

1. IDとアクセス管理 / 管理 / IDプロバイダ をクリックします

2. タイプが"組み込み"になっているIDプロバイダを開きます

3. デバイスコンプライアンス(AirWatch)にチェックをつけます

4. 保存をクリックします

今回はさきほど作成したポリシーセットにデバイスコンプライアンスを追加します。下記の図のように認証方法が証明書(クラウドデプロイ) および デバイスコンプライアンス (AirWatch) になります。こうすることで、証明書が端末にインストールされているかどうかに加えて、Workspace ONE UEMの順守ポリシーに違反していないかどうかも確認した上で、認証の許可/非許可が決定されることになります。

[操作手順]

1. IDとアクセス管理 / 管理 / ポリシー をクリックします

2. default_access_policy_setを開きます

3. 編集をクリックします

4. すでに設定したWindows 10のポリシーをクリックします

5. 証明書(クラウドデプロイ)の横にある+ボタンをクリックします

6. デバイスコンプライアンス(AirWatch)をプルダウンメニューから選択します

7. 保存をクリックします

8. 編集したポリシーを保存します

まとめ

本コラム Part 2では、パスワードを使わずにBoxにシングルサインオンできる設定までを実施しました。また、デバイスコンプライアンスを組み合わせることで、ポリシーに違反した端末を自動的にログインさせない仕組みも設定しています。

これらの設定が実際にどのように動作して、ログインするときはどのような動きになるのかは次回のコラム Part 3でご紹介いたします。

本コラムではWorkspace ONE UEMの機能のほんの一部しか説明しきれていません。その他の機能などにご興味ございましたら当社の営業までぜひご連絡ください。SBC(ソリューションブリーフィングセンター)といった最先端のソリューションを御覧いただける場をご用意してお待ち申し上げております。

関連記事

- 便利なSaaSをもっと安全に使うには?(Part1)

- Office 365が危ない!使えるセキュリティ対策

- クラウドサービスの情報漏えい対策~CASB(Cloud Access Security Brokers) の登場~

- モバイルでいこう

- EMMでいこう

- BYODでいこう

- iPhoneもAndroidも危ない!スマートデバイスに対して増加する脅威とその対策

- “Box” –あらゆるコンテンツを「使える」ようにする魔法の箱

執筆者プロフィール

宮下 徹

ネットワンシステムズ株式会社 ビジネス推進本部

第1応用技術部 第1チーム 所属

2004年からサーバー仮想化技術に触れ、翌年VMware社の認定資格VCP-2を取得。その後デスクトップ仮想化(VDI)、クラウドへと手を広げ現在はBusiness Mobilityの技術担当およびビジネス開発に従事し、EMM(Enterprise Mobility Management)を中心にモバイルを活用した働き方を普及させるために邁進する日々を過ごす。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索