- ナレッジセンター

- 匠コラム

Office 365が危ない!使えるセキュリティ対策

- 匠コラム

- クラウド

- セキュリティ

ビジネス推進本部 応用技術部

デジタルワークスペースチーム

渥美 淳一

Microsoft社のクラウドサービス「Office 365」をお使いでしょうか?

職場、外出先、自宅、どこにいても仕事ができるので便利ですよね。

ここでは、その便利さが生む「トラブル」と「対応策」についてご紹介したいと思います。

Office 365で起きうるトラブルとは?

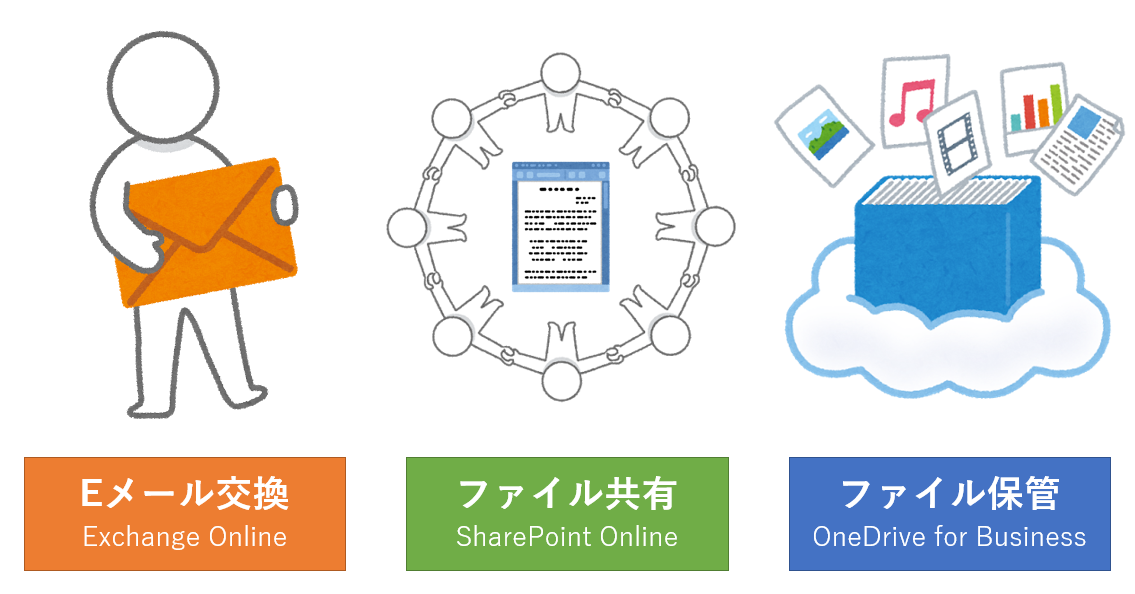

Office 365が提供する多くの機能の中でも、以下は高い人気を誇ります。

・ Exchange Online (Eメール交換)

・ SharePoint Online (ファイル共有)

・ OneDrive for Business (ファイル保管)

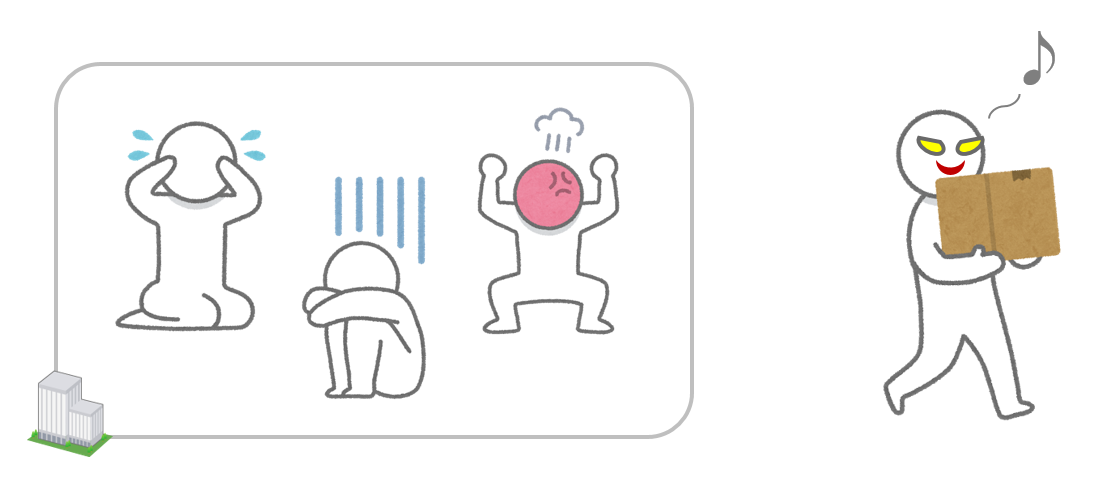

これらはいずれも会社の情報をやりとりするツールです。つまり、Office 365の使い方を間違えますと「会社の情報の漏えい」というトラブルを生み出してしまいます。例えば、会社に不満があったり金銭面で困っていたりする社員が意図的に会社の情報を持ち出すケースもあれば、システム側のセキュリティ対策不足が原因で社員が偶然持ち出してしまうケースもあります。そのため、情報の漏えいを防ぐ方法を考えなければなりません。

情報の漏えいを防ぐ① 不正アクセス対策

Office 365にログインするとき、メールアドレスとパスワードを入力します。ただ、昨今のインターネットでは「パスワードの流出」が社会問題となっているため、パスワード認証に加えて、さらに別の認証を組み合わせる 多要素認証 (Multi-Factor Authentication)を検討するべきです。

【参考】あるべき「認証」のススメ

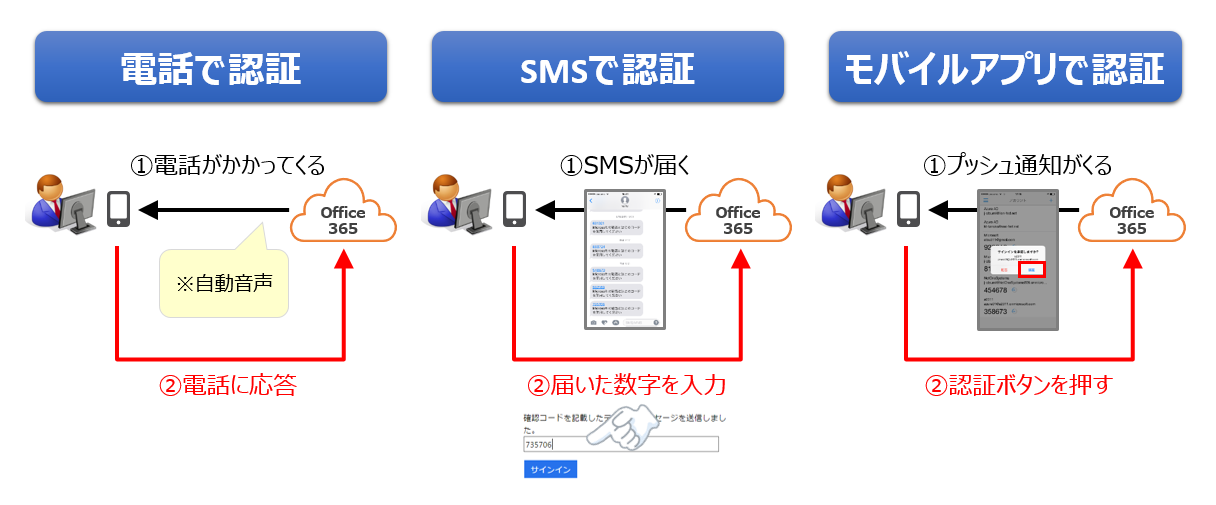

Office 365は多要素認証を提供します。最初にパスワード認証を行います。それに成功しますと、電話、SMS、モバイルアプリのいずれかで2つ目の認証を要求できます。2つ目の認証に失敗しますとOffice 365を利用できませんのでセキュアです。

多要素認証は攻撃者による不正ログインの確率を下げてくれます。しかし正常にログインできる社員が情報を漏えいさせる可能性もあります。そこで アクセス制御 も検討しましょう。例えば「職場のIPアドレス以外からのOffice365アクセスを拒否する」といったアクセス制御が思いつきますが、他にも有効なアクセス制御の手法があります。

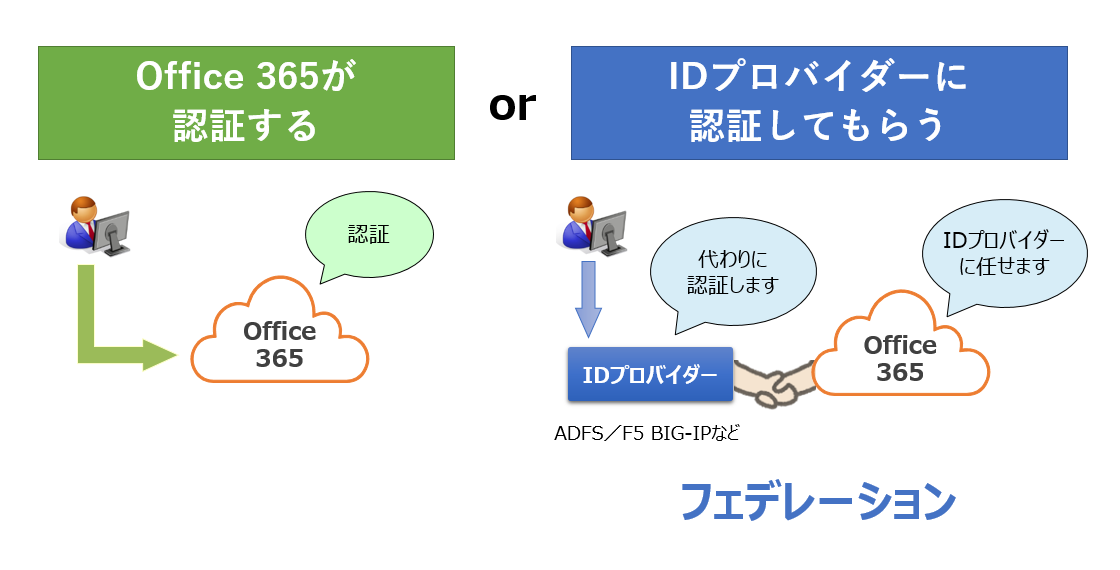

アクセス制御の手法の一つに フェデレーション という技術があります。「認証もアクセス制御も会社内で行いたい」という需要が数多くありますが、その理由は、会社が既に持っている認証基盤(ActiveDirectoryなど)を使ってOffice365へのログイン認証も行いたいためです。フェデレーションはこれを実現しますので、多くの企業で採用されています。通常はOffice365が認証しますが、フェデレーションを使うことでOffice365以外のIDプロバイダーに認証とアクセス制御を任せることができます。

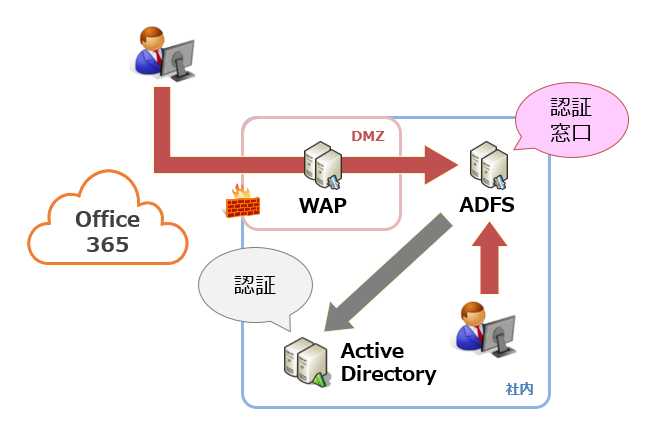

Microsoft社の「Windows Server」はこのフェデレーション機能(ADFS:Active Directory Federation Services)を搭載しており、IDプロバイダーになることができます。ADFSにより、会社内にあるActive Directoryで認証を行い、成功すればOffice 365を使用できるようになります。注意すべき点として、インターネットからADFSにアクセスするためには、プロキシサーバー(WAP:Web Application Proxy)をDMZに置く必要があります。

ADFSでアクセス制御もできます。例えば社内からのアクセスを許可し、社外からのアクセスを拒否することができますので、社外への情報漏えい対策になります。ただし、ADFSだけでは多要素認証を提供できませんので心配です。またADFSやWAPを冗長化するためには負荷分散装置が必要になりますので、管理対象となる機器の数が多くなる点が懸念されます。

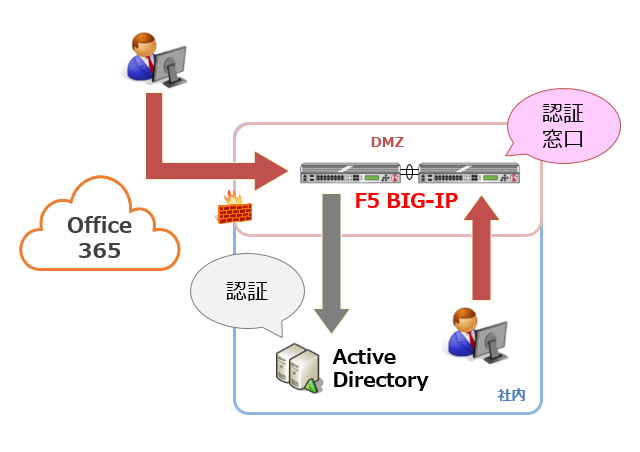

そこで、ADFSとWAPの代わりを担うことのできるIDプロバイダーとして、F5社の「BIG-IP」を弊社では推奨しています。F5 BIG-IPはフェデレーション機能に加え、多要素認証、アクセス制御、負荷分散、リモートアクセスVPNも提供できますので、管理対象となる機器を減らすことができます。

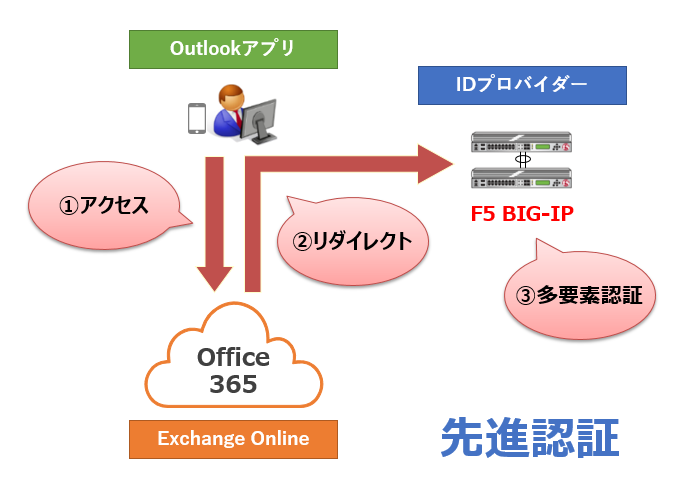

社外のモバイル端末からOffice 365を使いたいという需要も多いです。例えば、スマートフォンでOutlookアプリケーションを使ってOffice 365にアクセスし、会社のEメールなどを簡単に閲覧できますので、ここでも不正アクセス対策を検討するべきです。

実は最近まで、WebブラウザからのOffice 365アクセスは多要素認証できても、OutlookなどMicrosoft OfficeアプリケーションからのOffice 365アクセスは多要素認証できませんでした。現在のOffice 365は 先進認証 (モダン認証、ADAL認証とも呼ばれます)をサポートし、パソコンやスマートフォンのOutlookアプリケーションからのOffice365アクセスも多要素認証できるようになりました。ADFSやF5BIG-IPなど、先進認証をサポートするIDプロバイダーによる多要素認証とアクセス制御を実現しましょう。

不正アクセス対策として、Microsoft社のクラウドサービス「Azure Active Directory」が提供する条件付きアクセス機能も面白いです。これはIPアドレス以外によるアクセス制御を提供します。例えばアクセスしてきたクライアント端末のOS(Windows、iOS、Androidなど)をチェックし、Office 365へのアクセスを許可したり拒否したりできます。会社で支給するスマートフォンをiPhoneに統一し、iPhone以外はアクセス拒否するという不正アクセス対策も可能です。

情報の漏えいを防ぐ② 会社のテナント以外へのアクセス禁止

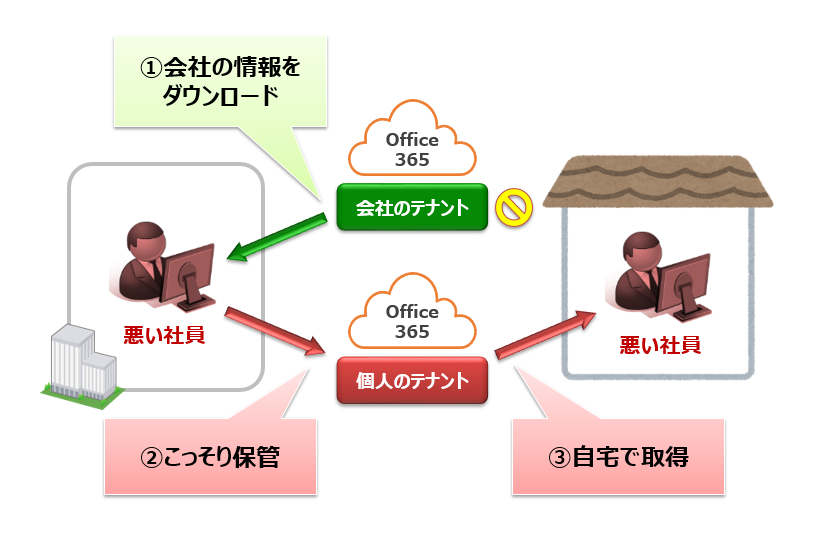

前述の不正アクセス対策により、社外からのOffice 365アクセスを防ぐことができました。しかし社内からのOffice 365アクセスは可能な状態です。社内からOffice 365を利用して情報漏えいできることにも注意が必要です。例えば個人で購入(もしくは試用)しているOffice 365テナントがある場合、そこに会社の情報を保管すれば、社外からアクセスできてしまいます。

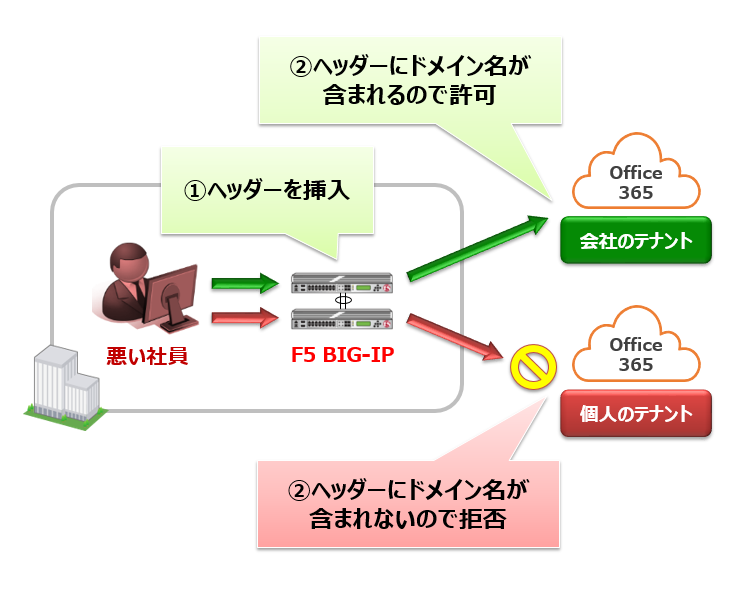

そこで、社内からは会社のテナント以外にアクセスできないようにしましょう。これはプロキシサーバーまたはF5 BIG-IPを使うことで実現できます。プロキシサーバーやF5 BIG-IPは、社内からOffice 365への通信をインターセプトし、許可したいテナントのドメイン名を含むHTTPヘッダーを挿入します。Office 365はそのヘッダーを確認し、ヘッダーに含まれないドメイン名(メールアドレス)によるログインを拒否します。結果、社内からは会社のテナントにしかアクセスできないように制限できます。

情報の漏えいを防ぐ③ データ損失防止

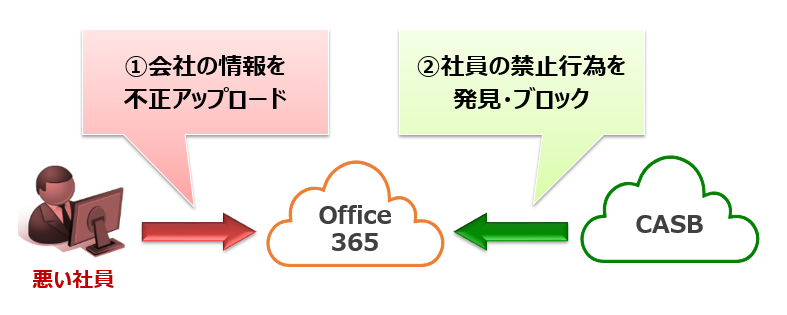

Office 365の利便性や業務効率を優先したい場合、社内からも社外からもアクセスできるようにすると思います。結果、情報漏えいのリスクが高まります。そこで、 CASB (Cloud Access Security Brokers)と呼ばれるクラウドサービスを検討しましょう。

CASBサービスの一つ「Skyhigh」は、社員のクラウドサービス利用状況を監視し、会社の情報を含むファイルの不正アップロードなどを阻止することができます。また、万一漏えいした場合に備えてファイルを暗号化しておく、といった対策も可能です。

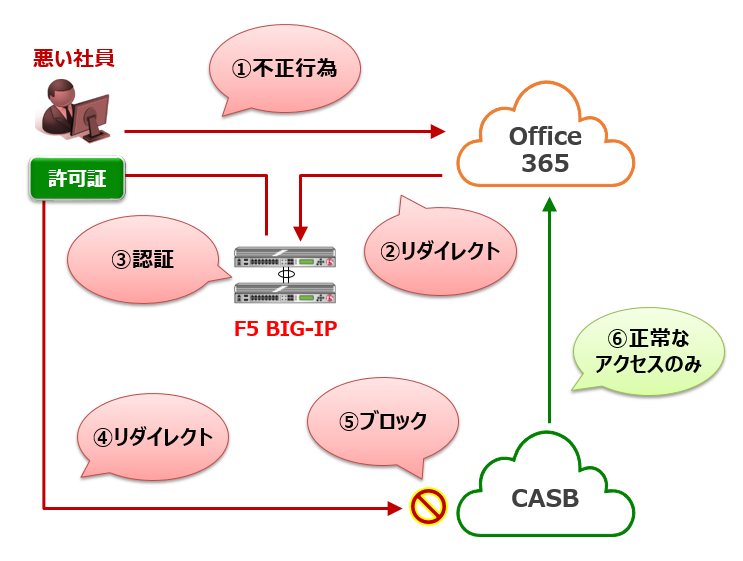

さらに前述のフェデレーションを応用しますと、Office 365へのアクセスを強制的にSkyhigh経由にできます。これにより、ファイルのやりとりをリアルタイムに検知・ブロックすることも可能です。

またSkyhighは、VMware社の「AirWatch」と連携することにより、モバイルを含むクライアント端末からのアクセスを制御・監視する機能も提供していますので、前述の不正アクセス対策にも貢献できます。

まとめ

例えばメールの誤送信防止やVDI(仮想デスクトップ)の利用、モバイルデバイスのセキュリティ管理など、今回挙げたもの以外の情報漏えい対策もあります。業務の効率化を考慮しつつ、会社のポリシーに準拠するセキュリティの実現を目指す必要があります。

ネットワンシステムズでも社内システムとしてOffice 365を採用しています。その経験と培ったノウハウに基づき、最適なセキュリティとネットワークを実現するさまざまなソリューションを提供しています。その一環として、企業管理外のクラウド利用を可視化するセキュリティサービスを提供開始しました。より詳細な内容にご興味をお持ちの方は、是非とも弊社営業までご相談いただければと思います。

執筆者プロフィール

渥美 淳一

ネットワンシステムズ株式会社 ビジネス推進本部

応用技術部 デジタルワークスペースチーム

所属

10年以上にわたりロードバランサ、Webアプリケーションファイアウォール、認証、DNSセキュリティ、IoTセキュリティなどの提案、評価、検証、技術サポートを実施。

現在は認証によるクラウドセキュリティ強化ソリューションの開発にも取り組んでいる。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索