- ナレッジセンター

- 匠コラム

CiscoのIBNソリューションSD-Accessを紐解く①アンダーレイ構築編

- 匠コラム

- ソリューション

- 設計構築

- 自動化

- 効率化・最適化

- ネットワーク

- 仮想化

はじめに

皆さんはインテントベースネットワーク(Intent Based Network:IBN)という用語を耳にしたことはありますでしょうか。

IBNは直訳すれば”意図を基にしたネットワーク”という意味になりますが、利用者がネットワーク上で何を実現したいのかといった要求をNW機器の設定を意識せずに自動的に展開してくれるようなソリューションアーキテクチャのことを指しています。この考え方はシステムエンジニアの不足や技術領域の拡大が進む中、DXの普及などに伴って企業のネットワークには今までよりも高い柔軟性と適応速度が求められている現状を打開していくために作られたものと私は理解しています。近しい用語としてSDN(Software Defined Network)という言葉がありますが、SNDをより業務のニーズに最適化させたものがIBNという立ち位置となります。

IBNソリューションでは各社共通する部分があり、各社検証済みの推奨設定をベースに自動的に生成された設定をネットワーク機器に自動的に投入してくれます。そのためネットワークに対する比較的知見が浅いエンジニアであっても構築ができますが、どういった設定が入っているかという点が曖昧になってしまう可能性が高まってしまいます。

トラブルに備えるという意味でもIBN化された場合でも内部でどのような設定が動作しているのかを知っておくに越したことはありません。

今回は3部に分けてCisco Catalyst Center(旧DNA Center)で実現されるSD-Accessについて実際にどのような設定が入りどのような動作をするのかを解説していきます。

1部目である本記事ではSD-Accessを動作させる際に必要なアンダーレイネットワークについて解説します。

SD-Accessとは

SD-AccessはCisco製のキャンパス向け有線/無線製品と認証ポリシーサーバであるCisco ISE(Identity Service Engine)をCatalyst Centerで統合管理することで実現できるゼロトラストネットワークソリューションです。

SD-Accessを利用することで物理ネットワーク上に複数の論理ネットワークを展開するとともに認証結果をベースとしたアクセス制御を可能となります。

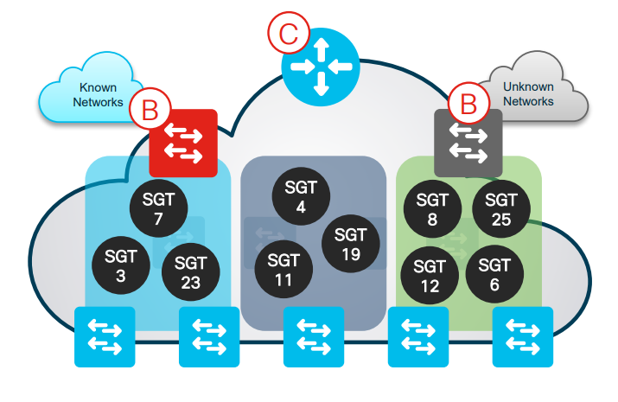

実際に設定される内容を紐解いていくとLISP、VXLAN、VRFといったプロトコルを用いて仮想ネットワークが展開され、その上でTrustSecが有効化されたネットワーク設計となっています。

TrustSecでは認証時に接続クライアントに対してセキュリティグループタグ(SGT)を付与することでIP単位ではなくSGTタグベースでのアクセス制御を可能とするため接続場所や端末が変わった場合でも同様のアクセスポリシーを提供することが可能です。

Cisco SNA(Cisco Secure Network Analytics)と組み合わせることでマルウェア感染などによって怪しい動作をする端末を検知し、自動的に隔離することもできるようになります。

SD-Accessの詳細については別の匠コラムにて解説がされています。

ネットワーク運用を自動化するSD-LANソリューション「Cisco SD-Access」

流し込まれる設定を知る

SD-Accessを展開していくネットワークでは事前にアンダーレイネットワークを構築する必要があります。

アンダーレイネットワークでは各機器でジャンボフレームを転送可能な状態(MTU9100が推奨値)にし、機器間をL3ルーテッドインターフェースで接続させます。

そのうえでOSPF、EIGRP、ISISといったIGPのダイナミックルーティングでLoopbackインターフェースを含んだ経路情報を交換しておきます。

また、SD-Accessファブリック上でブロードキャストやマルチキャストを有効化したい場合は別途マルチキャストの設定までを行う必要もあります。

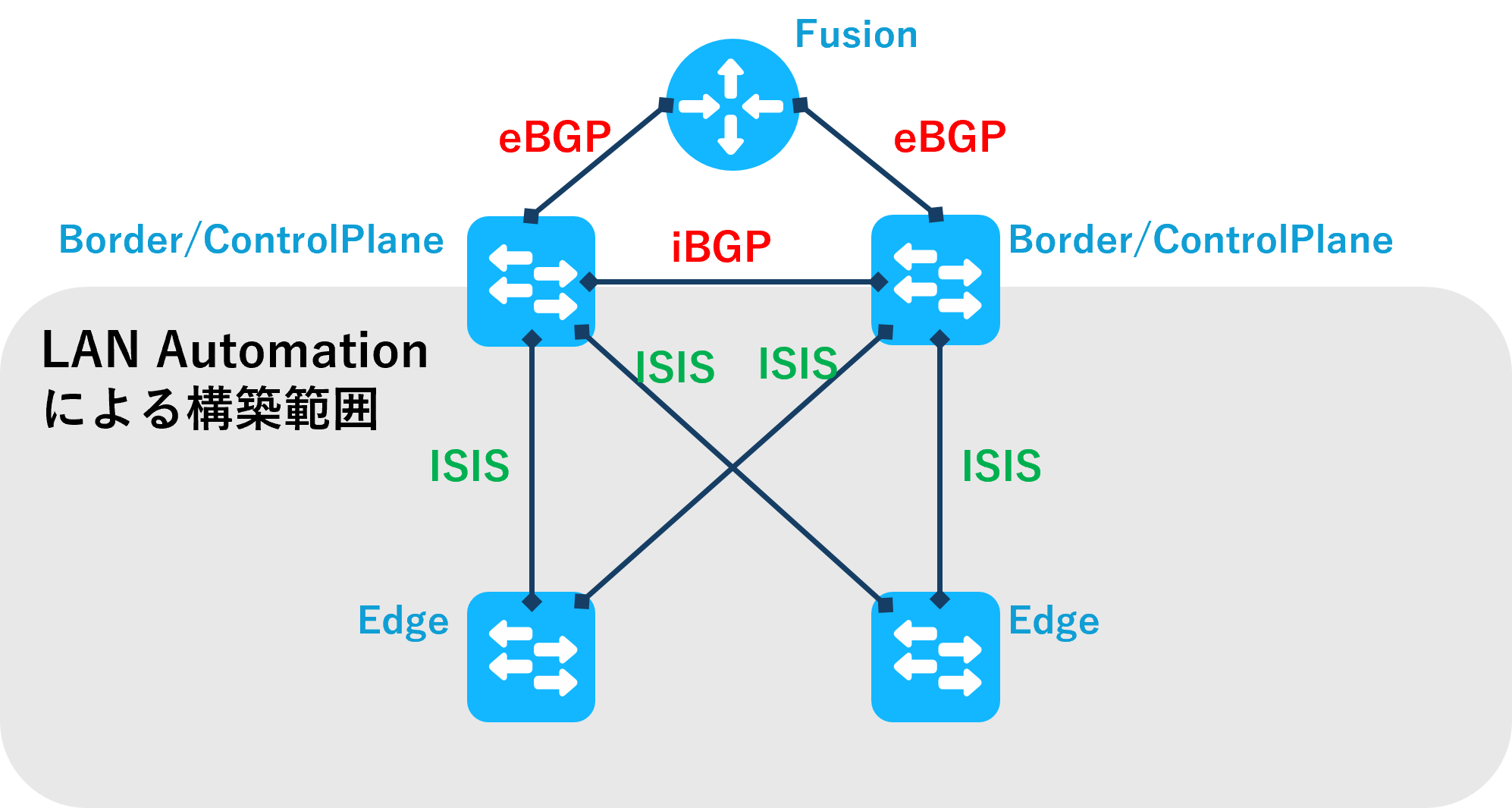

アンダーレイネットワークは従来のネットワークのように手動で展開することも可能ですが、Catalyst Centerでは自動展開を行うためにLAN Automationと呼ばれる機能が備わっています。

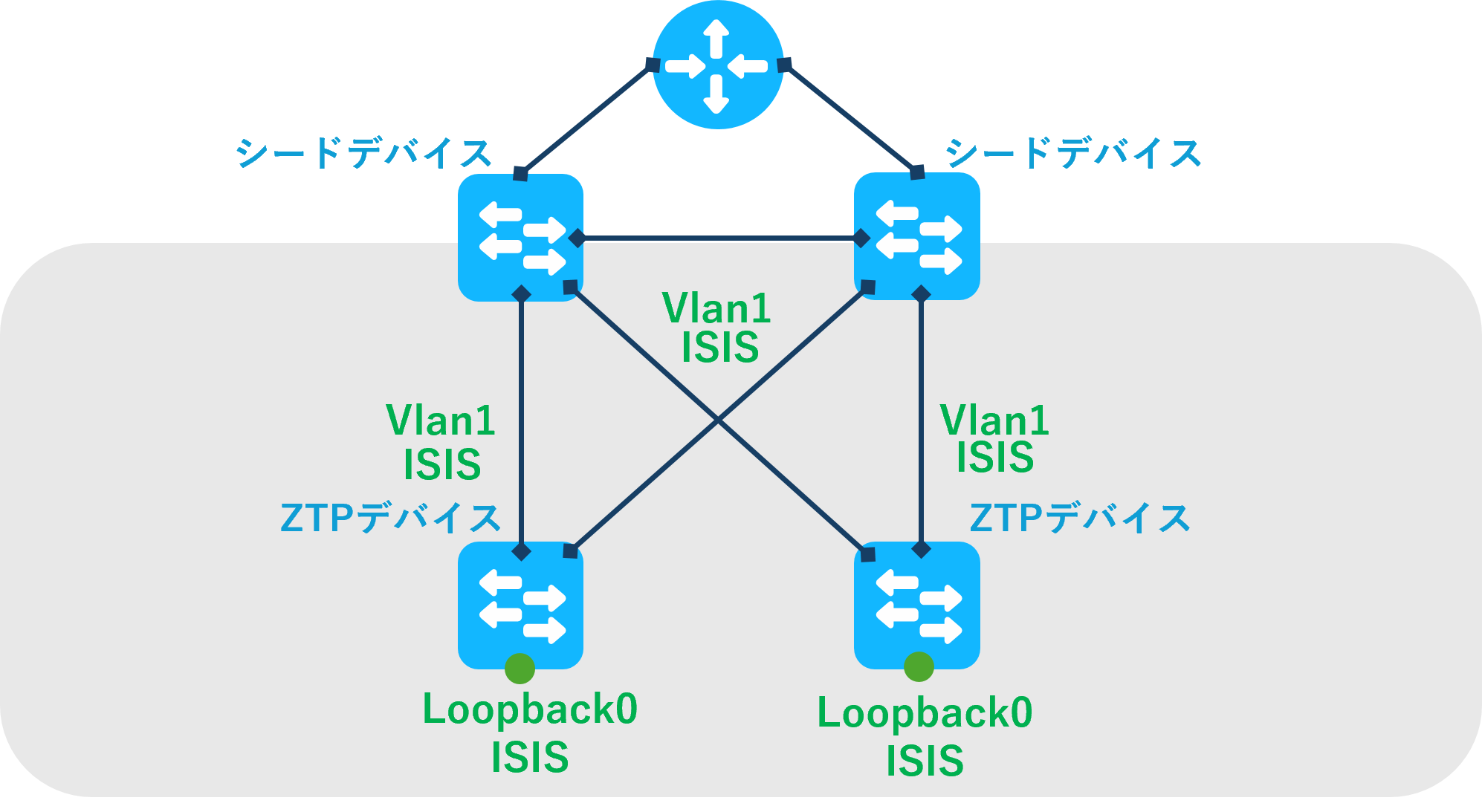

LAN Automationはコアスイッチにあたる機器をシードデバイス(自動構築の起点となるデバイス)を定義し、その配下に繋がってくるCisco社製L3スイッチ(以下ZTPデバイスとする。)を自動認識してアンダーレイネットワークを構築するために必要な設定を自動的に流し込んでくれます。

今回は最終的に以下のような構成となる環境で構築を行っていきます。

LAN Automation各フェーズでの設定状況

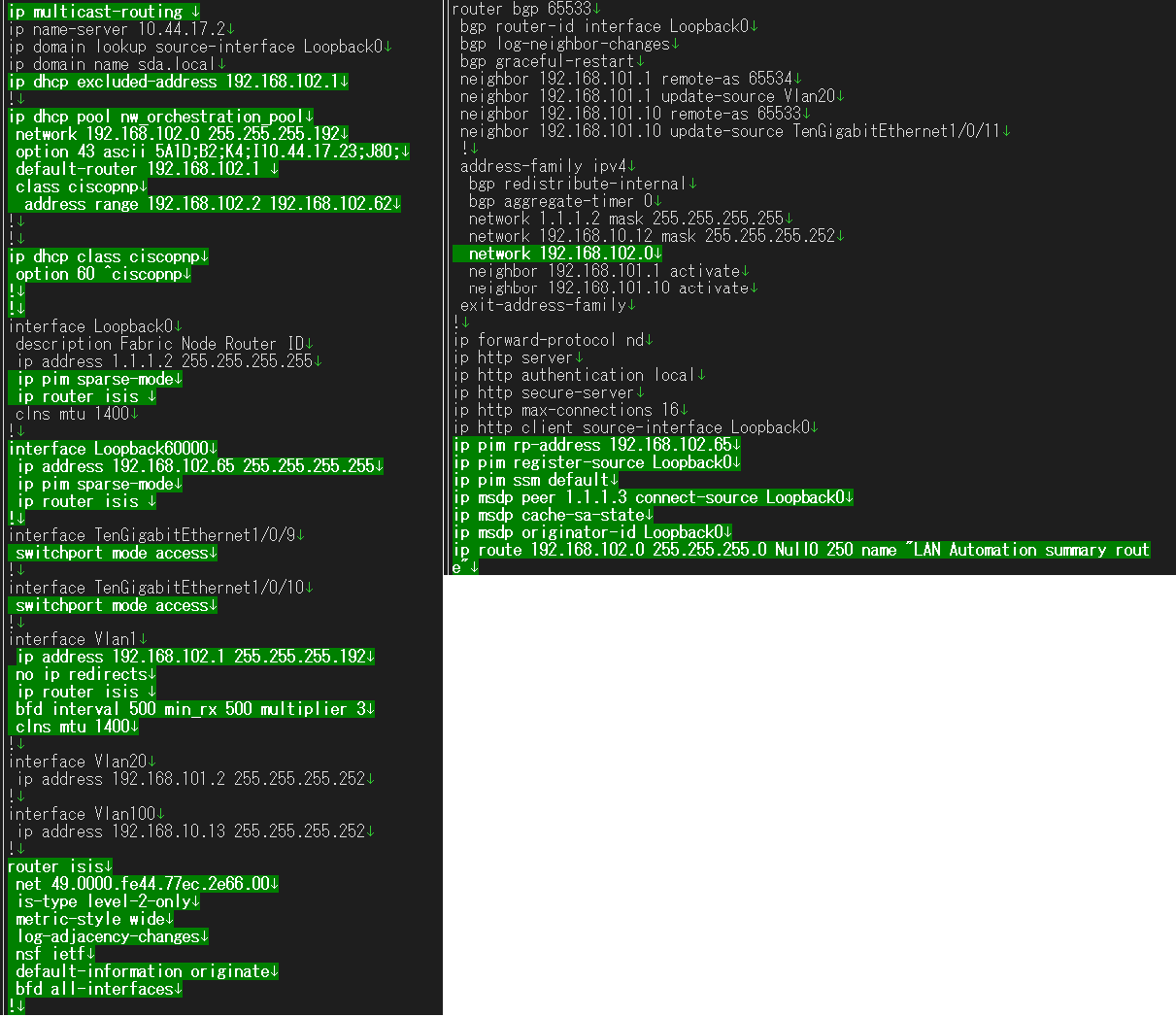

LAN Automationを開始するとシードデバイスにはマルチキャストの設定とZTPで配下のスイッチをネットワークへ帰属されるためのVLAN1に対するネットワーク設定、VLAN1のネットワーク配下に動的にIPアドレスを払い出すためのDHCPの設定が流し込まれます。

※LAN Automation時のシードデバイス設定差分抜粋

参考までにCatalyst Center(バージョン2.3.5.5時点)のGUI上では以下のようにLAN Automationの実行状況などを専用の画面で管理できるようになっています。

LAN Automationによってゼロタッチプロビジョニングの準備が整った環境に工場出荷状態のZTPデバイスを繋ぎ、電源投入を行うことでCatalyst Centerによるゼロタッチプロビジョニングが進行します。

ZTPデバイス側では、IOS-XEに標準で備わるPnPエージェントによってシードデバイスからIPアドレスの確保とCatalyst Centerの所在情報を取得することでCatalyst Centerとの通信を確立させます。Catalyst CenterからZTPデバイスへ証明書インストールやLoopbackインターフェースの作成マルチキャストの設定などが投入されることであるべき設定に向けて”一部”遷移してくれます。

LAN Automation実行中はZTPデバイスの配下に更にZTPデバイスが接続された場合にもLAN Automationが正常動作するように一時的にVLAN1で疎通確保を行える状態となります。

なお、ZTPデバイスにてコンソール入力が行われるとPnPエージェントが中断されてしまうため注意が必要です。

※LAN Automation途中のZTPデバイスにおける設定抜粋

追加したいZTPデバイスがすべてCatalyst Centerへ追加されたことを確認した後、LAN Automationを停止すると最終的にあるべき形の設定へと変更されます。

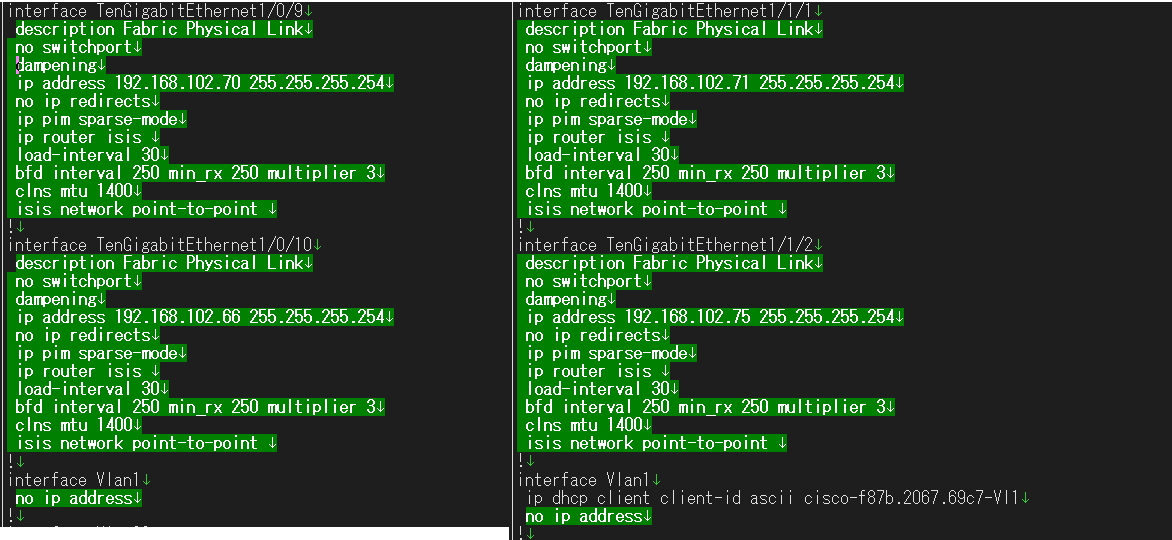

VLAN1を利用して疎通を確保していた状態から機器間を繋ぐそれぞれのインターフェースはP2Pのルーテッドインターフェースへと設定が切り替えられ、IPアドレスが払い出されることで構築が完了します。

このタイミングでLAN Automation用にシードデバイスに設定されていたDHCPやVlan1インターフェースの設定なども削除されます。

※シードデバイス(左)およびZTPデバイスの設定遷移(右)

以上がLAN Automationによるアンダーレイネットワークの構築手順と設定変更の推移となります。

本機能を用いたアンダーレイ構築では、展開時にCLI操作を一切必要としないためCatalystCenterを操作するシステムエンジニア以外はNW機器の設置とケーブル配線だけになりネットワーク知識の浅いエンジニアだけで作業を完結させることが可能です。

LAN Automationで展開したアンダーレイネットワークではインターフェース間で死活監視を行うためにBFDの設定が入る仕様となっており、キャンパスネットワークをL2からL3へ切り替える際に課題となりやすい障害時のバックアップ経路への切り替え時間を大きく減らせられるような設計となっています。

もちろん設定投入後に任意のパラメータへ変更することもできるためネットワーク要件に応じて切り替わり時間を更に短くすることも可能です。

まとめ

今回はCatalyst Centerに搭載されたLAN Automationの機能を用いてSD-Accessを稼働させるために必要なアンダーレイネットワークの設定を自動展開する手順と、スイッチ内部での設定の遷移を解説しました。

LAN Automationはアンダーレイ構築を非常に容易にしてくれる反面、現時点のバージョンではアンダーレイのルーティングがISISのみであったり、マルチキャストのRPが冗長化されていないなど、これ単体ではお客様要件を100%満たせない場合があります。

そういった場合にはCatalyst Centerに搭載されているCLIテンプレート機能などを用いて不足分を修正したり、LAN Automationを用いず意図したアンダーレイの設定となるよう設定をコード化してゼロタッチプロビジョニングすることによって対応が可能です。

もちろんIOS-XEが稼働するネットワーク機器ですので個別に手動で設定を変更することも可能ではありますが、自動化の可能性などを考慮するとCatalyst Centerを軸として設定を変更する方が良いのではないかと筆者は考えています。

次回はSD-Accessのメインであるオーバーレイネットワーク展開時の設定内容の確認とタグベースのアクセス制御を行うための認証とポリシーについて紹介予定です。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索