- ナレッジセンター

- 匠コラム

ネットワーク運用を自動化するSD-LANソリューション「Cisco SD-Access」

- 匠コラム

- 自動化

- ネットワーク

ビジネス推進本部 応用技術部

ENT ITチーム

砂田 晃徳

近年では、各ベンダーからSDN(Software-Defined Networking)を使用したエンタープライズ向けのソリューションが登場しています。

本稿では、シスコ社からリリースされている企業内ネットワーク向けのSDNソリューション「Cisco SD-Access(Software-Defined Access)」を取り上げ、その特徴などを紹介します。

Cisco DNAの中心的なソリューション「Cisco SD-Access」

Cisco DNA(Digital Network Architecture:以降DNA)は、シスコ社が提唱するエンタープライズ向けの次世代のネットワークアーキテクチャーです。自動化、仮想化、機械学習などの先進的な手法を活用した製品/ソリューション群で構成されています。

Cisco SD-Access(Software-Defined Access:以降SD-Access)は、DNAの中心的なソリューションであり、企業内ネットワーク向けのSDN、いわゆるSD-LANのソリューションです。SDNの導入によりネットワークの一元管理やネットワーク運用の自動化などを提供します。

※ SDNの導入効果については エンタープライズネットワークにおけるSDN という別のコラムで詳しく纏めていますので、興味がありましたら合わせてご確認下さい。

SD-Accessの特徴

SD-Accessは、全体の管理を行うCisco DNA Center *1 と認証・ポリシーの管理を行うCisco ISE(Identity Services Engine)、そしてDNA対応のネットワーク製品で構成されます。

*1 Cisco DNA Center(以降:DNA Center)

DNAの中心的な役割を担うネットワークコントローラー/分析プラットフォーム。

DNAのフロントエンドとして、管理者が利用する機能やツールを集約したダッシュボード。

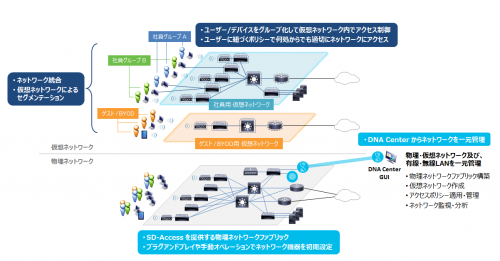

以下の図はSD-Accessの利用イメージを表したものになりますが、こちらの内容をもとにSD-Accessの特徴を紹介します。

ネットワークの一元管理と自動化

SD-Accessはオーバーレイ型のSDNソリューションであり、対応したネットワーク装置で物理ネットワークファブリック(SDNのアンダーレイネットワーク)を構成し、そのファブリック上にVXLANによる仮想ネットワーク(SDNのオーバーレイネットワーク)を作成してネットワークサービスを提供します。

SD-Accessのネットワークは、DNA Centerから一元的に管理することが可能です。企業内ネットワーク向けのソリューションということで有線LANと無線LANの両方の運用管理に対応しています。ネットワーク装置の初期設定を行いDNA Centerへの登録が完了すると、以降の殆どのオペレーションはDNA CenterのGUIから実施することが出来ます。

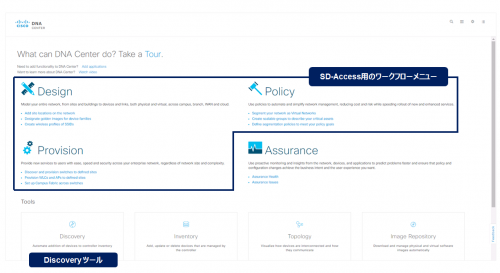

DNA CenterのGUIにはSD-Access用のワークフローメニューが用意されており、そのワークフローを順番に進めることで、仮想ネットワークの作成や、次項で説明するアクセスコントロールのポリシー設定などを行うことが出来ます。

DNA Centerの操作に合わせて、SD-Accessを構成する各ネットワーク装置にはDNA Centerから適切な設定が自動的に行われます。

アクセスコントロールとポリシーのポータビリティ

SD-Accessでは、二段階のアクセスコントロールを行うことが出来ます。

一段階目は仮想ネットワークによるセグメンテーションです。共通の物理ネットワークファブリック上に複数の仮想ネットワークを作成することが可能になっています。仮想ネットワーク間の通信は完全に分離することが出来るので、目的に応じた用途毎の仮想ネットワークを作成することで、ネットワーク間のセキュリティを保つことが可能です。

二段階目はCisco TrustSec(以降:TrustSec)技術を利用したアクセス制御です。SD-Accessでは、ポリシー管理プラットフォームであるCisco ISEと連携して、IEEE802.1XやMACアドレス認証などのネットワーク認証により、ユーザーやデバイスの識別とグループ化を行います。グループ化されたユーザー/デバイスからのトラフィックは、DNA Centerに定義したグループベースのアクセスポリシーに従って、SD-Accessの仮想ネットワーク内で通信を許可または拒否するアクセス制御が行われます。この機能により、同一の仮想ネットワークの中でユーザーやデバイスをグループ化して、そのグループ毎に役割に応じたアクセス権を与えるといったネットワーク運用が可能になります。

また、ネットワーク認証により、アクセスポリシーはネットワーク装置やポートなどではなくユーザーに紐づくので、ユーザーがブリック内の何処に接続しても、意図したネットワークに、意図したポリシーでアクセスすることが可能になっています。

SD-Accessファブリックの監視

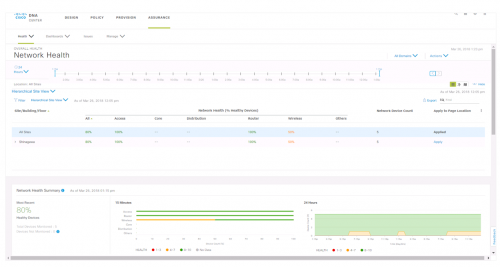

DNAにはネットワークの監視・分析機能を提供するCisco DNA Assurance(以降:DNA Assurance)というソリューションがあります。SD-Accessでは、そのDNA Assuranceと連携して、SD-Accessファブリックの状況を監視・分析することが可能になっています。

ファブリックを構成するネットワーク装置のリソース情報の収集や、ファブリック内の各コンポーネント間の到達性確認などを通じて、ネットワーク装置やSD-Accessファブリック構成の健全性をDNA Centerが管理します。

DNA CenterのGUIによる一元管理

簡単な構成ではありますが、弊社のラボ環境でSD-Accessの構成を組んでいますので、その環境を使ってネットワークが利用出来るようになるまでの実際の操作感をお伝えします。

※ 本稿で掲載しているDNA Centerの画面イメージはVersion 1.1.3のものを使用

管理系のコンポーネントであるDNA CenterとCisco ISEは、IPアドレスなどの基本設定と連携の設定を済ませた状態にします。更にCisco ISEには、ネットワーク認証関連とアクセスコントロールに使用するTrustSecのグループ(Scalable Group)設定、及びユーザーとグループ、グループと仮想ネットワークの対応設定を行います。

ネットワーク装置は基本設定と、それに加えてお互いのLoopbackアドレスの交換とDNA Centerから各機器へアクセスが出来るまでのルーティング設定を行っておきます。

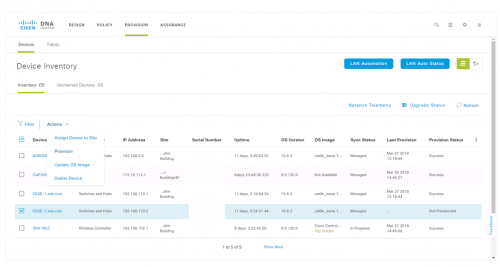

以下はDNA Centerのダッシュボード画面になります。大まかな操作の流れとしては、まず「Discovery」ツールを利用してネットワーク装置をInventoryに登録します。その後にDNA Centerに用意されている「Design」「Policy」「Provision」のワークフローメニューを順番に実施していくと、SD-Accessが提供する仮想ネットワークを利用して実際に通信を行うことが可能になります。

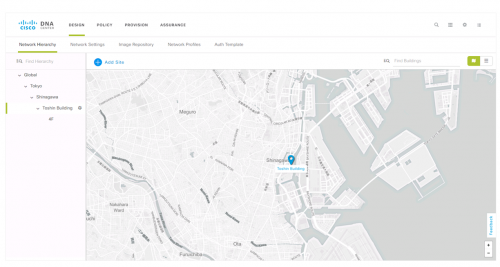

DNA Centerは、ネットワークをサイト(場所やビル、フロア)単位で管理します。

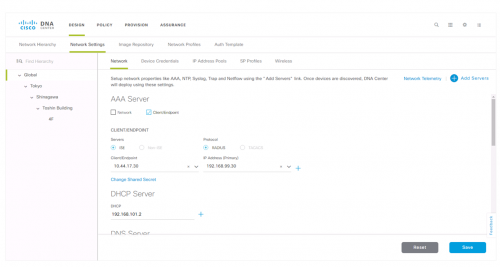

「Design」メニューでは、ネットワークのサイト情報や、ネットワークで利用するAAA/DHCP/DNSなどのサーバー情報、IPアドレスプール、SSIDなどの無線LAN関連の設定を行います。

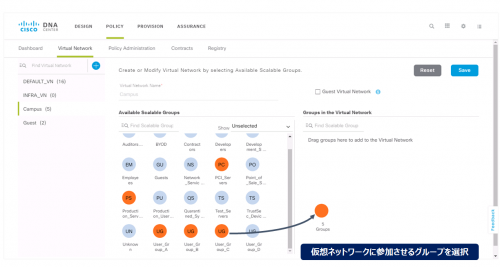

続いて「Policy」メニューで、仮想ネットワークの定義とグループ割り当て、グループ間のアクセスコントロール設定を行います。TrustSec技術がベースとなっているため考え方に少し独特の部分がありますが、ドラック&ドロップで直感的に操作を行うことが出来るようになっています。

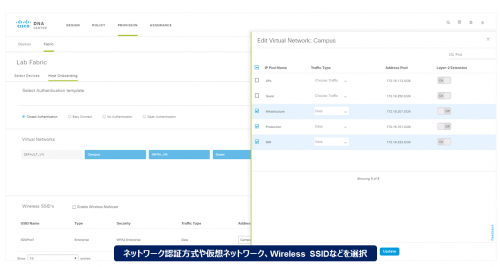

最後に「Provision」メニューで、ネットワーク装置のプロビジョニング、ファブリックの作成と構築、そのファブリックで利用するネットワーク認証方式や仮想ネットワーク、Wireless SSIDの選択などのオンボーディング設定を行います。

Provision関連の操作を進めると、その内容に応じて、DNA Centerから各ネットワーク装置に必要な設定が自動的に行われます。ここまでの操作が完了すると仮想ネットワークを利用して通信が行えるようになります。

SD-Accessでは、コントロールプレーンはLISP(Locator/ID Separation Protocol)というプロトコルを使用して仮想ネットワーク内のルーティング情報を作成し、データプレーンはVXLANを使用してデータ転送を行います。企業内ネットワークでは馴染みの薄い技術だと思いますが、設定は自動化されているため、専門的な知識が無い方でもDNA CenterのGUIを通じて操作を行うことが出来ます。また初期設定と外部ネットワークとの接続の部分を除けば、仮想ネットワーク構築に関する殆どの操作をDNA Centerから一元的に行うことが可能になっています。

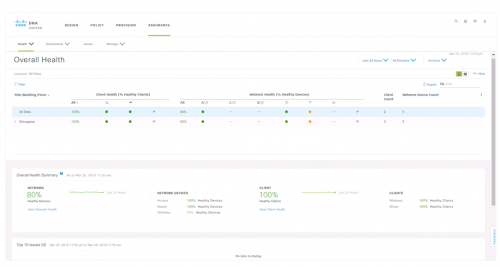

DNA Centerにネットワーク装置を登録すると、DNA Assuranceによるネットワーク監視・分析が行われます。DNA CenterのGUIから、ネットワークとそのネットワークに接続するクライアントの状態を確認することが可能になります。

まとめ

本稿では、企業内ネットワーク向けのSDNソリューションであるSD-Accessの特徴と、利用イメージを掴んで頂けるように実際の画面を使用した操作感を紹介させて頂きました。

従来の各ネットワーク装置を個別に管理/操作する方法と比較すると、SD-Accessによる一元管理とワークフローを利用したプロビジョニングなどの自動化は、運用管理の業務負荷を大きく削減出来るという印象です。また、将来的に自動化で対応できる範囲が広がれば、更にその効果は高くなると思われます。

現時点(2018年3月時点)では、Cisco DNA関連のソリューションは発展中であり、今後も様々な機能の実装や他のソリューションとの連携が予定されています。SD-Accessについても、新バージョンのリリースに伴い新たなネットワークデザインのサポートや新機能の実装が行われていく予定になっていますので、弊社では継続的に取り組みを進めていく予定です。

関連記事

執筆者プロフィール

砂田 晃徳

ネットワンシステムズ株式会社 ビジネス推進本部 応用技術部 ENT ITチーム所属

ネットワンシステムズに入社し、エンジニアとしてパートナー/エンタープライズ/サービスプロバイダー顧客を担当する

現在は現部署に異動し、エンタープライズネットワーク関連を中心にフロント部門への技術支援に従事

- CCIE RS

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索