- ナレッジセンター

- 匠コラム

組織内に潜むマルウェア感染端末をあぶり出す‐Core Security社 DAMBALLA Network Insight (旧DAMBALLA Failsafe)で実現するマルウェア対策とCSIRT支援

- 匠コラム

- セキュリティ

- 監視/分析

ビジネス推進本部

応用技術部

セキュリティチーム

浜田 貴里

今回は、Core Security社 DAMBALLA Network Insight (旧DAMBALLA Failsafe)で実現するマルウェア対策とCSIRT支援についてご紹介します。

進化しているマルウェア

一般的にPCなどの端末に対するマルウェア対策はPCにウイルス対策製品をインストールし、パターンマッチングにてウイルスを特定し対策しています。この対策手法は20年以上前から変わっていません。この20年の間にコンピュータセキュリティの状況は大きく変化しました。昔は同じマルウェアが多数の端末に感染し被害をもたらしましたが、現在は標的型攻撃に代表されるように特定の組織を標的にしたマルウェアが多数発見されています。

パターンマッチング型は、ウイルス対策ソフトメーカーが世界中から検体を集めマルウェアを特定するシグネチャを作成します。この手法は同じマルウェアが世の中に大量拡散し検体を入手しやすい状況では効果が高い手法です。しかし、昨今ニュースで報道されるような標的型攻撃は、標的にされた特定の企業向けにカスタマイズされたマルウェアが使用されます。この場合、マルウェアが世の中に拡散せずウイルス対策ソフトメーカーが検体を入手することが難しいためシグネチャを作成できずパターンマッチングでのマルウェア特定が難しくなります。

このような現実に対応するため、DAMBALLAはファイルのパターンマッチング型とは異なる手法でマルウェア感染端末を特定します。

人間のインフルエンザに例えると

PCのマルウェアの感染を人間がインフルエンザウイルスに感染した状況に例えると、パターンマッチング型は病院に行きインフルエンザの検査を実施することに似ています。病院に行き実際に検査をするまでインフルエンザに感染しているか解りません。DAMBALLAは、38度以上の高熱、頭痛、関節痛、全身の倦怠感、食欲不振など複数のインフルエンザ特有の症状から感染していることを特定することに似ています。

複数の事象から感染を特定することのメリットは、検査で発見されにくい新種のマルウェアにも対応できることです。

DAMBALLAがマルウェア感染端末を特定する手法

DAMBALLAはマルウェアが発生させる通信を利用してマルウェア感染端末を特定します。

昨今の情報漏洩を引き起こすマルウェアは攻撃者がマルウェアに指令を出し端末を乗っ取り、組織内の情報を盗み出します。指令を出す仕組みとして攻撃者がインターネット上にC&C(Command and Control)サーバーを立てマルウェアに指令を送ります。このC&Cサーバーとマルウェアの通信をDAMBALLAが解析し感染端末を特定します。

また、DAMBALLA Failsafeは複数の検知エンジンとリスク分析エンジンを搭載し相関分析することによって高精度で誤検知の少ないマルウェア感染端末の特定が可能です。

具体的なマルウェアの活動をDAMBALLA検知の視点から見ていきましょう。

1)PCにマルウェアが感染すると、マルウェアはC&Cサーバーに接続するために組織内のDNSサーバーに対してC&Cサーバーの名前解決を実施します。このDNSパケットをDAMBALLAがキャプチャしC&Cサーバーのドメイン名を名前解決していた場合、マルウェア感染リスクが高いと判断しリスク値のポイントを加算します[DNS Queries]

2)マルウェアに感染したPCは、1時間間隔など周期的にC&Cサーバーに接続しに行き司令を待つ状態になります。人間がPCを使う場面を考えると、周期的に同じサーバー(C&Cサーバー)に接続しに行く操作は考えられません。DAMBALLA Failsafeは、周期的に接続する通信を発見した場合、マルウェア感染リスクが高いと判断しリスク値のポイントを加算します[Automation]

3)マルウェアに感染したPCがC&Cサーバーと通信を始めます。この通信を使って攻撃者は感染PCをリモートからコントロールします。

DAMBALLA Failsafeは、感染端末とC&Cサーバーの通信をキャプチャし、TCPコネクションの確立や通信量、HTTPリクエストの中身などをチェックしマルウェア感染リスクが高いと判断した場合はリスク値のポイントを加算します[Connection Attempts][ Request]

4)攻撃者が感染PCを乗っ取り活動する中で、マルウェアが実行ファイルのダウンロードを実施することがあります。DAMBALLA Failsafeはダウンロードされた実行ファイルのハッシュ値を脅威データベースで検索し悪意のあるプログラムか判断します。また、脅威データベースに情報が無い実行ファイルは、クラウド型のSandboxで実行し、悪意の有無を判定します。悪意のあるプログラムと判断された場合は、ダウンロードした端末をマルウェア感染リスクが高いと判断しリスク値のポイントを加算します[File Downloads]

5)悪意のあるプログラムのダウンロードを検知した後、プログラムが実行されC&Cサーバーに接続した場合、DAMBALLA Failsafeはプログラムのダウンロードとプログラムの実行を関連づけて判断し、リスク値のポイントを加算します[File Executions]

これ以外にも、攻撃者はC&Cに使用するドメイン名を頻繁に変更しブラックリストベースのフィルタリングを回避しようとします。この回避技術もDAMBALLA社はビッグデータ解析によりC&Cに使用するドメイン名を見つけることが可能です[Domain Fluxing]

次は、リスク分析の視点から見ていきましょう。

組織内には機密情報などを扱っているPCがあります。このPCは、マルウェアに感染すると組織に与える影響が非常に大きいです。このようなリスクの高い重要な端末をDAMBALLA Failsafeに登録しておくことにより、検知エンジンの結果から付与するリスクのポイントを他の端末よりも高めに設定することが可能です。

また、旧来のパターンマッチング型ウイルス対策ソフトで検知率の低いマルウェアの感染した場合もリスクのポイントを高めに加算されます。

その他、DAMBALLA Failsafeが調査用のエビデンスとしてPCAPを自動で保存したり、危険度が高いマルウェアは感染端末のリスク値を高めに設定されています。

このように、複数の証拠を使用しそれらをリスクで重み付けし相関分析することによって、DAMBALLA Failsafeはマルウェア感染端末をIPアドレス単位で特定します。

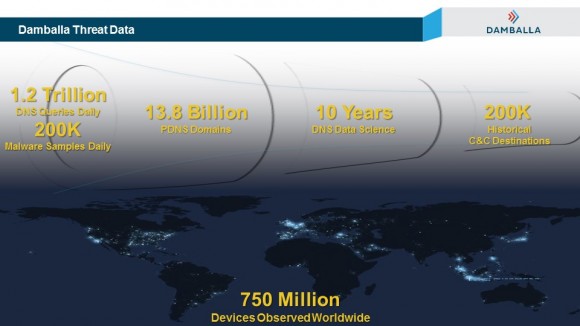

DAMBALLA社のビッグデータ解析

DAMBALLA社は10年以上マルウェアのビッグデータ解析研究を続けています。この研究成果を活用することによってC&Cサーバーを特定することやマルウェア感染端末の特定を実現しています。

ビッグデータ解析を実施するためには、インターネットから大量のデータを取得する必要があります。現在DAMBALLA社のビッグデータ基盤で、毎日1.2兆のDNSクエリ、20万個のマルウェアサンプルを収集し、20万のC&Cを解析しています。このスケールは世界最大規模を誇っています。

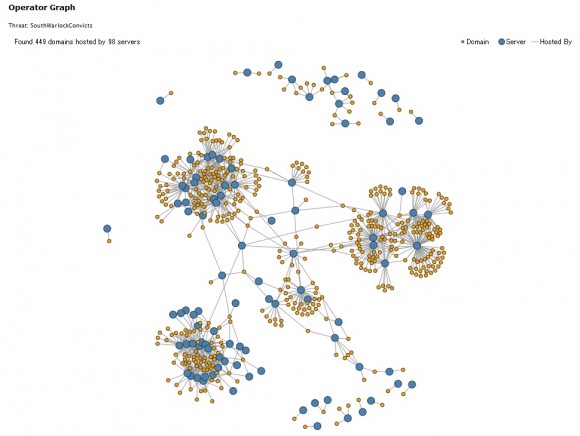

例えば、ある特定のマルウェアが使用しているインターネット上にあるC&Cサーバーを視覚的に確認すると次の図のようになります。

DAMBALLA社は、特許技術を使用したビッグデータ解析結果から得られる情報を元に高精度でマルウェア感染端末を特定します。

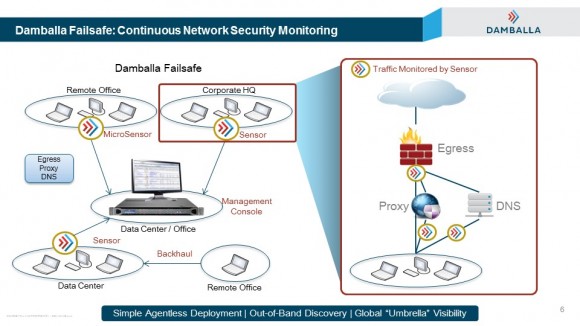

DAMBALLA Failsafeの導入構成

DAMBALLA Failsafeは、パケットを取り込むだけでマルウェア感染端末を特定します。具体的には、組織内のDNSサーバー、Proxyサーバー、インターネットFirewall内側の3ポイントのパケットをDAMBALLA Failsafeの実機に取り込みます。

実環境の設定作業は、各ポイントのスイッチにSPANの設定をしてDAMBALLA Failsafeと接続するだけで設置が可能です。このため、既存のネットワークに影響を与えることは無く組織内のネットワークを運用したまま設置が可能です。

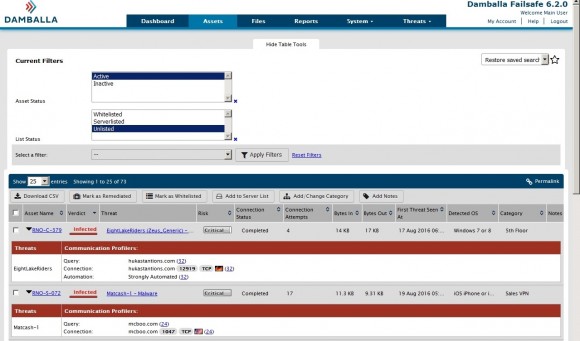

DAMBALLA Failsafeの運用

セキュリティ機器の運用は、インシデントの監視、機器のチューニング、誤検知の対応、判断、ログの突き合わせ、エビデンスの収集、など大きな工数かかります。この運用を円滑に進めるためには、セキュリティ担当のエンジニアを雇用する事が一般的で、運用の負荷やコストが大きくなることが課題となっています。

DAMBALLA Failsafeは、運用負荷の削減に大きな力を発揮します。組織内のネットワークにつないでおくだけで、マルウェア感染端末を自動的に特定します。チューニングやリスクの判断に迷うこと、複数機器のログ突き合わせる作業は不要です。この動作はセキュリティ担当エンジニアの仕事をDAMBALLA Failsafeが肩代わりしているイメージです。

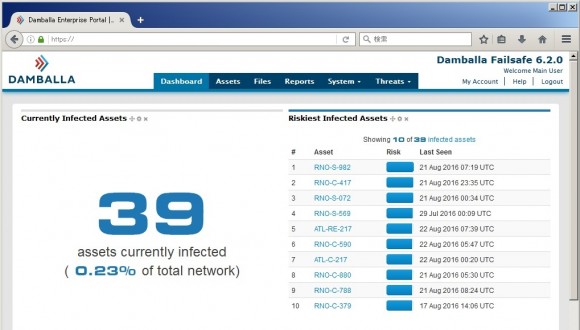

実際の運用は、DAMBALLA Failsafeがマルウェアに感染していると特定した端末をリスクが高い順に対処するだけです。

また、組織内のマルウェア感染状況のレポートを作成することも可能です。

CSIRT支援ツールとしてDAMBALLA Failsafeを活用している事例

近年、コンピュータセキュリティのインシデント対応体制を整え組織内CSIRT(Computer Security Incident Response Team)を設置するお客様が増えています。しかし、対応する人員やスキルの不足のより、運営に苦労されているお客様も多いかと思います。

あるお客様でDAMBALLA Failsafeを導入し、マルウェア対策のインシデント対応を実施されている事例をご紹介いたします。

2000人規模のお客様で、すでにエンドポイントのアンチウイルス、ゲートウェイのセキュリティ対策、メールのアンチウイルス等セキュリティ対策を実施していましたが、マルウェアを使った標的型攻撃に対応するためDAMBALLA Failsafeをご採用頂きました。

実際の運用手順は、DAMBALLA Failsafeがマルウェアに感染(Infected)ステータスになった端末を対処するシンプルな運用を実施されています。セキュリティエンジニアのリソースが必要な24時間365日の監視、セキュリティログの相関分析、端末の感染判断をすべてDAMBALLA Failsafeが自動的に行うので、感染端末のネットワークからの切り離しと端末のマルウェア駆除(初期化も含む)をCSIRTの担当者様が実施されています。

DAMBALLA Failsafeでの検知状況は、1週間に1台程度マルウェアに感染している端末を発見している状況との事でした。

実際に使用してみたDAMBALLA Failsafeのご感想を伺うと、検知精度の高さ、CSIRT担当者が他の業務との兼任のため運用負荷が軽い事が導入後の大きなメリットとコメントを頂きました。

まとめ

このコラムでは組織内のマルウェア感染端末対策としてDAMBALLA Failsafeのご紹介をいたしました。DAMBALLA社のビッグデータ解析から導き出させた高精度のマルウェア情報を使用し、組織内のマルウェア感染端末を簡単に特定できる製品です。標的型攻撃に使用されるマルウェアなど次世代のマルウェア対策として是非ご検討下さい。

執筆者プロフィールについて

浜田 貴里

ネットワンシステムズ株式会社 ビジネス推進本部 応用技術部 セキュリティチーム所属

セキュリティ製品担当のエンジニアとして、各種製品の評価・検証・技術サポート業務に従事。 現在は様々なセキュリティ製品を組み合わせた新しいソリューションの開発にも取り組んでいる。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索