- ナレッジセンター

- 匠コラム

Ciscoセキュリティを理解する!第2回 脅威の可視化、エンドポイントとネットワークで脅威を徹底的に追う!

- 匠コラム

- セキュリティ

- 可視化

ビジネス推進本部 応用技術部

セキュリティチーム

尾山 和宏

第2回となる今回は、Ciscoの次世代IPSとエンドポイントセキュリティ製品による脅威対策、それらを組み合わせたソリューションに関してご紹介いたします。

| 連載インデックス |

|---|

次世代IPS Firepowerによるコンテキストの可視化と脅威対策

標的型攻撃においては、攻撃者はターゲットを入念に調査し、OSやアプリケーションの脆弱性を突いて攻撃を仕掛けます。これらの攻撃者に対処するために、情報システム担当者が最初に取るべき行動は、組織内の保護すべき情報・デバイス・OS・サービス・アプリケーション等を可視化し、潜在的なリスクを評価することです。しかし、シャドーITの広がりやクラウドサービスの普及などを背景として、情報システム担当者がこれらの情報を漏れなく把握することは年々難しくなってきています。

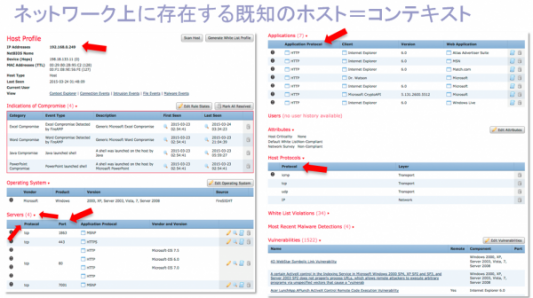

このような課題に対して、Ciscoの次世代IPS であるFirepowerはネットワークマップという機能を有しています。Firepowerは対象ネットワーク上の通信を識別し、デバイス・OS.・サービス・アプリケーション、脆弱性といったホストプロファイルをFirepowerの管理マネージャである Firepower Management Center(以下FMC)上に作成します。さらに、Firepowerはネットワークマップによって可視化された既知のホスト(コンテキスト)を利用した特徴的な機能を有しています。

1つ目の機能はIPSの自動チューニングです。ネットワークマップは、取得したOSやアプリケーションのバージョン情報から、デバイスに存在する脆弱性を洗い出します。自動チューニングはそれらの脆弱性情報を元に、対象のデバイスに対して推奨されるIPSポリシーを自動的に生成します。対象のデバイスにとって必要なルールは有効、不要なルールは無効となるため検知率の向上、誤検知率の低下が望めます。また、不要なルールが無効となることで、スループットの向上が期待できます。

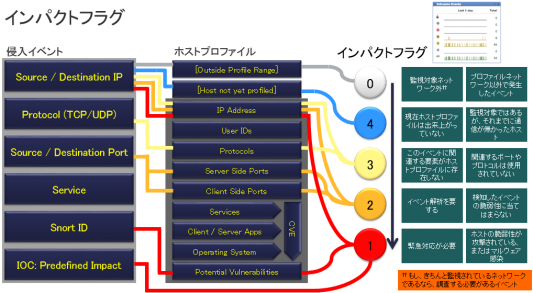

2つ目の機能は、インパクトフラグです。インパクトフラグは検知したインシデントの緊急度に合わせて、0~4の数字で表されます。1が最も緊急性が高く、4が最も緊急性が低いインシデントです。このインパクトフラグが決定される際、ネットワークマップで収集したホストプロファイルが参照されます。攻撃を受けたデバイスが攻撃に使われたポートやプロトコルを実際に使用しているか、検知した攻撃の脆弱性を持っているか、マルウェア感染の有無といった要素からフラグのレベルが決定されます。インパクトフラグによって、情報システム担当者は緊急性の高いインシデントに対して優先的に対応することが可能です。

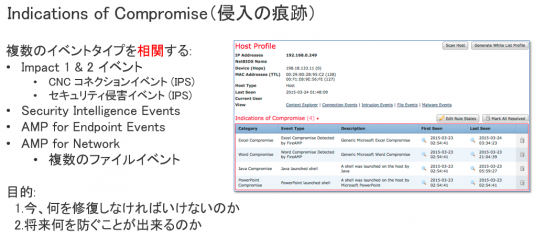

3つ目の機能はIOC(Indications of Compromise) です。例えば、WebやEmailを経由してマルウェアがデバイスに配送され、マルウェアに感染したデバイスからC&C通信[1]のイベントが発生する。その後、遠隔操作されたデバイスが内部のサーバに対して攻撃を仕掛ける。といった標的型攻撃の一連のイベントが、同一のデバイス内での挙動として相関されます。また、FMCは後に紹介するCiscoAMPforEndpoints(以下AMPforEndpoints)と連携させることで、エンドポイントにおけるマルウェア検知情報を取得できます。そのため、IOCを用いることで、ネットワークとエンドポイントの双方で検知したイベントを相関分析することが可能です。これらはインシデントレスポンスにおいて非常に効果的に作用します。

標的型攻撃に対応するためには、インターネット境界線だけではなく、あらゆるポイントで脅威に対応する必要があります。FirepowerはFirepowerの専用アプライアンス、ASA上でFirepowerが動作するASA with Firepower Services、ASAとFirepowerが統合されたFirepower NGFW、ハイパーバイザ上で動作する仮想版Firepower、産業環境用のISA3000等、様々な製品が存在し、Inline、Tap、Span、L3といった様々な導入構成を選択できます。インターネットとの境界線、内部対策や仮想基盤、工場など組織内のあらゆるポイントに最適な形で導入出来ます。そして、これらをFMCで集中管理することで統合された脅威対策を施すことが可能となります。

AMP for Endpointsによるマルウェアの即時隔離と感染活動の可視化

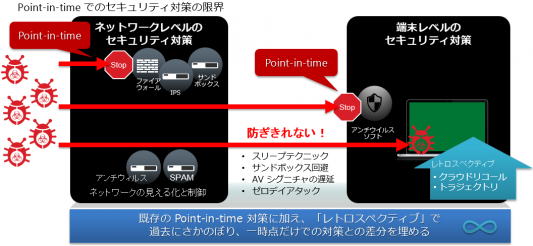

標的型攻撃の多くは、ターゲットとなる組織のエンドポイントにマルウェアを感染させるところから始まります。攻撃者は対象の組織を攻撃するために、未知のマルウェアを用いるため、従来のパターンファイルを用いた対策では防御できません。また、未知のマルウェアに対してはSandboxや振る舞い検知等、様々な対策が存在しますが、マルウェア感染を100%防ぐことは出来ません。そのため、近年では組織内にマルウェアが侵入することを前提とした対策が求められています。

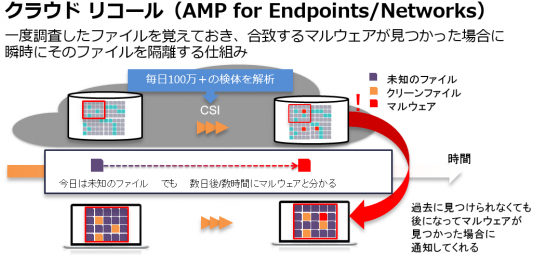

このような課題に対して、Ciscoはレトロスペクティブという概念を提唱しています。レトロスペクティブとは日本語に直訳すると「温故知新」という意味ですが、AMP for Endpointsを導入すると、あるポイントにおける一時的な対応ではなく、過去に遡って何が起きていたのかを把握して対応することが可能となります。レトロスペクティブは、クラウドリコールとトラジェクトリという2つの機能で成り立っています。

クラウドリコールは次のように動作します。AMP for Endpointsはデイバス上でファイルI/Oが発生した際、対象ファイルのSHA-256ハッシュをCiscoがクラウド上で管理する存在するハッシュデータベースに照合します。その結果、ファイルはマルウェア、信頼できるベンダーファイル、不明なファイルの3種類に分類されます。この時、マルウェアと判定されたファイルは即時隔離されますが、他の2種類のファイルに関してもファイルの存在する場所がクラウド上のコンソールに記録されます。Ciscoは世界中のデバイスから集めた脅威情報や、サードパーティからの提供情報、独自の解析を通じて、ファイルを継続的に評価しています。そして、ファイルがマルウェアだと判明した際は、デバイスに対してクラウドリコールを発令して即座にマルウェアを隔離します。その際、ファイルが存在する場所は既に記録されているため、デバイス内をフルスキャンすることなく自動的にマルウェアを隔離することが特徴的です。組織内に未知のマルウェアが侵入する間隔は年々短くなっており、フルスキャンを前提といった対応では現実の脅威に対応しきれません。それに対して、クラウドリコールは脅威に迅速に対応できます。

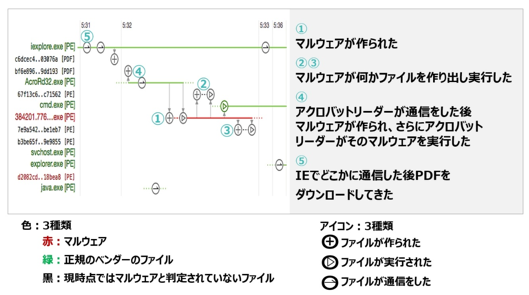

トラジェクトリはデバイス内でのファイルの挙動や、組織内でのファイルの拡散状況を時系列に沿って記録します。ファイルの作成、移動、コピー、実行といった動作から、ハッシュ値、ファイルパス、通信先アドレス、親プロセスといった情報まで記録するため、マルウェアの感染経路、感染範囲の調査に対して非常に強力なツールとなります。マルウェアが作成したファイルやダウンロードしてきたファイルなど、第2、第3のマルウェアが疑われるファイルの挙動も明らかとなるため、被害拡大の防止にも有用です。さらに、疑わしいファイルをクラウドで提供されるSandbox[2]に送付することが可能です。Sandboxでの解析の結果、マルウェアと判定された場合は、クラウドリコールによって自動的に隔離されます。

Firepowerでは、ネットワーク上のマルウェアの感染経路を記録するネットワークファイルトラジェクトリが使用できます。FirepowerとAMP for Endpointsと組み合わせることであらゆるレイヤーでのマルウェアの活動を可視化することが可能となります。

デバイスの自動隔離

FirepowerとAMP for Endpointsは脅威の封じ込めにも優れた機能を有しています。マルウェアの感染や攻撃の痕跡が見つかった場合、対象のデバイスを社内のネットワークから即座に隔離することが求められます。FMCはFirepowerとAMP for Endpointsから集めた脅威情報をトリガーとして、マルウェア感染や攻撃を検知したIPアドレスからの通信をASAやIOSルータで自動的にブロックすることが可能です。さらに、認証サーバである Cisco ISE(以下ISE)と連携することで、脅威が検知されたデバイスを自動的に検疫ネットワークに移動させることが可能です。ISEは単なる認証サーバではなく、無線のゲストアクセスや検疫、サードパーティ製品を含む脅威情報の共有、ロールベースアクセス制御を用いたネットワーク環境の実現など様々なソリューションが実現できます。ISEを用いたソリューションに関しては、次回以降に詳しく取り上げたいと思います。

まとめ

今回はCiscoの次世代IPSとエンドポイントセキュリティの特徴的な機能とその利点について紹介しました。次回はCiscoのWEB/Emailアプライアンスやクラウドを利用した製品・ソリューションを取り上げその仕組みやメリットについてご紹介いたします。

署名、執筆者プロフィールについて

尾山 和宏

ネットワンシステムズ株式会社 ビジネス推進本部 応用技術部 セキュリティチーム所属入社以来、セキュリティ製品担当として、主にCisco製品の評価・検証・技術サポート業務に従事。CISSP # 502642。第3回 シスコテクノロジー論文コンテスト 最優秀賞。

関連記事

- 脅威中心型セキュリティモデルで実現する次世代サイバーセキュリティ(第3回 シスコテクノロジー論文コンテスト 最優秀賞受賞論文)

- [1] Command and Control、攻撃者が感染端末を遠隔操作するための通信のこと

- [2]疑わしいプログラムを仮想環境上で実行し、その挙動を解析してマルウェアを検出するセキュリティモデル

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索