- ナレッジセンター

- 匠コラム

iPhoneもAndroidも危ない!スマートデバイスに対して増加する脅威とその対策

- 匠コラム

- セキュリティ

- コラボレーション/モバイル

ビジネス推進本部 応用技術部

EUC・SDI開発チーム

宮下 徹

近年業務で利用するモバイルデバイスの重要度は増すばかりである。電話やメールを読むだけでなく、社内にアクセスしてファイルを閲覧・編集したり承認作業を行ったり、さらにはOffice365やSalesforceのようなSaaSにアクセスして社外や移動中からでも仕事をするための欠かせないツールとなっている。

一口にセキュリティと言ってもさまざまな観点が存在するが本コラムではモバイルデバイスの端末そのものを保護する方法について主に取り上げる。モバイルデバイスは紛失しやすいという特徴がある。日本でも海外に比べれば少ないながら盗難されることもあるし、置き忘れてしまうことも多い。例えば警視庁が発表している平成26年度の携帯電話の遺失届け数は247,452となっている (警視庁 遺失物取扱状況(平成27年中))。ノートパソコンが含まれていると思われる電気製品類の30,196と比較して8倍以上の数となることからもモバイルデバイスがいかに紛失しやすいものかお分かりいただけるだろう。またモバイルデバイスに関するマルウェアの数が急増している。さらに今後オリンピック等に向けて公共の場での無線LAN活用によって公衆無線LANでの攻撃が増大することが予想されている。本コラムで詳しく解説する。

モバイルデバイスに蔓延する脅威

モバイルデバイスの普及に伴い、残念ながら脅威の数も比例して増大している。まず上述した紛失に対してはMDMもしくはEMMの導入が有効だ。デバイスを管理することでパスコードや暗号化を強制したりリモートからデータを消去 (ワイプ) したりすることが可能になる。またGPSによる位置情報を強制させることで紛失時にモバイルデバイスがどこにあったかを把握することもできるようになる。こうすることでモバイルデバイスが盗難・紛失にあった際も迅速に対応することができ、情報漏えいを防止につながる。

さて、総合セキュリティ・ソリューション・プロバイダとして、アンチウイルス製品等を販売しているAhn Lab社が発表している内容 (AhnLab社 ASEC Report)によると、2016年になってから毎月250,000以上のマルウェアが検出されている。その内訳のTop 10はいずれもAndroidOSに関するものとなっているが、今はiOSであっても安心はできない。XcodeGhostやYiSpecterのようにiOSを狙ったマルウェアも存在するからだ。XcodeGhostが特徴的なのはiOSをJailbreakしなくてもマルウェアに感染させることができる点だ。これまでiOS関連の多くのマルウェアはJailbreakといって故意にデバイスをルート化させた端末にのみ影響を与えるものがほとんどであった。ところがXcodeGhostでは開発環境そのものに仕掛けることで通常のアプリとしてマルウェアを動作させることができる。その方法はXcodeと呼ばれるiOSを作成するための開発環境を正規のアップル社のサイトとは別のミラーサイトに置くことで実現させた。通常Xcodeはアップル社が用意しているAppStoreからダウンロードするが、サイズが3.8GBほどと巨大な上にサイトが重たくてダウンロードがなかなか終わらないこともある。そのためミラーサイトからダウンロードすることもしばしばあった。攻撃者はここに目をつけ、Xcode自体にアプリを開発するとマルウェアが仕込まれるように細工を施しミラーサイトに置いたのである。この不正なXcodeをXcodeGhostといい、これで開発してしまうとやっかいなことに開発者が気づかないことはもちろんアップル社のアプリ審査も通過してAppStoreに通常のアプリと同様に公開されてしまう。なお、Paloalto社が感染したiOSアプリを公開しているので一度確認してみるといいだろう (Paloalto社Blog)。

ここでAndroidのマルウェアについても紹介したいと思う。昨年話題になったマルウェアはいくつかあるが、Stageflightはその中でもインパクトの大きかったマルウェアの一つである。StageflightはAndroidのメディアライブラリに対する攻撃で、攻撃者はMMSでメッセージを送るだけで感染させることが可能となっている。メッセージを受け取るとプレビュー機能が自動的に開きマルウェアをダウンロードしてしまう仕掛けだ。不幸なことにプレビュー機能はデフォルトで有効となっているためユーザーはマルウェアのダウンロードに気づかない。イギリスのBBCでも10億デバイスに感染したとしてニュースにまでなった。またこの攻撃ではMMSを利用するため相手の電話番号さえ分かれば仕掛けることができる。感染するとマイクやカメラの機能を乗っ取ることができデバイスを使って盗聴や盗撮をすることが可能になる。なお、Stageflight v2ではmp3やmp4に仕掛けてWebサイトに置かれるようにもなったので不用意に開いたりダウンロードしたりしないようにご注意いただきたい。

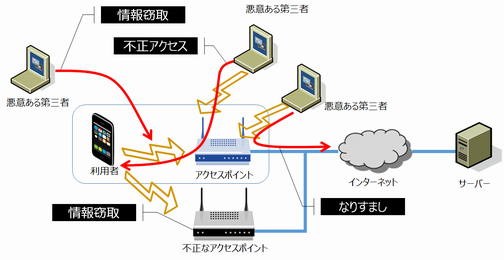

このようにマルウェアの数が増大していることに加えて手法も巧妙化してきている。またマルウェアだけでなく公衆無線LANを利用した攻撃も増えている。特に最近は海外からの観光客に向けてフリーWiFiの整備を総務省が推進しており、この傾向は2020年のオリンピックに向けてされに加速するものと思われる。フリーWiFiの普及に伴い、それを狙った脅威も比例して増えると予想される。不正なアクセスポイントを設置することにより中間者攻撃 (Man In The Middle) を仕掛けられて利用者が意図していないWebサイトに誘導されたり、SSLの暗号化を無効化されパスワードやクレジットの中身を盗み取られたりする危険もある (下図参照)。

Mobile Threat Defense とは?

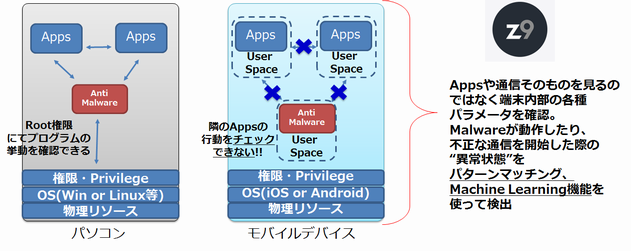

ここまででモバイルデバイスに対する脅威についてご説明した。モバイルデバイスの管理としてはEnterprise Mobility Management (以降、EMM) があり、当社のコラムでも紹介させていただいている。Mobile Threat Defence (以降、MTD)はこのEMMと組み合わせることでモバイルデバイスを脅威から保護する画期的な手法である。そもそもモバイルデバイスを脅威から守る方法は従来のパソコンと別のアプローチが必要である。なぜならモバイルデバイスに使用されているAndroidやiOSではパソコンで利用されているWindowsやLinuxのようにRoot権限を基本的には有効にできない。つまりたとえアンチマルウェアのアプリであってもその他のアプリ(マルウェアを含む) の挙動を監視することは困難である (下図参照)。

そのため、MTDを実現するメーカーはマルウェアのシグネチャ情報のみならず、端末内部の各種パラメーターを確認し、マルウェアが動作したり不正な通信が発生した際の異常状態をパターンマッチングしたりすることで検出する。例えばC&Cサーバーに接続させるようなマルウェアであれば不正なWebサイトにアクセスを試みるようになり、またKernel Exploitにアクセスするようにもなる。一方、不正なアクセスポイントに誘導するように攻撃者がモバイルデバイスにアクセスする際は、まずポートスキャニングを実行し、脆弱性をついてSSL Strip等を実施する。こういったいくつかの段階を経て攻撃をしかけるためMTDを実現するソフトウェアは攻撃者の”ふるまい”を分析して不正を検知する。今回コラムでご紹介するZimperium社のMTD製品zIPSもそのような機能を実装している。Zimperium社の開発した”z9エンジン”では不正な通信を開始した際の異常状態をOSのプロセスやNetstat等の統計情報など7,000ものカウンタ情報から攻撃パターンをMachine Learningで学習して検出している。そのためRoot化することなくユーザーモードで動作が可能となっているうえに、リアルタイムに攻撃を検知することが可能だ。

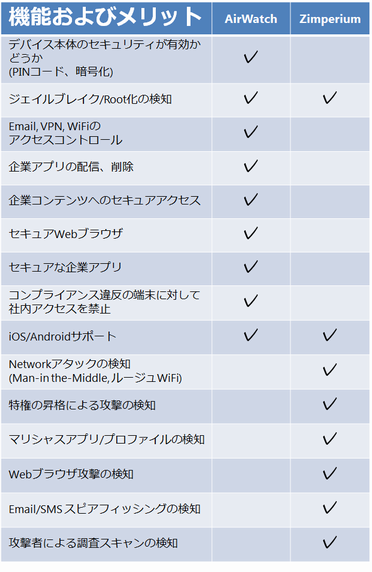

EMMとMTDを組み合わせて最高のセキュリティ対策を

MTDはセキュリティに特化した製品が多くマルウェアや不正アクセスを検知することが得意だ。一方、モバイルデバイスそのものを制御したり、社内のサーバーにアクセスするためのVPNを自動で設定したりといったデバイスに対する操作を効率化するのはEMMが得意な分野である。当社ではEMMとしてVMware社のAirWatchを全社導入している。今回はこのAirWatchとさきほどのZimperiumがそれぞれカバーしている範囲を表にまとめた。

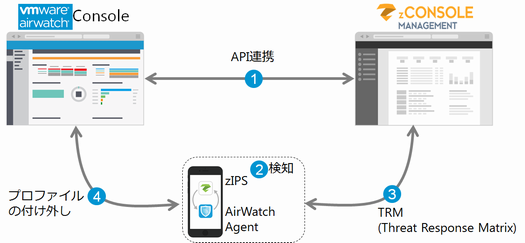

この2つの製品はAPIによって連携して動作することをサポートしており、両社でパートナーシップ(※)も結んでいる。API連携した場合の挙動は次のようになる。まずzIPSというZimperium社の製品がモバイルデバイス上でマルウェアや不正アクセスを監視しており、何かしらの異常が見られると、同社のクラウドにある管理ツールzConsole にて予め設定しておいた動きを取ることができる。この設定をThreat Response Matrix (TRM)と呼ぶ。TRMには攻撃の種類によってどのようなアクションを取りたいかを管理者側で決めることができ、AirWatchとAPI連携することでより柔軟な対応を設定できるようになる。具体的にはAirWatchが持っている機能を利用して、不正アクセスの検出に合わせて例えばカメラ機能を無効にしたり、社内のEメールとActiveSyncで同期するのを禁止したり、あるいはデバイスが持っている情報をリモートから消去したりといったことまで可能になる。実際にどのようなアクションを取るかは攻撃の種類によって決めることができる。上述したStageFlightであればカメラを使った盗撮やマイクを利用した盗聴を実行されるおそれがあるので、zIPSの検出に合わせてAirWatchの機能でデバイスのカメラやマイクを利用できなくする設定を定義する。あるいはSSLStripやトラフィックの改ざんがあった場合にはAirWatch側でActiveSyncやSSL VPNを無効にするよう定義するといった具合だ。

※http://marketplace.air-watch.com/app/zimperium-mobile-threat-defense

結論

モバイルデバイスのセキュリティ対策は待ったなしの状況であり、まだ対策を施していないのであればすぐにでも検討を始めていただきたい。統計では65%の企業ではリモートからデータを消去する機能が使われていなかったり、76%の企業がデバイスを暗号化していなかったりと対策は遅れがちだ。MTDに関しても日本ではまだ導入が進んでいるとは言えない状況となっているので、本コラムがモバイルデバイスのセキュリティ対策を導入するきっかけになれば幸いである。

関連記事

執筆者プロフィール

宮下 徹

ネットワンシステムズ株式会社 ビジネス推進本部 応用技術部 EUC・SDI開発チーム所属

2004年からサーバー仮想化技術に触れ、翌年VMware社の認定資格VCP-2を取得。その後デスクトップ仮想化(VDI)、クラウドへと手を広げ現在はBusiness Mobilityの技術担当およびビジネス開発に従事し、EMM(Enterprise Mobility Management)を中心に働き方改革の普及を目指す。2012年よりエバンジェリストとしてVMware vExpertに認定。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索