- ナレッジセンター

- 匠コラム

Ciscoセキュリティを理解する!第1回 Cisco新セキュリティモデルと製品ポートフォリオ

- 匠コラム

- セキュリティ

ビジネス推進本部 第2応用技術部

セキュリティチーム

大竹 雄介

近年、特定の組織内の情報が執拗に狙われる、いわゆる標的型攻撃・持続的標的型攻撃という言葉がサイバーセキュリティの世界では一般的になってきました。IPA1が新しいタイプの攻撃として標的型攻撃対策のガイドを公開してから、その攻撃の手法はより執拗に、より高度に変化をし続けており、従来のような「外部からの侵入を防ぐ」アプローチだけでは防ぎきることが難しくなってきています。

高度化する攻撃への対策として、Cisco Systems Inc.(以下Cisco)では新たなセキュリティモデルを提唱し、これを補完する製品・ソリューションを次々と市場に投入しています。

本コラムでは全4回に渡り、Ciscoが提唱するセキュリティモデルと、未知の攻撃に効果的に対処するための製品・ソリューションをご紹介いたします。

第1回となる今回は、Ciscoの新セキュリティモデルと、保護を実現するポートフォリオについてご紹介いたします。

*文中1:独立行政法人情報処理推進機構

脅威中心型(Threat Centric Security)モデル

現在の攻撃者は、侵入の段階での検知を回避するために、様々な手法を講じています。スリープテクニックなどはその代表的なもので、初期は悪意のないファイルとして入り込み、その後進化して悪意のあるファイルへ進化するなど、従来のように侵入ポイントだけの防御では防ぎきれない状況にあります。

Ciscoでは、ある一か所、ある一時点でのみ断片的に防御する従来型のセキュリティ、つまりPoint-in-Timeの防御だけでなく、継続的に脅威に対応するため、新たなセキュリティモデルを提唱しています。それが「脅威中心型セキュリティ(Threat Centric Security)モデル」です。

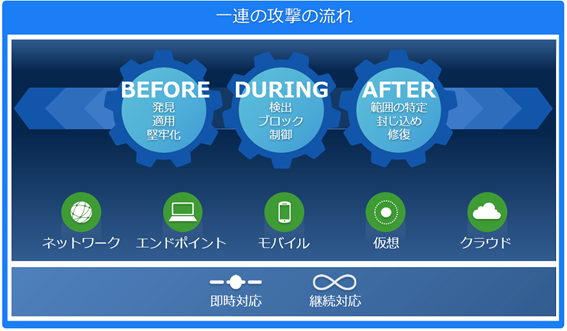

脅威中心型セキュリティモデルでは、攻撃を3段階、Before(攻撃前)、During(攻撃中)After(攻撃後)の一連の流れとして捉えています。このBefore / During / Afterのサイクルは、元々は地震など災害対策の考え方で、発生が避けられないことを前提として、各フェーズにおける即時対応が必要な部分、継続して対応が必要な部分について定義するものです。

Before(攻撃前):

標的型攻撃においては、攻撃者はターゲットを入念に調査します。これらの攻撃者に対処するには、まず保護すべき情報資産や環境を整理し全体をしっかりと把握することが重要となります。

分からないものを保護することはできません。

このフェーズでは、保護すべきデバイス・OS・サービス・アプリケーション・ユーザや、許可・拒否するプロトコルなどを識別・把握し、適切なアクセスコントロールを適用する必要があります。

During(攻撃中):

Beforeフェーズで適切な対策を実施したとしても、日々進化する攻撃手法、多様なワークスタイルを支えるモバイルデバイスの増加など、アクセスコントロールの隙間を付いて脅威の侵入を許す可能性は十分にあります。

仮に侵入を許しても、速やかに検出し、その活動をブロックできれば、外部への情報漏えいを防ぐこともできます。もしくは、その被害を最小限に食い止めることもできるでしょう。

このフェーズでは、保護すべきデータに合わせた強力な検出機能、また侵入を許してしまった脅威の可視化などが求められます。また、検出されたインシデントを適切に分析する機能も運用の観点から必須となります。

After(攻撃後):

強力な検出機能があっても、その脅威が発見される前、いわゆるゼロデイ攻撃は防ぎきれないこともあります。まさしく天災の如く被害にあう可能性もゼロではありません。

万が一攻撃が成功してしまったこのフェーズでは、その影響範囲を特定し、それ以上の被害の拡大を防ぐために脅威を封じ込め、再度同じ攻撃を受けないためにシステムを修復することが求められます。

Ciscoセキュリティポートフォリオによる保護

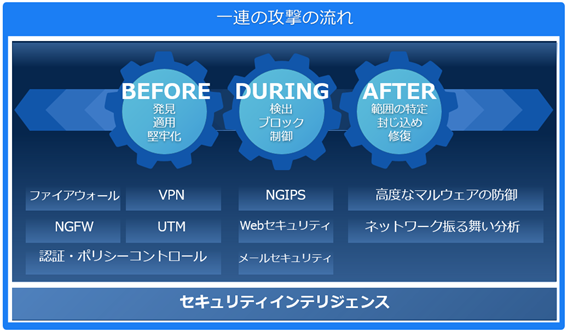

これら各フェーズをCiscoでは次のような製品・ソリューションにより保護します。

Before(攻撃前):

従来からの伝統的なファイアウォールとしてCisco ASAシリーズによる適切なプロトコルのコントロールはもちろん、Duringフェーズまでを包括的に保護する、次世代型IPS FirepowerをCisco ASAに統合することも可能です。また、Cisco Identity Services Engine(以下Cisco ISE)を用いることにより、インターネット境界のみならず、企業ネットワーク内部の有線・無線アクセスのコントロール、デバイス識別を可能とし、企業内の一貫したポリシー管理、アイデンティティ管理を可能とします。

During(攻撃中):

次世代IPS Firepowerと、管理マネージャFirepower Management Centerを用いることにより、ソフトウェアの脆弱性に即時対応するIPS機能や、既知・新種のマルウェアの検出・防御、外部不正サーバとの通信(C&C通信2)の検出・遮断、URLフィルタリング、ユーザおよび脅威の可視化を可能とします。FirepowerManagementCenterでは単なる管理だけではなく、各種機能で検知した様々なインシデントを強力に相関分析することが可能で、これによりIPSシグネチャの自動チューニング、多数のインシデントの自動解析によるインパクト分析など、IPS運用の課題を解決する、他にはない機能を提供します。

また、水飲み場攻撃やフィッシングメールなど、代表的な攻撃経路となるWebアクセス、Emailをより深く強力に保護するため、Web/Emailセキュリティ専用機としてWeb Security Appliance(以下WSA)/ Email Security Appliance(以下ESA)を提供しています。WebアクセスについてはWSAと同等の機能をクラウドで提供できるCloud Web Security(以下CWS)も提供しています。

さらに、Beforeフェーズで登場するCisco ISEとの連携により、Firepowerでの脅威検出と連動した自動隔離ソリューションなど、フェーズを横断的に保護する対策も可能です。

After(攻撃後):

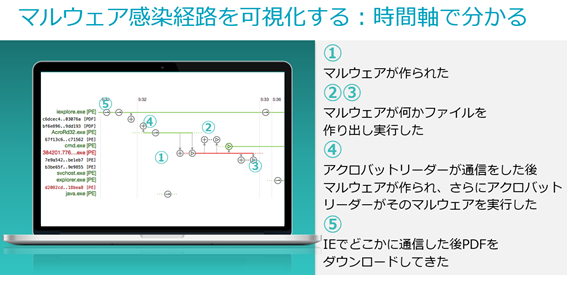

Advanced Malware Protection(以下AMP)により、Sandbox3と連携した強力なマルウェアの動的解析・検出機能を提供します。単なるマルウェア対策ではなく、Afterフェーズに必要な影響範囲の特定のため、トラジェクトリと呼ばれるマルウェアの追跡機能が提供されています。端末内のマルウェアの挙動(AMPforEndpointで提供)や企業ネットワーク上のマルウェアの挙動(AMP for Network/Firepower上のAMP機能で提供)を記録し、過去に遡ってのマルウェアの追跡調査が可能となります。

*文中2:Command and Control、攻撃者が感染端末を遠隔操作するための通信のこと

*文中3:疑わしいプログラムを仮想環境上で実行しその挙動を解析してマルウェアを検出するセキュリティモデル

特に、侵入時点ではマルウェアと判定できなかったファイルについて、このトラジェクトリ機能で継続的に監視し、のちにマルウェアと判定された場合の即時隔離、およびそこからの侵入経路の特定調査など、レトロスペクティブと呼ばれる機能は非常に有用です。

また、トラフィック解析技術Netflowを利用してネットワークトラフィックの振る舞いから感染端末を特定するNetwork as a Sensor(NaaS)の仕組みも提供可能です。既存のネットワークデバイスが脅威のセンサーとして動作可能となり、さらに前出のCisco ISEと連携することにより、感染端末の特定だけでなく、経路制御による自動隔離も可能(Network as an Enforcer:NaaE)となっています。

新セキュリティモデルを支えるインテリジェンス

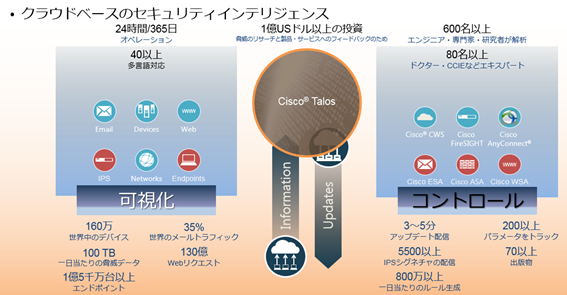

これらCiscoセキュリティ製品・ソリューションを支えているのが、各製品・サービスから最新の脅威情報を収集・分析し対策をフィードバックするセキュリティインテリジェンス、Cisco Security Intelligence(以下CSI)です。

CSIはクラウド上で、世界中に分散した160万台以上のデバイスから、一日当たり100TBもの脅威情報を収集しています。また、1,300億のWebリクエスト、世界の35%にあたる電子メールトラフィックをサンプリングし、Talos(タロス)と呼ばれる専門家チームが中心となってこれらを解析、今まで紹介してきた各製品・サービスのルール・シグネチャ、脆弱性データベースとしてフィードバックされています。これほどの規模で脅威情報を分析しているベンダは他に例がありません。

まとめ

ご紹介してきたように、Ciscoの提供するセキュリティポートフォリオはここ数年、非常に充実してきています。次回以降は今回ご紹介したものから、幾つか特徴的な製品・ソリューションを取り上げその仕組みやメリットについてご紹介いたします。

関連記事

執筆者プロフィール

大竹 雄介

ネットワンシステムズ株式会社 ビジネス推進本部 第2応用技術部 セキュリティチーム所属

10 年以上セキュリティ製品担当として、主にCisco製品の評価・検証・技術サポート業務に従事

- CCIE Security # 25992

- 第3回 シスコテクノロジー論文コンテスト 最優秀賞

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索