- ナレッジセンター

- 匠コラム

EVPN で変わる・変えられるデータセンターネットワーク②

- 匠コラム

- ネットワーク

- データセンター

ビジネス推進本部 第1応用技術部

コアネットワークチーム

平河内 竜樹

近年EVPN(Ethernet VPN)と呼ばれる技術の注目度が高まると共に、実装も増えてきています。本稿ではEVPNがどのような特徴を持ち、どういった場面で活用されていくか、検証結果を交えながら紹介していきます。(後編)

| 連載インデックス |

|---|

【ファブリックの制御】

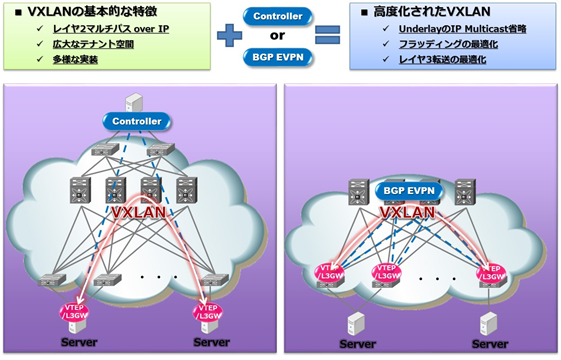

2011年頃からネットワークの仮想化に着目したSDN製品がリリースされました。この製品では、サーバ上に配置されたエージェントソフトウェアにてEthernet over IPのトンネリングが実行され、サーバ間でIPの到達性さえあればその間でレイヤ2マルチパスが提供されます。Ethernet over IPを提供するVXLANは、基本仕様ではBUMトラフィックの配送にIP Multicastを使用しますが、SDN製品で利用される場合VTEPの情報はコントローラによって自動で配送されVTEP管理の自動化とIP Multicastに依存しない転送の両立が可能となります。さらにDistributed Routingがサーバ内の仮想スイッチで提供されるなど、中継ネットワークのシンプルさを維持したまま、通信を最適化するための高度な仕組みが提供されます。

こういった動作はコントローラが有するインテリジェンスの恩恵と言えますが、前述のルータ製品における例の様に、同様の役割を従来のコントロールプレーンによって提供できれば自律分散型のネットワークにおいても実現することが可能です。リーフ/スパイン型のファブリックを対象にした場合、全てのリーフスイッチがBGPスピーカとなりVXLAN通信のシグナリングとすることで、SDN製品の様な高機能なIPファブリックをネットワーク側の制御によって形成することが可能になります(図8)。

なお、ファブリックの構成技術という観点では、VXLANより先に登場したイーサネットベースのファブリックもトポロジフリーのレイヤ2マルチパスを実現可能です。当初課題によく挙げられていたVLAN依存のセグメンテーションに関しても、広大なテナント空間を提供する拡張の実装が進んでいます。また、Juniper Networks社のQFabricやCisco Systems社のDynamic Fabric Automationなど独自の方式でレイヤ3を統合して扱えるファブリックも存在しており、これらの技術は単一の管理点を提供するなど運用管理まで考慮されたソリューションとなっています。

対してEVPN-VXLANの特徴は、高機能なIPファブリックをデータプレーン・コントロールプレーン共にオープンな技術を採用して構成できる点にあります。VXLANは標準で24bitのVNIを備え、レイヤ3の統合もEVPNとの連携により公開された仕様の範疇で提供することが可能です。

またEVPN-VXLANの場合、プロトコルのみならず、ハードウェアに関しても多様な選択肢が期待できます。VTEPを中継する機器には、単純なレイヤ3転送のみが要求され、構成上BGPに対応する必要が無ければ基本的なレイヤ3機能に対応した安価な機器を採用することも可能です。加えて、BroadcomやIntelが供給するスイッチチップもVXLANに対応しており、VTEPとなるスイッチに関しても選択肢の多様性を期待できることが特徴的です。既にEVPN-VXLANは対応の商用製品が複数のメーカーからリリースされており、またホワイトボックススイッチ上に実装された例もあります(*1、*2)。現在VXLAN対応のToR向けスイッチに多く採用されているBroadcom社のTrident IIはVXLANとRoutingの同時処理に課題が存在しており、レイヤ3を統合したIPファブリック構成の障壁となっていましたが、2015年に発表されたTrident-II+ではこの点への対応も行われています(*3)。今後はEVPN-VXLANの実装に適した環境がより整備されることになると言えます。

*1:http://events.linuxfoundation.org/sites/events/files/slides/ContainerCon2015_Akiyama_16x9_0.pdf

*3:http://www.broadcom.com/press/release.php?id=s907324

イーサネットベースのファブリックはプロビジョニングがシンプルであり、先行技術として既に多くの実績があります。FCoEとの連携もサポートされており、要件に応じて今後も有用な選択肢となります。一方VXLANのハードウェア実装は、仮想ネットワークに対するゲートウェイだけでなく、高度なファブリックを形成可能なコンポーネントになりました。その用途ではオープン性がプラスに作用し、活用されていくことが予想されます。

【フェデレーションの実現】

OpenFlowやベンダー独自プロトコル等で構成されるオーバーレイネットワーク間を繋ぎ合わせるために、EVPNをホストやネットワークの情報を伝達する手段として利用する製品が登場しました。管理ドメインの異なるホスト間で通信を行う場合においても、BGP経由で転送に必要なエントリを保持することによって、ゲートウェイに類する機器を介すること無く直接通信を行うことが可能になります。

このケースでは、EVPNはコントローラに相当するコンポーネントで利用されます。有名な例ではNuage Networks社のVSP(Virtualized Services Platform)が挙げられます。OpenFlowコントローラの役割を担うVSC(Virtualized Services Controller)の間でBGPピアを確立して情報交換を行い、転送を行うVRS(Virtual Routing and Switching)に対し他のドメインに存在するホスト情報を含めてインプットすることが可能になっています。この方式に関して同社はDraftでも情報を公開しています(*4)。

*4:https://datatracker.ietf.org/doc/html/draft-sb-nvo3-sdn-federation-00

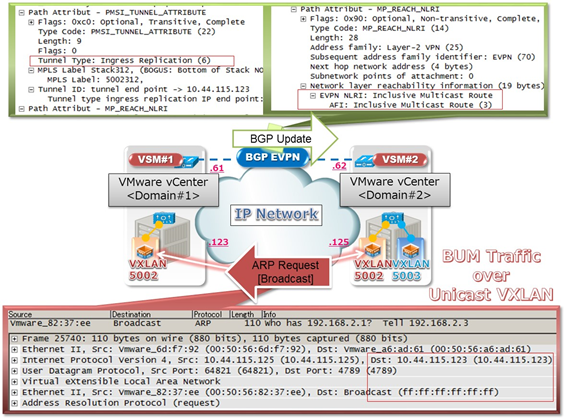

他の例ではCisco Systems社のNexus 1000Vの場合、EVPNを利用することによって、管理を担うVSM(Virtual Supervisor Module)は他のVSM配下にあるネットワーク情報を認識することができます。VXLANを経由したBUMトラフィックの配送が発生した場合、対象のネットワークが他のVSM配下に存在したとしても、転送を行うVEM(Virtual Ethernet Module)は配送が必要なネットワーク全てに対してIngress Replicationを行いIP Multicastに依存しないVXLAN通信が可能となります。図9はそれぞれ異なる VMware vCenter ServerおよびVSMの管理下に存在する仮想マシン間で行われた通信をキャプチャした結果です。ブロードキャスト通信であるARP Requestが、UnderlayではユニキャストのVXLAN通信として交換されている様子を確認することができます。

これは収容ネットワークの情報を示すEVPN Route Type3の交換によって、管理ドメインの内外を問わず、ARPを配送すべきVTEP(上記の構成ではESXi上で稼働するVEM)が把握された結果です。表2は各VSMにおけるBGP経路の出力になります。参考として、この時の設定情報の抜粋は表3の様になります。

表2:Nexus1000Vにおけるshow bgp出力の抜粋

| VSM#1 |

|---|

|

Nexus1000V-063# show bgp all Route Distinguisher: 10.44.115.62:5002 Nexus1000V-063# Network Next Hop Metric LocPrf Weight Path Path type: local, path is valid, is best path Advertised to peers: Path type: internal, path is valid, is best path Not advertised to any peer |

| Nexus1000V-063# |

| VSM#2 |

|

Nexus1000V-065# show bgp all Route Distinguisher: 10.44.115.62:5002 (EVI 5002) Route Distinguisher: 10.44.115.62:5003 (EVI 5003) Nexus1000V-065# D: Designated VTEP I:Forwarding Publish Incapable VTEP Note: (*) Denotes active gateway module Bridge-domain: BD-5002 Bridge-domain: BD-5003 |

表3:Nexus1000Vにおける設定の抜粋

| VSM-1 |

|---|

|

svs switch edition advanced port-profile type vethernet {VMK} port-profile type vethernet {PortGroup_VXLAN-5002} interface control0 router bgp 65001 |

| VSM-2 |

|

svs switch edition advanced bridge-domain BD-5003 port-profile type vethernet {VMK} port-profile type vethernet {PortGroup_VXLAN-5002} port-profile type vethernet {PortGroup_VXLAN-5003} interface control0 router bgp 65001 |

EVPNでは、ホストおよびネットワークの情報をエンコード可能なフォーマットが標準で定められています。併せて、BGPにはPMSI TunnelやTunnel EncapsulationなどUnderlayの対応状況を示すAttributeも既に規定されており、またBGP自身の運用実績などから規模の拡大に対する適性も優れていると言えます。コントローラに設けられるエージェント数やロケーションに起因した制約もしくは管理上の理由によって分割されたドメインを、EVPNで繋ぐことによって、コントローラによって管理されるオーバーレイネットワークやファブリックのスケーラビリティを向上させることが可能になります。

EVPNの現在

これまでに挙げた3つの変化はいずれもデータセンターの分野をターゲットとしたものでした。他にも、MEF定義におけるE-LineやE-Treeに該当する、従来のイーサネットサービスへ適用する案も挙がっています。ただ既存設備の取り換えや微細な増強を行うケースでは、リスクと効用の観点から、採用の敷居は高いと考えられます。データセンター分野ではラックやフロア・建物自体を新しく構築するケースも目立つだけに、その側面からも先行して利用される可能性の高い分野と言えます。現時点の弊社におけるEVPN導入実績でも、対象はデータセンターとなっています。

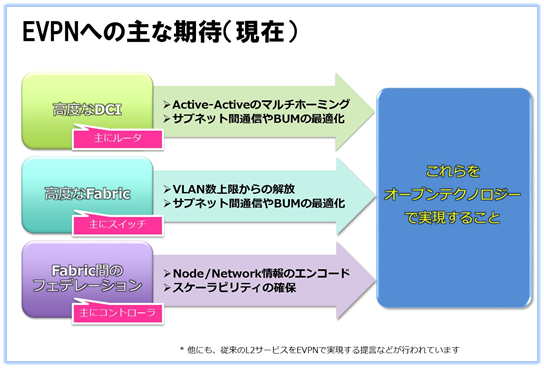

EVPNは当初のターゲットであった「高度なデータセンター間接続」に加え、「高度なファブリック」「ファブリック / オーバーレイネットワーク間のフェデレーション」といった要素を実現するために活用されることが期待されます(図10)。

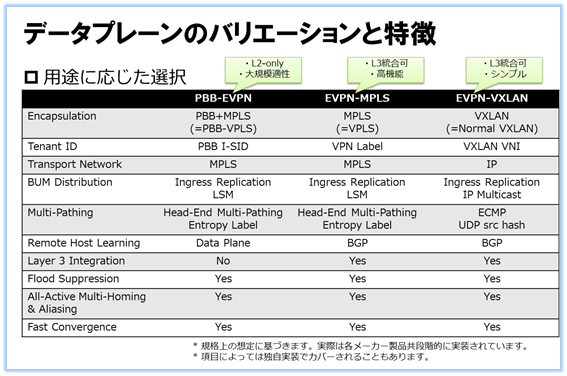

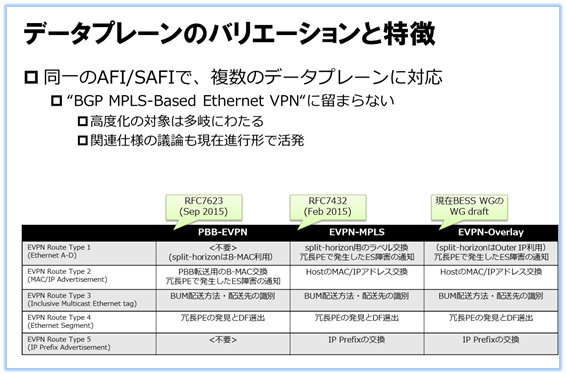

これまでに挙げたデータプレーンの選択肢を整理すると図11・図12の様になります。

データセンター内はIPで・WANはMPLSで...という組み合わせがよくある絵ですが、例えばシンプルにIPでまとめたい場合などではLAN / WAN一貫してVXLANを利用することが有効であり、構内であってもサービスやユーザごとに伝送路を管理したい場合などではその単位でTraffic Engineeringの可能な技術が望ましい選択肢です。また、製品によってスケーラビリティや実装されている機能の範囲なども異なります。実際に利用する製品・技術を検討する際には、このような背景も踏まえて選出されることになると考えられます。

まとめ

EVPNは、データセンター環境を想定したレイヤ2 VPNの高度化に端を発しています。その後、様々な仕様や実装の拡張を経て、WANルータに留まらずSDNコントローラやToRスイッチにまで活用され得る技術となりました。

EVPNはオープンな仕様で高度な制御を提供できる点が特徴的であり、今後、データセンターのファブリック構築やデータセンター間の接続といった用途を中心に活用されることが期待されます。

執筆者プロフィール

平河内 竜樹

ネットワンシステムズ株式会社 ビジネス推進本部 第1応用技術部 コアネットワークチーム

所属

ルータ分野を核とした新旧技術の調査・検証と共に、エンタープライズ・パブリック・サービスプロバイダのネットワーク提案および導入を支援する業務に、10年以上にわたり従事

- CCIE RS

- CCIE SP

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索