- ナレッジセンター

- 匠コラム

IoT セキュリティ ~ NGFW でデバイス制御~

- 匠コラム

- データ利活用

- セキュリティ

- IOT

- 可視化

ビジネス開発本部 応用技術部

アーキテクトチーム

河本 陽

はじめに

あらゆるモノをインターネットに接続する「IoT ( Internet of Things ) 」は、ここ 10 年ほどで急速に普及してきています。IoT デバイスから収集するデータを活用して、市場や顧客の要望に対応する等、ビジネスへ活用する動きも活発化してきています。一方で、IoT デバイスはセキュリティに脆弱性を持ったデバイスが多く、IoT セキュリティ対策もあわせて必要となります。その進め方として、Palo Alto Networks 社の NGFW を用いてデバイス可視化を実施する方法は過去のコラムでご紹介しました。

本コラムでは、次のステップとして、可視化した情報を基にデバイスを制御してセキュリティリスクを低減する方法についてご案内します。

脅威デバイスの隔離

IoT デバイスが攻撃者に狙われやすい理由は、IoT ネットワークには次のような脆弱性を持ったデバイスが多く存在するためです。

- 古いOSで動作しているデバイス

- 最新のセキュリティパッチが適用されていないデバイス

- デフォルトパスワードで運用しているデバイス

上記のようなデバイスは攻撃者によって悪用され、マルウェアに感染するリスクが高いとされる脅威デバイスです。これらのデバイスを何の対策もせずに放置すると、感染の起点となって被害が拡大し、組織が不利益を被ることが考えられます。そのため、このような脅威デバイスを発見したら、速やかにネットワークから隔離することで被害の拡大を防止できます。

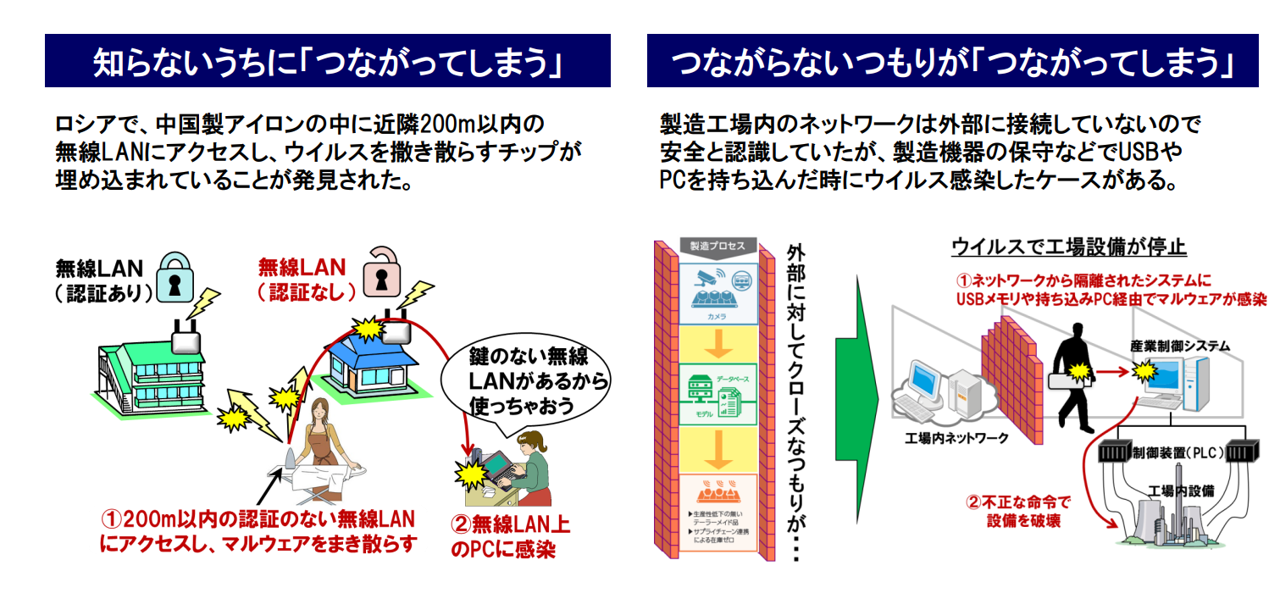

従来は検疫システムで接続管理を実施する脅威防御が主流でした。ネットワーク接続時にデバイスの安全性を検証してから接続を許可することで、脅威を社内に接続させない対策です。これらの対策は、最初に問題がなかった場合はその後も問題がないものとしていて、リスクを軽視した考え方に基づいたものでした。しかし、実際にはネットワークに接続した後であっても、外部から脅威が持ち込まれるなどしてボット化するケースもあります(図1)。

図1. IoT 関連のリスク事例(出典:一般社団法人 重要生活機器連携セキュリティ協議会「生活機器の脅威事例集」)

こうした脅威がネットワーク内で拡大することを防ぐためには、ネットワークに接続されたデバイスを継続的に管理していくことが重要です。実現方法は様々なものがございますが、既存環境に与える影響の少ない方法としては、ネットワーク経由の制御が有効です。

Device の種類に基づいた制御

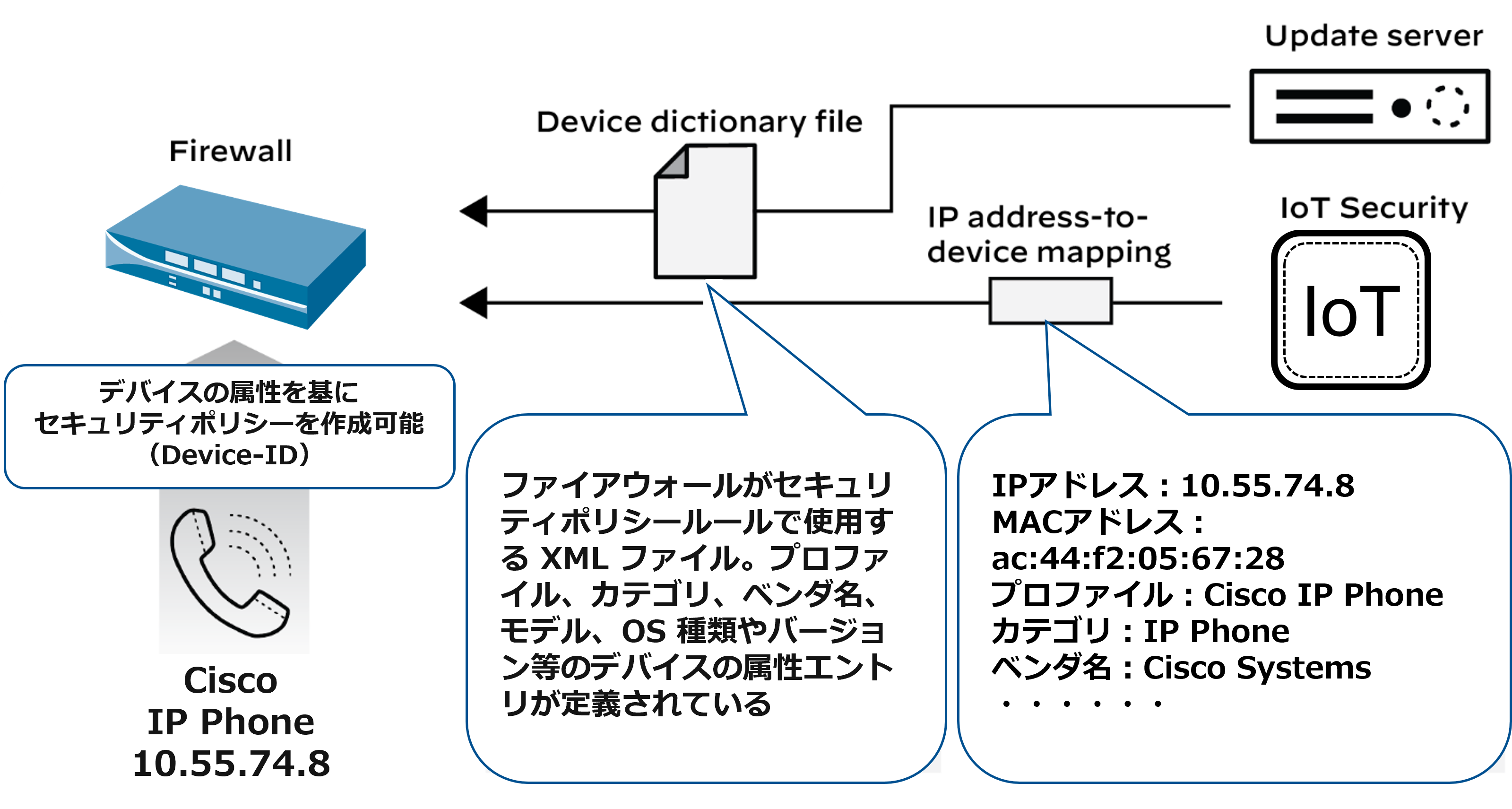

以前のコラムで、Palo Alto Networks IoT Security Subscription により、IoT デバイスの可視化、分類とリスク評価が自動的に実現できることを紹介しました。これらの情報を基に NGFW でネットワークトラフィックを制御するには、各種ポリシー(セキュリティ/復号化/ QoS )を作成し、適用を行います。通常であれば、デバイスの通信を制御する際には IP アドレスやアプリケーションを調査し、その情報を基にポリシーを作成しなければならず、運用に大きな負担がかかってしまいます。

Palo Alto Networks 社のソリューションでは Device-ID と呼ばれるデバイス固有の ID に基づいた制御が可能となっており、これを活用することで IoT Security Subscription で識別/分類した情報をスムーズに各種ポリシー(セキュリティ/復号化/ QoS )に反映できます(図2)。

図2. IoT Security Subscription イメージ

必要なコンポーネントと検証構成

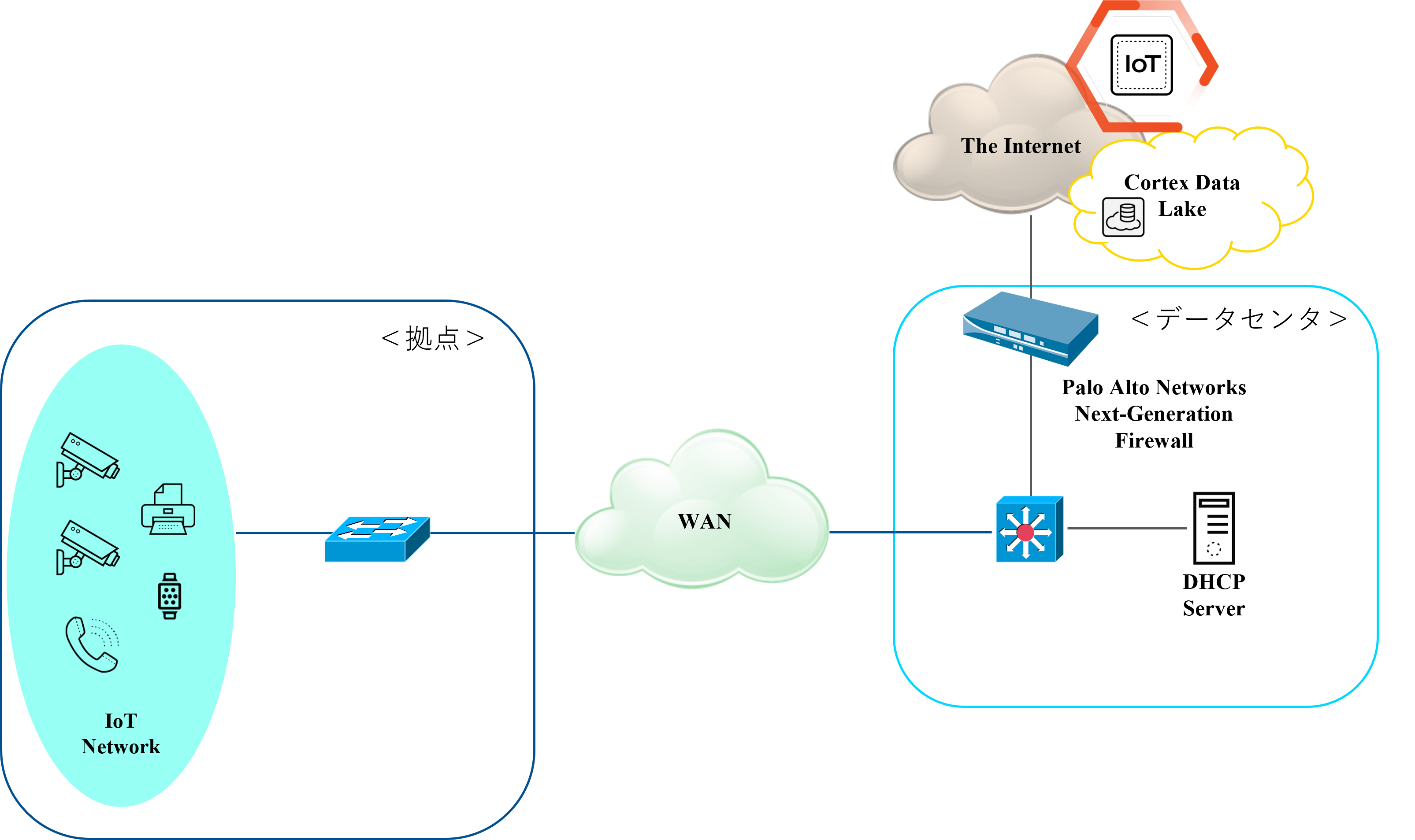

IoT Security Subscription を活用したセキュリティ対策を実現するために必要なコンポーネントは次の通りです。

- Next-Generation Firewall(IoT センサ兼ポリシー制御)

- Cortex Data Lake(ログ収集)

- IoT Security Subscription(Web Console)

Next-Generation Firewall がセンサとして情報収集する役目と、セキュリティポリシーを適用して通信制御をする役目を両方担っている点がポイントになります。連携の強みを活かすために、脅威保護、WildFire、URL フィルタリング、DNS セキュリティの Subscription との併用が望ましい点は変わりません。また、Panorama があると管理が容易な点も同様です。

導入構成にはいくつかパターンがありますが、今回は集約型の構成例を紹介します(図3)。この構成ではインターネットとの境界に Next-Generation Firewall を設置し、ポリシー制御します。トラフィックは RSPAN を用いてリモートで収集します。

図3. 概要構成例

拠点側のセンサ配備が不要となり、管理上も一か所に集約されるため、コストメリットのある構成ですが、拠点内の NW 構成によってはすべてのデバイス情報の収集が実現できない場合もございますので、注意が必要です。

セキュリティポリシーの作成

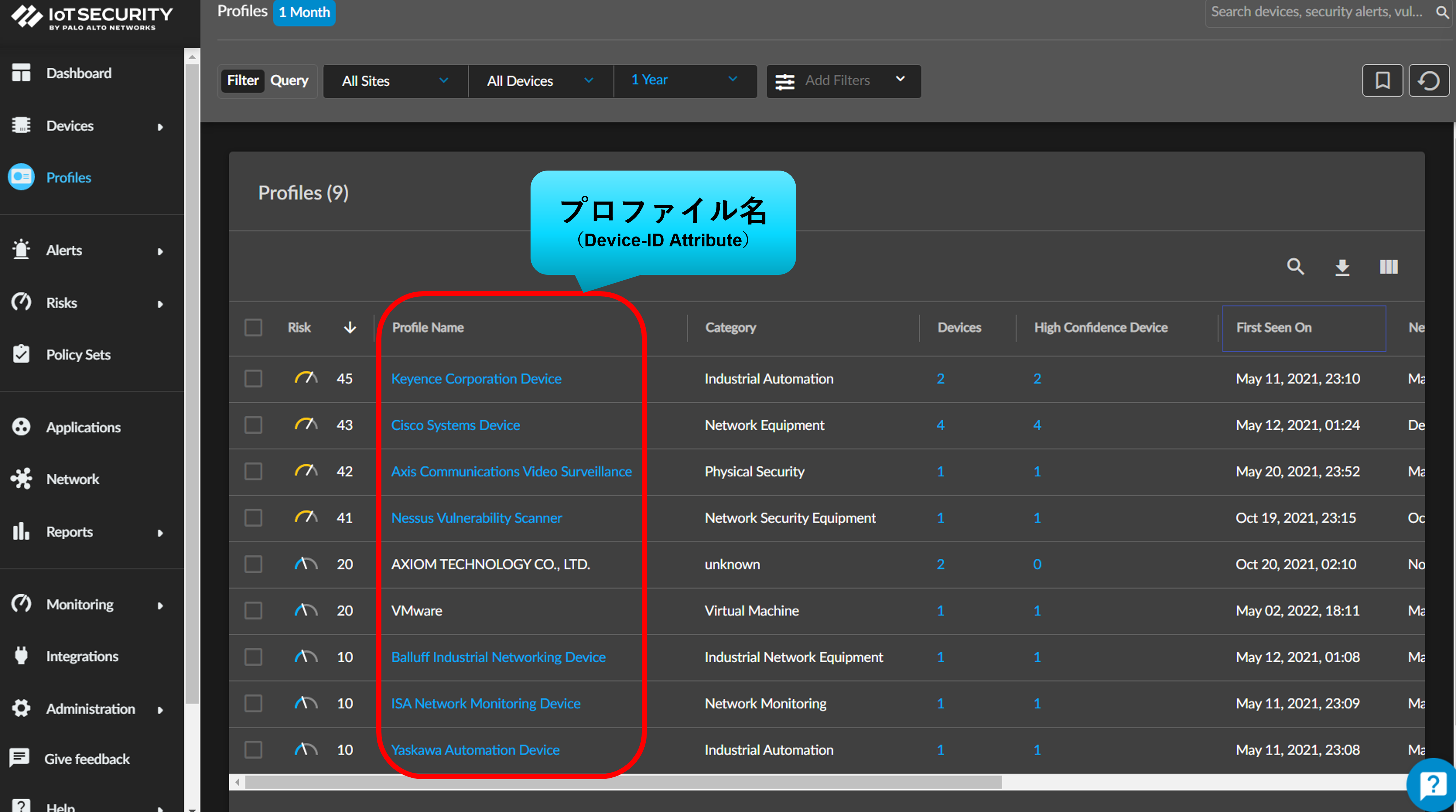

次に実際に検証した 2022 年 7 月現在の Dashboard 画面を紹介します。

図4. IoT Security Portal:Profiles画面表示例

IoT Security Portal と呼ばれる管理画面ではトラフィックログを分析し、検知したデバイスを種類ごとに自動的に分類し、プロファイルという単位で確認できます(図4)。そして、そのプロファイルごとに推奨ポリシーが提供されます。

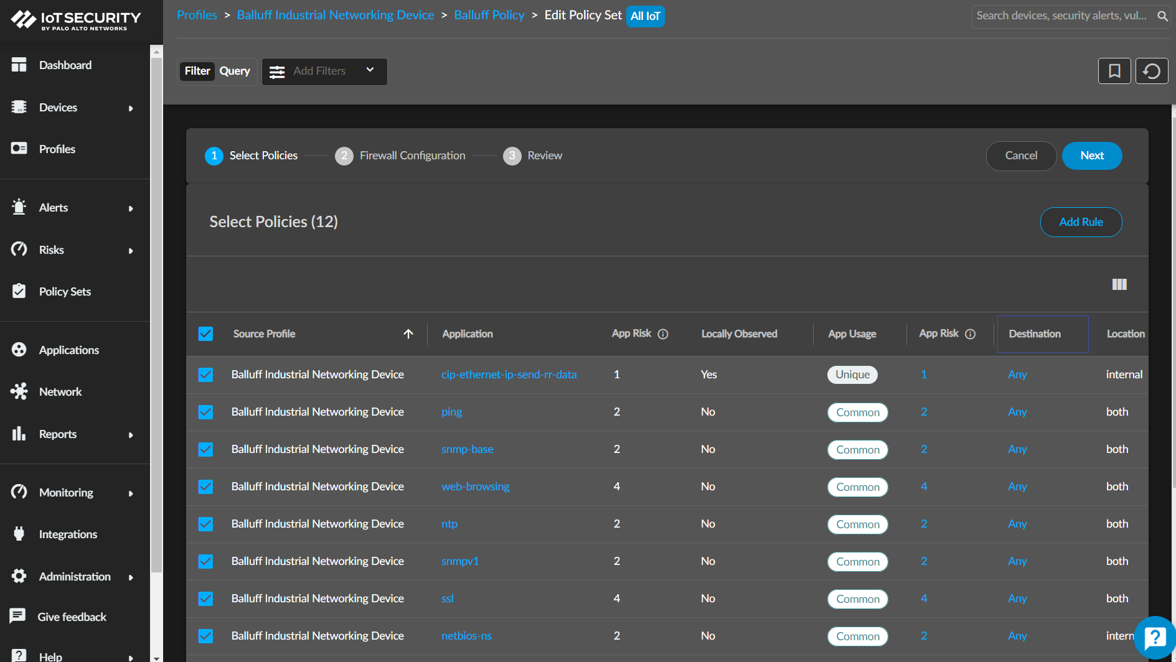

推奨ポリシーは送信元がプロファイルで、検知した通信アプリケーション単位で行に表示されます(図5)。宛先は any で表示されていますが、必要に応じてカスタマイズ可能です。ユーザはこの推奨ポリシーの中から、必要なものだけチェックをつけることで容易にセキュリティポリシーが作成できるようになっています。

図5. 推奨ポリシー設定画面例

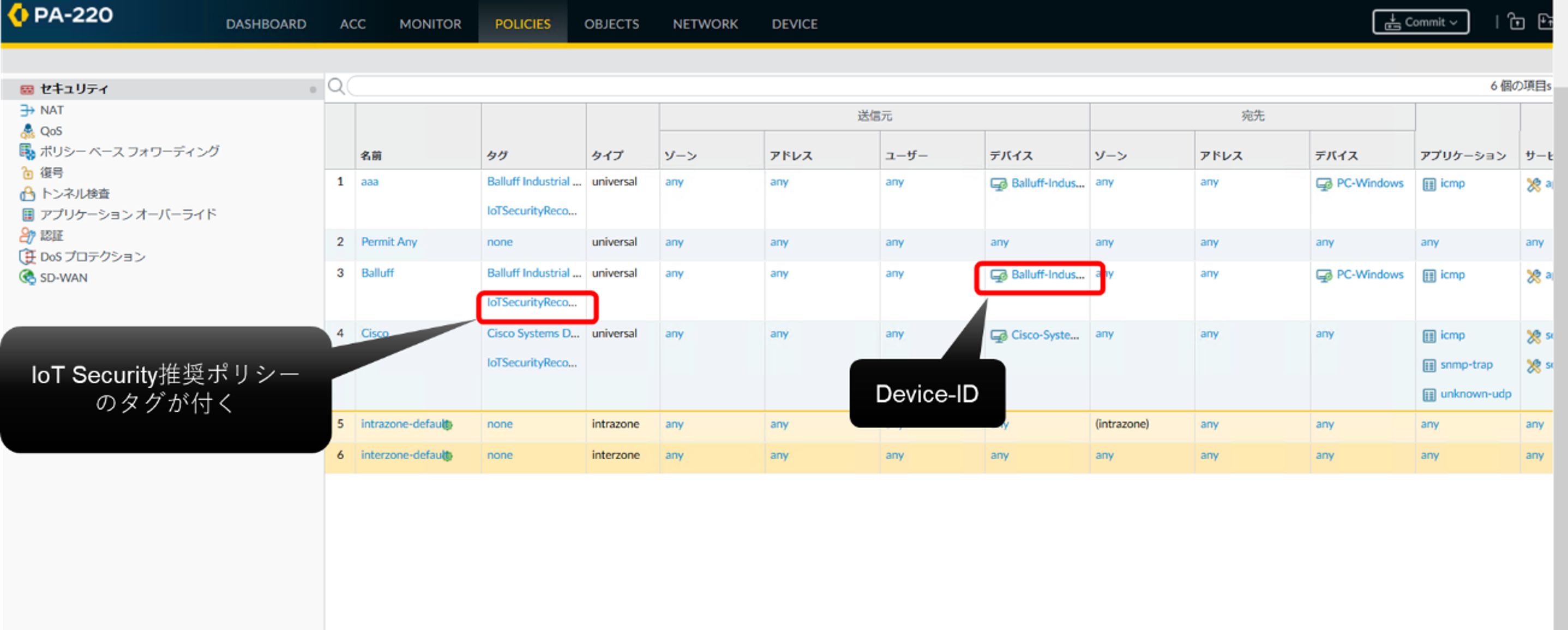

IoT Security Portal 上で有効化されたセキュリティポリシーは、Palo Alto Networks 社の Next-Generation Firewall と同期し、設定画面上で推奨ポリシーとして表示されるようになります。

図6. Firewall への推奨ポリシー適用画面例

Next-Generation Firewall 側に GUI コンソールにて、ポリシーをインポートすることで、Device-ID を用いた新しいセキュリティポリシーが追記され(図6)、コミットすることで適用されます。IoT Security Portal で作成された推奨ポリシーが、Next-Generation Firewall に強制的に適用されるということはなく、従来の Firewall のオペレーション業務に影響を及ぼすことはありません。

おわりに

IoT セキュリティ対策の第一歩としてデバイスの可視化をすることは有用ですが、可視化だけではセキュリティリスクを低減するには至りません。通常は可視化した情報を基にセキュリティデバイスまたはエンドポイント等でセキュリティ運用者がアナログな手法で通信制限を実施する必要がありますが、Palo Alto Networks 社の IoT Security Subscription を用いることで、Next-Generation Firewall と連携し、スムーズに脅威の外部通信を遮断することが可能です。デバイスの振る舞いから、推奨ポリシーとして Firewall で作成するべきポリシーを生成してくれるので、迅速な対応が可能となります。

弊社はこれらを実現するためのソリューション導入のノウハウも豊富に保有しておりますので、ご検討の際は是非とも弊社営業担当までご相談頂ければと思います。

執筆者プロフィール

河本 陽

ネットワンシステムズ株式会社 ビジネス開発本部 応用技術部 アーキテクトチーム所属

ネットワンシステムズに入社し、7年間セールスエンジニアとして公共/中央官庁の顧客担当として経験を積む。2017 年よりネットワーク製品やセキュリティ製品の連携検証や技術支援に従事。

・CCIE RS

・CISSP

・プロジェクトマネージャ(IPA)

Webからのお問い合わせはこちらから

ピックアップ

ナレッジセンターを検索する

カテゴリーで検索

タグで検索