- ナレッジセンター

- 匠コラム

クラウド利用をより快適に~Cisco SD-WANとCisco SASEのご紹介~

- 匠コラム

- ソリューション

- セキュリティ

- ネットワーク

ビジネス開発本部 第1応用技術部

ネットワークチーム

川畑 勇貴

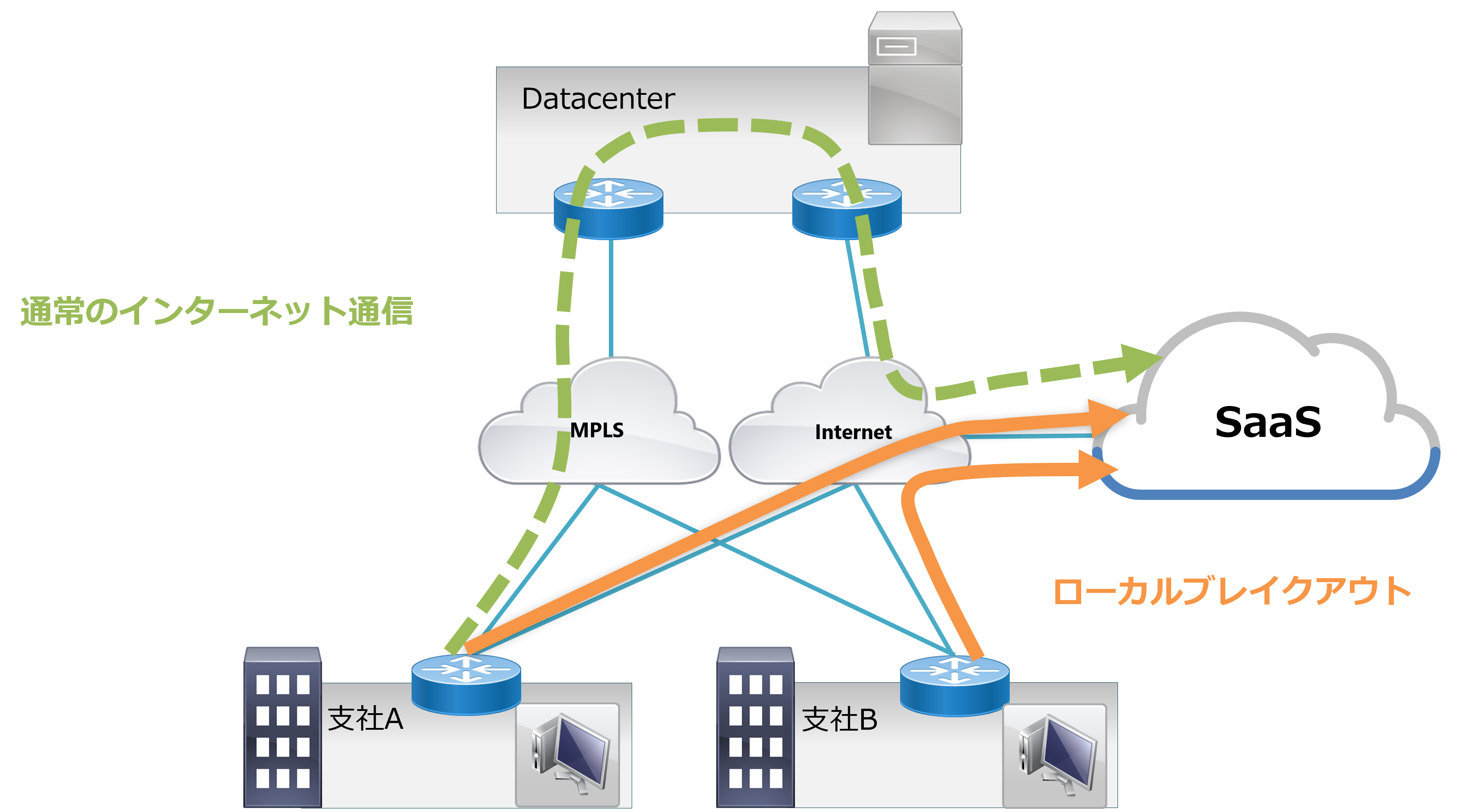

SD-WANを利用したローカルブレイクアウトでデータセンタへのインターネットトラフィック緩和は達成されますが、一方でローカルブレイクアウト実装時のセキュリティをどのように担保するか、どこまでのセキュリティ対策を取り入れるかが新たな課題として認知されるようになってきています。

この課題への対応の考え方の一つとして米ガートナー社が提唱したSecure Access Service Edge(以下SASE)という概念が注目されています。SASEのコンセプトでは、クラウド等のデータセンタ外のサービスにどこからでも安全に接続する仕組みを持つ必要があるとしています。

現在、様々なメーカがSASEに関連する製品やサービスを提供するようになっています。私が日々、扱っているCisco SD-WANもSASEのコンポーネントの一つとしてシスコ社が開発、提供しています。SASEが注目されるようになり、これまでのようなSD-WAN等のコンポーネント単位でシステムを捉えるのではなくSASEを実現するためのシステム全体を考慮して製品やサービスの選定、設計、導入する必要性が強くなっています。

本コラムでは、ネットワンエンジニアが検証しているCisco SASE製品の一部を紹介します。

SASEコンポーネントの一つ目はCisco SD-WANです。こちらは前述のように、ローカルブレイクアウト導入のために検討されることが多い製品ですが、SD-WANはSoft Defined WANの略称となっておりソフトウェアで定義されたWANというのが元々の言葉の意味となっています。

SD-WANの特徴は各支社や拠点に設置されるエッジデバイス(ルータ)とは別に司令塔の役割を持つコントローラと呼ばれるアプライアンスの存在にあります。コントローラはGUIで管理操作することが出来るため、コントローラのGUIでエッジ用のコンフィギュレーションを作成し支社(拠点)に存在するエッジにコンフィギュレーションを流し込むことが出来ます。従来は各ルータごとにコマンドによる設定を実施していましたが、GUI管理により膨大な数のエッジを一度に設定反映させることが可能となりました。

また、Cisco SD-WANではゼロタッチプロビジョニングと呼ばれる機能を持ちクラウド上に存在するコントローラに支社(拠点)のエッジからインターネット越しにアクセスできる状態であればコントローラで事前に用意したコンフィギュレーションを流し込むことが可能です。この機能により、現地での設定作業を削減し迅速にエッジを展開することが出来ます。

コントローラのGUIではエッジの通信状況等の運用情報をグラフや表など視覚的に分かりやすいデータとして閲覧することが出来ます。そのため、通信障害時には各エッジの正常性や問題のあるエッジの特定を容易に行うことが出来ます。

上記の機能は製品ごとの違いはありますが、様々なSD-WAN製品で類似の機能が実装されており、SD-WANでは基本的な機能となっています。SD-WANの基本機能ではないCisco SD-WANの強みの一つはエッジにセキュリティ機能を実装出来ることにあります。Cisco SD-WANのエッジは以前から販売されているISR4000シリーズ、ISR1000シリーズ、ASR1000シリーズ、Catalyst8000シリーズ等のCLIで操作していたルータをSD-WANエッジとしても取り扱うことが出来ます。

つまり、Cisco SD-WANエッジのハードウェアはルータなのですが、別途セキュリティアプライアンスを用意せずにルータ機能にプラスしてセキュリティ機能を同一の筐体で実装可能となっています。エッジにセキュリティ機能を付与することでローカルブレイクアウト時でも支社(拠点)のセキュリティ対策を強化することが出来ます。

Cisco Umbrella

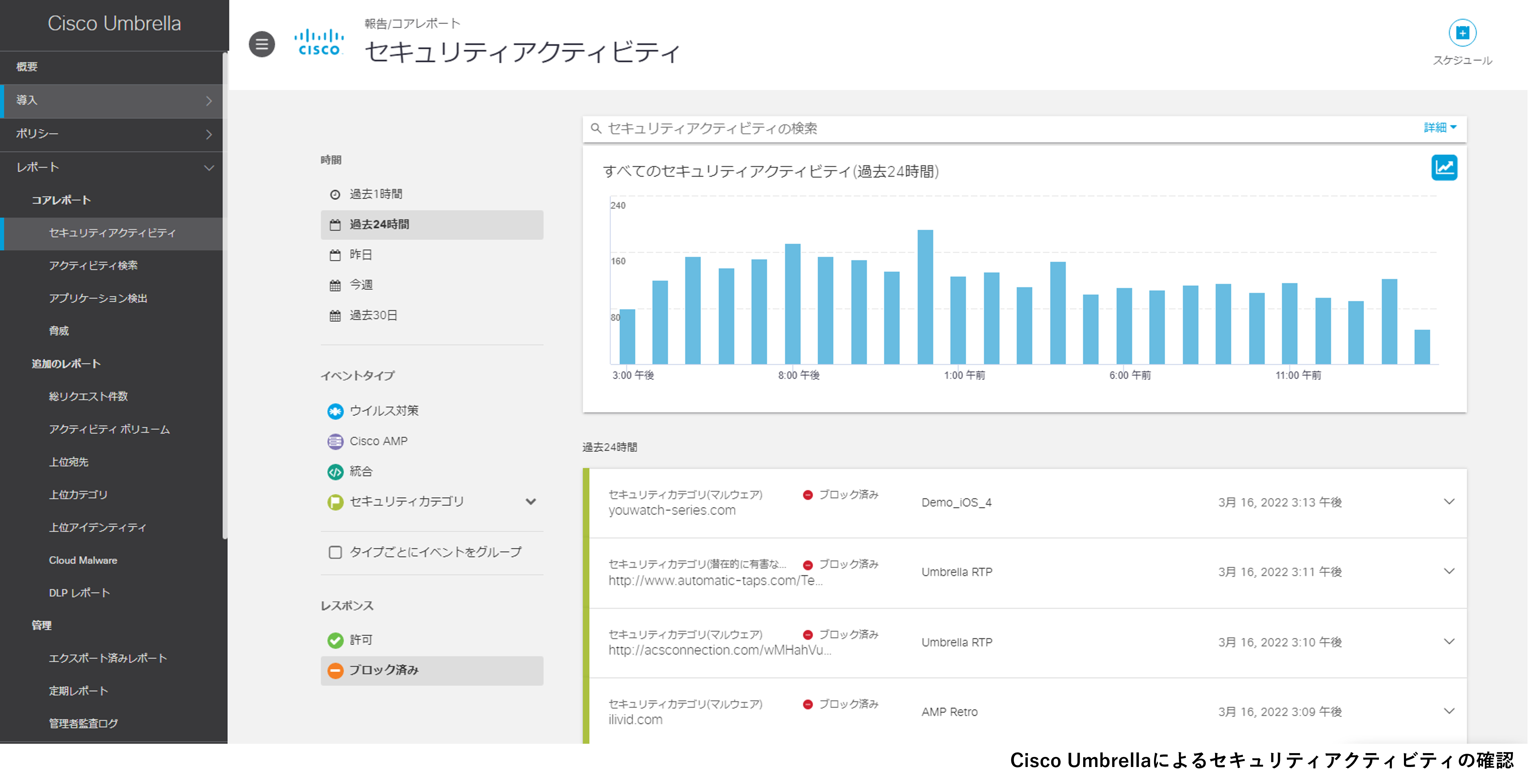

SASEコンポーネントの二つ目はCisco Umbrellaです。Cisco Umbrellaはクラウドで提供されるインターネットのセキュリティサービスです。通常、インターネットにアクセスする場合アクセス先のURL情報をDNSで名前解決が行われることで宛先のIPアドレスが分かります。Cisco UmbrellaではDNSの仕組みを利用し、DNS問合せの際に宛先アドレスの脅威情報を確認し、脅威と判断された場合は事前にアクセスを遮断、アクセスが遮断されたことを伝える代わりのページが表示されます。

アクセスの遮断には管理者がUmbrellaで提供されているWebページのカテゴリを選択し、アクセス許可、拒否の設定をするカテゴリフィルタリングやURLごとにアクセス許可、拒否を設定するURLフィルタリングを実装することも出来ます。

これらのDNSセキュリティ機能に加えてCisco UmbrellaではSecure Internet Gateway(以下SIG)機能に対応しています。SIGではプロキシやファイアウォールの機能をクラウドで展開します。このSIG機能はSD-WANと相性が良く、支社(拠点)からインターネットへ直接抜ける通信の構成であってもSIGを経由することでインターネット通信を保護することが出来ます。

SD-WAN+SIGによりクラウドサービスの利用の課題の一つであったデータセンタへの負荷を緩和しつつ、” クラウド等のデータセンタ外のサービスにどこからでも安全に接続する”SASEを実現することが出来ます。そのため、シスコ社のCisco Umbrella以外にもパロアルト社のPrisma Accessやゼットスケーラー社のZscaler等、各社から様々なSIG製品が登場しています。

Cisco SD-WANを利用する場合、Cisco UmbrellaだけではなくPrisma AccessやZscalerとも連携して使用することが出来ます。Cisco Umbrellaの利点は、Cisco SD-WANと組み合わせて利用する場合に単一ベンダーにまとめることができ、APIによるシンプルな連携や障害時の切り分け作業がスムーズに進みやすくなる事です。

ThousandEyes

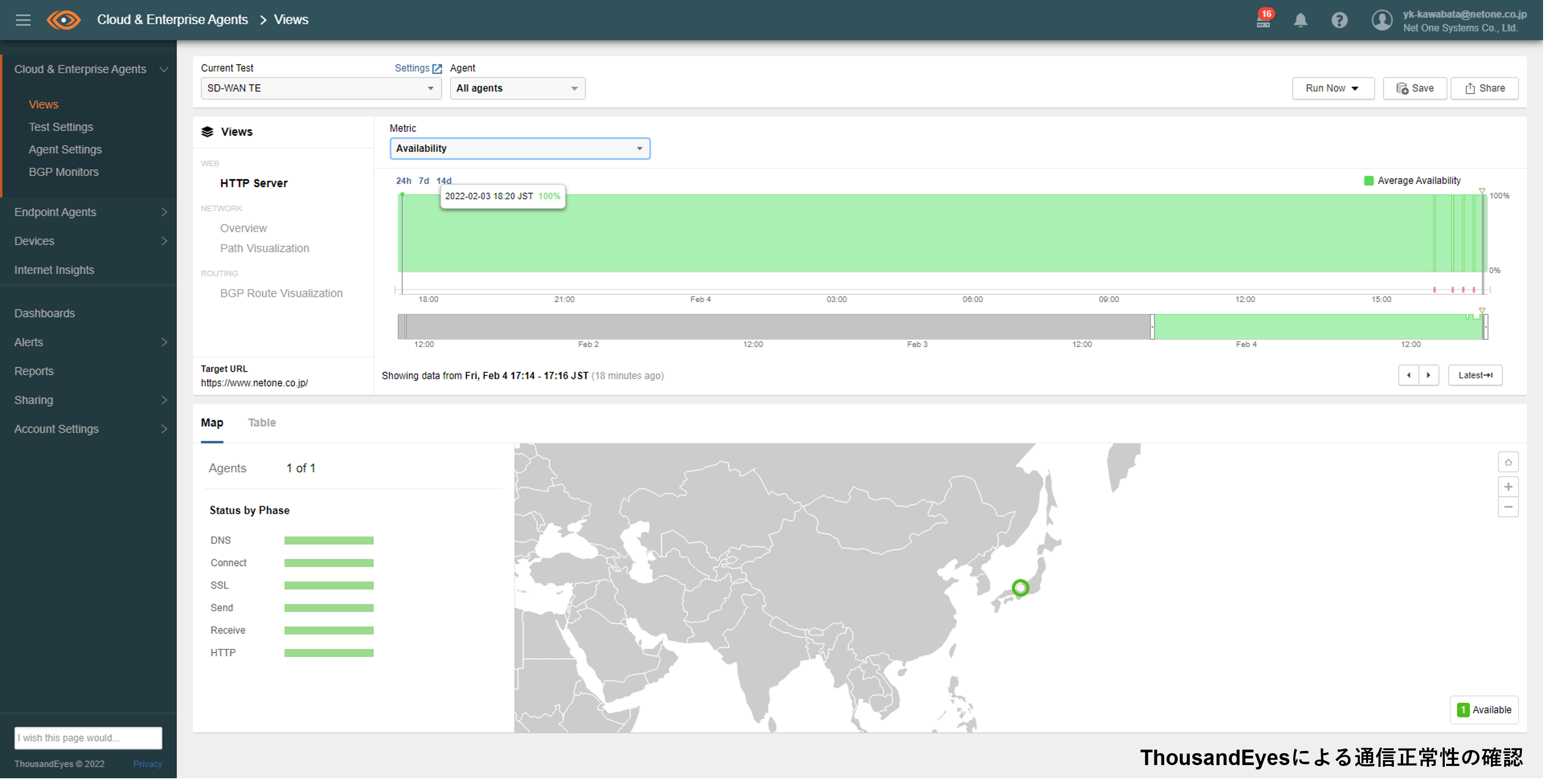

ThousandEyesは2020年にシスコ社が買収したシスコ社の中でも比較的新しい製品です。ThousandEyesでは、ネットワークの監視、可視化機能をクラウドから提供します。企業ネットワークからクラウドサービスまでの通信経路を監視し、通信に問題があった場合に通信経路のどこで問題が発生しているかを確認することが出来ます。

業務で利用しているクラウドサービスが通信障害等で利用出来なくなった場合に自社のネットワーク内で問題が発生したのか、インターネットやクラウドサービスに問題があるのか容易に特定が出来るようになり自社内の障害の場合、どこが障害ポイントになっているのかThousandEyesが可視化してくれるので障害復旧までの時間短縮に繋がります。

まとめ

企業のクラウドサービス利用が浸透し、クラウドサービス利用の最適化の方針としてSASEが注目されるようになりました。これからクラウドサービスを導入したい、クラウドサービスを導入しているが快適に通信が出来ていない、セキュリティが不安だといった場合にはSASEに基づいたシステムに移行するとより安全、快適にクラウドサービス活用が進められるかもしれません。シスコ社のSASEは製品同士を組み合わせることでより幅広い機能を持たせることが出来ますが、本コラムで取り上げた3つのSASEコンポーネントはそれぞれ独立した製品でもありますので、必ずしも同時に導入する必要はなく予算計画や企業内の課題に応じて、単一の製品を導入することも可能です。

また、今回ご紹介したCisco SD-WAN、Cisco Umbrella、ThousandEyesのSASEソリューションはネットワンオリジナルのホワイトペーパーを作成しています。詳細は弊社担当営業までご連絡をお願いいたします。

執筆者プロフィール

川畑 勇貴

ネットワンシステムズ株式会社 ビジネス開発本部

第1応用技術部 所属

ネットワンシステムズに入社し、Ciscoミドルエンド・ローエンドルータ製品、スイッチ製品を担当。

ネットワークに関わる先進テクノロジーの調査、研究に従事している。

執筆者プロフィールに「・CCIE」と載せるべく日々研鑽中。

- CCNP

- AWS SAA

- TOEIC L&R 915

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索