- ナレッジセンター

- 匠コラム

Cisco Duo SecuriyとISEを用いたネットワーク認証の多要素化

- 匠コラム

- セキュリティ

ビジネス開発本部 第1応用技術部 ネットワークチーム

田中 政満

●ユーザ/デバイス/アプリケーションに必要最小限の権限を与え、多要素認証を実現する「ゼロトラストセキュリティ」

昨今、クラウド利用の増加やテレワークの増大に伴い、セキュリティを確保しなければならない場所が多様化し、またアクセス元も多様化の一途をたどっており、ネットワークの「境界」で定義することが難しくなってきている。

今日のネットワークでは従来のような境界型のセキュリティ対策だけでは既に不十分になっており、内部ネットワークとそこに接続してくるユーザ/デバイス/利用するアプリケーションをどのようにして守るかという点が焦点となってくる。

現在、このような状況に対するセキュリティの考え方として「ゼロトラストネットワーク」というものがあり、ユーザ個別、アプリケーション利用やネットワーク接続ごとの個別の権限を確認し、利用者に対し必要最低限の権限のみを付与する、また付与した権限は定期的に確認が行われる考え方が登場している。

●Cisco Duo Securityの多要素認証(MFA)をネットワーク認証にも利用する

Cisco社のゼロトラストセキュリティソリューションとしては、「Cisco Duo Security」というものがある。

このうち、MFAを実現するためのアプリケーションであるDuo MFAでは、Duo Push appやSMSを利用した「所有物認証」を追加で取り入れることで、手軽に多要素認証(MFA)が利用できるようになった。

Duo MFAはネットワークレイヤの認証についても適用が可能で、Cisco ISEと連携しMFA環境の構築が可能である。これまでもCisco ISEではMFAの仕組みとして、RSAのSecure ID等外部のトークンを提供する製品との統合は可能だったが、今回ではアプリケーションのMFAに用いているDuo Security と連携したMFAを紹介したい。

Duo MFAを用い、デバイスのネットワーク接続にMFAの仕組みを用いることにより、

- デバイスをネットワークに接続する際にID/パスワードを入力する(知識認証≒本人しか知らないはずの情報を確認する)

- DuoのMFA機能により認証要求の確認を行う(≒所有物認証、正規ユーザしか所有しないはずのデバイスが存在することを確認する)

の2つの観点について同時に確認することが可能となった。また万一のユーザクレデンシャルの盗用・詐取が起きた場合に、2つ目の要素である所有物認証が機能していることにより、盗用されたクレデンシャルを用いて不正なネットワーク接続を行うことを防ぐことが可能である。

●動作の仕組み

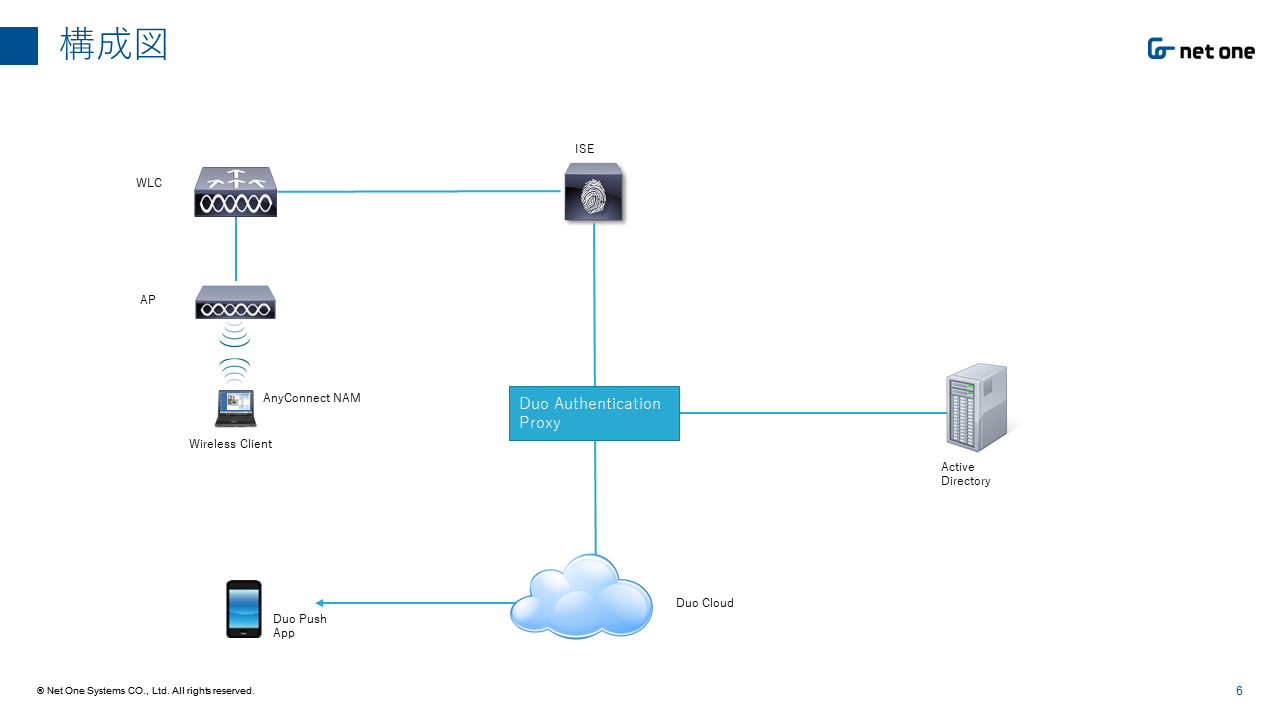

実際の動作の仕組みは以下の図1のとおりである。

図1 Cisco Duoを用いたMFAシステム構成

RADIUSクライアントとなる各ネットワーク機器からの認証要求に関してはCisco ISEを経由し、Duo Authentication Proxyへと伝達される。

Duo Authentication Proxyでは設定に従い、ActiveDirectoryや外部RADIUS/LDAP等へユーザの情報が参照・確認されたのち、HTTPSを用いてDuo Cloudと通信を行い、Duo Cloudを経由しユーザに対して指定の方法で認証要求に対する許可/拒否を求める。Duo PushであればDuoクラウドおよびDuoクラウドと連携した(≒Duoクラウドに正規の手続きにて登録された)デバイスに対し認証可否のリクエストが送信される。

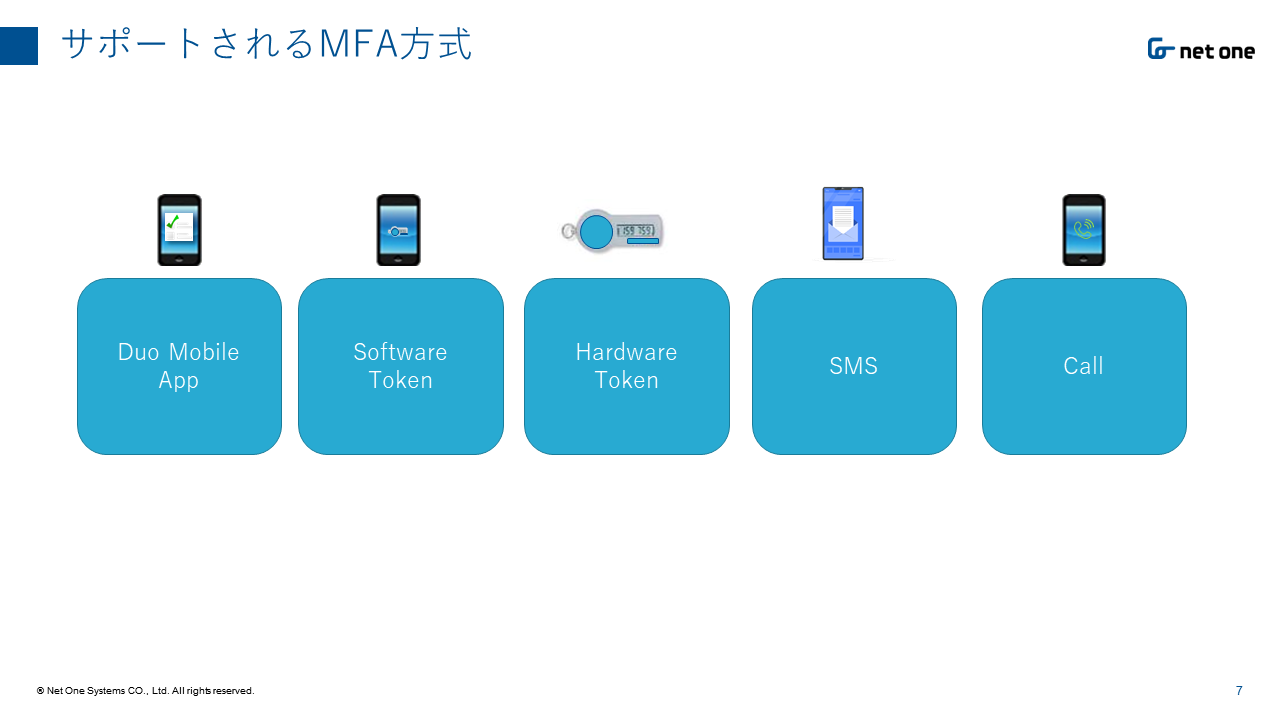

Duo Securityでは認証要求の通知方法に関し、様々な手法が利用可能であり、代表的なものとして以下の図2に示すものが挙げられる。

図2.Cisco ISE/Cisco Duo Securityを用いたネットワーク認証MFAでサポートしている通知手段/トークン

●現状における課題とゼロトラストネットワークを見据えたネットワークレイヤの高機能化について

Duo Securityを用いたネットワーク認証のMFA化だが、現状以下のような制限事項が存在するため、導入には注意が必要である。

・EAP-FAST(GTC)/PEAP-GTCを用いる必要がある

現時点でサポートされている802.1X EAP方式は上の2タイプとなり、WindowsクライアントがOS標準で搭載しているPEAP(EAP-MSCHAPv2)に対応していない。そのため、別途Cisco AnyConnect NAM(Network Access Manager)等、EAP-FAST(GTC)やPEAP-GTCをサポートしているサプリカントソフトの導入が必要となる。また、AnyConnect NAM単体でEAP方式のインナーメソッドを指定したプロファイルが作成できないため(ver4.9.06037にて確認)、EAP-FAST/PEAPのインナーメソッドとしてGTCを指定した接続プロファイルを作成するためのNAM Profile Editorも併せて必要となる。

・Duoがサポートしている多要素方式のうち、Duo Push/SMS/Phone/パスコードしか利用ができない

ISEとの連携を行いMFAを構成する場合、上記に挙げた4つの通知方法しか利用できない。アプリケーションへのログイン等にハードウェアトークン等を用いている場合、ネットワーク認証の時点ではDuo Push、アプリケーションへのログインはハードウェアトークンといったように、複数の手法を使用せざるを得なくなる点には注意が必要である。

・ネットワーク自体をゼロトラストアーキテクチャ対応とするためには

Duo Securityを用いたネットワーク認証のMFA化は、ユーザクレデンシャルの盗用に対する保護としては有効ではあるが、ネットワーク認証で単にMFAのみを利用した場合ではゼロトラスト本来の趣旨を満たさない。ネットワークレイヤでのゼロトラスト、すなわち「ユーザ単位/セキュリティレベルに応じたネットワークのマイクロセグメンテーション/認可制御」「ユーザアイデンティティの識別/制御」等を実現するためには、SDNのようなアーキテクチャを持つネットワークが必要不可欠であり、ベーシックな手法としてCisco TrustSecを用いたマイクロセグメンテーションや、またさらに概念を発展させ適切なグループ/ユーザの資格情報に応じたネットワークを構成できる、Campus SDNである「Cisco SD-Access」も併せて導入する事でその効果を最大限発揮できる構成を実現することが可能である。

●まとめ

現状では注意点が複数存在するCisco ISEとDuo Securityを用いたMFAであるが、アプリケーション側で導入を検討しているのであればネットワーク側もMFA対応とすることはメリットの一つである。

逆の言い方をすれば、ネットワーク認証のMFA化”だけ”を主目的としてDuo Securityを導入する手法はメリットが小さいため、キャンパスネットワークのSDN化やアプリケーションのMFAに併せて導入するなどを検討していく必要があると考える。

関連記事

テレワークのカギを握る「安全なインターネットアクセス」「多要素認証」を実現するソリューションとは?

ビジネス開発本部 第1応用技術部 ネットワークチーム

田中 政満

入社以来無線LANの製品担当SEとして製品や技術の調査、検証評価、及び、提案や導入を支援する業務に従事。現在はキャンパスセキュリティや自動化に力を入れるなど、エンタープライズSDNのエンジニアとして邁進中。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索