- ナレッジセンター

- 匠コラム

セグメンテーションから始めるゼロトラスト

- 匠コラム

- セキュリティ

- 可視化

ビジネス開発本部

第 3 応用技術部 第 2 チーム

河本 陽

セグメンテーションは、スイッチングハブでの VLAN に代表されるように、昔から存在する枯れた技術の 一つです。VLAN 登場時はリピータハブが多く使われており、1 つのユニキャストのパケットが、ネットワークの混雑を発生させることも少なくありませんでした。

それを避けるために「ネットワークを任意に分割する」技術として、セグメンテーションが活用されてきました。今は、それらを主目的とすることは少なくなりましたが、Zero Trust の考え方が普及してきたことで、セグメンテーション技術は再び注目されてきています。

しかし、BYOD 戦略や、クラウドシフト、そして IoT/OT システムとの統合など、エンタープライズネットワークは拡大し、かつ分散してきています。このような状況下ではネットワーク全体の利用実態を把握し、セグメンテーション設計をすることは容易ではありません。

本コラムではセグメンテーション設計を効率的に推進するソリューションの一つとして、フォアスカウト社の eyeSegment を用いた方法について紹介します。

セグメンテーションの目的

エンタープライズネットワークの拡大により、組織が持つリソースにあらゆるネットワークからのアクセスが必要になってきています。

しかし、これではセキュリティ上の問題が起こった場合に、ネットワークすべてに影響を与えてしまいます。例えば、攻撃者に外部から侵入されてしまうと、攻撃対象もネットワーク全体になってしまうということです。これを防ぐためにはアクセス制御を適切に実施することで、被害範囲を最小化し、リスクを低減することが可能です。また、企業のコンプライアンスの観点でも適切なポリシーに基づいたアクセス制御が実行されていることは重要です。

昨今では Zero Trust に対応するために Architecture を見直す動きも出てきています。2020 年 8 月に米国国立標準技術研究所(NIST)が「Special Publication(SP)800-207 Zero Trust Architecture」を公開し、その中で、Zero Trust の考え方として、次の内容を挙げています。

- リソースへのアクセスは、クライアント ID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的ポリシーによって決定する

- 企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する

- 企業は、資産やネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、それをセキュリティ対策の改善に利用する

これらを実現するためには、まずセグメンテーションを適切に設計することが必要です。適切なセグメンテーションの下でポリシーを適用するポイントを設けることで、Zero Trust Architecture に沿ったネットワークを構築することが可能になります。

しかし、接続するデバイスや通信要件が動的に変化する環境で、継続的に把握しつつ最適な状態を維持することは、容易ではありません。

セグメンテーションの課題

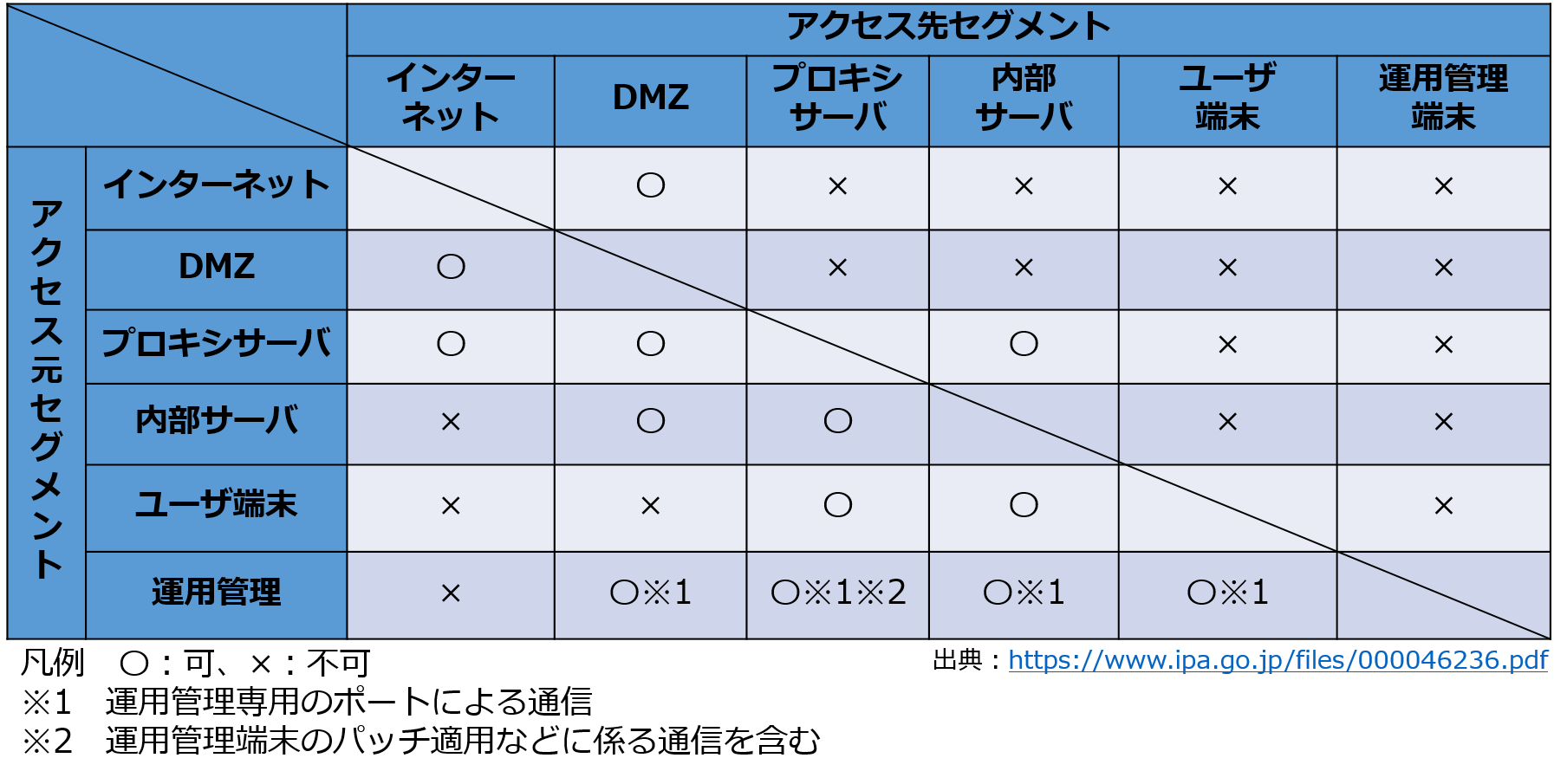

セグメンテーション設計は、業務内容や取り扱う情報区分ごとに検討しなければなりません。ネットワーク機器やファイアウォールによりネットワークセグメントを分離し、セグメント間の通信を最小限のサービスのみに制限することが必要です。セグメント間のアクセス制御ルールの設計にあたっては、IPA より、下記の Matrix が例示されています。

表1. アクセス制御 Matrix の例

出典:独立行政法人 情報処理推進機構 「高度標的型攻撃」対策に向けたシステム設計ガイド p.78

こちらはあくまで大まかに各セグメントをモデル化したのもので、実際は更に詳細化して整理する必要があります。そのため、大きな組織になればなるほど膨大で複雑なワークフロー、ユーザおよびアクセス設定等に関する可視性が必要となってきます。そして、得られた情報を基にそれをアクセスポリシーに変換し、さらにそれらのポリシーを、各ネットワーク機器やファイアウォールおよびアプリケーション設定等に落とし込む必要があります。BYOD やクラウド環境を利用していれば、それも考慮しなければなりません。

昨今は IoT や OT システムも相互接続されるケースも増えてきています。そのため、考慮しなければならない範囲は拡大傾向にあり、設定するためのデバイスもルールもどんどん増加して行きます。また、それらの設計は一度最適化しただけではすぐに陳腐化してしまいます。従業員の異動や退職、ビジネスニーズの変化に伴い、適宜見直しをして維持していく必要があります。

何から始めるべきか

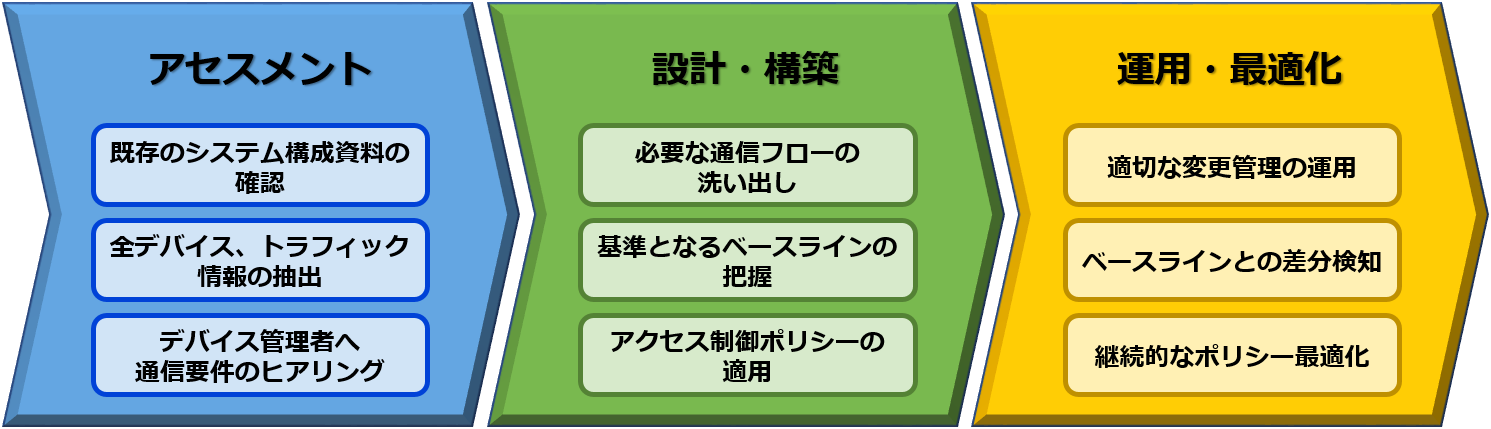

こうした設計を始める際には、ネットワーク内の情報収集が必要不可欠となります。設計者は現状を整理して、状況を把握したうえで、最適化していくことが望ましいでしょう。

まず、組織内ネットワークに接続されているデバイスを洗い出します。このときに、紙の資産管理台帳ベースで実施すると、ある一定の静止点での情報になってしまいます。したがって、できる限り情報は機械的に集めて、かつ動的な変化をリアルタイムに把握できる仕組みを用意することが理想的です。デバイスの情報が把握できたところで、次に各々の依存性を把握します。ユーザ/アプリ/サービス/デバイス間でどのような通信関係が構築されていて、それが必要なものかどうかを調査します。日常の状態を正しく理解し、それをベースラインとして認識することは重要です。これにより、異常な事態が発生したとしてもベースラインとの差異を掴むことで、迅速な検知が期待できます。

図1. セグメンテーション設計の流れ

セグメンテーション設計は一度実施すれば完了ではなく、継続的に最適化していく必要があります。デバイス情報やトラフィック情報を定常的に監視し、不審な動きがないかをリアルタイムで確認することはセキュリティ上、とても有用です。また、新しい通信要件が発生した際に即座に対応することも、ビジネスの観点では必要不可欠です。

可視化ツールについて

セグメンテーションを進める方法にはいくつかありますが、デバイス情報の可視化と、トラフィック情報の可視化は別ツールとして使い分けられているものがほとんどでした。しかし、両方のツールを連携して一貫して使用できるものが少しずつ登場してきています。

本記事では、フォアスカウト社製 Forescout eyeSight 及び eyeSegment を用いた方法をご紹介します。Forescout eyeSight(旧 CounterACT)を使ったデバイス可視化については別記事(Device Visibility~可視化の重要性~)で掲載しておりますので、今回は eyeSegment を中心に記載します。

Forescout eyeSegment について

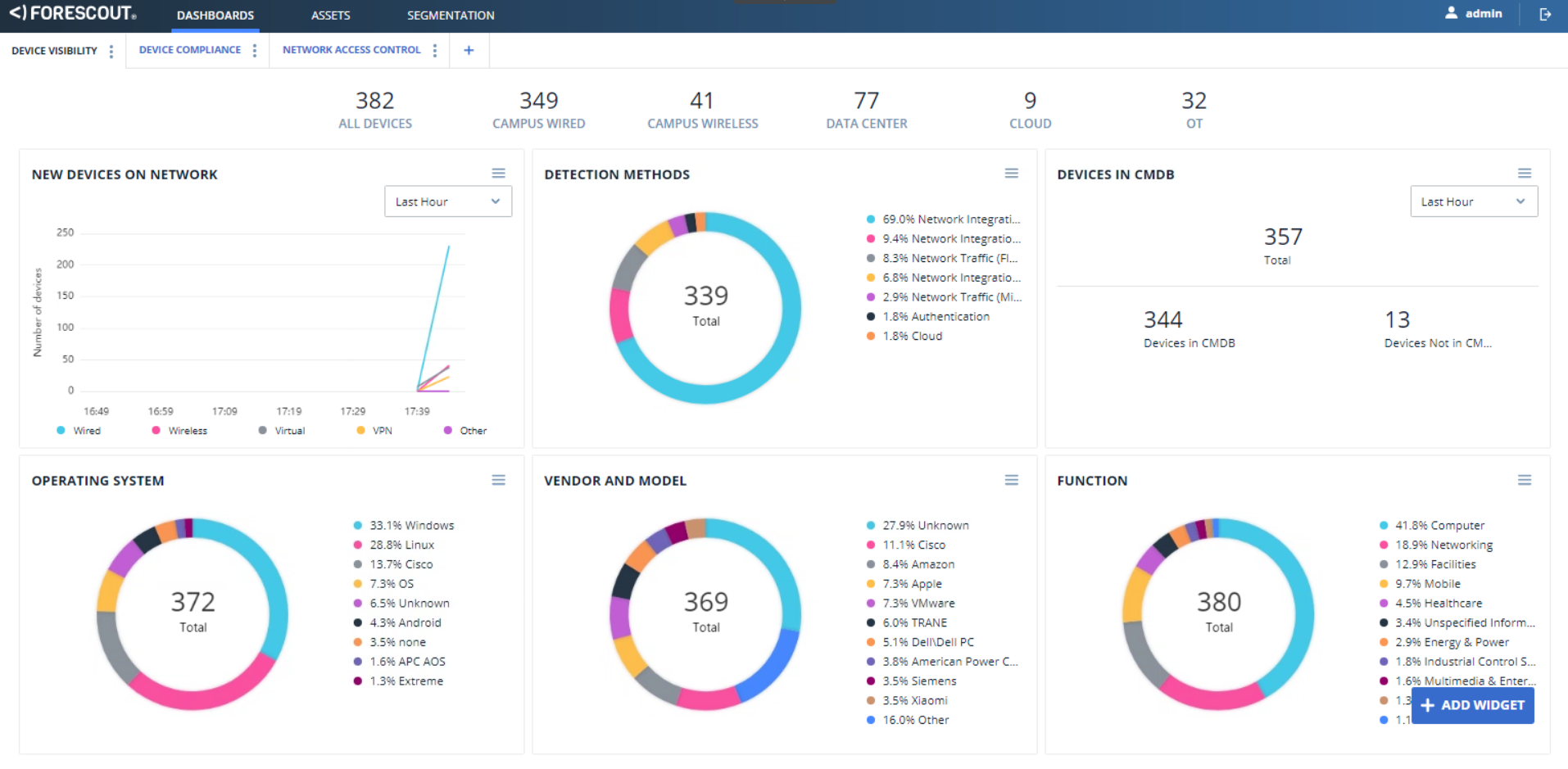

図2. Forescout DASHBOARD 画面表示例

Forescout eyeSegment では、組織内ネットワークに接続している IP デバイス同士の通信トラフィックをリアルタイムに可視化し、セキュリティリスクを低減することが可能です。本製品を選定するメリットとしては次の点が挙げられます。

- デバイス可視化機能を持つ eyeSight や制御機能を持つ eyeControl との親和性がとても高く、一つの Platform で一貫した管理が可能になっている

- 情報収集方法として Packet Mirror だけではなく、netFlow 等にも対応しており、導入が容易でかつ広範囲の情報を取得しやすい

- ポリシー適用前に、効果のシミュレーションができ微調整がしやすい

コンポーネントと検証結果

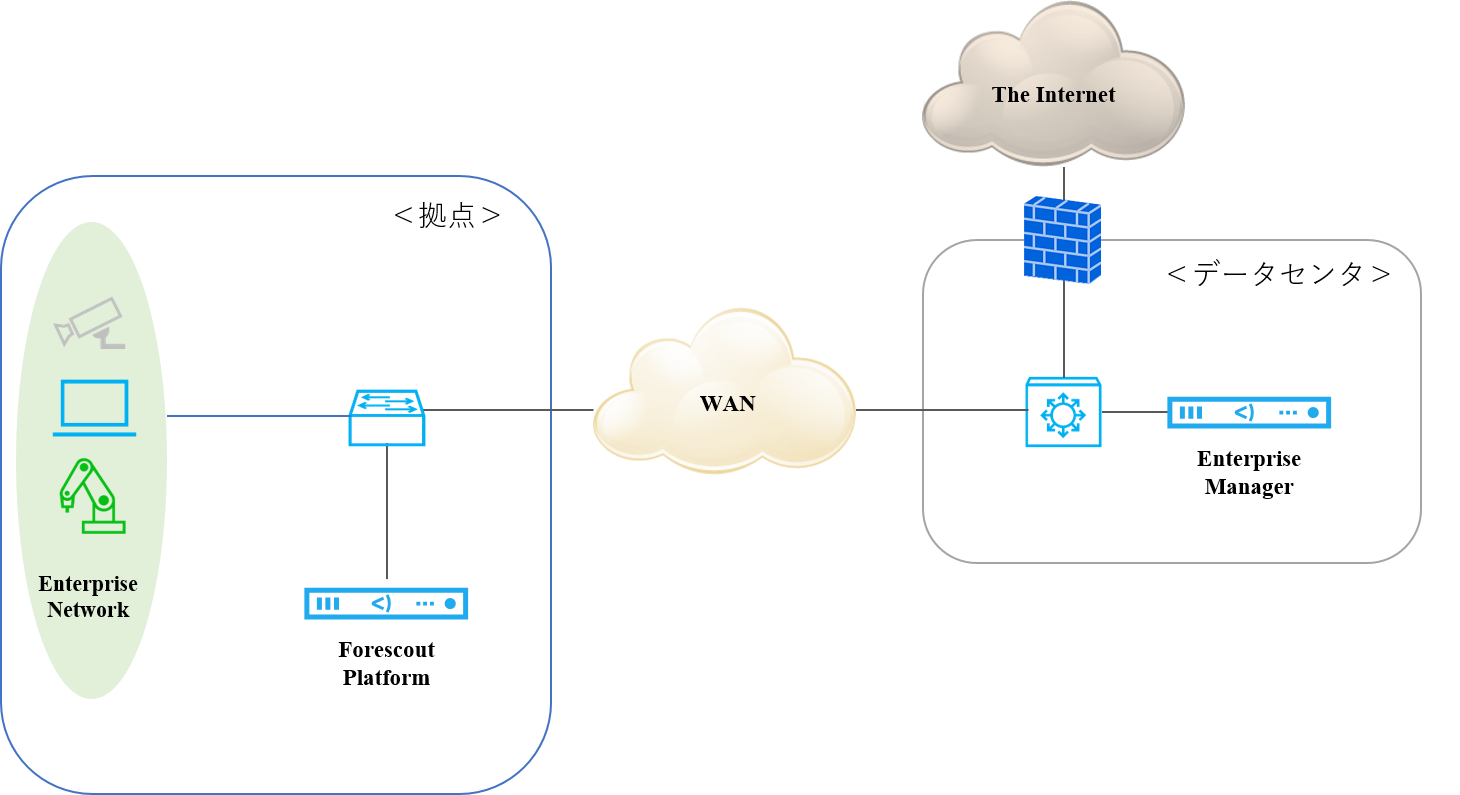

eyeSegment を活用するために必要なコンポーネントは次の通りです。

- Enterprise Manager(eyeManage)

- Forescout Platform(eyeSight / eyeControl / eyeSegment)

導入の際はスイッチでミラーポートを作成したり、NetFlow を用いたり等して、センサー用の Forescout Platform へトラフィックを流します。それとは別アプライアンスで管理用途の Enterprise Manager を用意します。コンソール操作等は Enterprise Manager 経由で実施します。Cloud Service を活用するため、Internet 接続環境が必須となる点は注意してください。

図3. 概要構成例

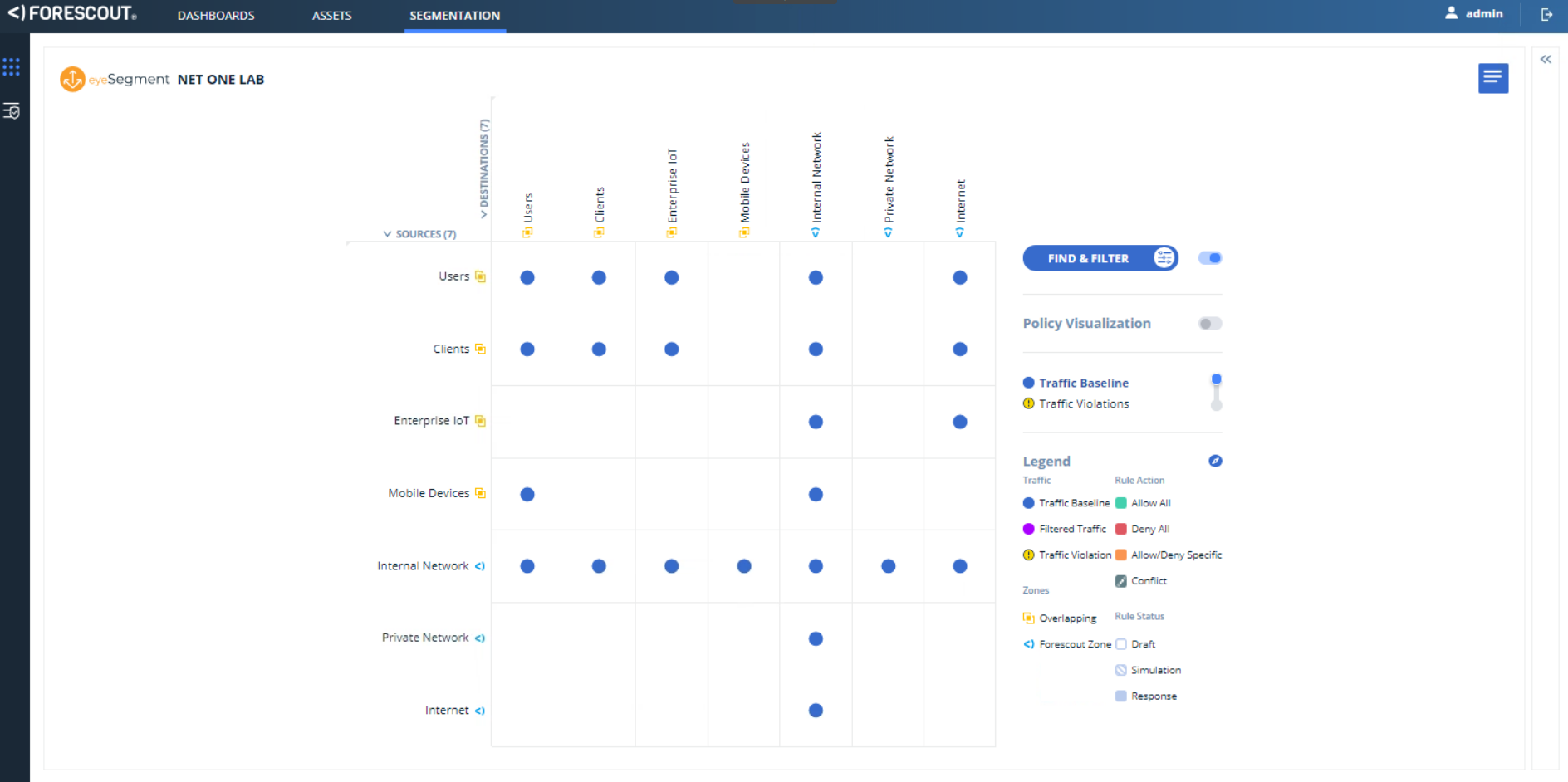

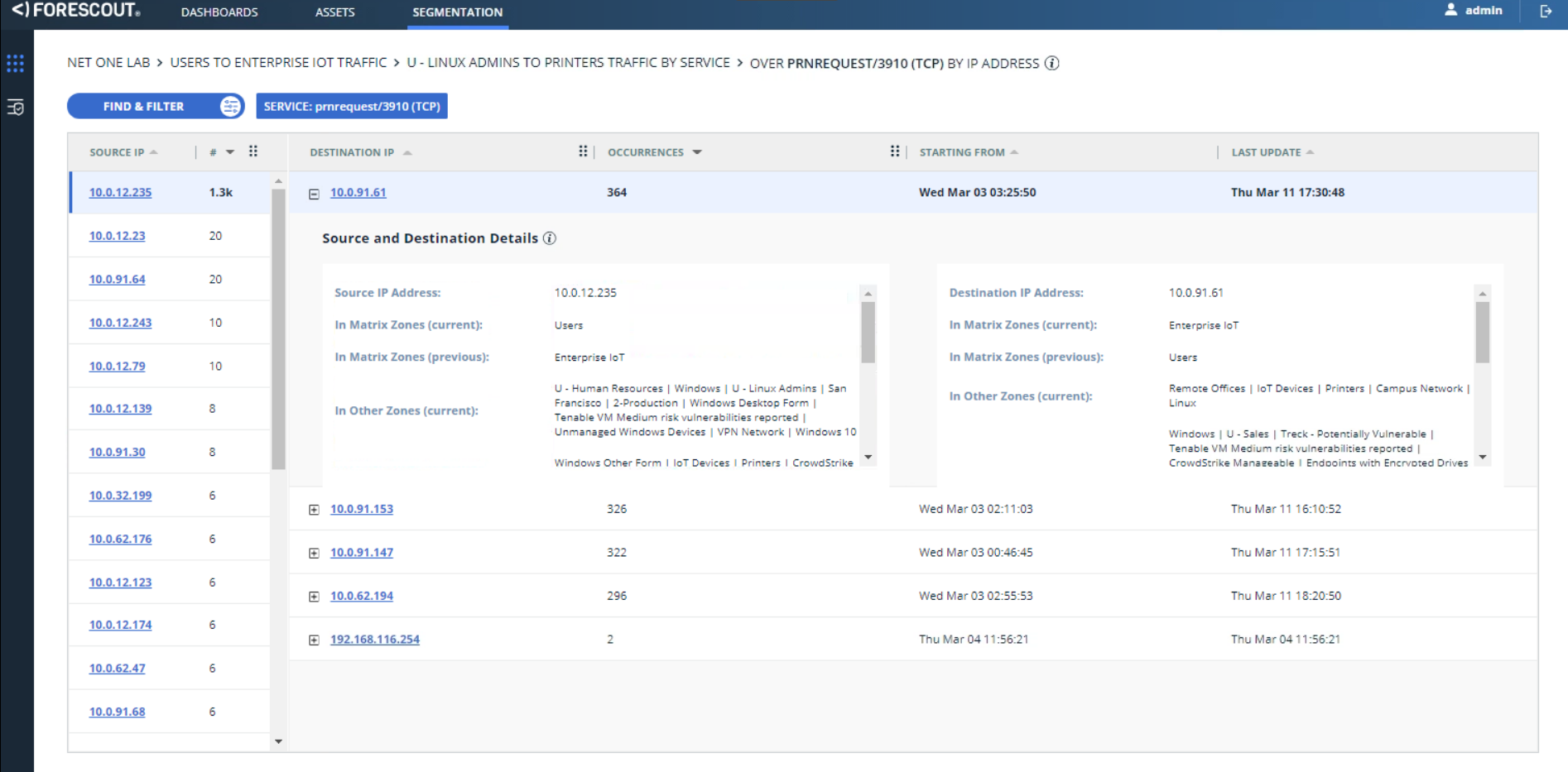

eyeSegment により分析されたネットワークトラフィックは、デバイス同士の接続性を示す Web ベースの Matrix に動的にマッピングされます。この Matrix では、指定した送信元セグメントから指定した宛先セグメントへのトラフィックが表示されます。Matrix の左側が送信元で、上側が宛先です。Matrix の青い点は、送信元セグメントと宛先セグメントの間でトラフィックが検出されたことを示しています。青い点をクリックすると、トラフィックの詳細情報を表示する画面に遷移します。

図4. Matrix 画面表示例

トラフィックの詳細情報ページでは送信元と宛先の IP に関するデバイスの情報を見ることができます。各デバイスに関する情報は、eyeSight と連携することで詳細な情報が可視化されます。図5 のキャプチャ画面では情報の一部しか見えていませんが、スクロールダウンすると、DNS 名やオープンポートに関する情報、ユーザ名等も表示可能です。

図5 では、ユーザセグメントから IoT セグメントへのトラフィックがあり、複数のプロトコルを使用していることがわかります。これらの情報から通常のトラフィック以外のトラフィックが流れていないかどうかを知ることができます。IoT セグメントで通常使用されていないポートの通信が表示されていれば、それを調べることで、IP アドレスの情報がわかり、該当のデバイス情報が表示できます。

図5. トラフィックの詳細情報の表示例

まとめ

フォアスカウト社製 Forescout eyeSegment を用いることで、セグメンテーション設計を効率的に進めることが可能です。システムの効果的なセキュリティ対策をとる上で、組織内ネットワークにどんなデバイスが接続されているのかを可視化することは重要です。その次のステップとして、デバイスごとの依存関係を把握し、適切にアクセス制御することは、攻撃者からのリスクを低減することに繋がります。

ネットワークは拡大かつ複雑化が進んできていますので、今回紹介したようなツールを活用していくことで運用管理コストの削減も期待できます。

すべては紹介できませんでしたが、eyeSegment ではポリシーを作成する上で実際に適用する前に、シミュレーションモードで影響度を把握してから実行できるなど、他にも便利な機能が用意されています。弊社はこれらを実現するためのソリューション導入のノウハウも豊富に保有しておりますので、ご検討の際は是非とも弊社営業担当までご相談頂ければと思います。

関連記事

河本 陽

ネットワンシステムズ株式会社 ビジネス開発本部 第3応用技術部 第2チーム所属

ネットワンシステムズに入社し、7年間セールスエンジニアとして公共/中央官庁の顧客担当として経験を積む。現在はネットワーク製品やセキュリティ製品の連携検証や技術支援に従事。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索