- ナレッジセンター

- 匠コラム

キャンパス/DCN SDI連携で実現する次世代ネットワーク

キャンパス/DCN SDI連携で実現する次世代のゼロトラストネットワーク

- 匠コラム

- 効率化・最適化

- ネットワーク

- データセンター

- 仮想化

ビジネス開発本部 第3応用技術部

3チーム

田中 政満

由原 亮太

国内のビジネスシーンにおいて、デジタルトランスフォーメーションやZeroTrustと呼ばれる考え方が普及してくるにつれて、ネットワークのレイヤにおいてもそういった考え方に追従するため新たなネットワークアーキテクチャの導入を検討するお客様が増えてきています。

例えば、SDN(software defined network)製品による物理ネットワークの統合と仮想L2/L3ファブリック化によるネットワーク分離やトラフィック制御、認証の見直しによるセキュリティの強化などがあげられます。

本コラムではそういった流れの中でCisco社が提供する2つのSDN製品の連携によって実現できる次世代ネットワークのあり方をご紹介します。

Campusネットワークを設計する際、多くの場合はシンプルなネットワーク展開が可能なL2ネットワークで設計構築を行うことが多いかと思います。

しかしL2ネットワークを構築した場合、ブロードキャストドメインが大きくなることから、障害時広範囲に影響が出てしまう恐れがあります。

トラフィックの分散という点においてもL2構成で冗長設計をした場合、原則Active-Standbyとなるため、複数台の機器の転送能力をフルに使いこなすことができないというデメリットがありました。

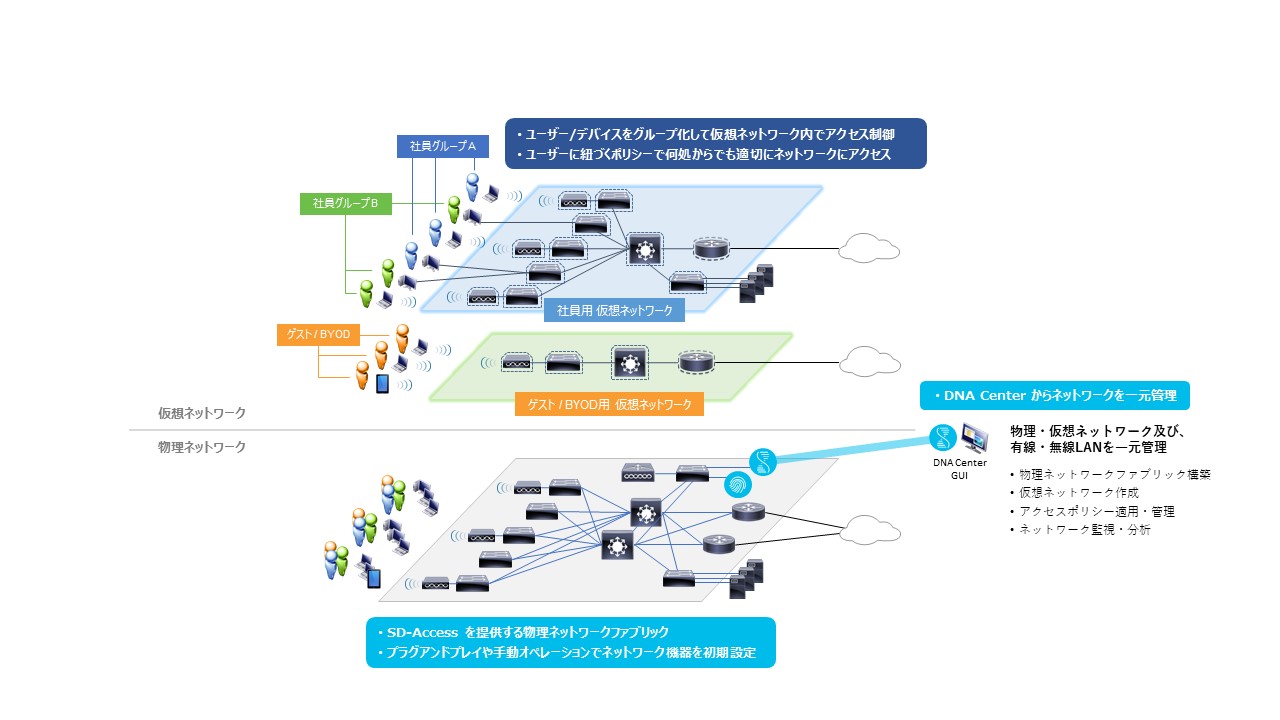

こういった課題を解決しながら、よりセキュアなCampusネットワークを実現するためにSD-Accessと呼ばれるSD-LANソリューションが登場してきました。

SD-Accessは『拡張性、耐障害性の高いネットワークの実現』、『より強固なネットワークの実現』といった2つの特長を持っています。

◆耐障害性、拡張性の高いネットワークの実現

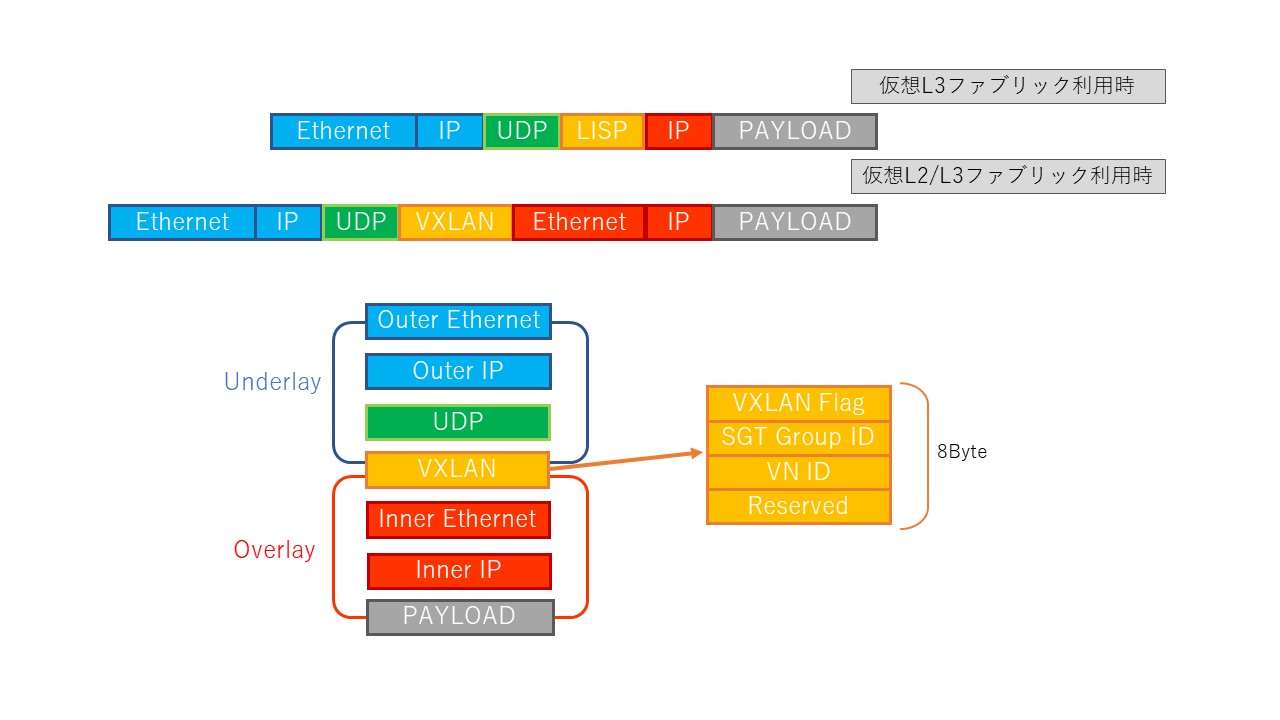

SD-Accessを利用する場合、物理ネットワーク(以下「アンダーレイNW」という。)上にVXLANを用いて仮想ネットワークファブリック(以下「仮想ファブリック」という。)を展開しアクセスする形となります。

そのため、アンダーレイNWを構築する際にBFDを用いたL3ルーテッド構成で設計することにより、万が一物理障害が発生した場合にも従来のL2ネットワークよりも格段に早く接続断から復帰させられるようなネットワークを展開できます。

SD-Accessを構築する際、手動でコンフィグファイルを作っていくとベース設定の部分だけでも非常に複雑な設定を行う必要があります。

しかし、SD-AccessではDNA Centerと呼ばれるコントローラが用意されており、DNA Centerの持つPlug and Playの機能を利用することでアンダーレイNWの構築から仮想ファブリックの構築までをほぼ自動で行ってくれます。

また、必要な設定をメーカ推奨の設定を基に自動生成できるため、意図しない動作が発生してしまう可能性を最小限に抑えられます。

SD-Accessを導入することにより日々の運用の中で発生するネットワークポリシーの変更を迅速に実環境へ反映させることが可能になります。

◆より強固なネットワークの実現

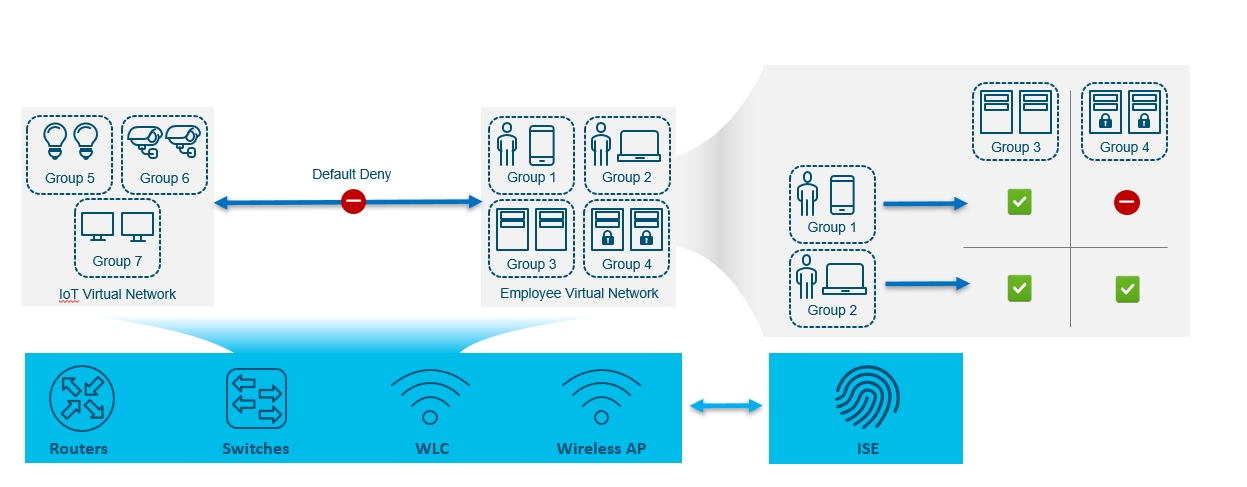

SD-Accessでは従来から存在するIPベースACLとは別にSGT(Scalable Group Tag)と呼ばれるタグ情報を基にしたグループタグベースACL(以下「GBAC」という。)というアクセス制御機能を利用することができます。

この機能はCiscoのTrustSecと呼ばれるソリューションでも利用されてきた技術であり、ユーザトラフィックに対して、認証結果や接続場所に応じてSGT付与させることによりIPベースACLよりもさらにユーザに近い情報で制御を行うことが可能になります。

GABCの設定はDNA Centerが提供する画面から全て行うことができるため、経験の浅いエンジニアであっても設定のミスが発生しづらく運用が簡単な点も魅力の1つです。

このSGTはSD-Accessネットワーク外のIPアドレスに対してもタグ情報を静的に割り当てる機能をもっており、SD-Access化していない既存ネットワークとの通信を行う場合にもGBACでトラフィックを制御することが可能です。

エンタープライズ分野におけるSDI(Software-Defined Infrastracture)はデータセンターの分野から始まりました。

まずマルチテナンシーでサービスを提供するクラウドデータセンター事業者がVLANの限界に直面し、その限界を超えるためにVXLANを用いた拡張が起こり、VXLANの技術を使ってレイヤ3ネットワークの上にレイヤ2ネットワークを展開・延伸する、と言ったことが行われるようになりました。

VXLANにより解決するかに見えたマルチテナンシーでのサービス提供ですが、今度は増大するレイヤ2設定や、仮想ネットワークを高速にプロビジョン/デプロイしたいという要求が重なった結果、今日では広帯域な”ファブリック”と呼ばれる物理ネットワークの上に各利用者(テナントと呼ばれる)の仮想的なネットワークが展開され、さらにそのネットワークの構成管理は”SDNコントローラ”と呼ばれる機器が管理するネットワーク/インフラストラクチャ形態である、SDIの形へと進化しました。

SDIはファブリックと呼ばれる広帯域なL2/3ネットワークの上にVXLANで仮想的なレイヤ2ネットワークを展開する形態が一般的であり、SDNコントローラにより新たなテナント等の追加、削除などが簡単に行える機能を有しています。また、仮想化インフラストラクチャとの連携機能を備える製品も登場しており、多数のハイパーバイザ内の分散仮想スイッチとのシームレスな連携までもが可能となっており、仮想化インフラストラクチャと連携して効率的なデータセンターネットワークを構築可能となっています。

NetOneで取り扱うデータセンタSDI製品としてCisco ACIがあり、ACIも上記にあるような一般的なSDI製品と同様、「SDNコントローラ+スイッチ」の形態をとります。ACI環境で使用されるスイッチは、専用のOSを搭載した「Cisco Nexus 9000シリーズスイッチ」を用いて構築されます。

クラウドデーターセンター事業者が先行導入をしていたデータセンタSDN製品ですが、そのメリットが認知されるにつれ、エンタープライズのユーザも利用するケースが増えています。

ACI環境ではこれまでネットワーク管理者が設計・構築していた、VXLANによるマルチテナント型のネットワークの管理・設計作業そのものを専用のコントローラであるAPIC(Application Policy Infrastructure Controller)を用いることにより、管理者に実設定を意識させることなく構築することが可能になりました。管理者は「どんなネットワークを設計したいか」という目的(インテント)をACIにGUIやCLI、APIを用いて指示することで、ACIが意図を解釈しファブリック内に追加されたNexus9000シリーズに対して透過的に設定を行う仕様となっています。

この”ファブリック化されたネットワーク”ではIS-ISを用いたファブリックとしての(アンダーレイとしての)ルート情報の交換や、オーバーレイネットワークの情報である宛先エンドポイント(サーバやVMなど)、外部ネットワークの情報をCOOPやMP-BGPを用いて情報交換が行われています。オーバーレイされた各ネットワークは「テナント」と呼ばれ、複数のテナントを1つのファブリック上に展開することが可能なアーキテクチャとなっています。

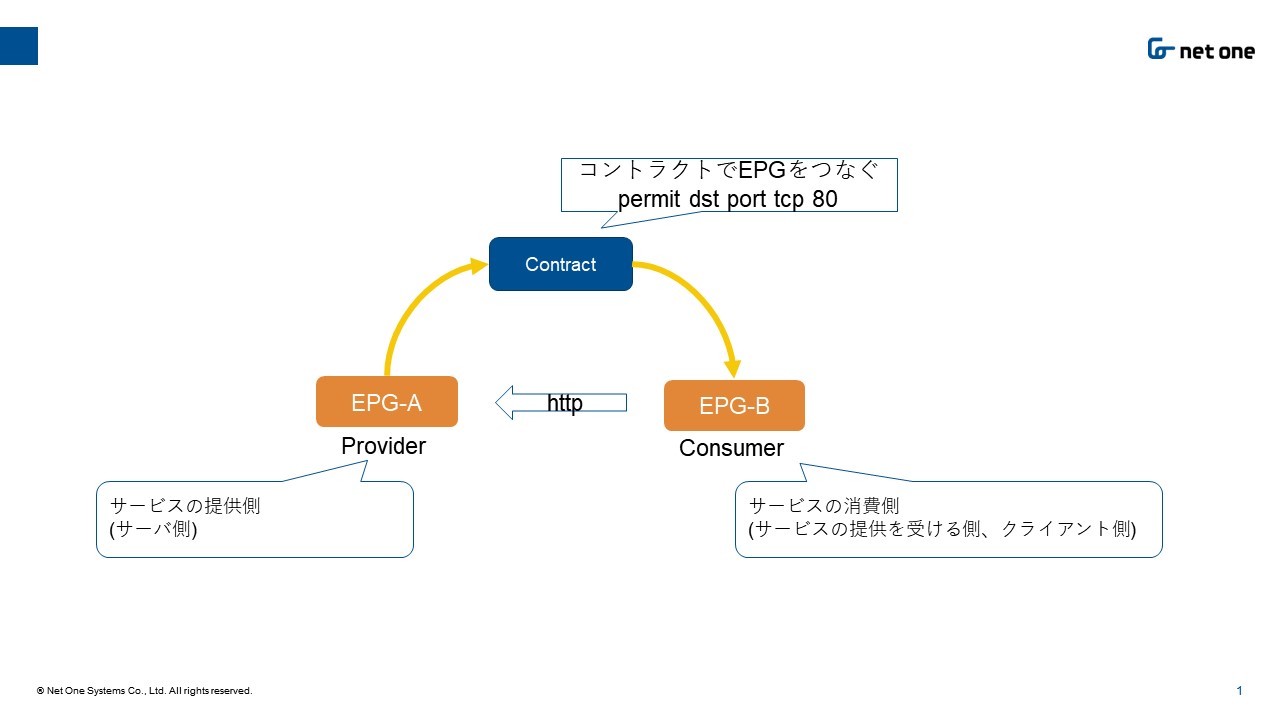

◆ACIファブリック上でのセキュリティ

ACIファブリックの中ではセキュリティ情報は「EPG」と呼ばれるエンドポイントのグループに対してトラフィックのin/outを定義する「コントラクト」によって定義されるという形態をとります。このコントラクトはEPG同士をつなぐほか、外部NWと接続を行う際にも利用されます。

コントラクトでつながれたEPGはルールの方向によって「コンシューマ」と「プロバイダ」に分けられ、コンシューマが通信の利用側、プロバイダがその通信の提供側となります。

コントラクトはIPアドレスやVLAN IDとは直接関連づいておらず、EPG間のポリシを純粋に規定します。

2つの製品は共通して仮想的なネットワークファブリックの分離と、トラフィックに対してタグを付与することによるアクセスコントロールを行う機能が搭載されています。

これらの機能を利用することで、今までとの境界型セキュリティとは別に、ゼロトラストセキュリティを意識した社内インフラを構築することが可能になります。

正常に接続をした正規のユーザに関しては、ユーザの資格、デバイスのチェック等を合わせて行う、接続時の認証結果に基づく適切なクライアント側仮想ネットワークの割り当てだけでなく、データセンターに至るまでタグを介したポリシの相互変換に基づく

「クライアント側~データセンタ側までRBAC(Role Based Access Control)ポリシーが統一されたネットワーク」

を実現でき、従来であれば間に存在したレイヤ3ネットワーク上でIPアドレスレベルのACLで行われていたアクセスコントロールをユーザの資格に基づくアクセスポリシへと進化させることが可能です。

また、万が一悪意のある人間がIPネットワークへ接続できたとしても認証結果を正常に取得しない限りほかの端末やサーバに対する接続を防ぐことが可能になります。

※ゼロトラストセキュリティに関しては弊社の別コンテンツにて紹介させていただいています。

https://www.netone.co.jp/media/detail/20200501-1/

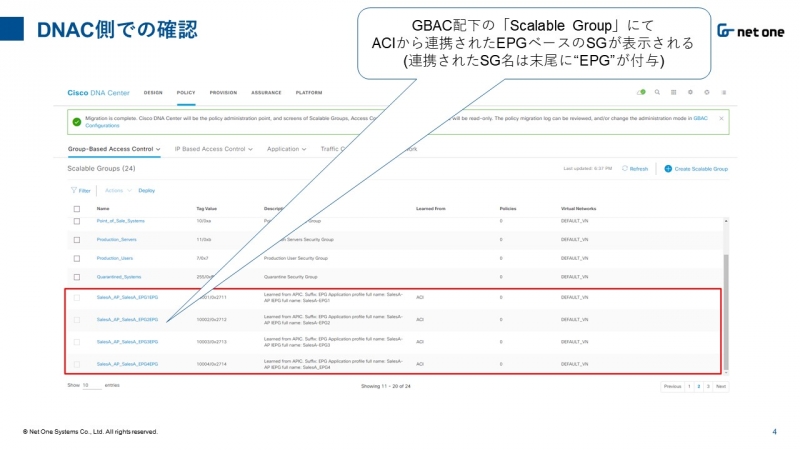

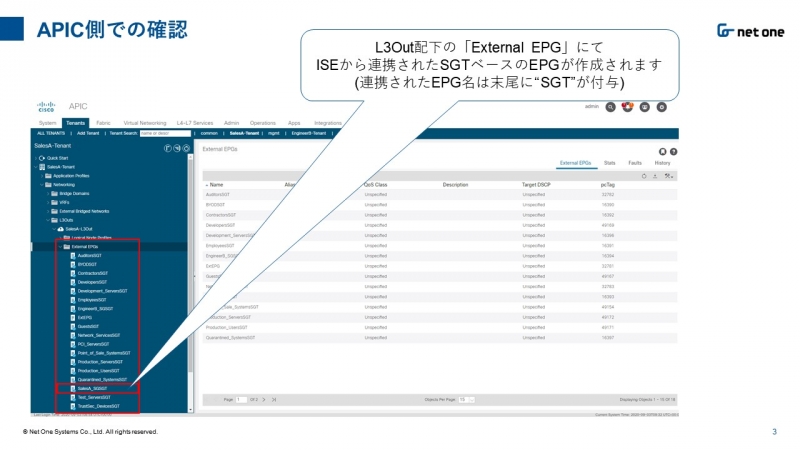

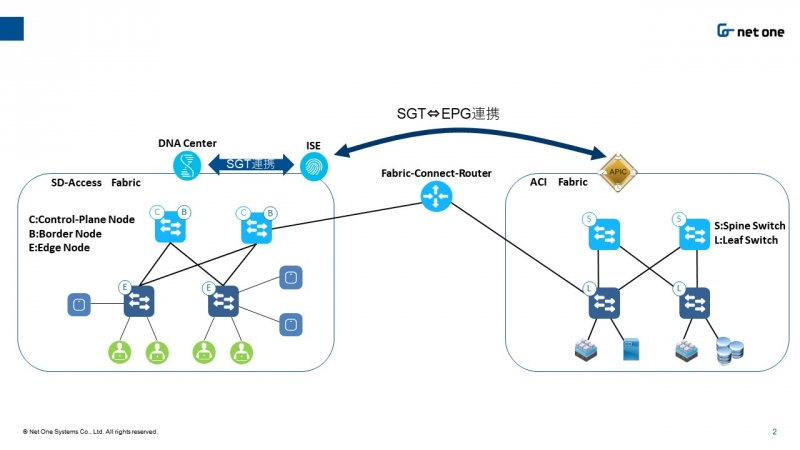

SD-AccessとACIは異なるタグを利用しており、なおかつDNA CenterとAPICと呼ばれるそれぞれ異なったコントローラから管理運用を行う必要があります。

そのため、データセンターとキャンパスを同一のポリシーで運用を行おうとした場合、共通のポリシーをそれぞれのコントローラ上で作成する必要が出てきてしまいネットワーク管理者の負荷が大きくなってしまいます。

そういった課題もコントローラの機能の向上が進むことによって、それぞれのコントローラが持つタグ情報を自動的に双方に同期しあうことで管理者が実際に手を動かさずしてタグ情報を交換することが可能になりました。

そのため現在ではSD-AccessとACIによって作られたセキュアなネットワークをより少ない運用コストで維持していくことが可能になります。

まとめ

このような要件を従来通りの技術で構築すると非常に複雑な構成となることは避けられず、管理・運用に多大なリソースが必要になってくるという局面を迎えています。

次期ネットワークに対して、SD-AccessやACIを取り入れることでゼロトラストネットワーク化を行うことができ、キャンパスからデータセンタまでを全てファブリック化することで、ネットワークは今までよりもセキュアかつシンプルになります。

さらに管理者はコントローラに支援された高度な管理機能を利用することで、今までよりも効率的にネットワークを管理・運用していくことが可能になります。

次回は今回の手法を実際に動作させ、検証の中での気付きを中心にご紹介したいと思います。

執筆者プロフィール

田中 政満

ネットワンシステムズ株式会社 ビジネス開発本部

第3応用技術部 3チーム 所属

入社以来無線LANの製品担当SEとして製品や技術の調査、検証評価、及び、提案や導入を支援する業務に従事。

現在はキャンパスセキュリティや自動化に力を入れるなど、エンタープライズSDNのエンジニアとして邁進中。

由原 亮太

ネットワンシステムズ株式会社 ビジネス開発本部

第3応用技術部 3チーム 所属

ネットワンシステムズに入社後、Ciscoルータをはじめとしたキャンパス向け製品を担当

現在はCiscoDNAの認定エンジニアとしてキャンパスSDN製品の検証および評価業務に従事。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索