ビジネス開発本部 第3応用技術部

第3チーム

由原 亮太

川畑 勇貴

お客様からSD-WAN製品を紹介してほしいという問い合わせをいただくことがありがたいことに増えてきました。SD-WAN製品の大きな特徴として、SD-WANルータ間で自動的にVPN接続で疎通性を確保してくれるといった点や、データプレーンとコントロールプレーンを分割することで、1つのコントローラから複数拠点のSD-WANルータを一括制御できる点があります。このような特徴から機器展開時にかかるコストの削減や、複雑なトラフィックコントロールを簡単に実現することができ、比較的手軽にWANの品質改善を行うことが可能になります。

代表的なSD-WAN製品の一つとして、Cisco Systemsの「Cisco SD-WAN」があります。「Cisco SD-WAN」はとてもよく作りこまれており、多くの機能を有したSD-WAN製品です。この製品を用いることで多くのお客様のWAN回線における課題を解決に導くことが可能になります。

本コラムでは、Cisco SD-WANが持つ機能の一つである「CloudonRamp for IAAS」を紹介します。CloudonRampはオンプレミスネットワークとAWSやAzureといったIaaSを自動的に繋ぎ各拠点からIaaSへのVPN接続による疎通性を確保してくれる機能となっています。onrampは日本語で高速道路への進入路のことらしく、CloudonRampはクラウドへの進入路といったニュアンスでしょうか。ITインフラにオンプレミスとパブリッククラウドを並行して利用するケースは日本でも増えています。クラウド活用が業界業種を問わず注目されるようになってきましたが、全てのシステムを最初から完全にクラウドに移行するのは稀であり、クラウド利用の初期段階では、オンプレミスとパブリッククラウドを併用するハイブリッドクラウドの形態になることがあります。そのため、オンプレミスとパブリッククラウドの接続を自動化してくれるCloudonRampは海外のみならず日本のユーザにもマッチしている機能と言えます。

前段として、オンプレミスサイトとIaaSを繋ぐ主な方法として以下の3つが存在しています。

AWSとAzureはそれぞれ閉域接続用のサービスを展開しています。AWSは「Direct Connect」、Azureは「ExpressRoute」というサービス名で展開してきています。閉域接続サービスのメリットは専用線利用に回線の安定性の高さ、占有回線によるセキュリティ性の高さがあります。デメリットとしては専用線の回線費用が考えられますが、回線を複数のユーザで共有する共有型のサービスもあります。(セキュリティリスクは占有型より上がる。)

②IaaSが提供するVPNサービスを利用したPoint to PointによるVPN接続

AWSまたはAzureのVPN接続用のサービスを利用します。AWSの場合は、仮想プライベートゲートウェイと呼ばれるAWS側のVPNコンセントレータをVPCにアタッチし、オンプレミスサイトのネットワークとVPN接続することが出来ます。Azureの場合は仮想ネットワークゲートウェイというサービスを設定しオンプレミスサイトのネットワークとVPN接続をすることが出来ます。メリットは専用線と比較し安価にパブリッククラウド環境とオンプレミスサイトを接続できる点です。デメリットとしては、回線品質が専用線より低い、セキュリティ要件が厳しい場合に利用不可な場合があるといった点となります。

③各ネットワークベンダーが販売している仮想ルータを用いたVPN接続

この接続方法はIaaSのVPNサービスではなく、普段使い慣れたベンダーの仮想ルータを用いることでスムーズにVPN接続の設定や障害の切り分けを行うことができるメリットがあります。デメリットとしては仮想ルータのライセンスを追加で購入する必要があるため若干コストが高くなってしまう点があります。

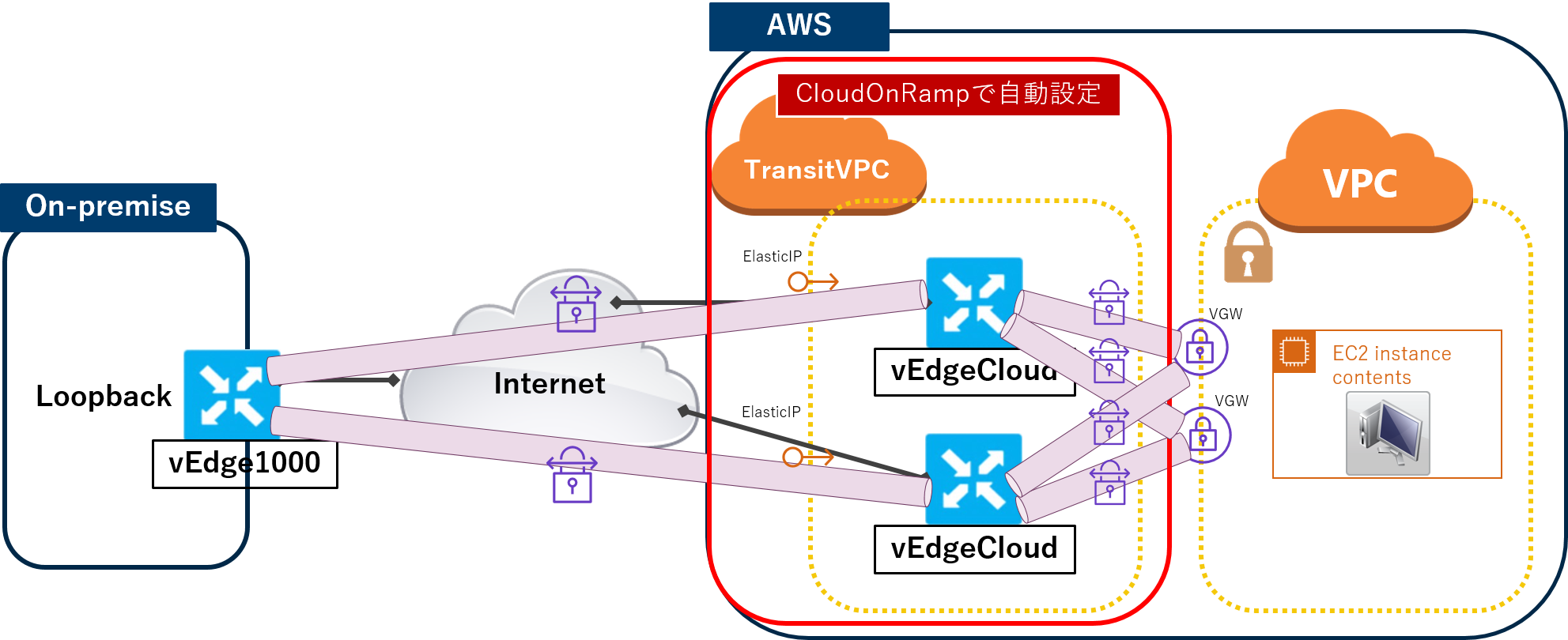

CloudonRamp for IaaSは3つ目の仮想ルータを利用したVPN接続の手法をベースに自動的にコネクションを作成する機能です。今回は実際にCloudonRampを使用してAWSに対して疎通性を確保する際の具体的な動作を見てみます。CloudonRampで構築されるvPCは下記のイラストのようになります。

オンプレミスとEC2インスタンスが所属するVPCへの接続はTransitVPCを経由してアクセスします。AWSが提供しているサービスであるTransitGatewayに近い仕組みと思っていただければわかりやすいと思います。接続対象のVPCが複数ある場合でも必ずこのTransitVPCを経由して通信するようになり、いわゆるハブアンドスポークの設計となります。ハブアンドスポークのトポロジを組むことで、ルーティング設計をシンプル化することができます。また、仮想ルータであるvEdgeCloudが接続する全てのVPCに対するルーティングを担うため、見慣れたCLIで経路情報を管理できるという恩恵も得られます。オンプレミス、TransitVPC、接続対象VPCの間は全てAES-256-CBCで暗号化されたIPsec VPNで通信するので非常にセキュアです。

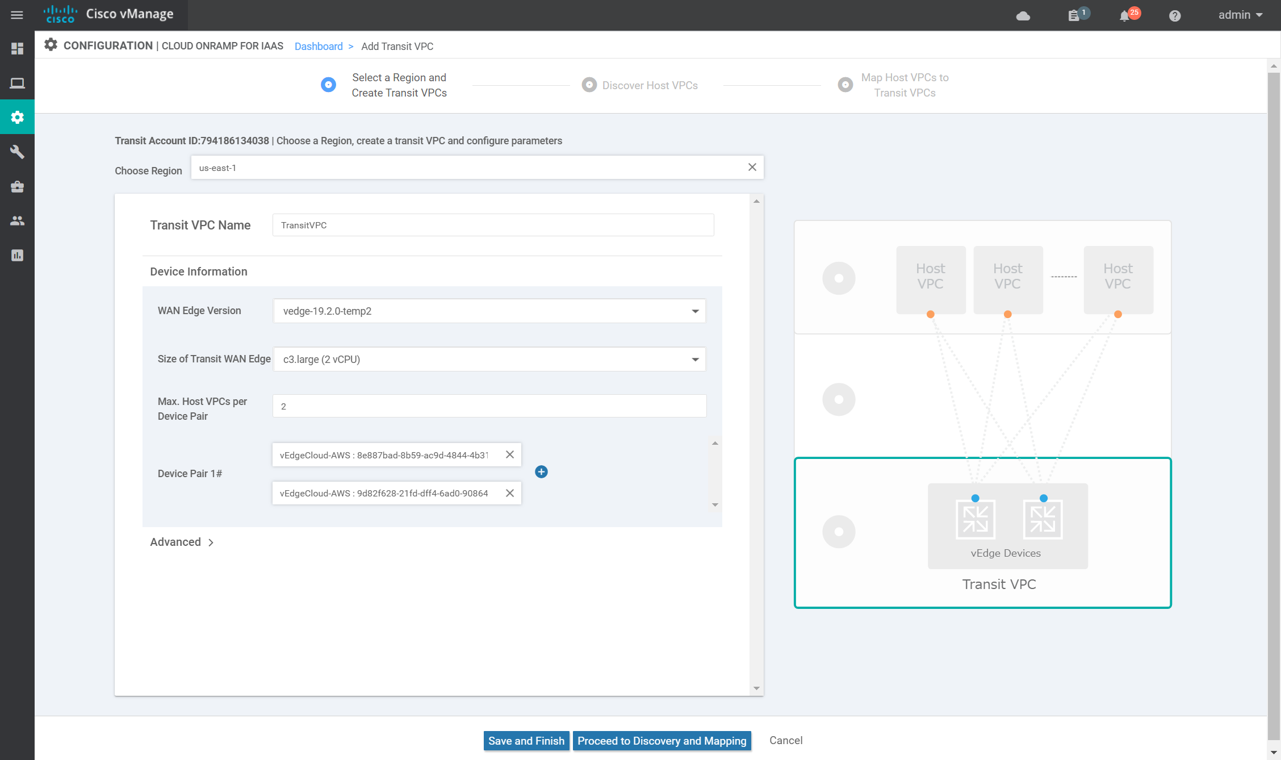

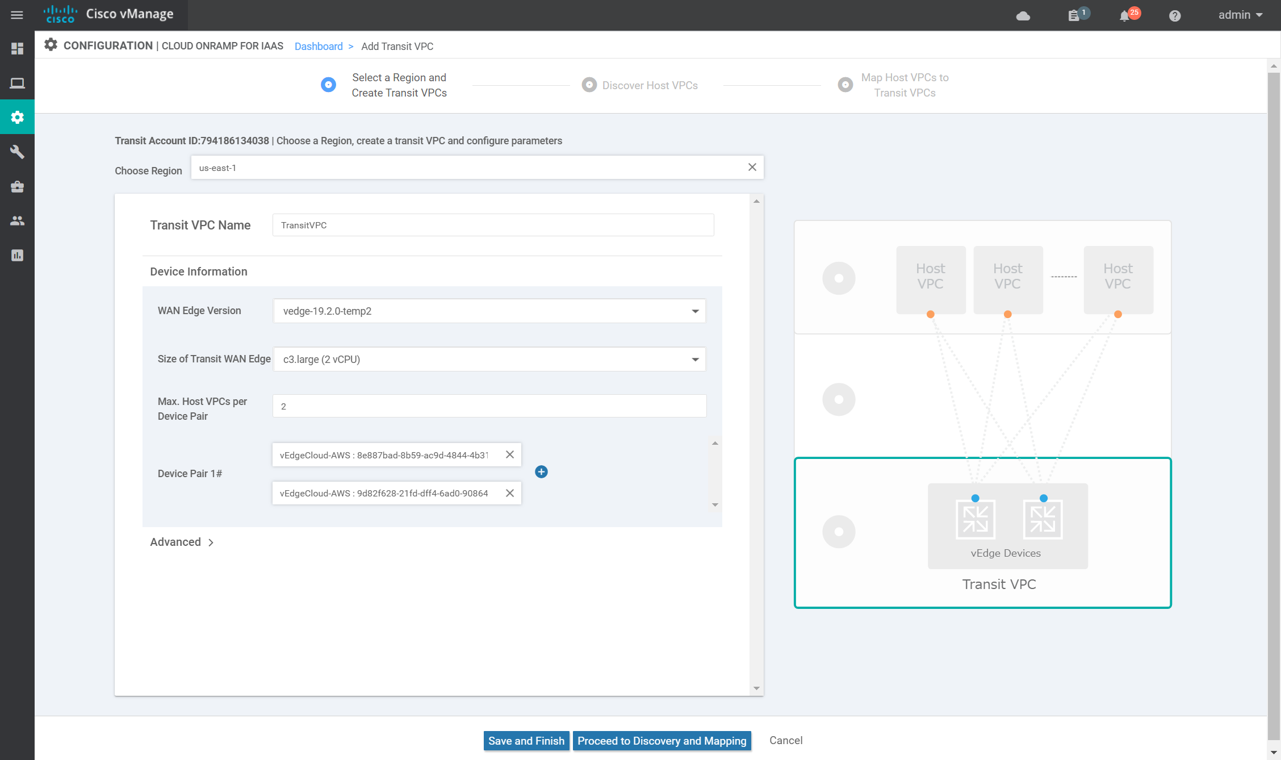

Cloud on Ramp for IaaSの実際の操作画面は以下のようなシンプルなUIとなっており、必要な情報を入力していくだけでオンプレミスとAWS上のVPCとのVPN接続を実現することを可能としています。

TransitVPCを作成するうえで必要なEC2のインスタンスタイプやVPCの名前、利用するvEdgeCloudのトークンを選択するだけでTransitVPCを作成することができます。

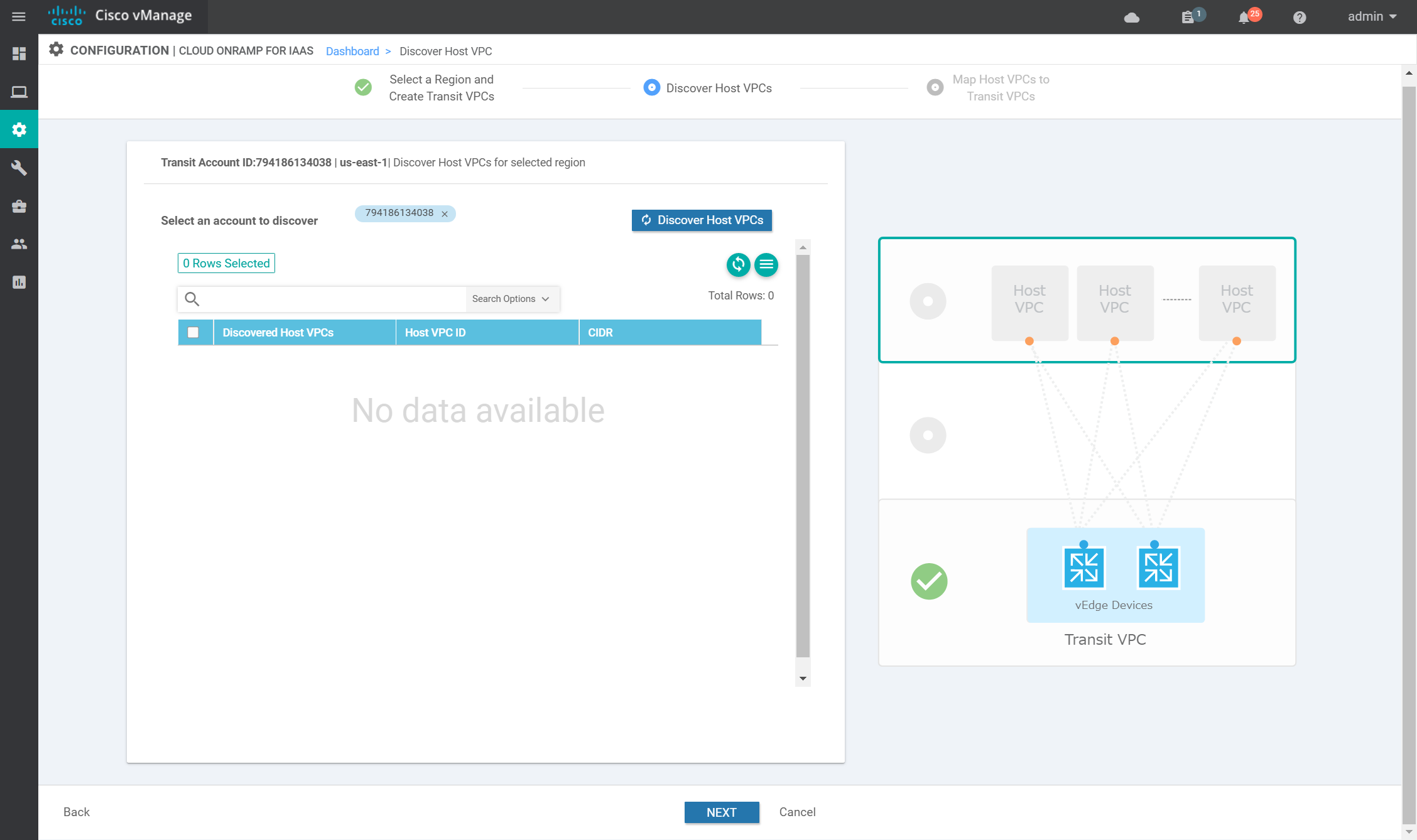

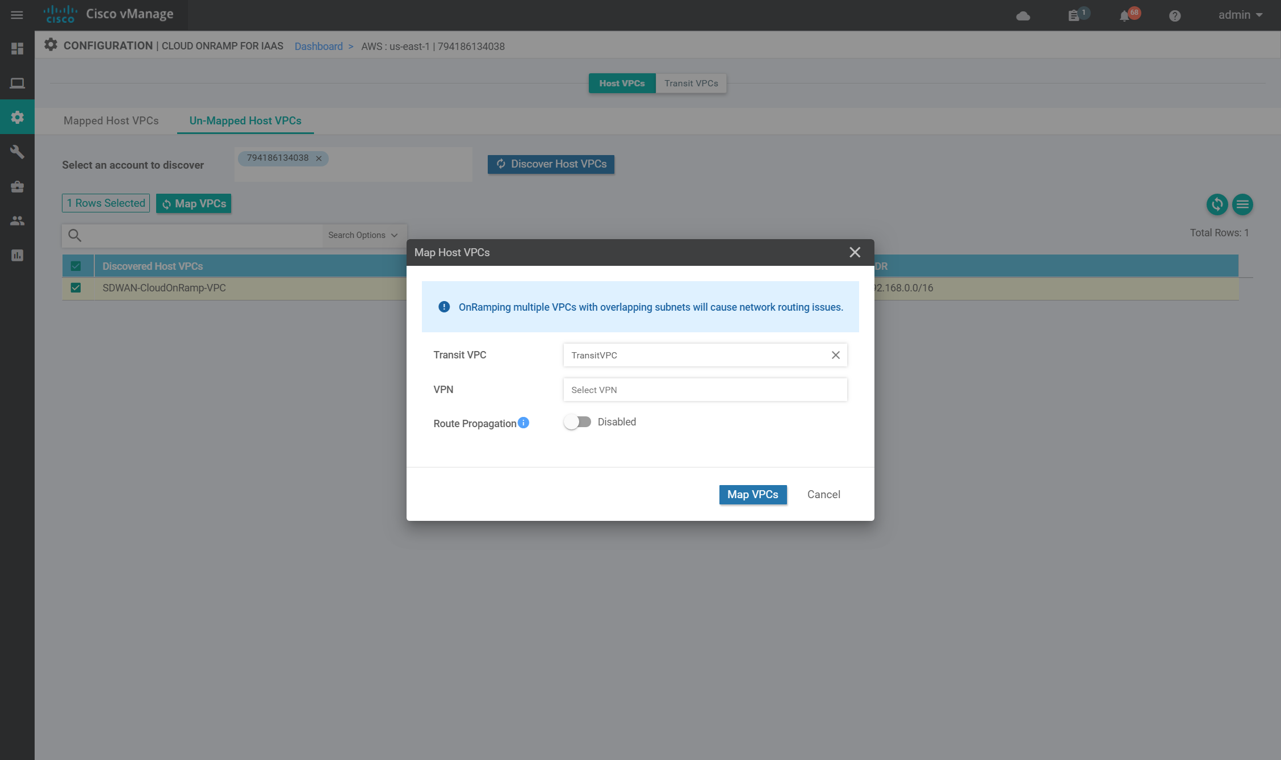

TransitVPCに接続させるVPCを選択する画面①

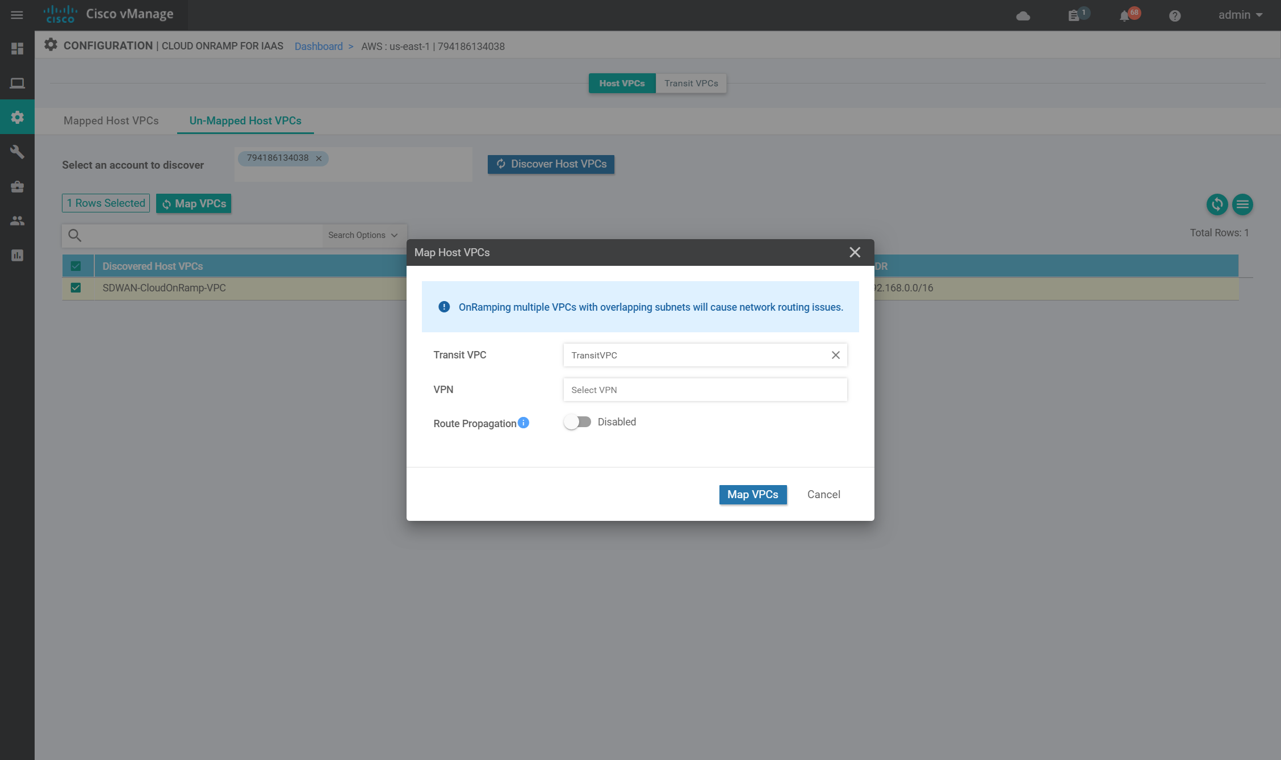

TransitVPCに接続させるVPCを選択する画面②

AWS上のVPCをTransitVPCに接続するための画面は2種類用意されており、TransitVPCを作成する際に既存で存在しているVPCを選択し接続することも新しく作成を後から接続することも可能です。

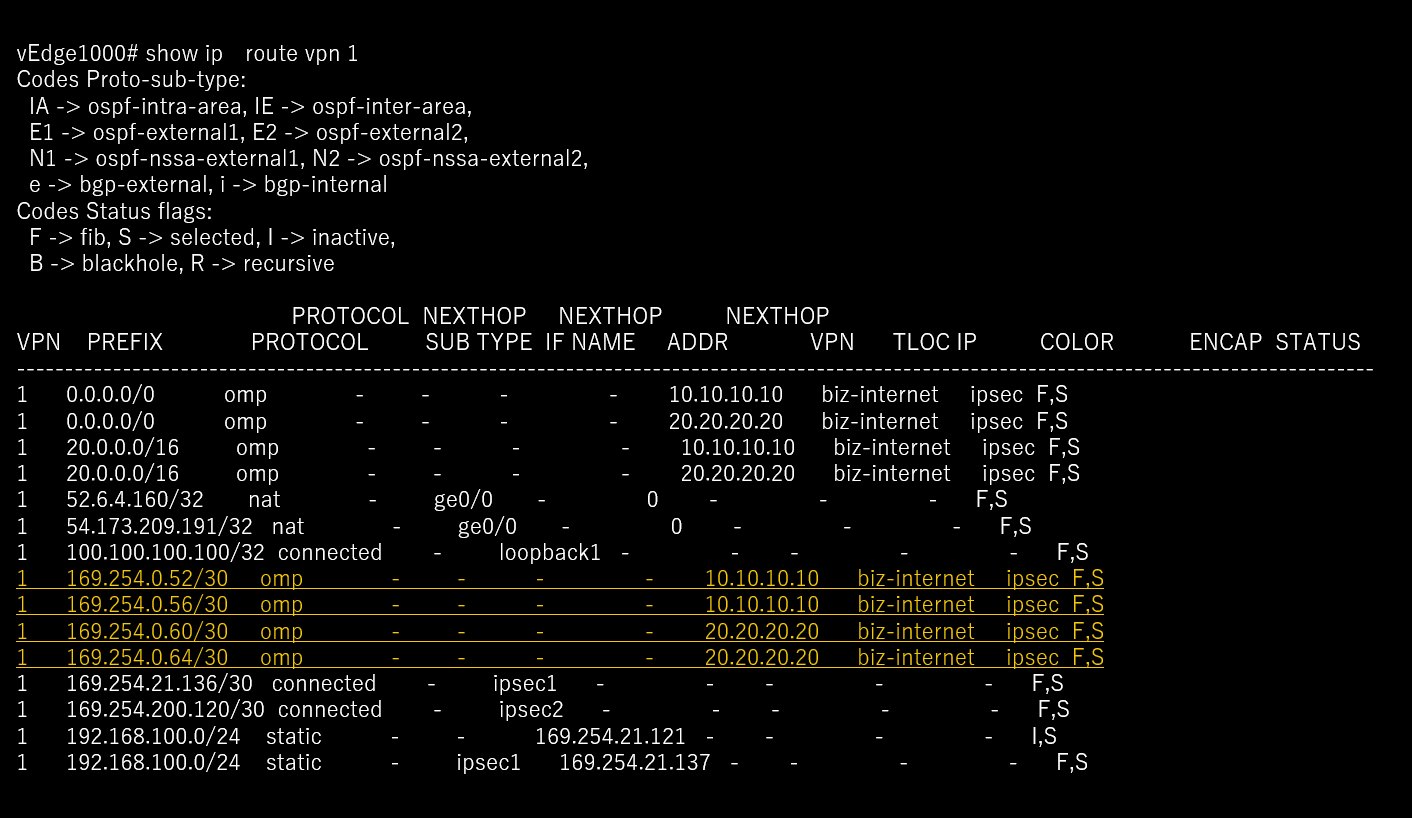

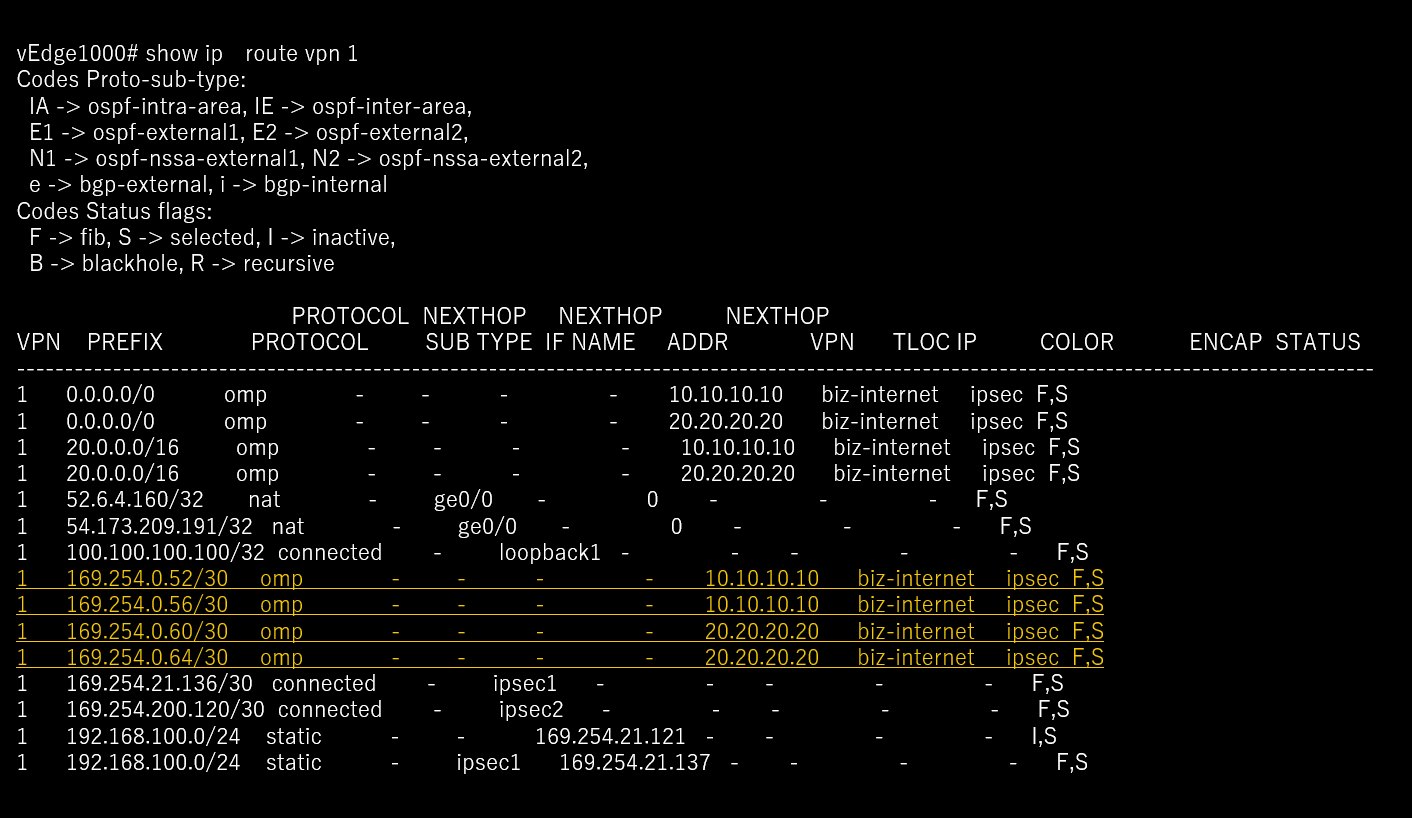

Cisco SDWANのコントローラから設定が完了した後、拠点側を模擬したvEdge1000のルーティングテーブルを確認するとTransitVPCのvEdgeから他のVPCへの経路が自動的に配送されていることが確認できます。

下記は、CloudonRamp によってデプロイされたシスコの仮想ルータのコンフィグの一例です。この量のコンフィグをコントローラが自動で作成し機器に反映させてくれます。今までであれば人の手を介してこの作業を行っていたため、どうしても人為的なコンフィグ入力のミスが発生する場合がありましたが、CloudonRampではコンフィグ入力の人為的ミスのリスクを低減してくれます。

vEdgeCloud-AWS# show run

system

host-name vEdgeCloud-AWS

system-ip 10.10.10.10

site-id 40

port-offset 1

admin-tech-on-failure

no route-consistency-check

sp-organization-name "***"

organization-name "***"

upgrade-confirm 15

vbond ***

aaa

auth-order local radius tacacs

usergroup basic

task system read write

task interface read write

!

usergroup netadmin

!

usergroup operator

task system read

task interface read

task policy read

task routing read

task security read

!

user admin

password ***

!

!

logging

disk

enable

!

!

no cft-enable

no cft-cache-enable

no anchor-wan-tunnel-pkts

!

omp

no shutdown

graceful-restart

advertise bgp

advertise connected

advertise static

!

security

ipsec

authentication-type ah-sha1-hmac sha1-hmac

!

!

|

vpn 0

dns 8.8.8.8 primary

interface ge0/0

ip dhcp-client

tunnel-interface

encapsulation ipsec

color biz-internet

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

!

no shutdown

!

!

vpn 1

dns 8.8.8.8 primary

router

bgp 9988

timers

holdtime 30

!

address-family ipv4-unicast

network 0.0.0.0/0

!

neighbor 169.254.0.69

no shutdown

remote-as 65008

update-source ipsec4

!

neighbor 169.254.0.73

no shutdown

remote-as 65008

update-source ipsec3

!

!

!

interface ge0/1

ip address 111.111.111.1/24

shutdown

!

interface ipsec3

ip address 169.254.0.74/30

tunnel-source 10.0.34.52

tunnel-destination 3.217.209.147

ike

|

version 1

mode main

rekey 28800

cipher-suite aes128-cbc-sha1

group 2

authentication-type

pre-shared-key

pre-shared-secret "***"

!

!

!

ipsec

rekey 3600

replay-window 512

cipher-suite aes256-cbc-sha1

perfect-forward-secrecy group-2

!

no shutdown

!

interface ipsec4

ip address 169.254.0.70/30

tunnel-source 10.0.34.52

tunnel-destination 54.204.213.139

ike

version 1

mode main

rekey 28800

cipher-suite aes128-cbc-sha1

group 2

authentication-type

pre-shared-key

pre-shared-secret "***"

!

!

!

ipsec

rekey 3600

replay-window 512

cipher-suite aes256-cbc-sha1

perfect-forward-secrecy group-2

!

no shutdown

!

ip route 0.0.0.0/0 null0

!

vpn 512

interface eth0

ip dhcp-client

no shutdown

!

!

|

「Cisco SD-WAN」は「CloudonRamp for IAAS」以外にも様々な機能を持っており、以前の匠コラムで紹介させていただいたローカルブレイクアウトも「Cisco SD-WAN」で実装することが出来ます。クラウドの進歩に合わせてネットワークインフラも進化しています。管理者の負担をかけずにローカルブレイクアウトやハイブリッドクラウド環境を実現するのに「CIsco SD-WAN」は有力なソリューションです。

執筆者プロフィール

由原 亮太

ネットワンシステムズ株式会社 ビジネス開発本部

第3応用技術部

所属

2016年にネットワンシステムズに入社後、Cisco NI製品の評価検証業務に従事。

現在は検証ノウハウを生かしてSD-WAN、SD-LAN製品を担当している。

川畑 勇貴

ネットワンシステムズ株式会社 ビジネス開発本部

第3応用技術部

所属

ネットワンシステムズに入社し、Ciscoミドルエンド・ローエンドルータ製品、

スイッチ製品を担当。 ネットワークに関わる先進テクノロジーの調査、研究に従事している。

ネットワークに関わる先進テクノロジーの調査、研究に従事している。

執筆者プロフィールに「・CCIE」と載せるべく日々研鑽中。

- CCNP

- AWS SAA

- TOEIC L&R 915

ナレッジセンターを検索する