- ナレッジセンター

- 匠コラム

CASBを利用したShadow IT 可視化のための仕組み

- 匠コラム

- クラウド

- セキュリティ

- 監視/分析

- 可視化

ビジネス開発本部 第3応用技術部

第2チーム

大澤 能丈

CASBによるクラウドサービスにおける情報漏えい対策

以前のコラムでCASB(Cloud Access Security Brokers)について紹介しましたが、

参考コラム:クラウドサービスの情報漏えい対策~ CASB(Cloud Access Security Brokers) の登場~

様々なクラウドサービスが普及していき、利用者の利便性が向上しましたが、それに伴い「情報漏えい」のリスクも高くなりました。社員のクラウドサービスの利用状況の把握や、機密情報のクラウドサービスへの持ち出しを防ぐことを目的としてCASB対応製品が登場し、ここ数年で導入実績も増えつつあります。

本コラムではCASBの中のShadow IT 対策について弊社取り扱い製品を用いての可視化の仕組みを紹介します。

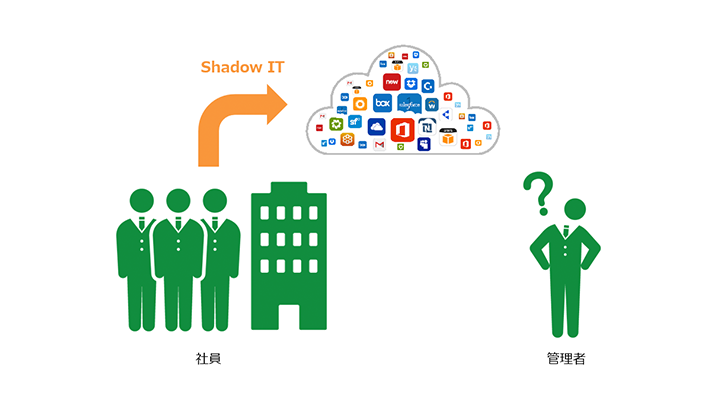

Shadow ITとは?

Shadow IT は管理者が把握していない、社員が個別に利用しているクラウドサービスのことを指しています。

社員は様々なクラウドサービスを活用して業務を行いますが、知らずにセキュリティの担保されていない危険なクラウドサービスを利用して、情報漏えいにつながる危険性もあります。そのようなShadow IT対策のために以下の二点を把握することが重要なポイントとなります。

- 社員がどのようなクラウドサービスを利用しているかを把握する

- 利用しているクラウドサービスが安全であるか?(あるいは危険であるか?)

上記二点を把握するためにどのようにCASB製品を利用するかについて、弊社取り扱い製品のMcAfee MVISION Cloud(以下MVISION Cloud)を例に挙げて次の章にて紹介します。

MVISION Cloud for Shadow IT 構成

MVISION Cloud は旧Skyhigh Networks社にて開発され、2018年にMcAfee社に買収され現在はMVISION Cloudという製品シリーズとしてCASB製品のリーダーとして提供されています。その中で、Shadow ITに対応した製品が MVISION Cloud for Shadow ITと呼ばれ、社員のクラウドサービス利用状況を可視化し、MVISION Cloud で保持する27,000以上のクラウドサービスのデータベース情報からそのクラウドのリスクスコア安全であるかを判別することができます。

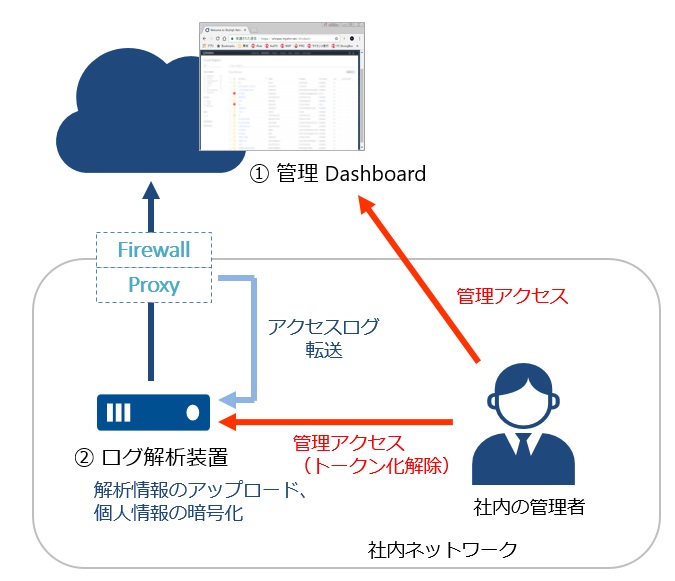

MVISION Cloud for Shadow ITにおいて必要な構成として以下があります。

- クラウド上にある管理ダッシュボード

- ログ解析を行うための装置

Fig1. Shadow ITの構成

②のログ解析装置は自社管理NWに設置してProxyあるいはFirewallから転送されたアクセスログを解析します。

ここでいう解析は大きく2つになります。

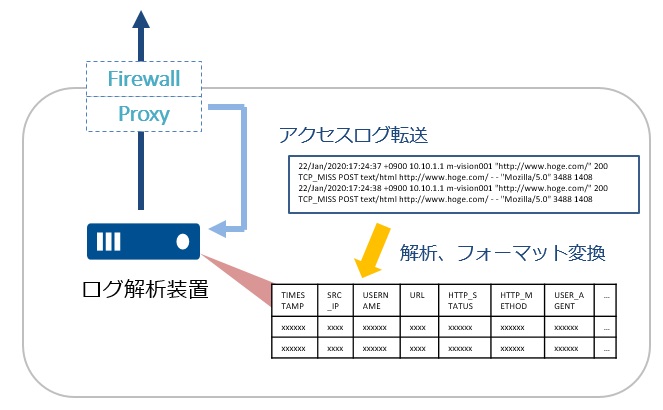

一つ目は、各ベンダーにて提供されるProxyあるいはFirewall製品から出力される様々なアクセスログをMVISION Cloudで解析できるフォーマットに変換処理します。

Fig2. ログフォーマット変換処理

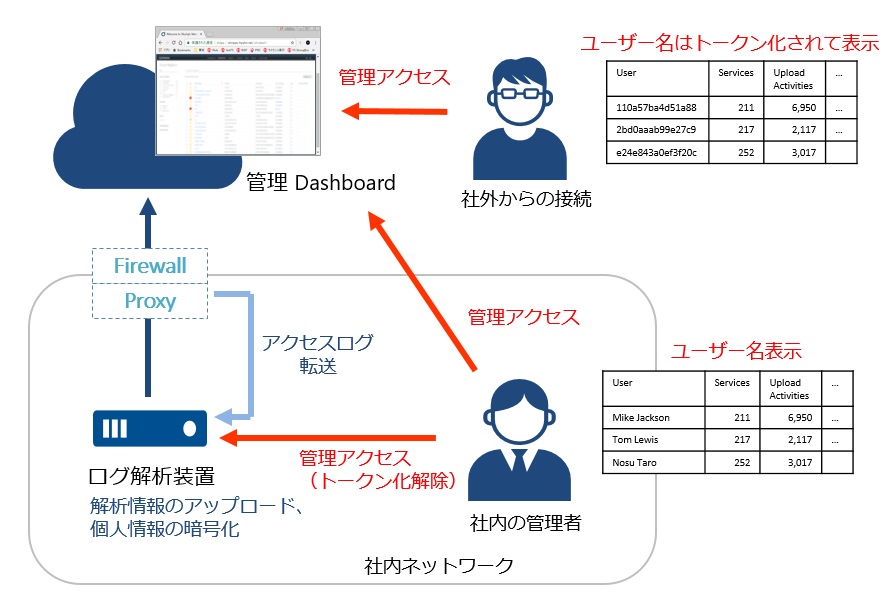

もう一つはトークン化と呼ばれる個人情報保護のための処理になります。

トークン化はProxyあるいはFirewallから転送されたアクセスログ上に書き込まれているユーザー名、IPアドレスといった個人情報を乱数により別の文字列に置き換えることで、個人情報を特定できない表示に変換する処理になります。これらの個人情報はトークン化された状態でクラウドにある管理ダッシュボードへ送信されて保護された状態で蓄積されます。

管理ダッシュボード上で社員のクラウドサービスの利用状況を確認する際、自社内において、ログ解析装置にアクセスできる環境下であれば、トークン化された個人情報はバックグラウンドでログ解析装置にてトークン化解除されて、管理ダッシュボード上ではユーザー名/IPアドレスが表示された状態で参照可能となります。

しかし、社外からはログ解析装置に接続できないため、管理ダッシュボードにアクセスした場合はユーザー名/IPアドレスがトークン化された状態で表示されるため、個人情報が保護され、不正アクセス防止につながります。

Fig3. トークン化処理

この二つの処理によって従業員のクラウドアクセス状況を簡単にかつ安全に可視化することが可能となります。

Shadow IT対策への活用

このようにShadow ITを実現する仕組みを簡単に記載しましたが、CASBは可視化しておしまい...というわけではなく、可視化した内容を基にさらに活用していくことができます。

活用例としては、MVISION Cloud では

- 可視化・検知したクラウドサービスをカテゴリーや評価スコアに沿ったグループ分け

- グループ分けしたポリシーに従ってProxyあるいはFirewallと連携してクラウドサービスへのアクセス許可あるいは拒否を実施

といった自動連係が可能であり、簡易的なクラウド利用のワークフローを実現して、Shadow ITへの対策を行うことができます。

まとめ

本コラムでは、Shadow IT対策においての、必要な構成と活用例を紹介しました。

ネットワンシステムズでは、クラウドアクセスセキュリティサービスとしてCASBにおけるShadow IT対策を提供しています。ご興味をお持ちの方は、弊社担当営業までご連絡ください。

執筆者プロフィール

大澤 能丈

ネットワンシステムズ株式会社 ビジネス推進本部 第3応用技術部 第2チーム所属

1999年 ネットワンシステムズ株式会社入社

応用技術部門にてCATVインターネット製品の技術担当に加え、ここ数年ではクラウドベースのセキュリティ・可視化製品の技術担当業務にも従事しており、新しい分野に日々奮闘中。。。

- CATV総合監理技術者

- ネットワークスペシャリスト

- 情報セキュリティスペシャリスト

- CCNP

Webからのお問い合わせはこちらから

ピックアップ

ナレッジセンターを検索する

カテゴリーで検索

タグで検索