- ナレッジセンター

- 匠コラム

セキュリティ匠対談 十回目 ~「パスワード変更不要」の議論で考えるべきこと~

- 匠コラム

- セキュリティ

- 認証

セキュリティ匠対談 第十回

~「パスワード変更不要」の議論で考えるべきこと~

執筆者プロフィール

|

山崎 文明:市場開発本部 エグゼクティブエキスパート |

| 国内のセキュリティ第一人者として、今まで数多くの役職を歴任。 著書多数。 官公庁に対しても、積極的なセキュリティ提言を行っている。 |

|

|

栗田 晴彦:ビジネス推進本部 シニアエキスパート |

| CISSP/CCSP/CISA//PCI DSS QSA/PMP セキュリティのコンサルティングや監査に長年従事。 現在は、後進の育成にも力を入れている。セキュリティ匠の会事務局。 |

3月の総務省の発表の波紋

| 栗田: | 十回目の今回のテーマは、セキュリティというとまず頭に浮かんでくる「パスワード」についてです。山崎さん、この3月に総務省が発表した、「パスワードの定期的な変更は不要」というメッセージがいろいろ注目を浴びていますね。 |

|---|---|

| 山崎: | はい、その通りです。セキュリティ業界に大きな波紋を投げかけています。更に、一部の報道では、「パスワードの(定期的な)変更はいけない、かえって危険」としているものもあります。ただし、これは誤解を招きかねない表現ですね。 |

| 栗田: | 本当にそう思います。「パスワードの定期的な変更は不要」という本来の目的とセキュリティ対策としての意味合いを正しく理解せず、表面上だけで鵜呑みにすると逆にセキュリティリスクを高めてしまいますね。今回は、それをお伺いしたいと思います。 |

発表の詳細と経緯

| 山崎: | まず、最初に今回の経緯をまとめてみたいと思います。以下のWebページでの掲載が大きなきっかけとなり、テレビや新聞などで広く取り上げられることとなりました。

|

|---|---|

| 栗田: | 私も、たまたま自宅でテレワークをしていたのですが、夕方のNHKのニュースで取り上げられていて驚いた記憶があります。このパスワード管理は「企業・組織の対策」-「社員・職員全般の情報セキュリティ対策」のトップ項目ですので、重要性が高い扱いです。 |

| 山崎: | パスワードを定期的に変えさせることにあまり意味がないということは、今まででも多くのセキュリティ専門家の中ではいろいろ言われていたのですが、この発表には直接的には、NIST(National Institute of Standards and Technology:米国国立標準技術研究所)が2017年6月に発行したデジタルアイデンティティに対するガイドライン(NIST SP800-63B:以下ガイドラインと略称)に記載されていることが大きいですね。 |

| 栗田: | 今回の対談のため、この文書を読んでみました。また、今回の総務省の発表の中で同じく引用されているNISC(内閣サイバーセキュリティセンター)の情報セキュリティハンドブック(以下ハンドブックと略称)もざっと目を通してみました。どちらも大変参考になります。 |

| 山崎: | これらで書かれていることをまとめると以下になります ① パスワードの定期変更をシステムが強制してはいけないし、強制されなければ定期的に変更する必要はない。無理して定期的に変更させるためにパスワードが単純なパターン化されてしまうことが危険。 ② パスワードは推測しにくいもので、辞書と同じではいけない。他のシステムで利用したものを使いまわしてはいけない。 ③ 漏洩の可能性がある場合は、すぐ変更する必要がある。 ④ システムがパスワードの複雑性を要求してはいけない。(NISTのガイドラインのみ) |

陥りやすい誤解1. 推測されにくいパスワードを作るのが最重要

| 栗田: | ①が、今回のメインのメッセージですね。ただし、その元々の理由としては②があるとされています。つまり、様々なサイトからID/パスワードの組み合わせが漏洩してしまっており、悪意のある人がそれを悪用して不正なログオンに成功する(パスワードリスク攻撃)事件が多発してしまっているわけですね。 |

|---|---|

| 山崎: | まさに、その通りです。悪意のある人がそれをDB化しているので、如何に定期変更しているとしてもそのパターンがばれてしまっているから意味がないという訳です。米国での研究によると、実際に設定されたパスワードの解析から、定期変更を「強制する」と末尾に1,2,3のように数字を振っていくなどのケースが非常に多かったということです。また、記号をパスワードに含めるように「強制する」と、「!」を付けるケースが多いということです。 |

| 栗田: | 英数記号混在、更に大文字と小文字混在のパスワードルールというと、非常に堅牢そうに見えますが、「Password1!」を使う人が多いとありました。これでは全然意味がないですね。だから、NISTのガイドラインでは、複雑性も要求してはいけないとあります。 |

| 山崎: | はい、まさにそうです。議論の本質は、如何に推測されにくいパスワードを作るということです。注目を浴びやすい「変更してはいけない」というメッセージだけに関心が行くことは間違いで、推測されやすいパスワードを変更せずに使い続けたら、本当に危険なことです。「変更してはいけない」ではなく、「変更を強制してはいけない」ということです。 |

陥りやすい誤解2.すべての「パスワード」にあてはまるわけではない

| 栗田: | ガイドラインとハンドブックでは、今回の議論の対象である「パスワード」の定義と利用局面を細かく説明していますね。 |

|---|---|

| 山崎: | パスワードと言っても、IT環境では様々な用途で使われています。例えば、OSログオンのパスワード、一般のアプリケーションのログオンパスワード、zipファイルやオフィスファイルの暗号用のパスワードなどがその例です。これらすべてに、今までの議論を適用しようとするのは大きな間違いです。この中では、アプリケーションのログオンパスワードには当てはまるでしょう。 |

| 栗田: | NISTのガイドラインでは、そもそも「パスワード:password」という言葉は使わず、「記憶する秘密:Memorized Secret」と言っている、つまり、利用者が「選択:Choose」し、「記憶:Memorize」するものと定義していました。多くのパスワードは、この定義にあてはまりますが、「root」や「administrator」などのOSログオンの管理者パスワードは、共用されたりすることがありこの定義にはそぐいませんね。 |

| 山崎: | その管理者パスワードは、ランダムで複雑で長いものを設定し、紙やファイルなどに記入して使用の都度それを参照する運用などがよくあります。共有する人が変わった場合や短い頻度でパスワードを更新することでリスクを回避します。これを変更しなかったり、複雑性を要求しなかったりすると非常に問題です。 |

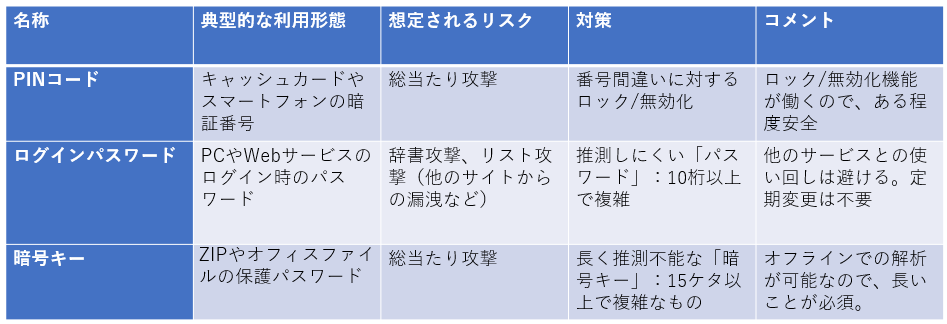

| 栗田: | 一方、NISCのハンドブックでは、冒頭で「パスワード」と呼ばれるものを以下の3つに分類して、利用用途や管理方法を説明しています。定期変更は不要とされているのは、2番目の「ログインパスワード」です。 |

| 山崎: | 3番目の「暗号キー」は、今まで議論したパスワードと完全に別次元で議論すべきですね。攻撃者は、暗号キーを時間をかけて総当たりで試すことが出来ます。コンピュータの性能が向上しており短いキーはすぐ破られるので、長ければ長いほど、複雑であればあるほど安全です。「Memorized Secret」とは異なり、人が作成し記憶しておく必然性はないので、毎回でも乱数発生させた異なるキーを適用すべきでしょう。 |

| 栗田: | NISCのハンドブックではログオンパスワードは10桁以上としていますが、NISTのガイドラインでは、ログインに使う「Memorized Secret」は8文字以上を必須としています。そこで印象に残ったのが、システムがランダムに付与するものなら、6文字以上で十分としているところです。これは、人が「選択」、「記憶」するものは、結局純粋にランダムに選ぶことはできないということで、その分長くしなくてはいけないという結論なのです。 |

セキュリティ運用の考え方:結局はベストプラクティス

| 山崎: | 今回の議論を見ていると、セキュリティ運用の本質や重要性が見えてきます。セキュリティ運用に関わる利用者のスキルや行動を十分に把握しないとセキュリティ対策は意味をなさないということです。 |

|---|---|

| 栗田: | 実は、ID管理のコンサルティングを多く手掛けたことがあるのですが、海外での最初のトレーニングで、パスワード管理は「すべての利用者が関与する究極のセキュリティ運用」と言われてはっとしたことがあります。ID管理運用というと、申請者や承認者、登録者だけに目が行きがちですが、実は利用者全員が関わるプロセスということです。 |

| 山崎: | まさにそうです。そして、他の多くのセキュティ運用と同じく、その運用に関わる人のスキルレベルや行動特性を考慮しないと、結局はその運用ルールが守られず、目的とするセキュリティが実現できないということです。 |

| 栗田: | 今回の議論では、そのルールがパスワードポリシーですね。類推しにくいものを定期的に変更してくださいといっても、結局通常の人間が設定し記憶可能なものは、類型化されてしまうということだった。複雑性を増そうとしても、結局は決められたパターン(「!」を付ける)での対応にとどまってしまった。だから、当初の目的が満たされなかったということですね。 |

| 山崎: | そこでは、セキュリティ運用はベストプラクティスということも頭に入れておかなくていけません。理屈では、定期的な変更をする方が安全に決まっていますが、逆に人間の行動として定期的な変更を強制されると、安直なパターン化を行う人が多かったということです。これは、数学や物理の理屈の議論ではなく、まさに「最良慣行」として分かってきた事実です。 |

| 栗田: | 私も、セキュリティは20年以上関わっていますが、やはり数年前までは、定期的な変更を疑いませんでした。変更しない場合と変更する場合を比較したら、変更する場合の方が当然セキュリティ的に安全と、「論理的に」理解していました。ほとんどの人がそう考えていたと思いますが、実際にふたを開けたら違っていたなどとは誰も分からなかったと思います。 |

| 山崎: | だから、ベストプラクティスで、セキュリティ、特にその運用の問題をとらえるしかないということです。運用の教科書であるITIL(IT Infrastructure Library)、ISMSを詳細化したISO27002、どちらもベストプラクティス集です。結局、セキュリティはシステムと人間との接点の議論なので、ベストプラクティスとしてしか解決できない部分が多いでしょう。今回は、ベストプラクティスとして、「定期変更させる」から「定期変更をさせるべきでない」と考え方が替わったとみなせます。 |

次回のテーマは、多要素認証

| 栗田: | 今回の対談を通じて、パスワード運用を改めて考え直すきっかけとなりました。定期変更は不要という言葉に振り回されず、運用する利用者の利用局面やスキル、特性などを踏まえて総合的に判断することが重要ですね。システム運用管理者が使用するOS認証のパスワードなど、まさにその中で議論しなくてはいけません。 |

|---|---|

| 山崎: | はい。また、この議論の延長で、そもそもパスワードだけで認証を行うべきかという議論もあります。第三回で説明した教育情報セキュリティポリシーガイドラインでは、重要なシステムへのアクセスは二要素認証を求めています。その他、様々な認証技術が出ています。 |

| 栗田: | 実は、PCI DSSでも最近、システム運用管理者のアクセスでは多要素認証が必須となりましたね。次回では、その話題に触れたいと思います。よろしくお願いいたします。 |

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索