- ナレッジセンター

- 匠コラム

VMware NSX を利用したクラウドセキュリティの考え方

- 匠コラム

- クラウド

- ネットワーク

- 仮想化

ビジネス開発本部 第3応用技術部

第1チーム

榎本 真弓

VMware NSX を利用したクラウドセキュリティの考え方

SDNの導入によるクラウドセキュリティ上のメリット

企業のICT環境において、サーバの仮想化やクラウドの利活用が進むにつれ、ネットワークの仮想化 SDN(Software Defined Networking)も浸透しています。SDNの導入により、従来の物理ネットワーク環境では実現出来なかった様々なセキュリティ保護が可能となります。SDNの主要な製品であるVMware NSX Data Center(以下、NSX Data Center)を例に、SDNがクラウドセキュリティにもたらすメリットをご紹介します。

ファイアウォールの拡張性

企業IT環境においてクラウドを利活用するメリットは、急速なビジネスの変更判断に対して、システムの変更が追従可能な点です。従来の物理環境で構成されていたシステムのソフトウェア化により、より迅速、柔軟な設定変更が可能になります。

SDNもクラウドのセキュリティ運用において、同様のメリットをもたらします。例えばネットワークセキュリティ機能を提供するファイアウォールを、業務の規模に応じて拡張、縮小が容易になります。物理ネットワーク機器で新たにファイアウォール機能を追加する場合、必要とされる時間は少なくとも数日単位となりますが、NSX Data Centerの管理画面から追加する場合、分単位の作業です。迅速なシステム及びネットワークの変更により、ビジネス上の機会損失を回避する事が可能です。

クラウド環境に適したファイアウォール運用

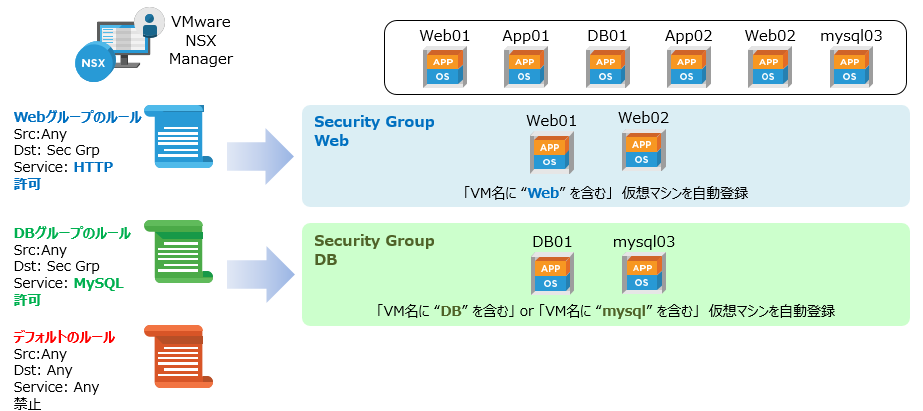

またSDN のファイアウォールは、従来の物理型のファイアウォールと比較して、よりクラウド環境に適した運用となります。NSX Data Centerにおいて、仮想マシンを名前単位でグループ化し(例:仮想マシン名に「Web」を含むWebサーバー群)グループ毎に個別のファイアウォール・ルール(例:「Web」グループにはHTTP通信を許可)を定義出来ます。

これによって、新たに名前に「Web」を含む仮想マシンが追加された場合、該当の仮想マシンには「Web」グループのファイアウォールが自動で定義されます。仮想マシンのスケールが頻繁に行われるクラウド環境において、ファイアウォールの運用管理負荷が削減され、また適切にルールが維持されます。

標的型攻撃に効力を発揮するマイクロセグメンテーション

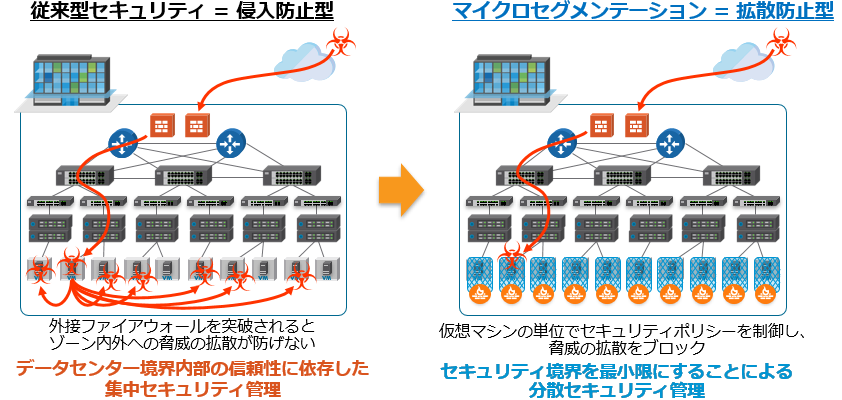

企業ネットワークを狙ったセキュリティ侵害として代表的なものに「標的型攻撃」があります。「標的型攻撃」において、攻撃者がマルウェアをメール等で攻撃先企業のPCに送り込みます。侵入したマルウェアは企業ネットワーク内で拡散し、企業の機密情報を窃取し、情報漏洩を引き起こします。この「標的型攻撃」においては、従来の物理ファイアウォールによる境界型のファイアウォールでは、正常な通信として通過してしまい、検知する事が出来ません。これまでの物理による侵入防止型のファイアウォールに加えて、拡散防止型のセキュリティ保護が求められます。

SDNのマイクロセグメンテーションを活用したセキュリティ保護は、この拡散防止型のファイアウォールです。個別の仮想マシン(もしくは個別の仮想ネットワークインターフェース)単位でファイアウォールを設定する事が可能になります。基盤となる侵入防止型のセキュリティ管理は必須となりますが、一度境界型のファイアウォールが侵害された場合でも、内部ネットワークにおける拡散を抑止出来ます。

この、拡散防止型のキュリティは、「ゼロトラスト」モデルと呼ばれ、「社内ネットワークは安全である」という前提の下で境界のみを守るセキュリティ対策ではなく、「社内ネットワークも信頼できない(ゼロトラスト)」ことを前提として実装されるもので、クラウド環境において今後ますます重要性が高まる考え方となります。

マルチテナント環境のセキュリティ

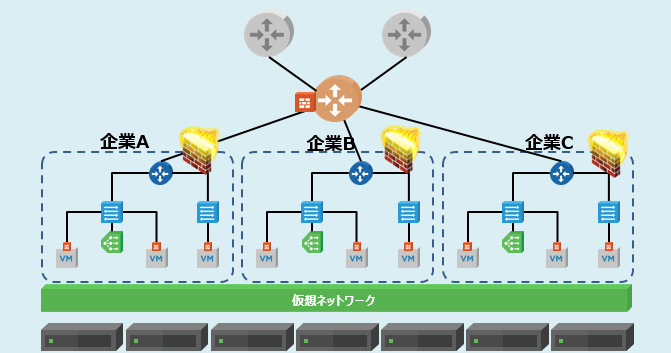

企業のICT環境においてクラウドの利活用が進む中で、多くの組織において新たなセキュリティ課題が生じています。例えば複数のグループ企業又は事業部門を抱える企業において、各組織間で独立したセキュリティ運用が求められるといった課題があげられます。

こうしたマルチテナント型の企業システムにおけるセキュリティにおいて、2つの観点での対策が必要となります。1つは基盤となる物理環境における従来型のセキュリティ保護と、クラウド上の各テナントのセキュリティ上の独立性です。

物理基盤におけるセキュリティ侵害は、システム全体に影響する為、従来型のIPS/IDSやファイアウォール等を利用したセキュリティ保護は、全ての出発点となります。続いてこの基盤上で稼働する個別のテナントのセキュリティの分離・独立性も求められます。特定のテナントにおけるセキュリティ侵害の全体への波及の防止や、異なる事業内容で運営される組織のセキュリティ上の分離が必要とされるケースがある為です。

NSX Data Centerにおいて、各テナントの境界にテナント内部のワークロードに応じたキャパシティを確保したIPS/IDS、及びファイアウォールを配置する事で、テナント単位の独立性を確保する事が可能となります。

まとめ

本コラムでは、SDN製品であるNSX Data Centerを利用した、セキュリティ保護の考え方をご紹介しました。

ネットワンシステムズでは、物理ネットワーク基盤からSDNまで含めて、適切なネットワークの構築・運用サービスを提供しています。ご興味をお持ちの方は、弊社担当営業までご連絡ください。

執筆者プロフィール

榎本 真弓

ネットワンシステムズ株式会社 ビジネス開発本部

第3応用技術部 第1チーム 所属

2009年にネットワンシステムズに入社し、Cisco、VMware製品の認定トレーナーの経験を経て、現在は仮想化及びクラウド関連製品を担当し、提案導入支援業務に従事。

Webからのお問い合わせはこちらから

ナレッジセンターを検索する

カテゴリーで検索

タグで検索