【セキュリティ文明開化シリーズ】

情報セキュリティ専門家として30年以上の経験を持つ山崎文明が、セキュリティ分野における世界での出来事を新たな視点や切り口でお届けします。

-------------------------------------------------------------

前回は、昨年までのAIの動向やどのような議論がなされたかについて振り返ってみました。今回は、サイバー犯罪者が犯罪手口に用いる技術とコストについて考えてみましょう。

- ライター:山崎 文明

- 情報セキュリティ専門家として30年以上の経験を活かし、安全保障危機管理室はじめ、政府専門員を数多く勤めている。講演や寄稿などの啓発活動を通じて、政府への提言や我が国の情報セキュリティ水準の向上に寄与している

目次

AIを利用したハッキングが普通になる時代

米国で人気の掲示板サイト「Reddit」に2月20日頃から「ChatGPTが発狂した」、「発作を起こした」といった投稿が相次ぎました。あるユーザーがジャズピアニストのビル・エヴァンスのレコードについてChatGPTと話していたところ、正気を失ったようなことを言い始め、最終的には「Happy listening!」という言葉を連呼し続けたり、「Aから始まる地球上で最も大きな都市は?」という質問に「Tokyo」と答えたりしたなどの現象が相次いだのです。

「Reddit」は、ChatGPTの運営会社であるOpenAI社の人も見ているようで、同日の午後3時40分頃から調査を始めたと投稿しています。そして翌21日の午前8時には問題が修正され応答は正常に戻りました。こうしたAIの誤動作はたびたび発生しています。そういう意味で発展途上の技術であることは間違いありませんので、注意が肝心です。

また、AIを不正な目的に使用した例もあります。フィッシングメールの文面を、生成AIを使って考えさせたり、パスワードを推測するのに使用したりという初歩的な使用から、コード生成型AIを使ってウイルスのサンプルコードを作成したりといったものまで応用は広まっているようです。本格的なLLMに間違ったデータを注入するデータポイズニングも今のところ実環境での被害は観測されていないようですが、これも時間の問題でしょう。

セキュリティ技術は不正にも利用される

新しい技術が登場するたびにその技術が不正にも利用されることは、過去が証明しています。例えば、暗号方式には共通鍵暗号と公開鍵暗号があることはご存知の通りです。感染すると多大な被害を及ぼすランサムウェアですが、ランサムウェアの暗号化には共通鍵暗号が用いられています。

最近では効率的にダメージを与えるためにファイルの全部を暗号化するのではなく、先頭部分だけを暗号化したり、部分的に暗号化する方式が取られています。被害者が身代金の支払いに応じた場合は、ファイルの暗号化に使用した共通鍵を被害者に渡す必要がありますが、難読化するためにファイルごとに異なる鍵を使用しているので、大量の鍵を送信しなければなりません。

このため最近では、感染者の端末で公開鍵暗号の秘密鍵と公開鍵のペアを生成して、秘密鍵を攻撃者のサーバーに送信します。個々のファイルの暗号化に使用した共通鍵を、公開鍵を使用して暗号化して感染端末に保存します。こうしておけば秘密鍵を被害者へ送り返すだけで済みます。

ちなみに全てのファイルを公開鍵だけで暗号化しないのかという疑問が湧いてくるかもしれませんが、公開鍵暗号はコンピュータの負荷が大きく、大量のファイルの暗号化には向いていないため攻撃者は使用しないようです。このように本来データの安全性を高めるために生み出された暗号技術も犯罪者の攻撃手段として用いられるのです。

DMARCだけでは不十分な時代

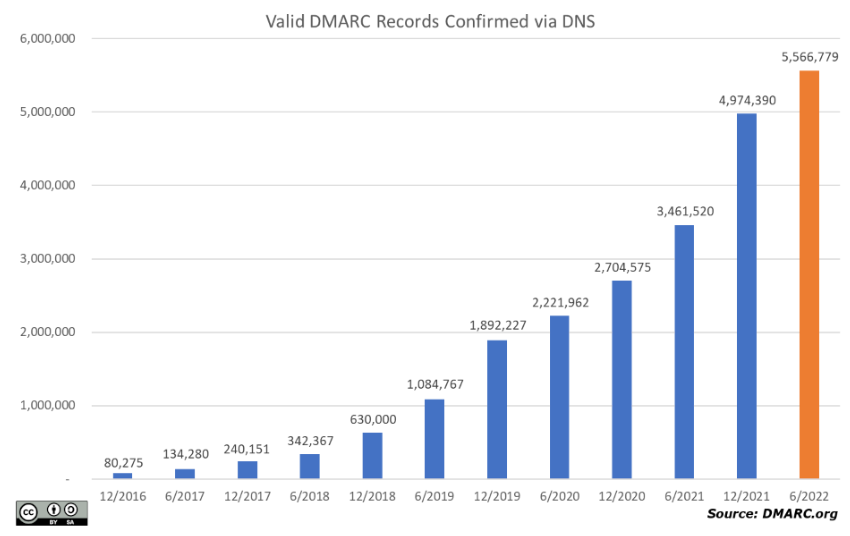

同様の例をもう一つ挙げましょう。それはフィッシングメール対策の切り札と言われているDMARC(Domain-based Message Authentication, Reporting and Conformance)です。DMARCはメールの送信元アドレスを確認したり、メールの電子署名を確認して、フィッシングメールを見破る方法です。DMARCはDNS(Domain Name System)サーバーに数行の定義文をコーディングするだけで機能する電子メールのプロトコルで、2022年の10月には、Gmail、Apple、Yahooなどの主要なメールプロバイダーが対応を済ませています。

DMARCの普及団体「dmarc.org」の調査では、2016年の統計開始以来順調に増え続けています。Proofpoint社の2023年12月時点での調査結果によると主要18か国のDMARC普及率は先進国で80%以上と高い数値を示していますが、残念ながら日本は日経225の企業平均で、ようやく60%に達したところのようです。

【出典】dmarc.orgの統計情報より

日本でのさらなる普及が望まれるところですが、最近は、DMARCだけではフィシングメールが防げなくなって来ているようです。フィシングメールを観測していると、多くはありませんがDMARCに対応したフィシングメールが見られるようになって来ているのです。犯罪者がフィシングメールを送る際にDMARCに対応したメールサーバーを使用して送るようになったからです。

これはDMARCを否定するものではありません。DMARCは確実にフィッシングメールを減らしますし、まだ対応できてない企業はDMARCへの対応を急ぐべきです。ただ、こうした傾向にも対処していかなければなりません。

BIMIへの対応

専門家の間で言われているのが、BIMIにも対応させなければいけないということのようです。BIMI(Brand Indicators for Message Identification)とは電子メールの送信者の欄に企業のブランドロゴを表示させる仕組みで、DMARCに対応していることが前提となります。

その上で表示させるブランドロゴは、商標として登録されている必要があるというものです。ブランドロゴの商標登録にも費用がかかりますが、BIMIに対応させるには、さらにVMC(Verified Mark Certificate)を取得する必要があります。VMCはdigicertのような認証サービスを行っている企業に頼むしかありませんのでこちらも有償になります。

セキュリティ対策にはやっぱり金がかかる

公開鍵暗号方式やDMARCが無償で利用できる技術であることから、犯罪者にも利用されている実態についてお話しました。その最たるものはドメインの登録でしょう。「.jp」を取得するためには、登記簿の提出が必要など、企業や団体の実在性の確認が行われ、月額のドメイン登録料金もそれなりのため、世界一安全なドメインだと言われています。

一方「.com」に代表されるドメインは、月額1ドルにも満たない料金で簡単に登録できるため、非常に多くのスパムメールの発信やランサムウェアの制御サーバー(C2サーバー)などに利用されています。サイバー犯罪を少しでも少なくするために審査を厳しくし、ドメイン取得費用をもっと高額に設定すべきというのが私の主張です。全ての企業・団体がセキュリティに掛けている費用は、膨大なものがありますが、サイバー犯罪者には優しいのがインターネットの世界でしょうか。

(了)

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。