- ライター:松尾 咲季

- オンプレ・クラウドのセキュリティに関するテクノロジーの調査・検証や案件の技術支援を行う業務に従事

・CISSP

・AWS Certified Security - Specialty

・PCNSE、CCNP Security

目次

SaaSのリスク

働き方改革やリモートワークが推進されている昨今、導入・運用コストを削減でき、どこからでも利用できるSaaSサービスの利用が増えています。一方、従来社内でクローズされていたデータやコミュニケーションが、様々なSaaSサービスを介して社外で行える状況に頭を悩ませているIT管理者様も多いのではないでしょうか。典型的な企業では日々数千のSaaSアプリが社内外からアクセスされており、そのほとんどがIT部門の未承認、つまり Shadow IT(※1)であるといわれています。

怪しげなSaaSサービスを使われては、企業の預かり知らぬところで情報漏洩、マルウェア感染、クレデンシャル窃取などの被害に見舞われ、お客様や利害関係者に損害を与える結果になりかねません。

また怪しげでないアプリ、例えば一般企業で広く利用されているBoxやSalesforceなどに絞って利用しても、設定を誤れば情報漏洩につながります。試しに「アプリ名(スペース)情報漏洩」などで検索すると、個人情報や社外秘情報の漏洩など、過去のセキュリティ事案は簡単に見つかるかと思います。

そうは言っても、爆発的に増え続けるSaaSアプリ、必ずしもセキュアでないアップデート、進化する攻撃手法、何をするかわからない従業員、等を抱えてこれらのリスクに対処するのは簡単なことではありません。では、組織としてどのようにSaaSと向き合っていけばいいのでしょうか。

本ブログではSaaSのセキュリティ課題にアプローチする、Palo Alto Networks社の次世代CASB (Cloud Access Security Broker)(※2)について見ていきます。次世代CASBがSaaSにまつわる典型的なセキュリティ課題をどう解決するのか、また昨今主流のゼロトラスト戦略との親和性はどうなのか、といった観点でもご説明いたします。

Palo Alto Networksのソリューション

SaaS Securityの課題について、Palo Alto Networksは次世代CASBというソリューションを提示しており、次世代CASBでは以下について実現可能としています。

- 全アプリケーションを自動で把握してセキュリティを確保できる

- 設定ミスに起因する侵害とデータ損失のリスクを解消する

- 場所に関係なく、すべての機密データとすべてのユーザを既知/未知の脅威から的確に保護

全アプリケーションを把握してセキュリティを確保しつつ、設定ミスにも対応し、場所に関係なく全ユーザを既知の脅威だけでなく未知の脅威からも保護する、ということで、SaaSにまつわるセキュリティ問題は概ね対処できそうではあります。

では何を購入し、どのように構成すれば、どれくらいのことができるのでしょう。

基本的な構成

次世代CASB、つまり SaaS Securityに特化したモジュールは以下の3種類です。

- SaaS Security Inline

- SaaS Security API

- SSPM (SaaS Security Posture Management)

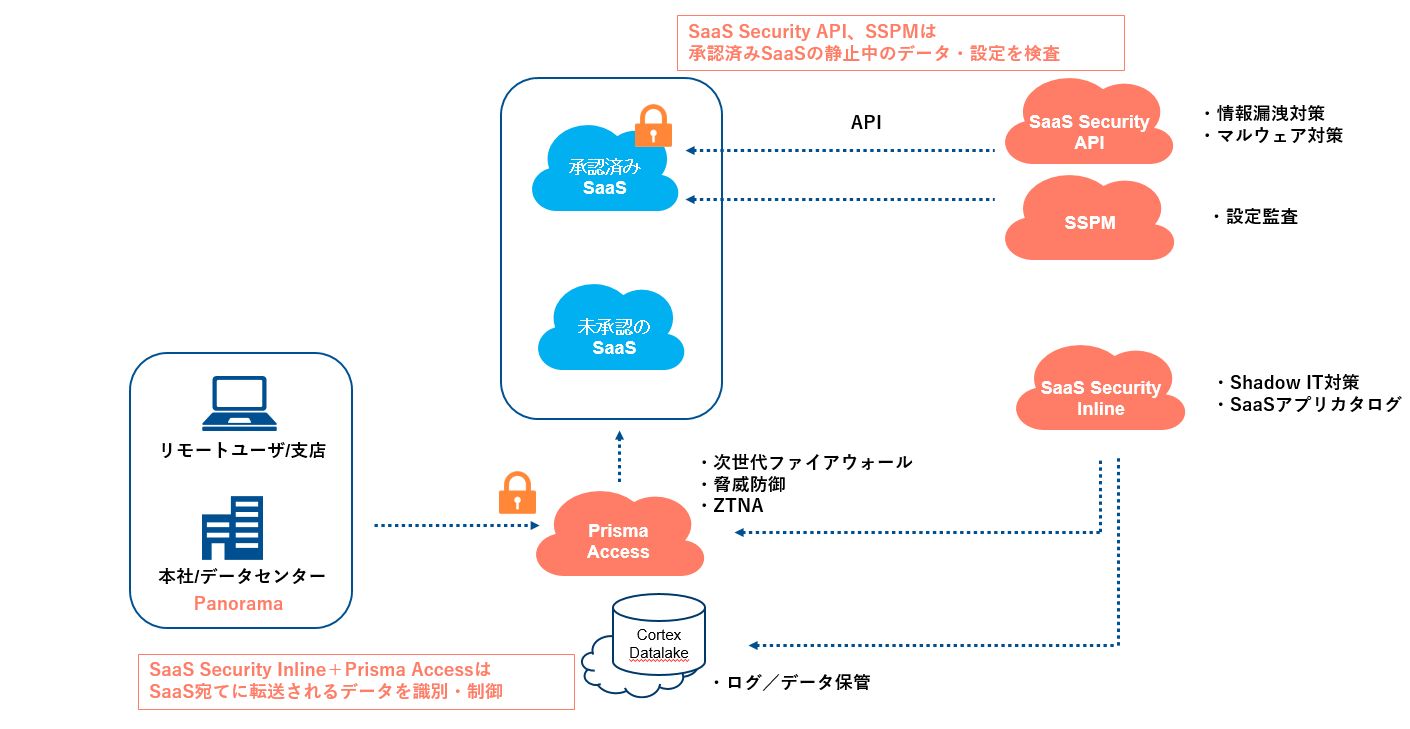

以下は導入イメージです。

SaaS Security Inlineは次世代ファイアウォール機能を持つ商材と組み合わせて導入します。SaaS Security APIとSSPMは、それぞれをSaaSサービスと直接的にAPIで連携する構成を取ります。これらのコンポーネントを踏まえて、SaaS Securityに関する下記のような典型的なニーズを実現できるのか、もう少し具体的に説明します。

- Shadow IT対策

- 設定ミスに起因するリスク対策

- SaaSアプリを利用した攻撃対策

- ゼロトラスト戦略における必要性

Shadow IT対策

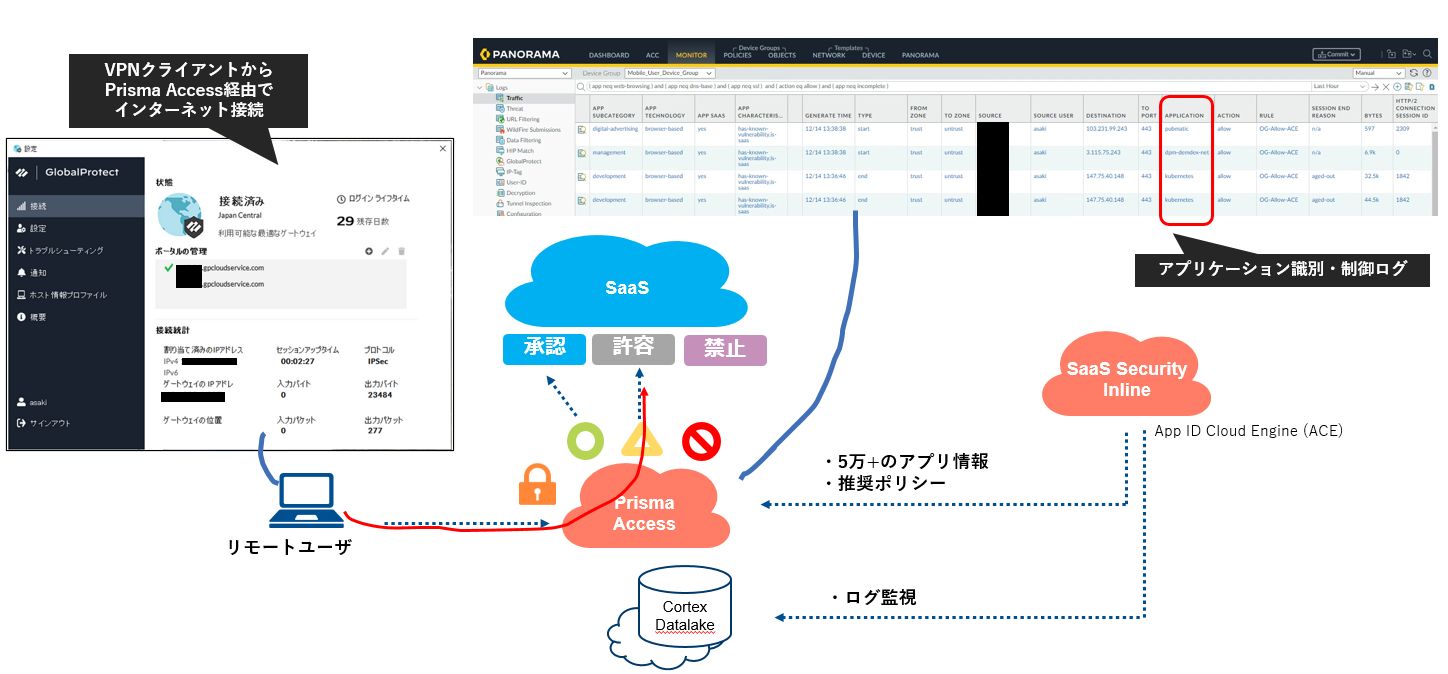

IT管理者の見えないところで未承認のアプリを利用されたら困るので、その様なShadow IT利用を検知・ブロックするなどの対策を講じたい、というのはCASBに求められる典型的なニーズです。従業員がどのアプリにアクセスしているかを把握するためには、社員の端末とアクセス先の間にアプリ識別できる検査デバイスを挟んでログを取り、不要なものはインラインで止めるのが良いでしょう。

リモートユーザや拠点のユーザの制御をどうするのか、という問題はSASE/SSE(※3)機能を持つ Prisma Access(※4)に頼ります。Palo Alto Networksの次世代CASBの良いところは、VPN終端機能などの豊富な足回り(いわゆるZTNA)を備える Prisma Accessとネイティブに統合可能なところです。これにより、アプリ識別と脅威防御をしっかり行った上で従業員にインターネットアクセスを許可する構成が、ほぼマネージド型で作れます。

Prisma Accessだけでも 4,000+のアプリケーションを識別できるのですが、SaaS Security Inlineライセンスを追加すると、さらに 50,000+のアプリケーションの可視化・制御に対応します。未知のアプリは拡張性のあるクラウド上のアプリケーション識別エンジン(Application Cloud Engine)にペイロードを送付し、アプリシグニチャを半自動で生成する機構もありますので、「全アプリ」まではいかずとも新規SaaSアプリへの対応スピードには期待できます。

設定ミスに起因するリスク対策

情報漏洩インシデントでよくあるパターンに、SaaSストレージにクレジットカード情報やマイナンバーを含む個人情報を保存し、誤って公開状態にしてしまった、などの設定ミスに起因するリスクがあります。このような事案を防ぐためには、経路上の検査ではなく、SaaSのデータストレージや設定を直接的にスキャンすることが有効です。

これが可能なのはSaaS Security APIというコンポーネントです。企業で契約している Boxや M365などのSaaSアプリにPalo Alto Networksの SaaS Security API管理者権限で連携することで、定期的にAPIでストレージ内のデータや公開状態をスキャニングすることができます。この際、データの性質と公開状態を自動で把握し、好ましくない状態になっている場合は公開リンクを削除するなどの修復を行う機能もあります。

尚、2020年末に多数の報告があったSalesforceの設定不備にまつわる事案に類する対策が必要な場合、SaaSの設定をガバナンスするSSPMモジュールが適しています。近年、CSPMのSaaS版として SaaS Security Posture Management (SSPM ※5)というセキュリティの枠組みが注目されていますが、それと同名のモジュールが提供されています。

SaaSアプリを利用した攻撃対策

SaaSアプリはコミュニケーションツールやファイル転送に利用できるものも多々ありますが、それに伴い従来はメール経由で行われていたフィッシングやマルウェア送信などが、SlackなどのSaaSアプリ経由で行われるなど、従来とは異なる経路でのリスク対策が必要となっています。これらを防ぐには、まず経路上で Shadow IT対策、つまり企業のセキュリティポリシーに反するアプリをブロックし、必要なものを許可しつつ、グレーなものをしっかり監視する日々の運用が必要です。これによりSaaS利用でガラ空きになった攻撃可能能面(Attack Surface)を狭めることができます。

その上で、許可したアプリに対しては脅威防御を行い、多層的かつ継続的にトラフィックを保護すると良いでしょう。これを行うには SaaS Security InlineをPrisma Accessと組み合わせた上で、Anti-Virus、URL Filtering、ファイルのサンドボックス検査、IDS/IPSなどの最新の検査を有効にすることをお奨めします。

企業が管理するSaaSのストレージ経由でマルウェアが拡散するリスクもあります。パブリックなストレージは定期的にウィルス検査し、マルウェア判定されたものを検知・隔離できると理想的です。またSaaSのセキュアでない設定を検知し、攻撃に利用されることを防ぐことも重要です。前者は SaaS Security API、後者は SSPMにより可能です。

ゼロトラスト戦略における必要性

セキュリティ戦略といえばゼロトラストが主流である昨今、次世代CASBがゼロトラスト戦略上、有用なツールなのかは気になるところかと思います。

ゼロトラストでは企業の資産をサイバー攻撃から保護するため、全てを信頼せず、ユーザ・デバイス・アプリなどあらゆるリソースを社内外問わず検査し、リソースに対しては最小権限のアクセスのみ付与、かつすべてをログ記録すべし、といったガイドラインがあります。

ここまで触れてきた内容を振り返ると、Prisma Accessと次世代CASBの組み合わせはゼロトラスト戦略を施行するツールとして、以下の観点から非常に親和性が高いと言えます。

・アクセス元の場所を問わず、膨大なSaaSリソースに対してセキュアなアクセスを提供できる

・設定ミス等を含むインサイダーの脅威にも対応し、継続的な監視と制御のサイクルを回すことで最小権限のアクセス付与を実現すべく管理できる

・すべてのトラフィックを高度なアプリ識別を含めてロギングし、継続的に監査できる

おわりに

今回は次世代CASBで可能なことを紹介すべく、SaaSのリスク、ベンダのソリューション、典型的なニーズと実現方法、ゼロトラスト戦略との親和性について、概要を説明しました。

当然ながらここで紹介した製品を導入すれば SaaSのセキュリティ対策は万全、というわけではありません。保護したい資産に応じたセキュリティポリシーの設計、それを実現するための適切な構成、そして継続的な監視・運用が不可欠となります。豊富な導入実績を持つ弊社のナレッジや、運用サービスをご活用いただければ幸いです。

用語解説

※1 Shadow IT

企業の情報システム部門などが利用を承認・把握しておらず、従業員や各業務部門の判断で導入・利用されているIT機器やシステム、クラウドサービスのこと。対比として企業内で利用が承認・把握されているものはSanctioned ITと呼ばれる。

※2 CASB(Cloud Access Security Broker)

顧客がクラウドベースのリソースにアクセスする際、オンプレミスまたはクラウド上の制御ポイントにて、様々なタイプのセキュリティポリシーを施行することができるサービス。

※3 SASE/SSE

SASE(Secure Access Service Edge)、Security Service Edge (SSE)はGartner社が提唱したコンセプト。CASB(Cloud Access Security Broker)、SWG(Secure Web Gateway)、ZTNA(Zero Trust Network Access)、SD-WAN(Software Defined Wide Area Network)、FWaaS(Firewall as a Service)の要素を含むものをSASEと呼ぶが、全てを提供可能なベンダが少ないことから、CASB、SWG、ZTNAを切り出したSSEがベンダ評価のマジッククワドラントでは採用されている。

※4 Prisma Access

FWaaSや ZTNAなどのSSE機能を持つPalo Alto Networksの商材。こちらのブログに解説あり。

※5 SSPM

SSPM(SaaS Security Posture Management)はSaaSの設定不備やセキュアでない設定を検出するセキュリティ機能の枠組み。

以上

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。