- ライター:松尾 咲季

- オンプレ・クラウドのセキュリティに関するテクノロジーの調査・検証や案件の技術支援を行う業務に従事

・CISSP

・AWS Certified Security - Specialty

・PCNSE、CCNP Security

目次

近年、脚光を浴びるSASE

SASEとは、Gartner社が 2019年8月に発行したレポート "The Future of Network Security Is in the Cloud" の中で提唱したコンセプトです。Secure Access Service Edgeの頭文字を取り「サッシー」の愛称で親しまれています。ビジネスがクラウドへ移行し、様々なユーザやデバイスが組織外からアクセスするケースも増えてきました。そんな中、誰がどこからアクセスしても一定のセキュリティレベルが確保されるよう、エンタープライズクラスのセキュリティ機能を全部入りで提供するSaaS型のエッジサービスフレームワークがSASEです。

人気のSASE商材 Prisma Access

セキュリティ機能を集約するデバイスと言えば Next Generation Firewallを想像される方も多いかと思いますが、これを SaaS型のマネージドサービスで提供してくれるのが、Palo Alto Networks社の Prisma Accessです。SASEという時代に合ったコンセプトを取り入れつつも、コアとなるセキュリティ機能は Gartnerで 9年連続 Leader評価を受ける NGFWがベースとなっており、老舗の安心感があります。

弊社は2018年から Prisma Accessを取り扱っておりますが、2020年1月末から引き合いが急増しました。言わずと知れた新型コロナウィルスの感染拡大のため、在宅ワーカーのセキュリティ確保が急務になったことが背景にあります。あれから1年、Prisma Accessは引き続き業種を問わず人気の商材となっており、製品評価から運用まで支援させていただいた案件も増えてきました。様々な商材がある中で、採用の決め手は何なのか。過去1年間の事例を振り返り、特にご評価頂いているポイントを3つご紹介します。

ポイント1.ニューノーマルに最適

弊社の傾向で言うと、2020年の7月辺りから、SASEを求められるお客様の視点が、リモートワーカー向けの暫定対策から、働き方改革やDX推進など、今後重点を置くIT戦略を踏まえた長期・恒久対策へと変化しました。従業員が場所に囚われず、安心して働けるリモートアクセス環境を整備したい、社内外でセキュリティの信頼度を決めるのではなく、境界なきポシリー設計を前提とするゼロトラストアーキテクチャに移行したい、データセンター一極集中化によるボトルネックを解消したい、不測の事態に事業継続できるようレジリエントで拡張性のある環境を作りたい。このようなニーズを満たすツールとして、Prisma Accessが採用されています。

ポイント2.スピーディかつ柔軟な実装

Prisma Accessを利用する上で最低限必要なコンポーネントは 3つ。Prisma Accessのライセンス、ログを保存する Datalake、管理インタフェースとなる Panoramaです。Panoramaを Azureなどの Public Cloud上に構築すれば、基本構成のデプロイはオンラインで可能です。設計を決めるまでが一つのハードルではありますが、デプロイ自体は数時間で完了します。お客様の状況に応じて、設計済みのリモートアクセス環境をグローバル規模で一気に展開する、あるいは最小単位のライセンスで一部の部署に絞って利用を開始するなど、柔軟な選択が可能です。弊社の事例では後者のパターンが多く、現場のフィードバックを得ながら全体設計を組み上げることで、利用者と運用者の視点を取り入れられるのが利点です。尚、インターネット回線やデータセンター側のVPN終端装置は別途ご用意が必要です。

ポイント3.豊富なセキュリティ機能

Prisma Accessには豊富なセキュリティ機能が備わています。SaaSに展開された自社専用のPOP(接続先)に対して、リモートアクセスVPNもしくは拠点間VPNを張れば、アプリケーション制御や高度な脅威防御(IPS、Anti-Virus/Anti-Spyware、URL Filtering、Sandbox、SSL復号化など)を始めとする Next Generation Firewall機能で通信のフィルタリング可能です。

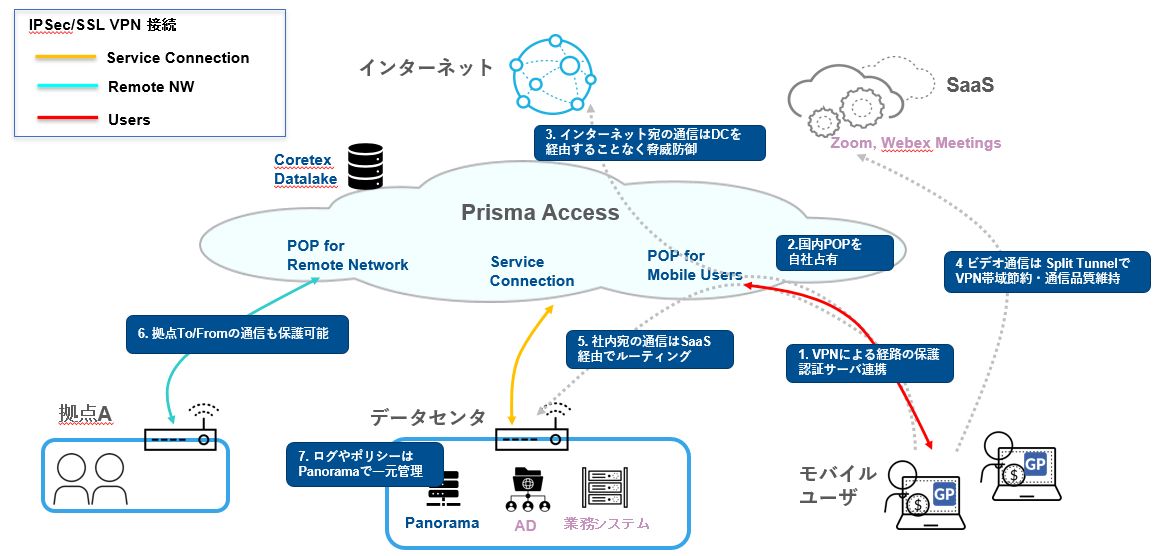

SASEを求めるお客様の代表的な要件を以下に記します。

1. リモートユーザはVPNで経路を保護し、自社サーバで認証したい

2. 国内のPOPを自社で占有したい

3. リモートユーザのインターネット接続はデータセンターを経由させることなくセキュリティ制御したい

4. ビデオ通信は Split Tunnelで VPN帯域を節約し、通信品質を維持したい

5. 社内宛の通信は SaaS経由でデータセンター/拠点へルーティングしたい

6. 拠点からの通信もNext Generation Firewallで保護したい

7. ログやポリシーを一元管理したい

Prisma Accessは上記1番~7番の要件を満たします。以下の図は、拠点、データセンター、モバイルユーザの通信を、Prisma Accessが保護するイメージを記したものです。

おわりに

近年、注目を集めるSASE、その中でも豊富なセキュリティ機能を持ち、柔軟な実装が可能な Prisma Accessについて、ここ1年の知見を踏まえてご紹介しました。ご参考になれば幸いです。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。