- ライター:松尾 咲季

- オンプレ・クラウドのセキュリティに関するテクノロジーの調査・検証や案件の技術支援を行う業務に従事

・CISSP

・AWS Certified Security - Specialty

・PCNSE、CCNP Security

目次

はじめに

クラウドの普及により、企業のIDがオンプレミスからクラウドに移行しつつあります。

かつてはMicrosoftのActive DirectoryがID管理の主流でしたが、リモートユーザの増加やM365をはじめとするSaaSサービスの普及に伴い、よりクラウドネイティブなID管理・シングルサインオンプロバイダが求められるようになりました。オンプレミスでは Active Directoryを利用しながら、Azure ADや OktaなどのIDaaSプロバイダを併用する企業が増えており、多様化するID管理の運用負荷が課題の一つとなっています。

ID情報はGateway Securityにて、ユーザ・グループ毎のアクセス制御の施行や、セキュリティ侵害の兆候を可視化する要素としても利用されてきました。近年、制御のポイントをデータセンター出口から、リモートワーカーに最適化されたSecure Access Service Edge (SASE) や Firewall-as-a-Service (FWaaS) へ移行する企業が増えています。そのような中、どこからどこへ「誰が」アクセスしようとしているのかを継続的に監視するため、IDを基準とした可視化と制御の重要性がますます高まっています。

IDベースの統合セキュリティを実現する Cloud Identity Engine (CIE)

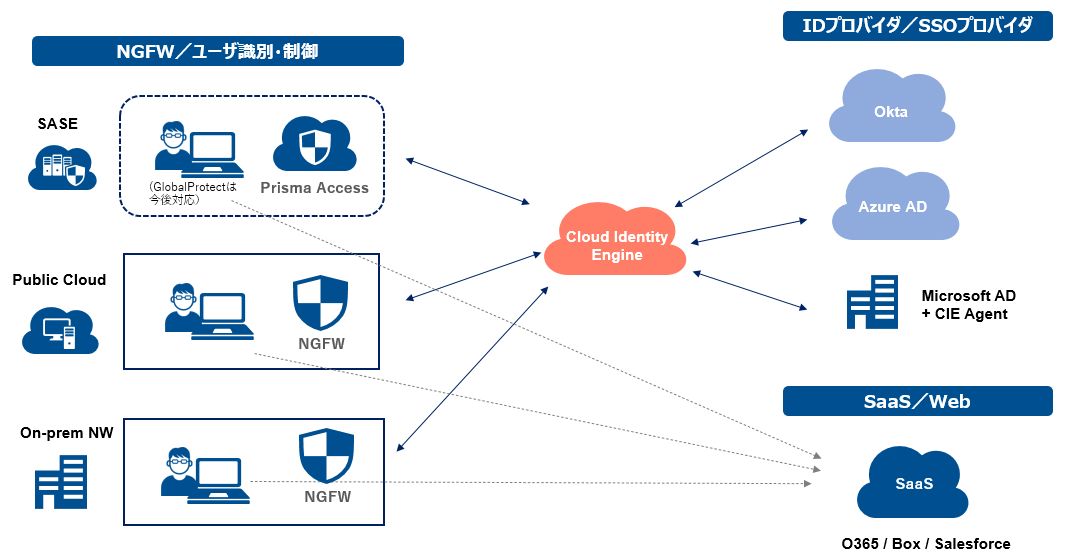

しかしながら、複数のIDプロバイダ、複数の制御ポイントを多対多で連携するのは設定や管理が煩雑になります。この課題を解決するため、IDプロバイダと制御ポイントの間に入ってブローカーのような役割を担ってくれるクラウドネイティブなサービスが、パロアルトネットワークス社からリリースされました。Cloud Identity Engine (CIE) と呼ばれるもので、オンプレミスのActive Directory、クラウドの Azure AD, Oktaなど、主要なIDプロバイダ、SSOプロバイダとの連携がサポートされています。これをSASEやNGFWと組み合わせれば、オンプレであろうとリモートであろうと、ユーザやコンテキストに基づき絶えず検証するシステムが比較的簡単に組めそうです。つまりゼロトラストの施行を強力にバックアップしてくれるツールとして期待できます。

上記のようなイメージでの構成を組めるとのことで、さっそくパロアルトネットワークス社SASEのモバイルユーザ認証を、Cloud Identity Engine経由でOktaに実施させてみようとしたところ、残念ながら手持ちの Prisma Access環境は SAML認証の連携が未サポートのバージョンでした。具体的には、Prisma Accessのデータプレーン基盤が、バージョン10.1にアップグレードされるのを待たなければなりません。マネージド型のサービスは勝手にバージョンを変えられないのがもどかしいところですが、一足先にNGFWのバージョン10.1で動作確認しておきましょう。両方ともアクセス制御部分は同じPAN-OSで動作しますので、CIEやIDプロバイダとの連携動作はほぼ共通になります。

NGFW + CIE + Oktaで動作確認

まずは検証環境として、ユーザ識別、認証、アクセス制御等を施行する NGFWを用意しました。これらを登録したアカウント上に CIEをセットアップし、NetOne取り扱い対象の OktaをIDプロバイダ、SSOプロバイダとして連携していきます。最後に NGFW配下のユーザから SaaSサービスへアクセスし、CIEをブローカーとしたSSO認証や、IDベースのアクセス制御が機能することを確認します。

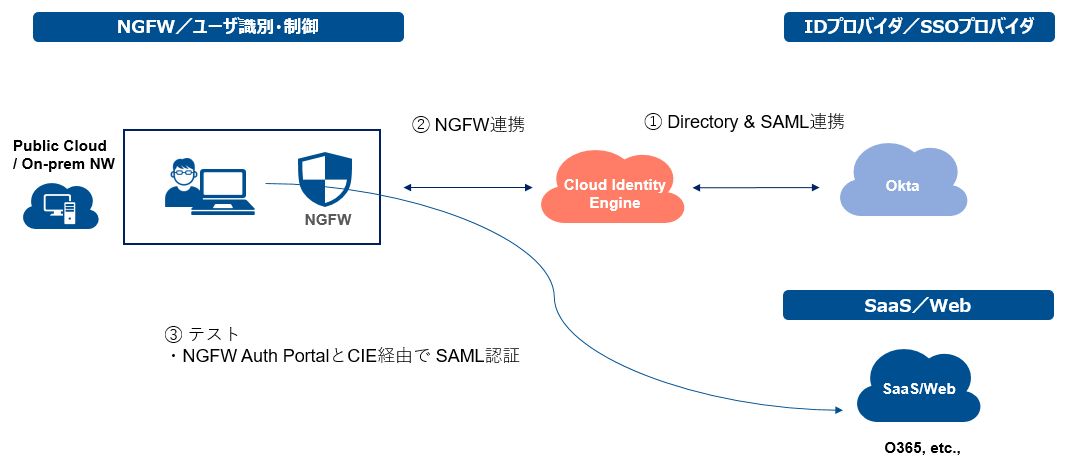

CIEの機能

ここで CIEの機能について補足しておきます。CIEは、Directory連携と Cloud Authentication Serviceという 2つの機能を持っています。前者はIDプロバイダからDirectory情報を取得し、NGFW側へ供給します。後者はSAML 2.0ベースでの認証連携を行います。NGFWでは予め取得したディレクトリ情報を元に、誰に対して何のアプリでどこへのアクセスを許可するなどのセキュリティポリシーを定義しておきます。ユーザが認証を行う際は、NGFWがサプリカントとしてCIE経由でOktaやAzure ADで認証を受け、結果に基づきアクセス制御ポリシーが施行されます。

設定手順

これをセットアップする手順は以下の通りです:

・Directory連携 (CIE + Okta)

・SAML連携 (CIE + Okta)

・NGFW連携 (NGFW + CIE)

・Authentication Portal設定 (NGFW)

上記の設定イメージを抜粋していきます。

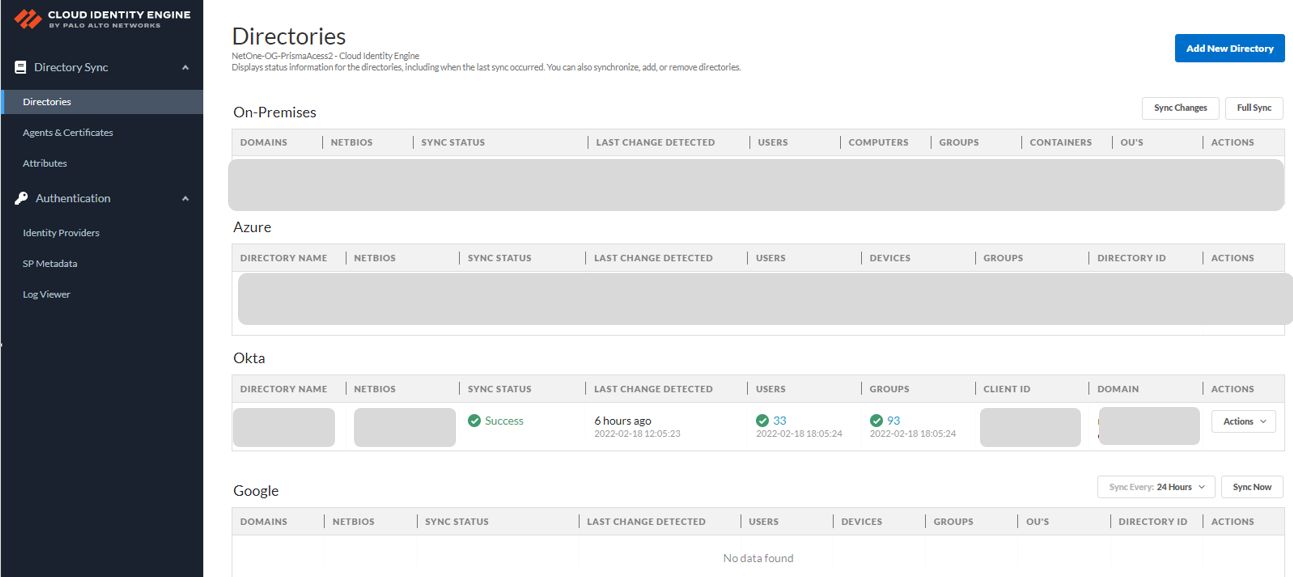

Directory連携 (CIE + Okta)

以下は Cloud Identity EngineのWebUIです。Oktaと連携し、定義済みのユーザやグループ情報が取得された状態になっています。

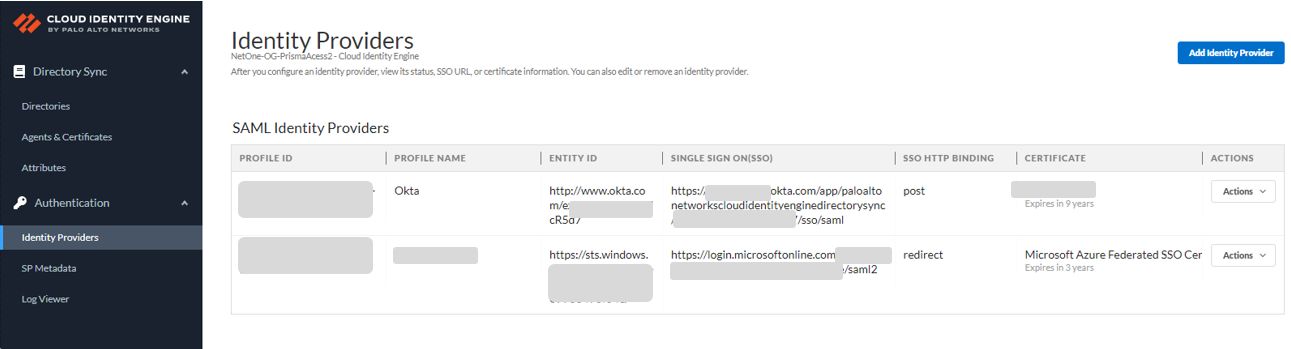

SAML連携 (CIE + Okta)

Cloud Identity Engine の Cloud Authentication Service連携も、別途設定が必要です。設定時にSAMLのテストを行い、無事成功すると、下記のようにエントリが追加されます。

尚、Okta側には連携専用のアプリが用意されています。Palo Alto Networks Cloud Identity Engineを登録後、アプリ内の項目を適切に設定することで、比較的簡単にセットアップ可能です。

NGFW連携 (NGFW + CIE)

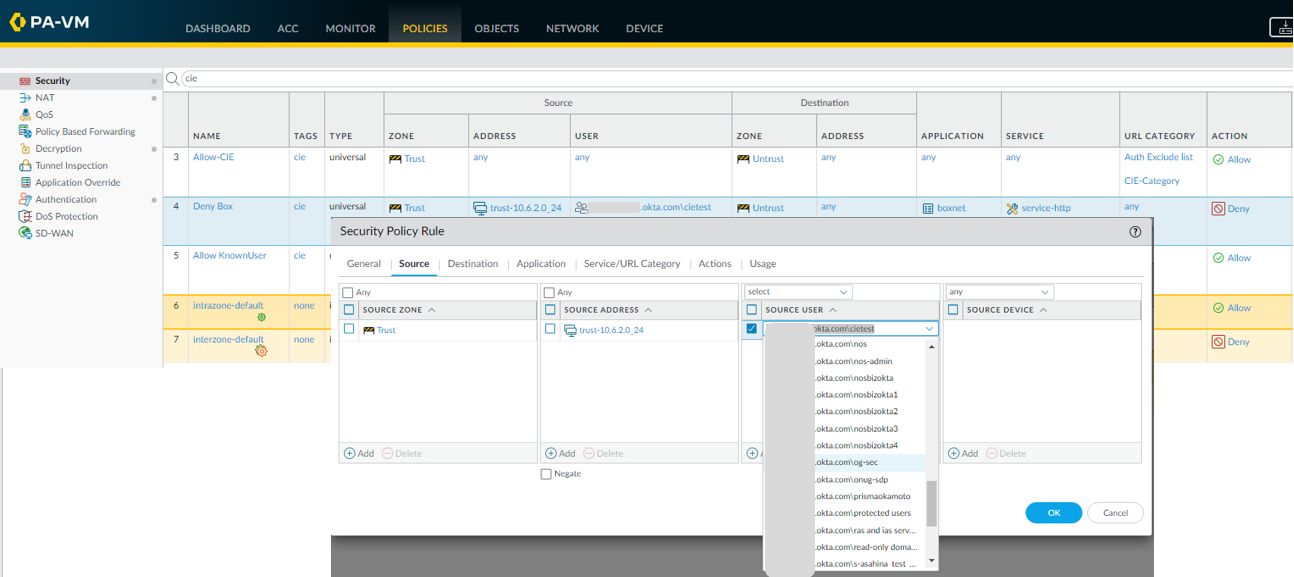

Directory連携とSAML連携の設定が完了したCIEを、今度はNGFWと連携します。適切に設定後、CIEがOktaから取得したDirectory情報をNGFWポリシーのユーザ条件に指定できることを確認しました。

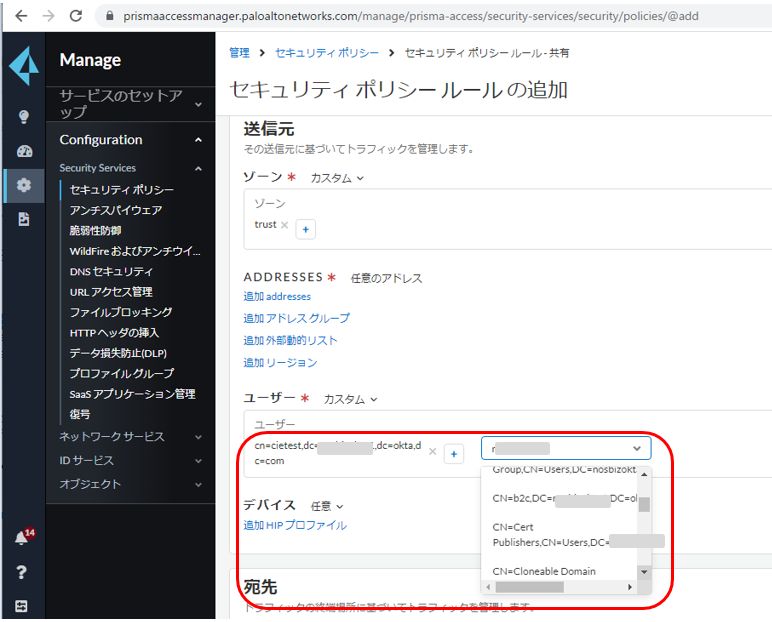

尚、Prisma Access (Cloud Managed版) でもDirectory Sync部分はサポートされているので、同じ要領でOktaのディレクトリ情報をポリシーに反映させることが可能です。

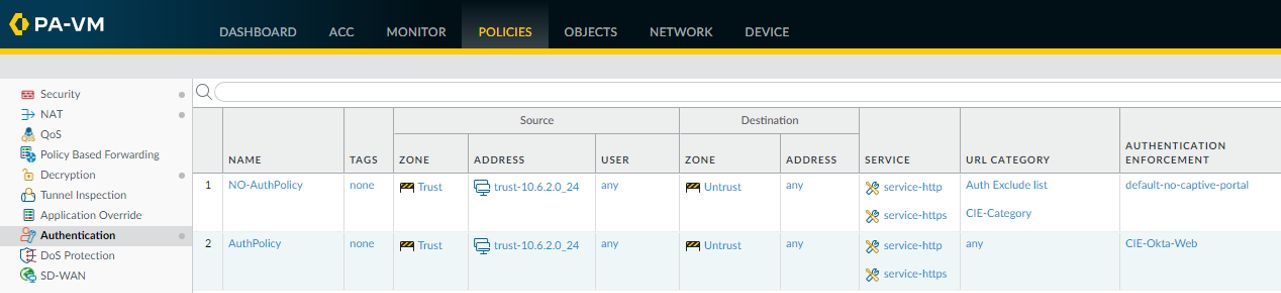

Authentication Portal設定 (NGFW)

最後に NGFWでWebトラフィックを認証するための Authentication Portalポリシーを作成します。

テスト (NGFW + CIE + Okta)

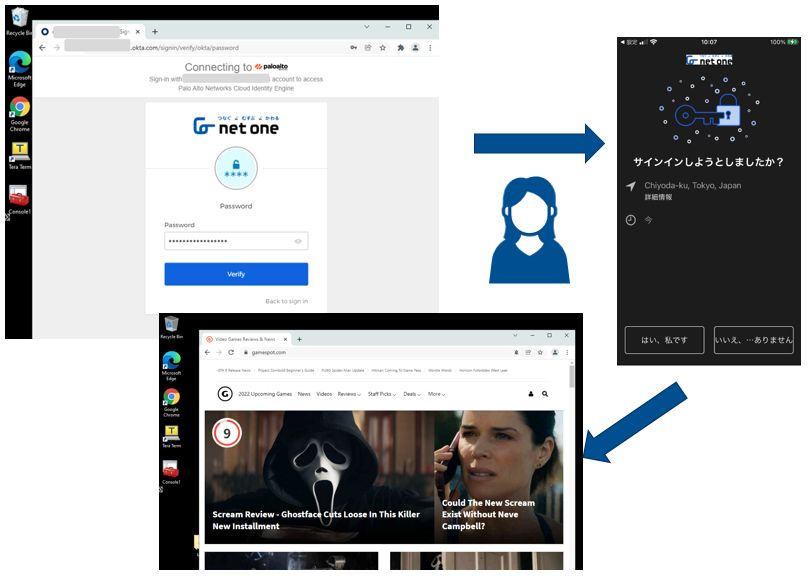

ではテストしてみましょう。NGFW配下のクライアントよりInternetサイト宛にアクセスを試みます。NGFWのAuthentication Policyに従い、認証要求が Cloud Identity Engine経由で Oktaにリダイレクトされます。ユーザは自身のアカウントでログインし、必要に応じてスマートフォンアプリなどの多要素認証デバイスにて追加の認証を行います。認証が成功すると、目的のサイトへ自動でリダイレクトされます。

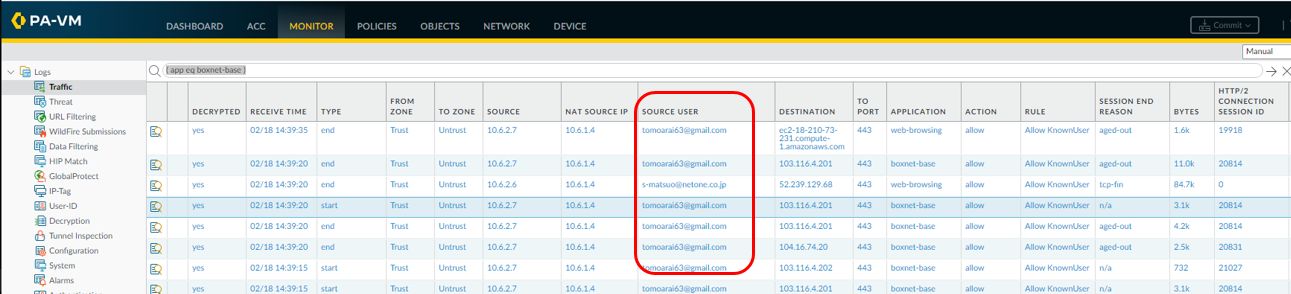

NGFW上ではOktaで認証を受けたユーザの情報がアクセスログに記録されていることが確認できました。

テスト結果

CIE+Okta+NGFWの連係設定から認証、ポリシーの適用まで、想定通りの動作が確認できました。IDaaSプロバイダとの連携設定は複雑なイメージがありましたが、Oktaに連携用のアプリが用意されており、比較的楽にセットアップできました。一度CIEで設定しておけば、同じOkta連携をNGFWとPrisma Accessなど複数の制御デバイスで利用でき、構築・運用が簡素化される上、一貫性のあるポリシー定義が可能となります。

おわりに

「IDベースの統合セキュリティを実現する Cloud Identity Engine (CIE) Part1: Okta連携」では、IDベースの統合セキュリティ管理の必要性と、それを実現するための構成例をご紹介し、動作確認結果をご覧いただきました。次回のPart2ではAzure ADの連携例について記載します。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。