- ライター:木村 仁

- クラウドを活用したソリューションのプリセールスを担当。

主に、セキュアインターネットゲートウェイのソリューションを活用したオファーの開発、提案を実施。

目次

はじめに

働き方改革や新型コロナウイルスの影響によるリモートワークの増加により、従来のセキュリティの有り方が変化しています。

今回のブログでは、その変化に追従するために必要となるセキュリティ対策のなかでも重要になるSIG(Secure Internet Gateway:セキュアインターネットゲートウェイ)の必要性と導入にあたって意識したいことを記載します。

なぜSIGの導入が検討されているのか

SIGとは、外部へのアクセスを安全に行うためにプロキシやファイアウォールの機能を持つクラウド型のセキュリティソリューションです。

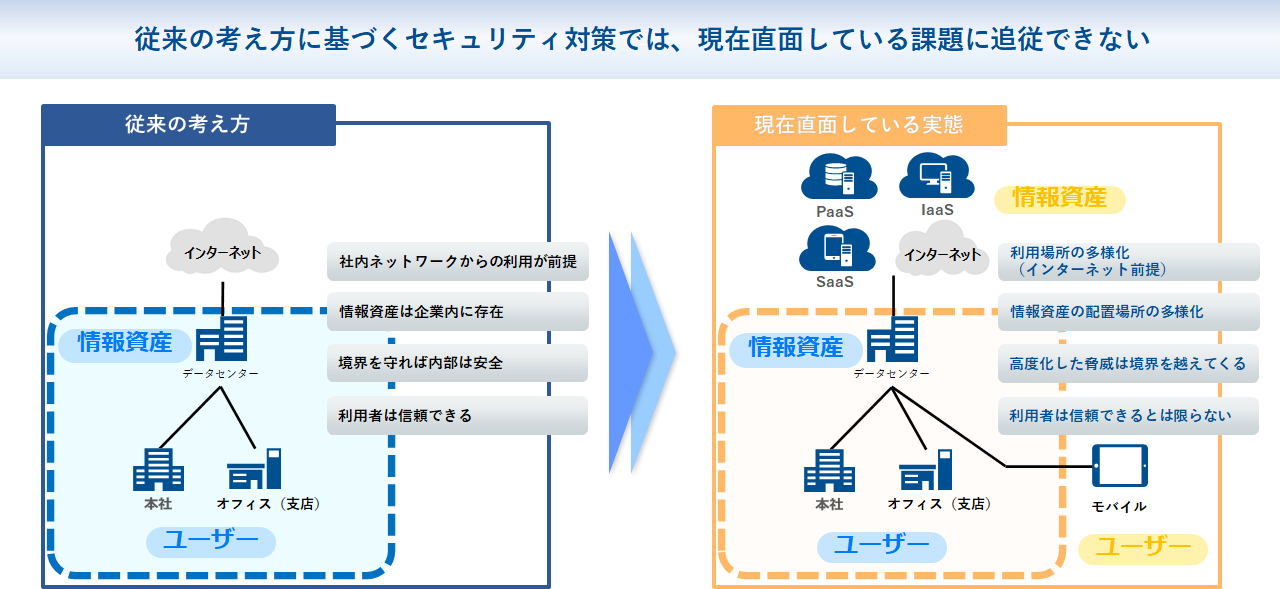

SIGの導入が検討されている理由として、従来のデータセンターを中心とした境界型セキュリティ対策では安全性と拡張性を担保できなくなっていることがあります。

多くの企業がクラウドサービスを活用し、働く場所も会社以外に自宅や外出先などでのリモートワークが増えたことにより、データセンターを境界として内部を守れば安全という考えから、情報資産を置くクラウドやアクセス元が境界の外部となった今、境界線の見直しが必要になっているからです。

【境界型セキュリティ限界】

最近では、新型コロナウイルスの影響により、リモートワークへの対応が加速したことから、SIGのほかにCASBなどのセキュリティ機能とSD-WANやリモートアクセスなどのネットワーク機能をクラウド上で提供するSASE(Secure Access Service Edge)というセキュリティモデルも注目を集めており、SIGは社内外からのアクセスに対して統一したポリシーを適用するために重要性が増しています。

SIGソリューションの特長

SIGは多くのベンダーでソリューションが提供されていますが、今回は2社のソリューションについて主な特長をご紹介します。

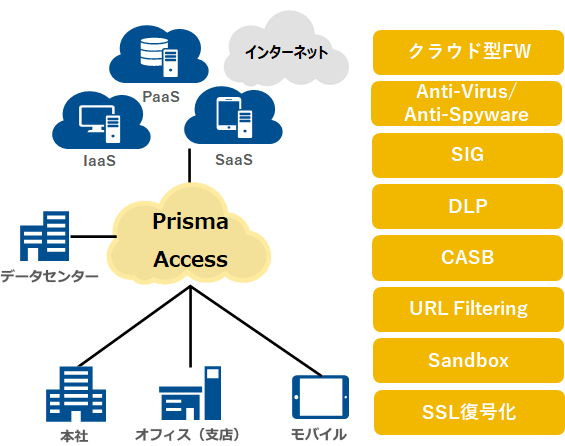

■ Palo Alto Networks社 Prisma Access

Prisma Accessを利用するにあたっては、Prisma Accessのライセンス、ログを保存する Cortex Data Lake、管理インタフェースのPanoramaが必要になります。

Panoramaはクラウド上に構築できるため、すべての環境をクラウド上で用意できることでスケーラビリティが増し、全社的な展開から部署単位でのスモールスタートまで柔軟に対応できます。

セキュリティ機能としては、アプリケーション制御や高度な脅威防御(IPS、Anti-Virus/Anti-Spyware、URL Filtering、Sandbox、SSL復号化など)といったNext Generation Firewall機能を持っているため、高いセキュリティを確保できます。

また、自宅など社外からGlobalProtectを使ってPrisma Accessにアクセスした場合でも、本社拠点への折り返し通信が可能となるため、リモートアクセスのソリューションの機能も持ち合わせています。

【Prisma Access】

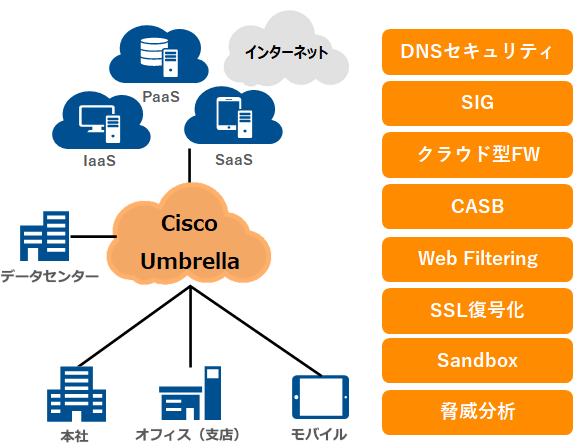

■ Cisco Systems社 Cisco Umbrella

Cisco Umbrellaでは、Cisco Systems社が持つ脅威インテリジェンスを利用して、DNSセキュリティ、CASB、クラウド提供型ファイアウォール、サンドボックス、SSL復号化などの機能が提供されます。

社内DNSサーバやルーターのDNS参照先をCisco Umbrellaに変更するだけで導入できるため、容易にスモールスタートでの導入が可能となります。

また、AnyConnectを利用している場合は、VPN接続がoffになったときのダイレクトインターネットアクセスがUmbrellaにより自動的に保護されるため、切り替えを意識する必要がなくなり、自社ソリューションとの連動性が高いという特長もあります。

【Cisco Umbrella】

SASEの実現まで見据えたときの構成

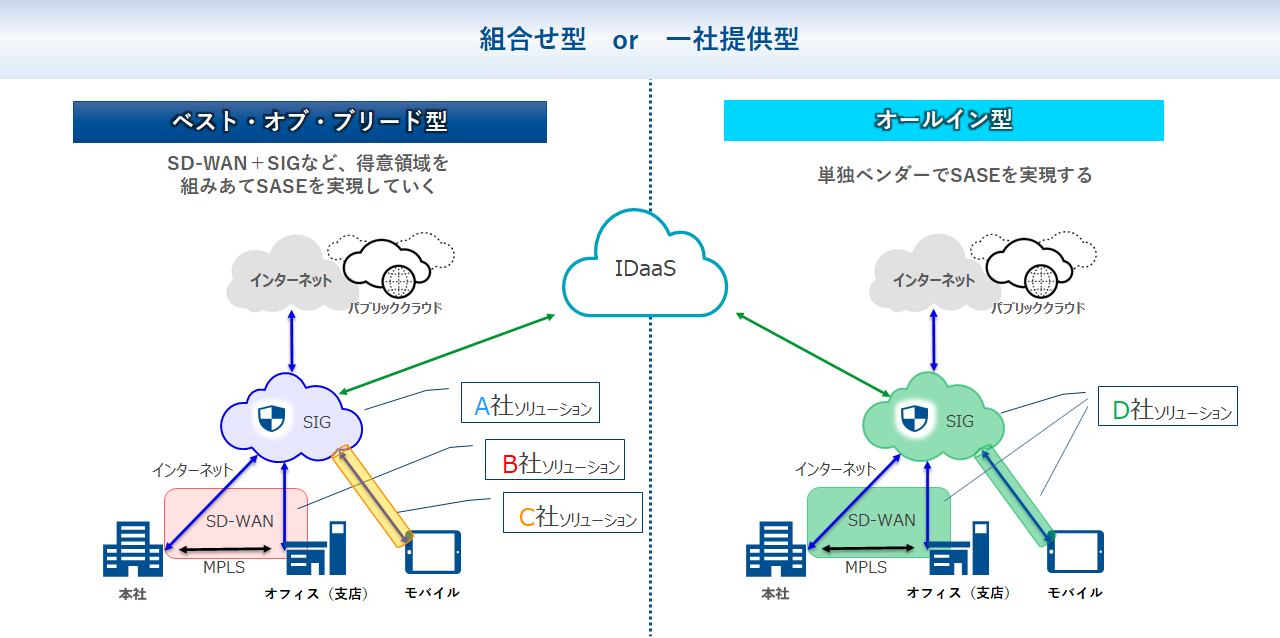

SASEはセキュリティ機能とネットワークの機能がクラウド上で提供されるため、SIGの実装だけでは実現できません。

そのため、SIG以外のセキュリティ機能やネットワークの機能を持つソリューションと組み合わせて環境を構築する必要がありますが、いろいろなベンダーのソリューションを組み合わせたベストオブブリード型と一つのベンダーのソリューションで構成するオールイン型の2つの実現方法があります。

【ベストオブブリード型とオールイン型】

ベストオブブリード型の場合は、複数ベンダーでのソリューションの組み合わせとなるため、各ソリューションの連携の検証が必要になります。ソリューションごとに管理コンソールが異なることから個別管理により運用が複雑になること、障害時の切り分けをソリューションごとに実施する必要があり複雑になることが想定されるため、ソリューションの選定や環境の構築には注意が必要となります。

そのため、同一のベンダーのソリューションで統一するオールイン型で実現するほうが好ましく、各ベンダーも自社での提供、買収によるサービスの拡充、もしくは、エコパートナーとの連携によりラインナップを強化している傾向がありますので、今後も市場動向を注視する必要があります。

まとめ

このように、SIGの必要性やSASEへの注目は非常に高まっています。

- 従来の境界型セキュリティ対策は限界を迎えているため、SASEの中でもキーとなるSIGの必要性が高まっている

- SIGにおいては各ベンダーが競ってソリューションを提供しており、それぞれに特長がある

- SASEの実現においては、ソリューションの連携や管理の面からベンダーを統一して構築したほうが良いため、SIGの導入においてもベンダーの方向性や他ソリューションとの連携を考慮することが重要になる

今後もSASEモデルを構成するコンポーネントの包括的な提供が進み、SIGとの連携が強化されていくと考えられますので、今後のベンダーによる機能拡張やラインナップの拡充といった動向を引き続き注視していく必要があります。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。