- ライター:木村 好幸

- 2006年 ネットワンシステムズ株式会社に入社。数多くの国内外ITベンダー・製品を担当し、関係構築から商品・サービスの企画・開発、推進および新規ベンダーとのビジネスの立ち上げなど、ビジネス開発業務に従事。

目次

前回のブログでは、ゼロトラストのアプローチで最優先に取り組むことは、多要素認証を用いた認証の強化であることをお伝えしました。

今回は、多要素認証を経た後のセキュリティポイント、SASE(Secure Access Service Edge)の構成要素でもあるインターネットアクセスに対するセキュリティについて、ユースケースを交えて説明したいと思います。

脅威は内側からやってくる!?

多要素認証で認証を強化したからといって、これでセキュリティ対策は万全だと思っていませんか?

しっかりとセキュリティ対策が施された社内ネットワークを経由してインターネットに接続するのならそれでいいかもしれませんが、社内ネットワークを経由せず、社外で直接インターネットへアクセスする場合はどうでしょうか?

例えば、街中のカフェやファストフード店などで提供されているフリーWi-Fiのサービスは、ほとんどの場合、これといったセキュリティ対策はされていません。また、自宅でのインターネットアクセスにおいても、インターネットサービスプロバイダーが提供するセキュリティサービスを利用していなければ、フリーWi-Fiの利用時と同等と言えるでしょう。

そのため、それらのインターネット回線を利用する時のセキュリティは、接続するデバイス側でのアンチウイルスソフトやEPP(Endpoint Protection Platform)製品に頼ることになりますが、日々、アドレスが変化するC2サーバなど悪意のあるサイトへの接続やゼロデイ攻撃など防ぎきれない脅威を考えると万全ではなく、常にセキュリティ侵害の脅威にさらされていると言えます。

そうしたゼロデイ攻撃によりセキュリティ侵害されたデバイスがVPN接続を含め社内ネットワークに接続されたらどうなるか、想像してみてください。

脅威は内側からやってくるので、ファイアウォールやIPS(Intrusion Prevention System)などの境界線防御は通用せず、いとも簡単に社内にマルウェアが侵入し、重大なセキュリティインシデントを招くことになりかねません。

SIG(Secure Internet Gateway)で解決!

上述の社外でのダイレクトインターネットアクセスに加え、ローカルブレイクアウトでデーターセンターを経由せず、拠点から直接インターネットにアクセスする場合においても、セキュリティレベルを維持する必要があります。

それら複数のアクセス経路に対して一元的にセキュリティを提供するのがSIG(Secure Internet Gateway)で、今回は、Cisco Systems社のUmbrellaを紹介します。

Umbrellaは、Cisco Systems社が誇る脅威インテリジェンスを利用し、次の機能を提供します。

- DNSセキュリティ

Umbrellaの基本機能で、名前解決の段階で脅威サイトへのアクセスをブロックし、すべてのポートとプロトコルを保護

- SWG(Secure Web Gateway)

フルプロキシ機能でURLのロギングやSSLを含む全てのWebトラフィックを検査、カテゴリやURLでのアクセス制御、ファイル検査やサンドボックスでマルウェアを防御

- クラウド提供型ファイアウォール

クラウドでのL3/L4/L7ファイアウォール機能を提供

- CASB(Cloud Access Security Broker)

シャドーITに関連する可視化(ユーザー、アプリケーション、トラフィックの詳細など)とリスク評価、コンテンツやアプリケーションを制御

上記に加え、Umbrellaはクラウド型製品なので導入が容易なのもポイントです。

Umbrellaのユースケース

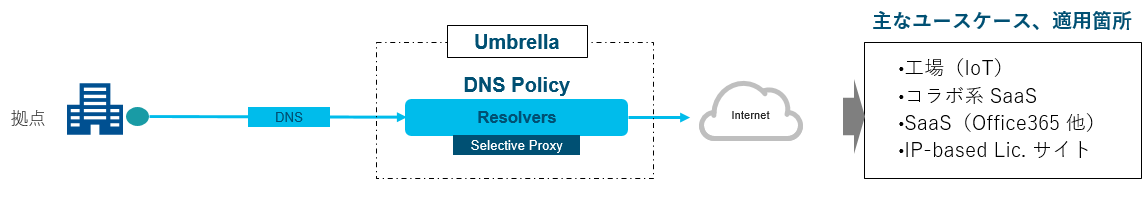

ユースケース1:拠点からのDNSセキュリティ

- 導入が最も容易な構成

⇒ 社内DNSサーバやルーターのDNS参照先をUmbrellaに変更

⇒ Umbrellaには、アクセス元(拠点)のグローバルIPアドレスを登録

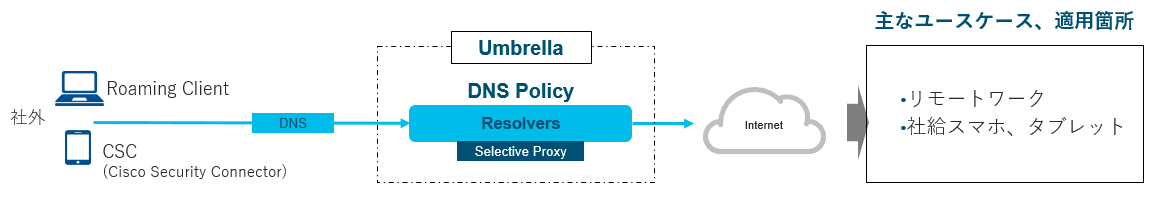

ユースケース2:社外からのDNSセキュリティ

- 社外でのダイレクトインターネットアクセスに対する保護

- 拠点からのインターネットアクセスと同じセキュリティポリシーを適用

- 大手企業でのタブレットの業務利用や、教育機関でのタブレット利用での展開が容易

⇒ ノートPCやタブレットにクライアントモジュールをインストールし、強制的にDNSセキュリティを実施

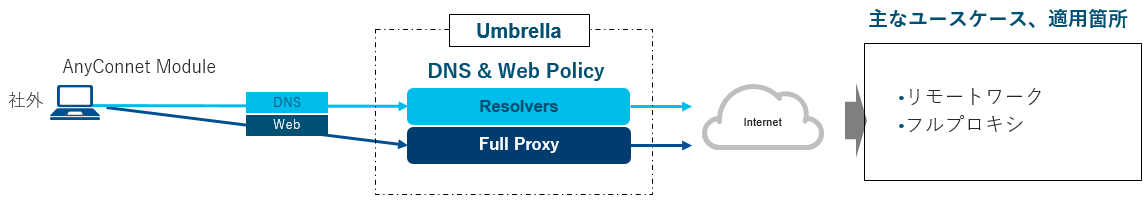

ユースケース3:状況に応じたDNSセキュリティ&SWG(Secure Web Gateway)

- AnyConnectでのVPN接続がoffになった時のダイレクトインターネットアクセスは、Umbrellaにより自動的に保護

- 拠点からのインターネットアクセスと同じセキュリティポリシーを適用

⇒ AnyConnectへのUmbrella Roaming Security Moduleは、VPN終端装置のCisco ASAから容易に配布可能

上述のユースケースは一例であり、Active Directoryとの連携でユーザーベースでのポリシー制御など、様々な導入構成が可能です。

まとめ

今回は、テレワーク・リモートワークの導入に伴い、SASEの要素でもある社外でのインターネットアクセスのセキュリティについて、ユースケースを交えてご説明しました。

前回のブログも併せて、ゼロトラストやSASEの取り組みの参考になれば幸いです。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。