- ライター:榊原 諒

- NetOne-SOC セキュリティアナリスト。

2020年にネットワンシステムズ入社後より、SOCアナリストとして従事。

目次

はじめに

2024年度がスタートしてから、早くも4ヶ月が経過しました。サイバーセキュリティにおいても新たな脆弱性情報の公開やランサムウェアへの感染など、サイバー攻撃に関する話題は尽きることはなく、NetOne-SOCも様々な攻撃を検知しています。

そこで本記事では、NetOne-SOCにて2024年度第1四半期(4月~6月)に検知した攻撃通信の全体傾向と、その中でも検知数の増加が目立ったセキュリティイベントについて、アナリストが選定した3つをご紹介いたします。

- Palo Alto Networks 製 PAN-OS のGlobal Protect機能におけるコマンドインジェクションの脆弱性(CVE-2024-3400)について

- Hikvision製ネットワークカメラにおけるコマンドインジェクションの脆弱性(CVE-2021-36260)について

- Cisco Smart Installプロトコルを狙ったスキャン通信の増加について

攻撃通信の全体傾向

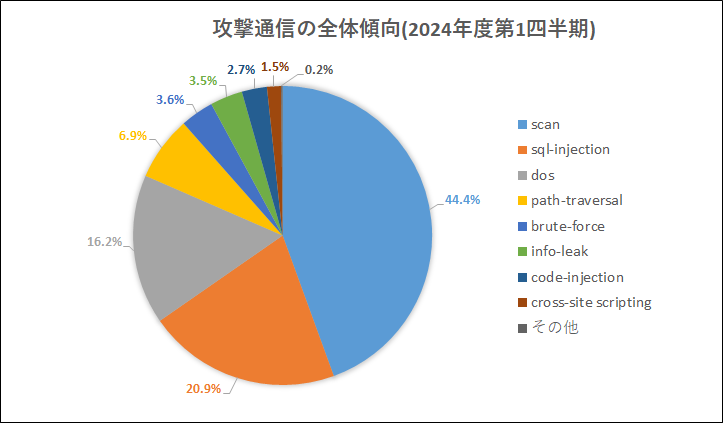

以下の図は、2024年度第1四半期にNetOne-SOCで検知した攻撃通信を分類し、カテゴリー別の検知数の割合を示したグラフです。

図1. 攻撃通信の全体傾向(2024年度第1四半期)

検知数の大半は、攻撃対象の情報収集や調査など偵察行為を目的としたscanの通信でした。攻撃者はポートスキャンや脆弱性スキャンを行うことで、脆弱なホストを見つけだそうとします。このような通信は常に発生しているため検知数が多くなる傾向があります。

続いてsql-injectionが多く、SQLインジェクション攻撃を実行するsqlmapと呼ばれるツールを利用した通信が目立ちました。

検知数の16.2%を占めるdosに関しては、DNSサーバに対して大量のクエリを送信することでリソースに大きな負荷をかける攻撃を多く検知しています。

その他には、path-traversalやinfo-leakといった主にシステムの設定ファイルやパスワードファイルの参照を目的とした攻撃や、IoTデバイスに存在するコマンドインジェクションの脆弱性を悪用したcode-injectionの攻撃を検知しています。

全体的な傾向として、過去に発見された脆弱性に関するスキャンや攻撃の検知が多く、特にボットネットによって悪用されている脆弱性を狙った通信が目立ちました。悪用された場合の影響が大きい脆弱性は、発見されてから数年が経過しても、常に狙われる危険性があります。攻撃者のスキャンによって、脆弱なホストが発見された場合、攻撃による被害を受ける可能性が非常に高くなるため、不要なサービスの停止や定期的なアップデートの実施などの対策が重要です。

次に、第1四半期で検知したこれらのセキュリティイベントの中でも特に検知数の増加が目立ったセキュリティイベントについてご紹介していきます。

Palo Alto Networks 製 PAN-OS のGlobal Protect機能におけるコマンドインジェクションの脆弱性(CVE-2024-3400)について

2024年4月にPalo Alto社製品のPAN-OSのGlobal Protectの機能にコマンドインジェクションの脆弱性があると報告されました。

Global Protectは主にVPN接続でのリモートアクセスを提供する機能です。本脆弱を悪用することにより、リモートの認証されていない攻撃者が、root権限で任意のコードを実行することが可能となります。

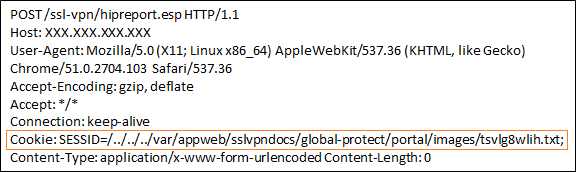

以下は、実際に検知した攻撃通信の一例です。

図2. CVE-2024-3400を悪用した攻撃通信(例1)

攻撃者はパストラバーサルの攻撃手法を用いて、適当なテキストファイルの作成を試みることで、脆弱性の有無の確認を行っていると考えられます。具体的には、Global Protectのインターフェイスに対して、細工したペイロードを「SESSID」 Cookieに設定することにより攻撃を行っています。

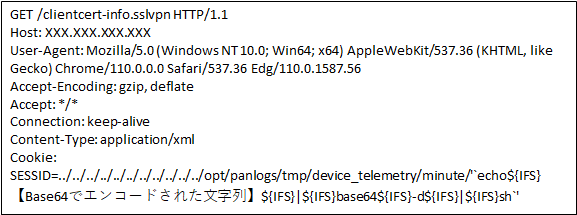

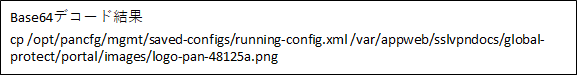

別の攻撃例として、図3の通信も検知しました。この攻撃通信では、ペイロードの一部がBase64エンコードされており、該当部分をデコードした結果が図4です。これはファイアウォールの設定ファイル(running-config.xml)をダウンロードするために、cpコマンドを利用して、running-config.xmlを別のフォルダへコピーすることを試みた攻撃であることがわかります。

図3. CVE-2024-3400を悪用した攻撃通信(例2)

図4. Base64デコード結果

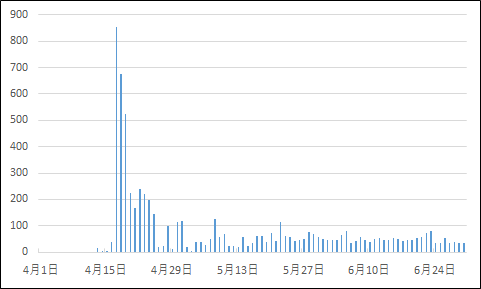

Global Protectのインターフェイスはその性質上、インターネット上に公開されているため、攻撃を受けやすい状況にあります。さらに今回の脆弱性はゼロデイ攻撃の対象となり、世界中で広く利用されているファイアウォールに関するものであったことから、その影響は非常に大きなものとなりました。検知数は脆弱性が公開された4月中旬をピークに減少傾向にありますが、依然として1日あたり約50件程度継続して検知しています。

図5. CVE-2024-3400を悪用した攻撃の検知数の推移

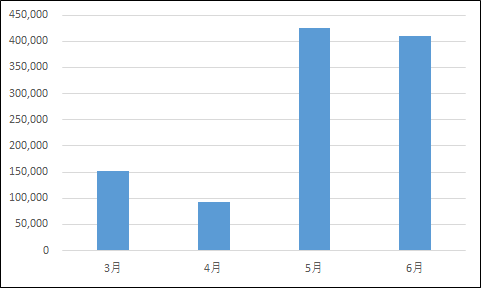

また、NetOne-SOCでは、以前より検知していたGlobal Protectのインターフェイスに対するブルートフォース攻撃の試みについても本脆弱性の公開以降、それまでよりも月あたりの検知件数が3~4倍に増加しました。

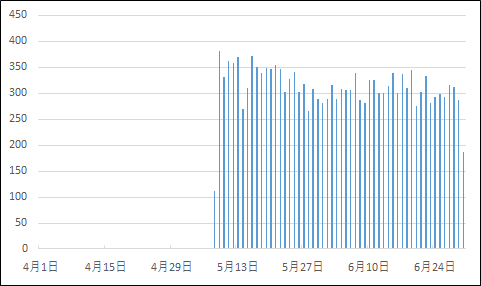

図6. Global Protectインターフェイスに対するブルートフォース攻撃の検知数の推移

これは、本脆弱性の緩和策であるGlobal Protectインターフェイスへ脆弱性保護を適用するという対策が案内されたことにより、今までGlobal Protectインターフェイスに脆弱性保護が適用されておらず、攻撃通信を検知できていなかった環境においても、攻撃通信が検知できるようになったことが要因の一つだと推測されます。このことからも、VPN機器は、攻撃者に常に狙われていることが分かるため、自組織の環境が適切に保護されているか確認することが重要です。

Hikvision製ネットワークカメラにおけるコマンドインジェクションの脆弱性(CVE-2021-36260)について

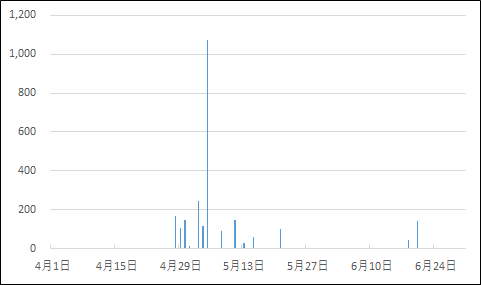

2024年5月上旬には、Hikvision製の複数のネットワークカメラに存在する脆弱性(CVE-2021-36260) を狙った攻撃が急増しました。

図7. CVE-2021-36260を悪用した攻撃の検知数の推移

この攻撃は、入力検証の不備に起因するコマンドインジェクションの脆弱性を悪用したものであり、リモートの攻撃者によって任意のコマンドが実行される可能性があります。今回検知した通信では、ルーマニアを送信元とする特定IPアドレスからの攻撃が9割以上を占めていました。

実際に検知した攻撃通信としては以下となります。

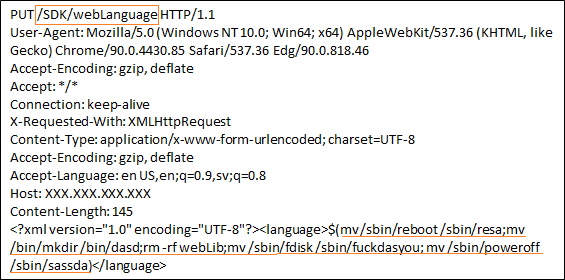

図8. CVE-2021-36260を悪用した攻撃

この通信では、"/SDK/webLanguage "に対して、XML文書の<language>要素内に任意のコマンドを記述することによって、コマンドの実行を試みていることがわかります。具体的には、システムの再起動コマンド(reboot)やpoweroffコマンドを別の名前に変更し、「webLib」ディレクトリを再帰的に削除しようとしています。これらの意図としては、デバイスをマルウェアに感染させた後に、デバイスの再起動や電源OFFの防止を目的としたものであると考えられます。

また、本脆弱性は、Zerobotをはじめとした、複数のボットネットで悪用されていることが報告されています(※1)。今回の急増がボットネットの活動によるものと断定は出来ませんが、利用しているデバイスが悪用されないよう、ファームウェアやソフトウェアのアップデートを行い、常に最新の状態に更新するなどの対策が重要です。

Cisco Smart Installプロトコルを狙ったスキャン通信の増加について

NetOne-SOCでは5月8日より、Cisco Smart Installプロトコルで利用される4786/tcpポートに対するスキャン通信が増加していることを確認しました。

図9. 4786/tcpポートに対するスキャン通信の検知数の推移

Cisco Smart Installは、Cisco社製のスイッチで利用される管理用プロトコルです。このプロトコルは新しいスイッチのセットアップを簡素化するために設計されたものであり、仕様上認証機能を備えていません。そのため、スイッチのセットアップが完了した後も、本機能が有効化されている場合、認証されていないリモートの攻撃者によって設定ファイルの外部への持ち出しやIOSイメージの置き換え、IOSコマンドの実行などが行われる可能性があります。

以下の図は、検知したスキャン通信のペイロードです。このリクエストに対する応答が、特定の16進数文字列と一致した場合に、スキャン対象のデバイス上でCisco Smart Installが有効であることが確認できます。

![]()

図10. 4786/tcpポートに対するスキャン通信

送信元ホストを調査したところ、今回のスキャン通信の急増は、主にCensys(※)によるスキャンであることを確認しました。増加の直接的な理由は明らかではありませんが、3月および4月ではこのようなスキャン通信の検知はありませんでした。したがって、利用しているデバイス上で本機能が有効になっているかどうかを確認し、Cisco社より案内されている対策(※2)を講じていただくことを推奨します。

※Censys:インターネットに接続している機器の情報(IPアドレスやポート、稼働しているサービス、ソフトウェアのバージョン等)を調べることが出来る検索エンジン

まとめ

今回は、NetOne-SOCにて検知した攻撃通信の全体傾向と検知数の増加が目立ったセキュリティイベント3つについて取り上げました。NetOne-SOCでは日々このような通信を、セキュリティアナリストが24時間・365日体制で分析を行っています。

弊社セキュリティサービスにご興味がある方はこちらのページもご参照ください。 セキュリティサービス | ネットワンシステムズ

【参考URL】

- ※1: New Zerobot malware has 21 exploits for BIG-IP, Zyxel, D-Link devices | BleepingComputer.com

- ※2: Cisco Smart Install Protocol Misuse | Cisco

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。