2024年4月に総務省から「クラウドの設定ミス対策ガイドブック」が公開されました。本ブログでは”クラウドの設定ミス”の対策、主要4点のうち「支援ツール」にフォーカスし、ツールの詳細をご紹介します。

- ライター:松尾 咲季

- オンプレ・クラウドのセキュリティに関するテクノロジーの調査・検証や案件の技術支援を行う業務に従事

・CISSP

・AWS Certified Security - Specialty

・PCNSE、CCNP Security

目次

ガイドブックの概要

2024年4月に総務省から「クラウドの設定ミス対策ガイドブック」(以下「ガイドブック」)が公開されました。これは同じく総務省が 2022年10月に公表した「クラウドサービス利用・提供における適切な設定のためのガイドライン」を踏まえ、設定ミスを防止するために必要な対策を、クラウドサービス※1を利用する企業や組織向けにわかりやすく解説したものです。近年、クラウド利用が加速する中で、誤った設定による情報漏えいなどのインシデントが多発していることが、ガイドラインおよびガイドブック作成の背景にあります。

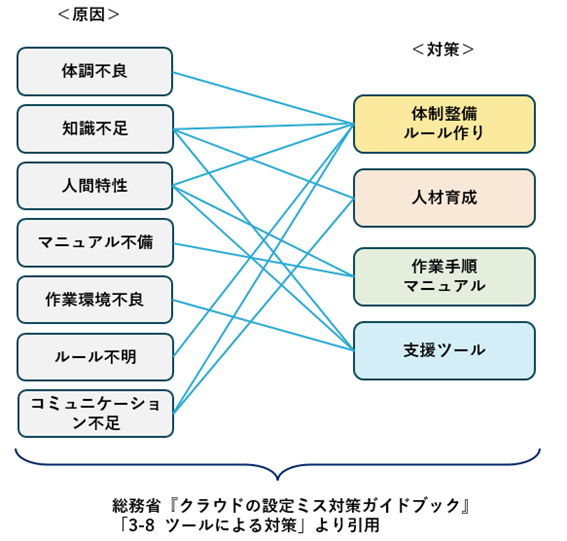

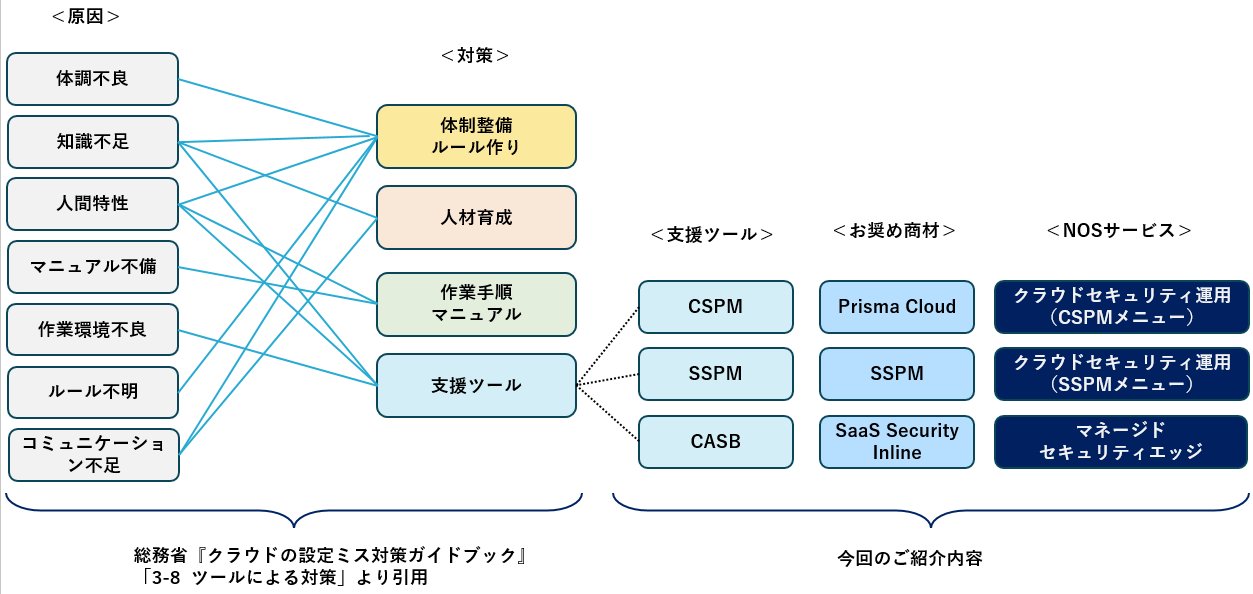

ガイドラインには、そもそも「クラウドとは?」「設定ミスとは?」「誰の責任?」等のおさえておくべき前段から、多角的な観点での原因分析、それを踏まえた対策が整理されています。原因・対策の箇所を読むと、設定ミスはいち担当者のヒューマンエラーのみに帰するものではなく、マニュアルの不備、劣悪な作業環境、組織環境・ルールの不備、といった様々の観点から原因分析する必要があることがわかります。一方で原因と対策は一対一となるわけではなく、一つの対策が複数の原因に対して効果をもたらすこともあります。総務省のガイドブックでは、代表的な対策例として人材育成、組織・ルールの整備、マニュアルの整備、支援ツールの活用が挙げられており、設定ミスの主要な原因と対策との関連性を以下の図のように表現しています。

本ブログでは「クラウドの設定ミス」の対策、主要4点のうち、「支援ツール」にフォーカスし、ツールの詳細や効果をご紹介します。具体的には「ガイドライン」に挙げられている以下の 3点について深堀りします。

- CSPM (Cloud Security Posture Management)

- SSPM (SaaS Security Posture Management)

- CASB (Cloud Access Security Broker)

総務省の推奨ツール CSPM、SSPM、CASBとは

CSPM、SSPM、CASBについて、簡単に説明します。

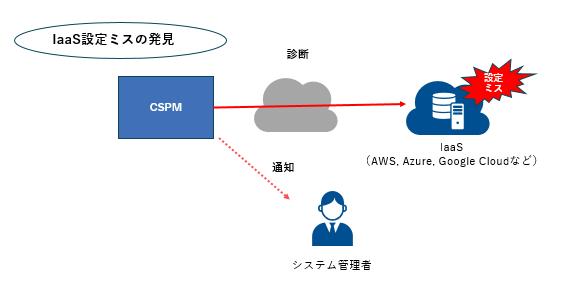

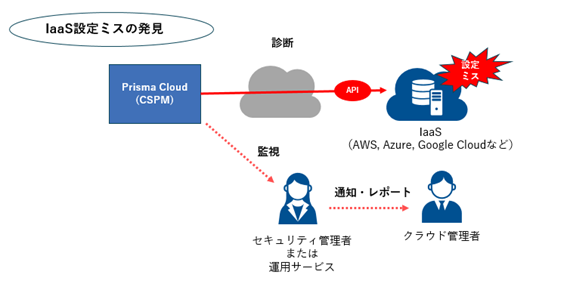

CSPMは、IaaS/PaaSのクラウドサービスプロバイダ(AWS、Microsoft Azure、Google Cloudなど)を監視し、設定ミスやコンプライアンス違反のリスクを特定します。クラウドリソースの設定状況を継続的に監視し、推奨からの逸脱を発見した場合、より安全な利用方法を提示します。

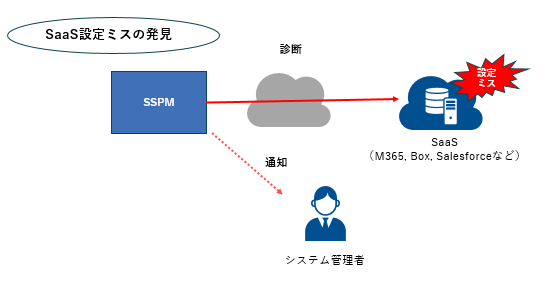

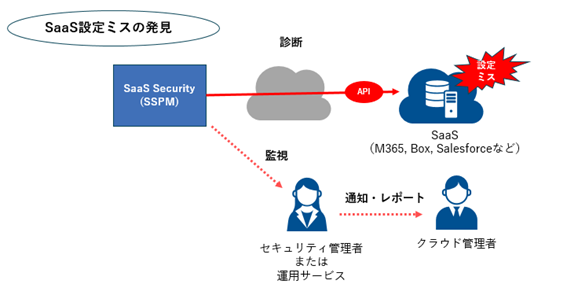

SSPMは、組織で利用するSaaSアプリケーション(Microsoft 365、Salesforce、Boxなど)を監視し、設定ミスやコンプライアンス違反のリスクを特定します。SaaSアプリケーションの設定を継続的に監視し、不正アクセスやデータ漏えいにつながるリスクを検出します。

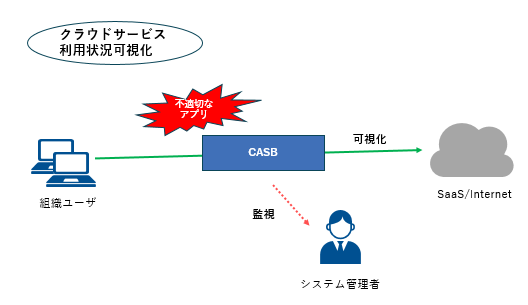

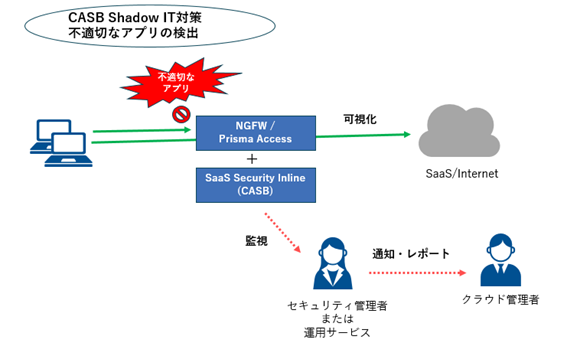

CASB(キャスビー)は、主にSaaS型のウェブアプリケーションの利用状況を可視化し、不適切なアプリケーションの利用を検出します。プロキシやファイアウォール機能の一部として提供されることが多く、アクセス制御ポリシーと連動し、リスクの高いアプリケーションの利用を止める構成が一般的です。

この中でSSPMは比較的新しく登場したセキュリティの枠組みです。SaaSのセキュリティ対策はCASB、クラウド(IaaS/PaaS)の設定監査はCSPMというイメージを持たれる方が多いですが、どちらも”SaaSの設定監査”に特化したツールではありません。

近年、SalesforceやMicrosoftアプリなどSaaS系アプリの設定不備による情報漏洩が頻出し、SaaS系アプリの設定監査の必要性が認知されてきました。そこからSSPMという枠組みが注目を集め、ツールもいくつか登場し、国内でも基本のセキュリティ対策の一つとし検討される機会が増えてきています。

これらの機能を提供する商材・サービスを活用することで、会社から許可された正式なクラウドサービスなのか、無認可の不適切なクラウドサービスなのか、などの利用状況が可視化され、リスクのある設定や通信を迅速に特定し、対処することが可能になります。

また利用するクラウド環境や自社の組織体制と親和性の高いツールを選定することで、ツールの役割を越えた効果が期待できます。例えばマルチクラウドにおけるリソースの問題を単一のツール上に表示し、一元的に可視化できるツールを採用することで、セキュリティ管理者と各種クラウド管理者のコミュニケーションが取りやすくなり、クラウドの利便性とセキュリティを両立したルール作りが促進されるなどの相乗効果が望めます。

Palo Alto Networks社のCSPM、SSPM、CASB

ここからはネットワンシステムズで取り扱いのあるPalo Alto Networks社のCSPM、SSPM、CASBツールをご紹介します。これらのツールで総務省が推奨する設定ミス対策が可能です。主要な製品は以下の通りです。

- Prisma Cloud - CSPMツールを含む製品

- SSPM - SSPMツールを含む製品

- SaaS Security Inline - CASBツールを含む製品

CSPMを提供するPrisma Cloud

Palo Alto Networks社の Prisma Cloudは、市場の評価が高いCSPMを始めとする様々なクラウドセキュリティ機能を提供します。2023年12月に日本政府の調達基準をクリアしていることを示すISMAPにも登録されました。Prisma Cloudとお手持ちのIaaS環境をAPI連携することにより、総務省ガイドラインで言及されている設定ミスの発見や、CISベンチマークを含む様々な基準でのコンプライアンス監査が可能です。

Prisma Cloudの利点は以前、ブログ「CNAPPでマルチクラウドのセキュリティ態勢管理を行うメリット」にも言及しましたが、クラウドセキュリティで必要となる様々な機能が包括的に提供されるため、設定ミスや脆弱性、過剰な権限の付与など、インシデントにつながる様々なリスクを統合的に可視化し、対応の優先度を判断しやすくなる点が挙げられます。

ネットワンシステムズではCSPMの運用を補助するため、クラウドセキュリティ運用サービス(CSPMメニュー)を提供しています。

CSPMで検出したIaaS/PaaSの設定ミスを監視し、推奨設定を含めた報告や修復対応を提供することで、IaaS/PaaS運用に係るセキュリティリスクの低減を支援します。

詳細はクラウドセキュリティ運用支援サービス | ネットワンシステムズ (netone.co.jp) をご覧下さい

SSPMを提供するPalo Alto NetworksのSSPM

Palo Alto Networks社は SaaSを保護する商材として、SaaS Securityという機能セットを用意しており、その中でSSPM機能を持つモジュールも提供されています。

SaaS Security のSSPMは、M365、Box、Salesforceなど一般的にビジネス利用される90以上のSaaSアプリケーションに対して、データ漏洩や不正アクセスにつながる脆弱な設定を発見できます。企業が利用するSaaSアプリケーションは年々増加しており、最近ではGoogle Workspaceにおける ChatGPT AI for Gmailなど、アプリの利便性を高めるサードパーティ製のプラグインを組み込めるものも増えています。管理インタフェースの異なる複数のアプリを、プラグインも含めて適切な状態に維持するのは管理者にとって大きな負担です。

Palo Alto Networks社のSSPMは、SaaSアプリの設定ミスの検出に加え、プラグインの可視化機能も備わっています。またアプリの一部では自動修復や、修復された設定を維持するドリフト・プリベンションなど、管理者の負担を下げる機能が充実しています。

ネットワンシステムズではSSPMの運用を補助するため、クラウドセキュリティ運用サービス(SSPMメニュー)を提供しています。

SSPMで検出したSaaSアプリケーションの設定ミスと推奨対策を報告することで、SaaSアプリケーション利用に係るセキュリティレベルの維持・管理を支援します。

詳細はクラウドセキュリティ運用支援サービス | ネットワンシステムズ (netone.co.jp) をご覧下さい。

CASBを提供するSaaS Security Inline

Palo Alto Networksが提供するCASB機能の全体像は、以前こちらのブログで紹介しましたが、ここでは総務省ガイドブックで言及のあるShadow IT対策、つまり組織での利用が許可されていないアプリの利用を発見し、防止する機能に絞って記します。

CASBをいわゆるShadow IT対策として導入する場合、従業員の不適切なアプリ利用を防ぐことが目的となります。アプリの利用状況を可視化し、更にそれを止めることが求められるため、「検知」と「制御」の機能が必要です。Palo Alto Networks社のCASB機能である SaaS Security InlineはNext Generation Firewallまたは SASE(Prisma Access)のオプションとして提供されるため、従業員端末とSaaSの間で制御ポリシーを施行するインライン構成で、検知と制御を実現することが可能です。

また定評があるアプリ識別機能については、2024年5月現在、65,000以上ものアプリケーション数がサポートされています。最近話題のSaaS型の生成AIサービスも対応が進んでおり、現在1,400以上のAI系アプリがファイアウォールで識別・制御できます。さらにDLPやファイルアップロード制御と連動させることで、未許可のAIサービスに内部情報をインプットすることを禁ずる対策を取ることも可能です。

ネットワンシステムズではCASBの運用を補助するため、マネージドセキュリティエッジサービスを提供しており、Shadow ITやSanctioned ITの利用状況を分析することでSaaSアプリケーション利用に係るセキュリティリスクを可視化します。

ネットワンシステムズが提供する運用サービスについてはマネージドセキュリティエッジサービス | ネットワンシステムズ (netone.co.jp)をご覧下さい。

まとめ

クラウドの利活用が進む中で、設定ミスに起因するセキュリティリスクは無視できない課題となっています。総務省がまとめたガイドブックはこうしたリスクへの対策を体系的に示しており、対策としてCSPM、SSPM、CASBツール活用を推奨しています。

Palo Alto Networks社が提供するPrisma Cloud、SSPM、SaaS Security Inlineは、これらのツール+αの機能を備えた商材です。本ブログで解説したとおり、これらのサービスを組み合わせることで、総務省ガイドブックで示された対策要件を実現できます。

更にネットワンシステムズではこれらのツールを用いて運用・監視するセキュリティサービスを提供しております。併せてご検討ください。

注記

※1 クラウドサービスには主にSaaS/IaaS/PaaSの3種類があります。ガイドブック、ガイドラインではすべてのクラウドサービスの利用者を対象としております。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。