国内でも需要が高まるクラウドのセキュリティ

近年、日本国内でもAWS、Azure、Google CloudなどのIaaS/PaaSサービスの利用が本格化しつつあり、マルチクラウド接続 や クラウドセキュリティ への関心が高まっています。

クラウド利用で特に懸念される情報漏えい・流出に至る事案については、総務省からも「クラウドサービス利用・提供における適切な設定のためのガイドライン」が公開されており、その中で「管理部門が把握できる監視ツールを使用することなどの対策」として CSPM (Cloud Security Posture Management) が推奨されています。前述のブログ では、CSPMをサポートするパロアルトネットワークス社の Prisma Cloudの機能の一部を紹介しましたが、今回は最新機能と併せてもう少し深堀していきたいと思います。

- ライター:松尾 咲季

- オンプレ・クラウドのセキュリティに関するテクノロジーの調査・検証や案件の技術支援を行う業務に従事

・CISSP

・AWS Certified Security - Specialty

・PCNSE、CCNP Security

目次

クラウドセキュリティの課題とマルチクラウド統合管理の必要性

サイバーセキュリティのインシデント対応においては、セキュリティ侵害を迅速に特定し、緩和や阻止など適切なアクションを取ることが重要となります。潜在的な侵害の危険性がある設定(インシデント発生時には設定ミスと表現される)や脆弱性に対しては、それぞれの重要性や緊急度を見極め、対応が必要かどうかの判断や、複数のアラートが発生している場合にはその優先順位などをタイムリーかつ正確に判断する必要があります。とりわけ2019年のCapital One情報漏えい事案をはじめ、現在に至るまで国内外の数々のインシデントの要因となった設定の脆弱性については、IaaSベンダーの最新のベストプラクティスや、業界ごとのコンプライアンス要件に沿うよう継続的に監査する体制が必要です。

この様な課題に対して、クラウドサービスプロバイダが提供するネイティブなツールでセキュリティ上好ましくない設定や状態の監査を行うことで、一定の効果は得られます。しかしながら大多数のユーザが複数のクラウドベンダを利用している昨今、クラウド毎のツールを別々に運用するのは煩雑です。セキュリティの統合運用性を確保するには、マルチクラウド対応のセキュリティツールの実装をお奨めします。しかしながら数多に存在するツールのうち、何を選択すべきか迷われることも多いかと思います。多種多様な環境や、リスクに対応するため、グローバルでは平均31個のセキュリティツールが13のベンダーを跨いで導入されているとの調査結果もあります。そのような環境において、管理者は膨大の量なインシデントの調査と優先順位付けに圧倒されるか、アラートがサイロ化して放置されるかの2択になりがちです。各々が独自の基準で出すアラートを手動でトリアージする作業は工数がかかりますし、インシデント対応の遅れや重要な侵害の見落としなどのセキュリティリスクにつながりかねません。

解決策は良いCNAPP

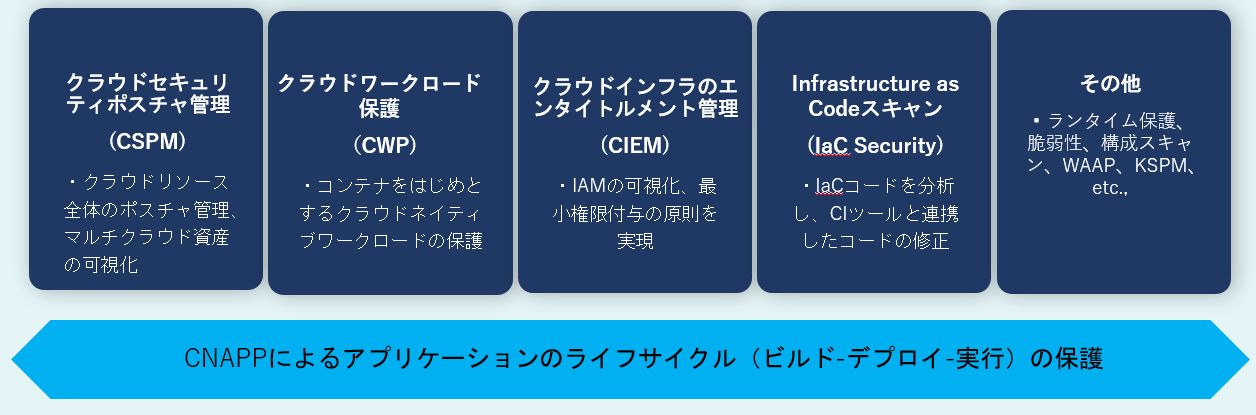

このような課題を克服するため、複数のクラウドセキュリティツールをCNAPP(Cloud Native Application Protection Platform)と呼ばれるセキュリティの枠組みに集約するプラットフォーム化の流れがマーケットの支持を集めつつあります。ツールやデータを集約することで、インシデントの相関分析やコンテキストの提供、優先度判断の向上、問題の早期発見などの効果が期待できるからです。

例えばクラウド上に構築したインスタンスに重大度の高い脆弱性が検知された場合、該当インスタンスがインターネットに公開されている場合と、プライベートセグメント内にある場合で対応の優先度が異なるでしょう。更にID管理サービス(IAM)により過剰な権限が付与されている、ネットワークアクセスログにて攻撃の兆候が見られるなどの条件に当てはまった場合、侵害の危険度は高まります。

従来のクラウドセキュリティツールは、脆弱性スキャンはワークロード保護(CWP)、設定監査はクラウドセキュリティポスチャ管理(CSPM)、IAMロールの監査はCIEM(Cloud Infrastructure Entitlement)、攻撃検知はクラウド型の脅威防御など、ツールとしてはそれぞれ個別に存在しますが、それらを相関的にインシデントに紐づける統合運用性に課題がありました。

最近はこれらのツールが、前述のCNAPPという機能セットにパッケージ化され、マルチクラウドを跨いでほぼ同等の機能を提供できるものも増えています。CNAPPを提唱したガートナーによると、コンテナを含めたワークロードの保護 (CWP)やクラウドセキュリティポスチャ管理(CSPM)、Infrastructure as Codeスキャン、クラウドインフラのエンタイトルメント管理(CIEM)など、これまでサイロ化されていた多数の機能を緊密に統合することで、クラウドで開発・実行されるアプリケーションを包括的に保護可能であるとしています。しかしながら、CNAPPを名乗るベンダーには特定の領域を得意とするもの、広く浅く網羅するもの、機能的には網羅しているがモジュールごとの統合性に欠けるものなど様々です。自社のクラウド環境に何が適しているのかを判断するためには、まずは手ごろなCNAPPを自社環境に連携し、POC/POVしてみることをお勧めします。POC/POVを実施することで、保護すべき資産とリスクが分かりやすく可視化されており、何をすべきかが見えてくれば買いだと判断できます。

Prisma CloudのAttack Path(攻撃パス)で実感できるCNAPPの良さ

ここからは弊社で取り扱いのあるパロアルトネットワークス社のCNAPP商材、Prisma Cloudにて、複数のモジュールから相関性のあるアラートを集約してくれる、Attack Path(攻撃パス)という機能をピックアップしご説明します。

Prisma CloudはCSPM、CWP、CIEMなどCNAPPに必要とされる機能をバランスよく備える包括的なクラウドネイティブセキュリティプラットフォームです。Amazon Web Services(AWS)、Microsoft Azure、Google Cloud、Oracle Cloud Infrastructure(OCI)などの、複数のクラウドサービスプロバイダ環境をサポートしており、コンテナやサーバレス保護、IaC(Infrastructure as Code)の保護機能も提供されています。

今回ご紹介するAttack Pathは、パブリック・クラウド環境で構築されたネットワークインフラのトポロジを理解し、外部からの攻撃経路の存在と、脆弱性の重大度などの様々な要因を相関してインシデントのレベルを判断できる機能です。

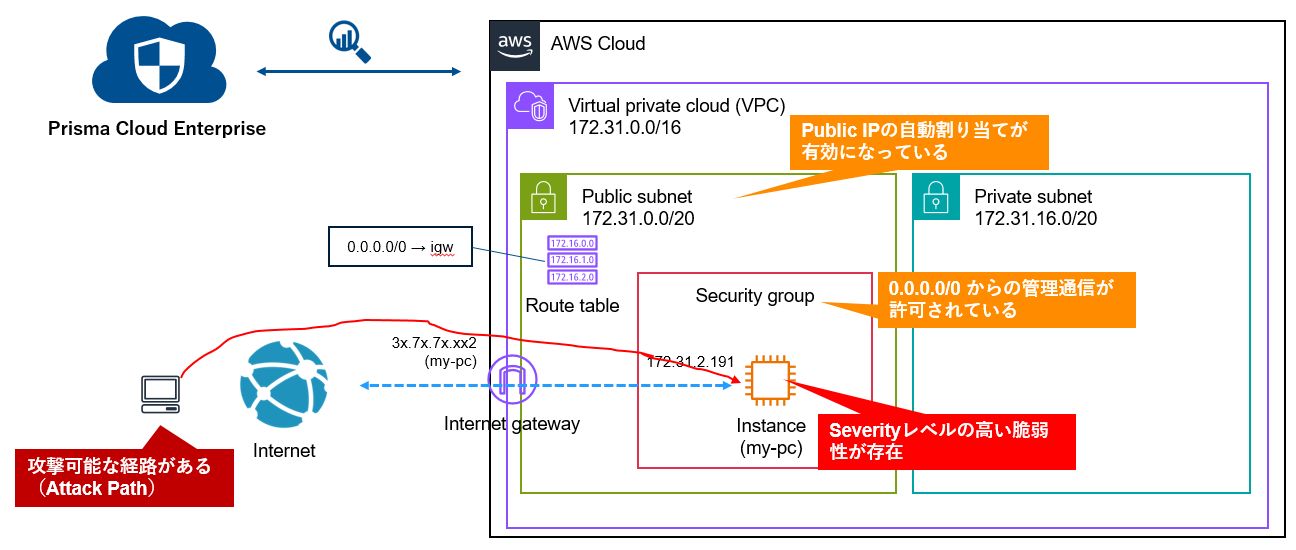

例えば以下の構成では、AWS上に建てられたインスタンスに重大度の高い脆弱性が存在し、尚且つインターネットからアクセス可能な状態です。インスタンスへの外部アクセスが可能となるには、Public IPアドレスが紐づいていること、Security Groupで外部からのアクセスが許可されていること、所属するサブネットにIGWをデフォルトゲートウェイとするルーティングテーブルが存在すること、などの条件があります。レガシーなCSPMではインスタンス、サブネット、Security Groupの設定上の懸念点がそれぞれバラバラにアラート発行されていました。

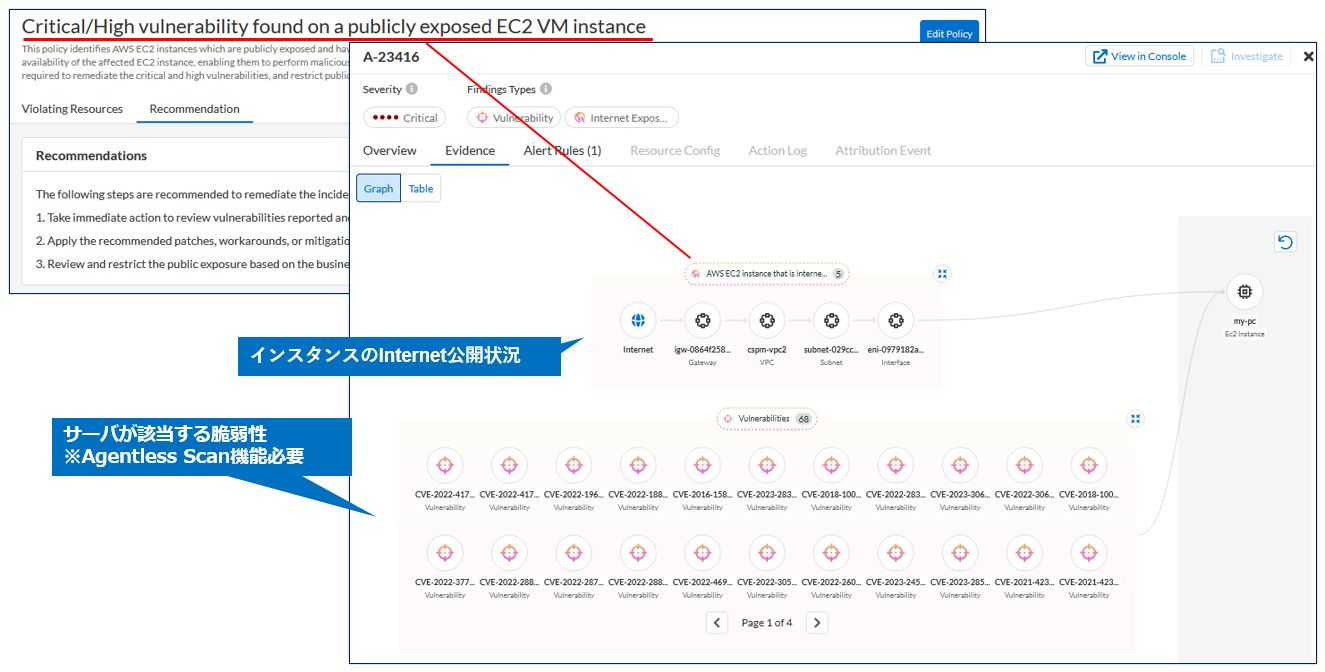

それに対してAttack Pathによるアラートは、IGW、VPC、サブネット、コンピュートインスタンスそれぞれのリソース設定からトポロジーを解析し、インターネットから攻撃を受ける可能性のある経路の有無を判断します。更にCNAPPでは最近、流行りつつあるエージェントレススキャンのサポートにより、脆弱性スキャナやエージェントのインストールを行うことなく、インスタンスの脆弱性情報を取得できます。以下の Attack Pathアラートは、AWS上に構築したEC2インスタンスに対して外部からアクセス可能な経路があり、なおかつSeverity Levelの Highまたは Criticalの脆弱性が存在する場合に発行されるハイレベルなアラートの例です。

高度なCSPMによるトポロジーの理解と、CWPをエージェントで提供する脆弱性スキャン結果から自動で作成される相関アラートにより、不要なアラートを削減し、管理者が優先的に対処すべき問題がグラフィカルに可視化されます。

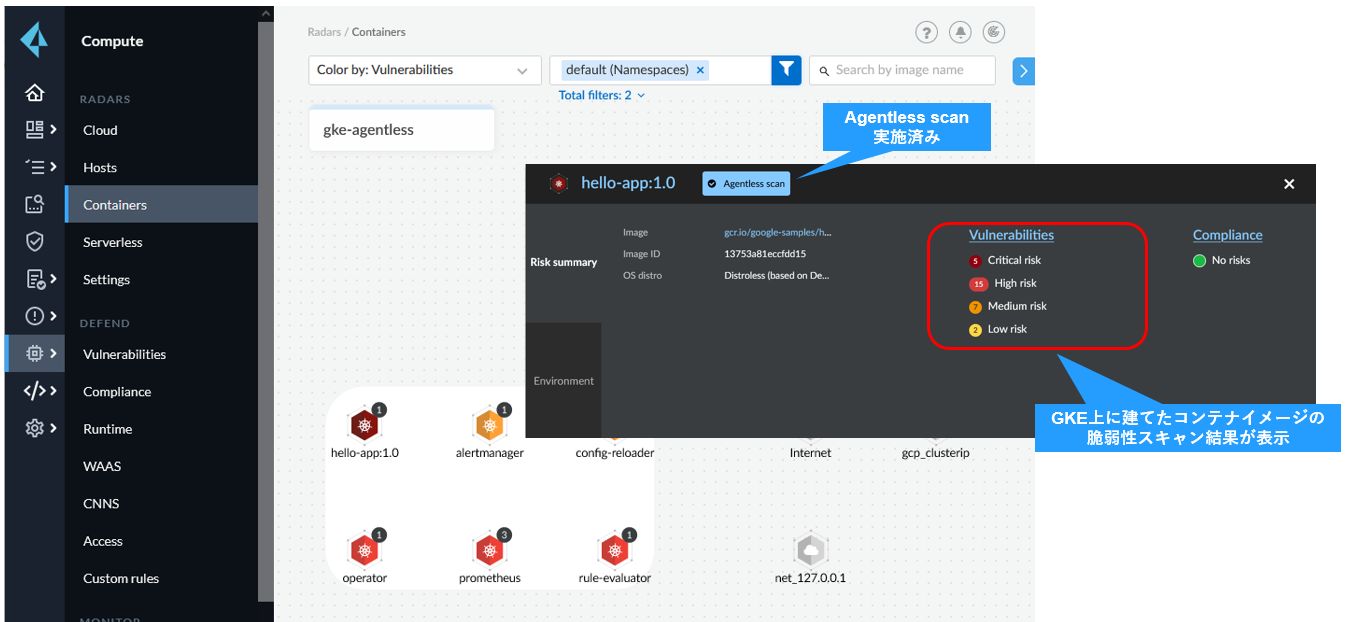

クラウド環境に依存せず、他のクラウドサービスプロバイダを利用していても同様のアラートが創出されるのがマルチクラウド対応CNAPPの利点です。先ほどはAWSの例でしたが、Google Cloud連携においてもAttack Pathやエージェントレスの脆弱性スキャン機能がサポートされます。クラウドの脆弱性スキャン機能にはコンテナサービスに対応していないものもありますが、GKEが存在するGoogle Cloud環境をエージェントレススキャン機能込みで Prisma Cloudに連携したところ、特に何も設定せずGKEのPODごとの脆弱性情報を可視化してくれたのには感動をおぼえました。

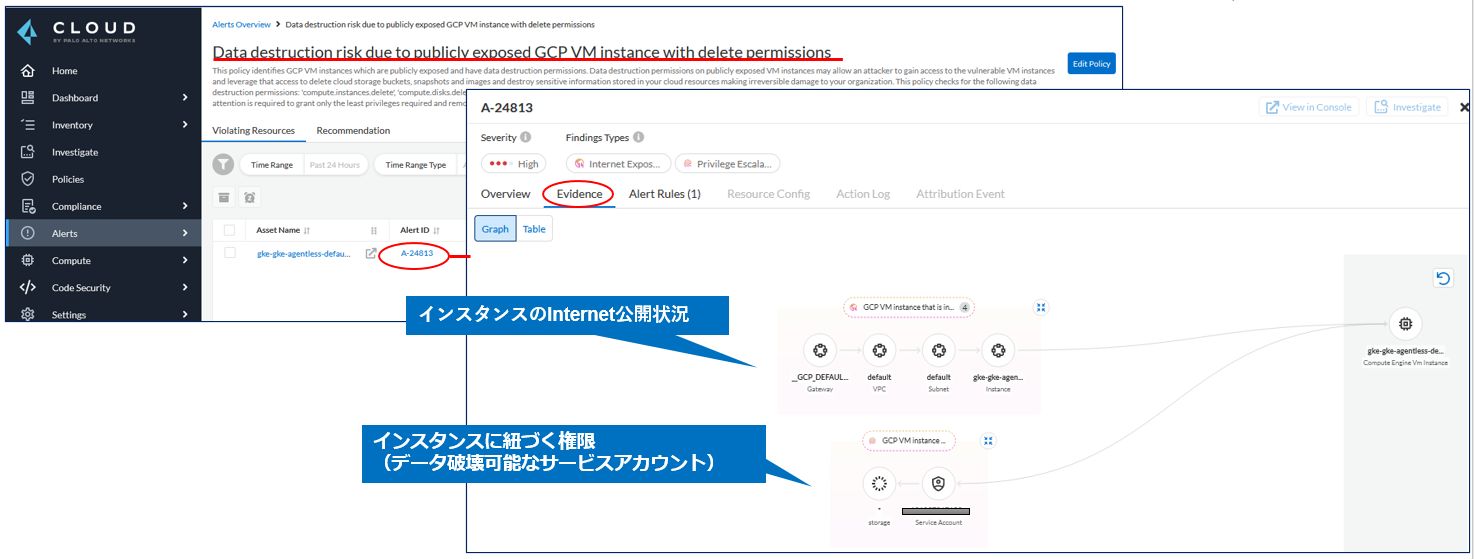

Attack PathポリシーはCNAPPでサポートされる様々な機能を組み合わせてアラートを発行しますが、中には CIEMとの相関によるアラート発行が可能なポリシーもあります。以下はGoogle Cloud環境にて、外部からの攻撃経路があり、かつインスタンスの削除など、破壊的なAPI権限が紐づいたインスタンスに対して発行されたアラートの例です。

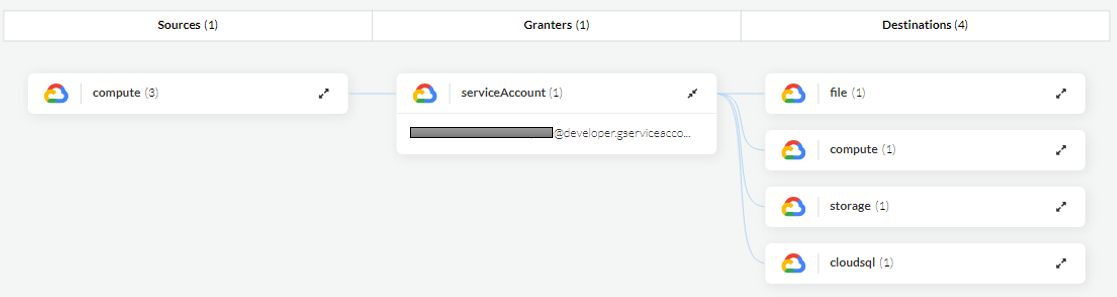

攻撃経路のトポロジーもグラフィカルに可視化されますが、Google CloudにおけるIAM設定も、誰に対して、どのようなAPI権限が、何のリソースに対して与えられているのかの現状が分かりやすく描画されます。IAMが侵害されるとクラウド全体がリスクに晒されてしまいますが、クラウドごとのデフォルト権限・必要最小権限の把握は難しいところなので、このように可視化してくれるのはありがたいです。

上記以外にも、機械学習を使ってユーザやネットワークの挙動をモデル化し、通常と異なるアクティビティを検出するアノマリー検知と攻撃パスを組み合わせたポリシーなど、CNAPPの統合性を生かした検出がプロアクティブに提供されます。

まとめ

マルチクラウドでのクラウド利用は今後も増加し、そこにはセキュリティリスクがつきまといます。対策としては総務省も推奨するCSPMでクラウド資産とリスクの可視化を行うことをお勧めします。CSPMを選定する際は、一歩先を見据えてCNAPPの機能と統合性を視野に入れることで、クラウドネイティブセキュリティを包括的に保護し、インシデント対応を効率化できます。広範囲なセキュリティ・プラットフォームの一部としてCSPMやCWPをお探しの場合、Prisma Cloudが最適です。また、少し味見してみたい、継続的な運用を支援してほしい、などのニーズに対応するNetOneのPOCやラボ体験サービス や 運用サービス もございますので、ご興味ありましたら弊社の担当営業までご連絡いただければと思います。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。