- ライター:山崎 恵子

- 教育委員会のお客様と次期基盤のグランドデザインを検討しています。

先生方の働き方改革、教育DXの実現、データ利活用を念頭に、

パートナー企業様とともに、セキュアでコスト効果の高いIT基盤を構築するご支援をいたします。

目次

2023/6/28(水)~30(金)で、東京ビッグサイトで行われた『自治体・公共Week 2023』に出展した際のブログ、第2弾です。

期間中、弊社ブースにお越しいただきました皆様、誠にありがとうございました。

前回は、2つの出展テーマの1つとなる、「ガバメントクラウド接続」について展示内容をご紹介しました。

「ガバメントクラウド接続」と「クラウドセキュリティ」を 「自治体・公共 Week 2023」でご紹介 ① ~ 「ガバメントクラウド接続」編 ~

今回の第2弾では、もう1つの出展テーマである「クラウドセキュリティ」について弊社の展示内容をご紹介いたします。

クラウドセキュリティ

クラウドサービスは日々機能が更新されていきますが、新規に追加された機能の初期設定がセキュアであるとは限りません。

クラウドを扱う担当者のITリテラシーもまちまちです。

不注意であれ、故意であれ、変更されるかもしれない、多くの設定項目のすべてに目を光らせ続けるのは至難の業です。

さらに、AWS(Amazon Web Services)や、GCP(Google Cloud Platform)、Microsoft Azure、OCI(Oracle Cloud Infrastructure)等、パブリッククラウドも様々あり、それぞれで提供される機能や使い方も少しずつ違います。

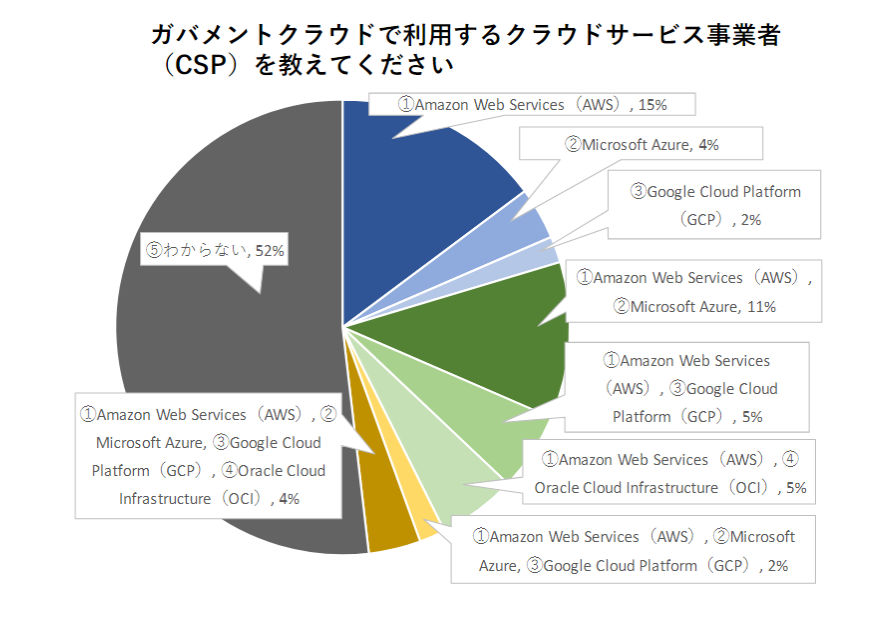

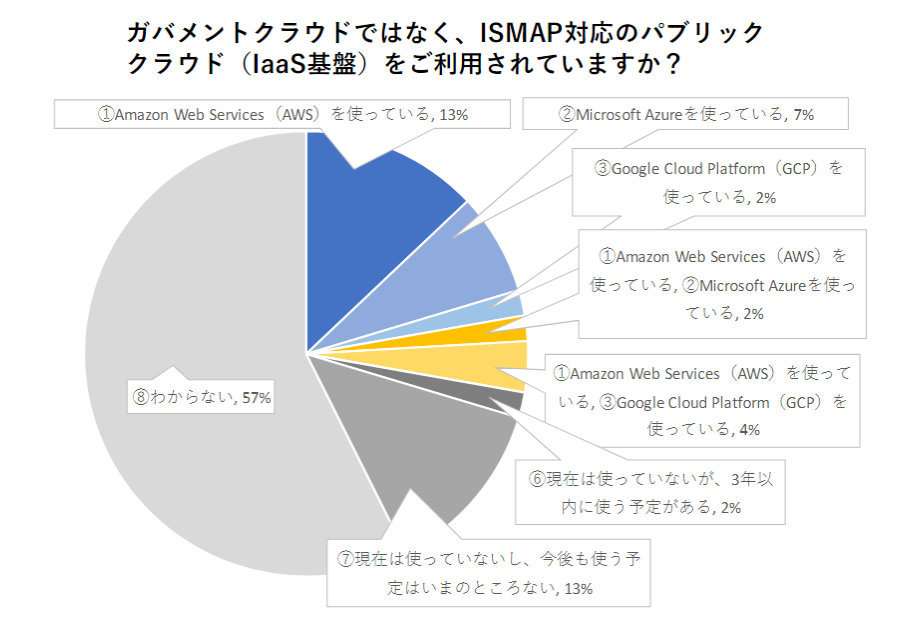

弊社ブースにいらっしゃったお客様にアンケートをとったところ、

約27%のお客様が、ガバメントクラウドで利用するCSP(Cloud Service Provider)が複数になると回答されていました。

また、ガバメントクラウド外でパブリッククラウドを使われている(予定がある)お客様が30%、そのうち6%のお客様は既にマルチクラウドでご利用されていました。

では、複数のパブリッククラウドのすべての設定項目を把握し、セキュアに保ち続ける方法はあるのでしょうか?

そして、いつ発生するかわからない「不適切な設定」をどう検知し、どう対応していったらよいのでしょうか?

クラウドセキュリティ運用支援サービス

ここで登場するのが、弊社の2つ目の出展テーマです。

前述しましたように、パブリッククラウドの設定がセキュアかどうか、人手で監査し続けることは困難です。

それが、マルチクラウド環境や、シングルクラウド環境でもマルチテナントとなるとことさらです。

日々追加される多様な設定項目のすべてを監査し続けるには、“専門のツール”が必要です。

弊社の「クラウドセキュリティ運用支援サービス」も裏側では、“専門のツール”、Palo Alto Networks社のクラウドセキュリティ統合管理製品「Prisma Cloud」を使っています。

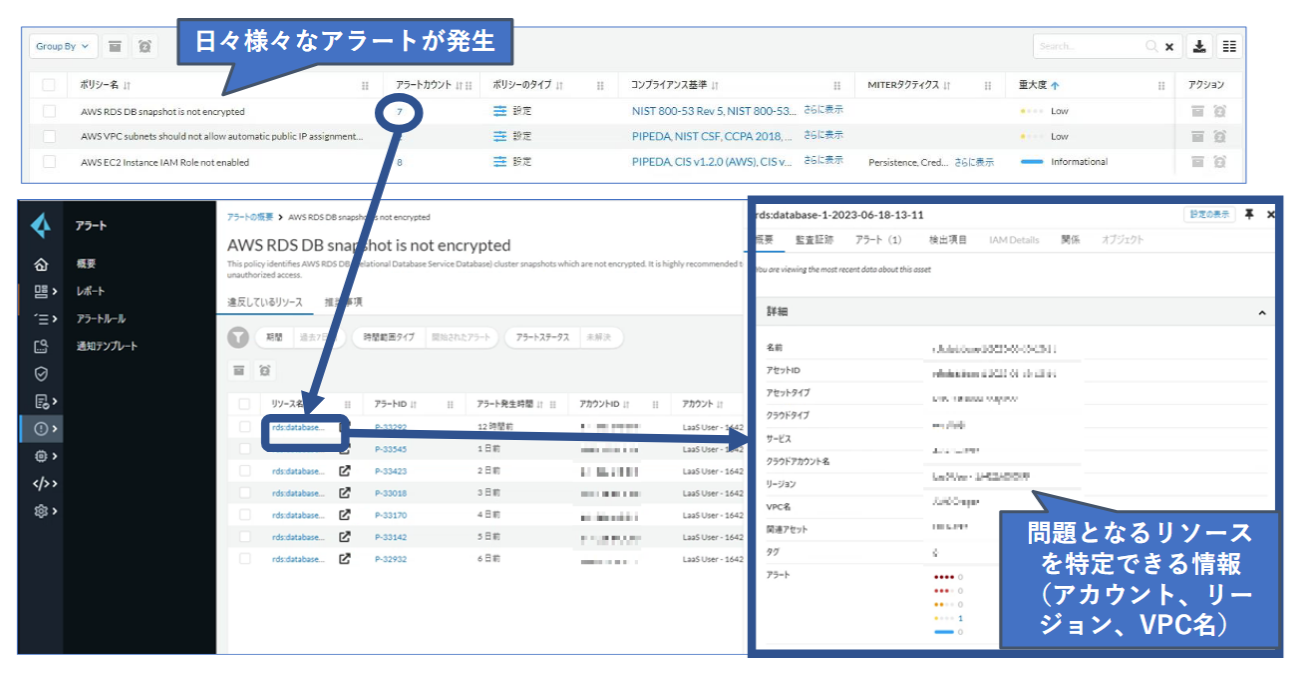

この「クラウドセキュリティ統合管理製品」は、アラートをリアルタイムで監視し、通知・修復、詳細調査、ポリシーチューニング等を提供します。

もちろん、ガバメントクラウドで利用する4つのCSP(Cloud Service Provider)にも対応しています。

展示会では、普段、お客様にお見せすることのない、サービス提供の裏側の仕組み、「Prisma Cloud」の画面を実際にご覧いただき、どのように「不適切な設定」を検知できるのか、検知したアラートに対して、弊社の運用支援サービスがどのように対応するのかを、ご説明いたしました。

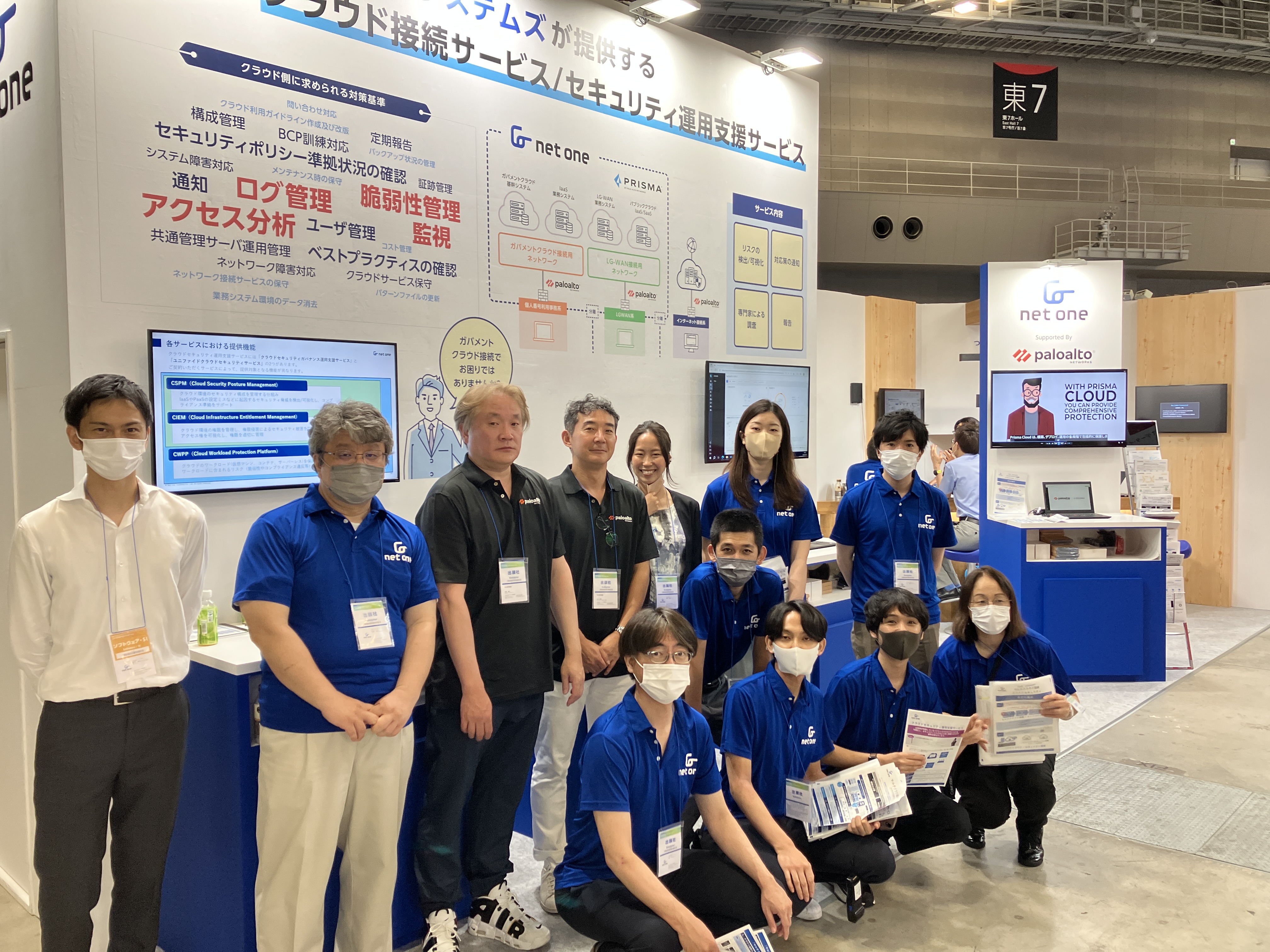

中日となる6/29(木)は、Palo Alto Networks社様(後列中央、黒色ポロシャツのお二方)も応援に来てくださいました

ガバメントクラウド内のセキュリティ

ガバメントクラウド内は、デジタル庁が「発見的統制(多要素認証の設定やオブジェクトストレージ(「Amazon S3」等)の外部アクセスブロック等)」についての設定を事前にしてくれており、リスクのある設定を検知すると管理者へメール等で通知するようになっています。

こう聞くと、送信されてくるアラートに対応していればよいだけに思えます。

しかし、実際運用してみると、オンプレ環境と比べ難易度が格段に上がり、アラートを受け取った後の調査等が難しく複雑だと感じられる方が多くいらっしゃるのではないかと弊社では予想しています。

さらに、ガバメントクラウドは「閉域」環境なので、インターネットに公開するシステムをのせることは出来ません。それらは、ガバメントクラウド領域とは、別のクラウド領域にリフトされるはずです。

その領域にもセキュリティ設定をする必要があります。

デジタル庁がガバメントクラウドで事前設定してくれたものと同等のものを、お客様自身で行う必要があるのです。

CSPの特性に合わせたり、日々拡張される機能に追従したりすることは、非常に大きな負荷となることは誰もが簡単にイメージできます。こうなると、ガバメントクラウドの中も外もセキュリティ運用に関しては、一元的に管理したいと思われるお客様も出てこられるだろうなと弊社では考えております。

クラウドセキュリティ統合管理製品 「Prisma Cloud」

「Prisma Cloud」は管理/監査対象が閉域ネットワークであっても、各CSPが提供しているAPIで連携するため、プロキシ装置などのハードウェア導入も一切不要で管理/監査が可能です。

つまり、ガバメントクラウド・マルチクラウド・マルチテナント関係なく、クラウド環境(IaaS)であれば一元管理が可能となります。

展示会でご紹介した「Prisma Cloud」の画面をいくつかご紹介いたします。

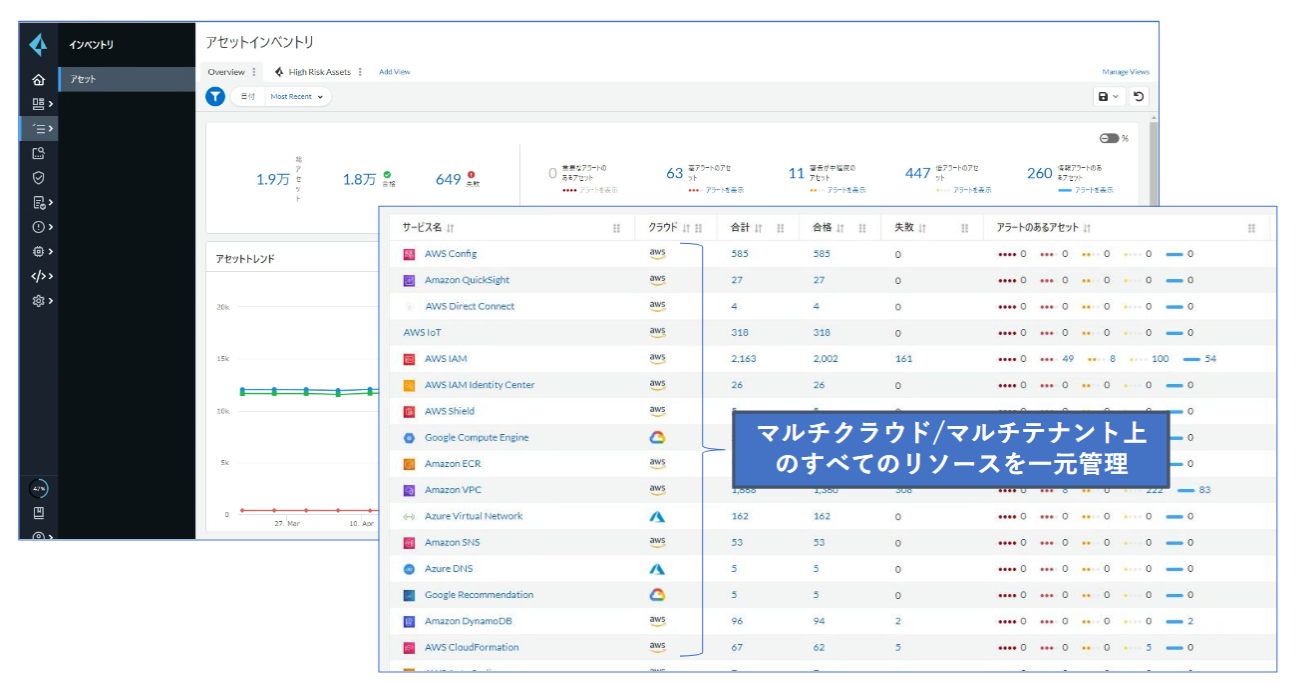

様々なクラウド環境の多様なリソースを一元的に管理できます

パブリッククラウドの設定をセキュアに保つには監査基準の項目が非常に重要です。基準が緩ければ安全な環境が維持できているとは言えません。

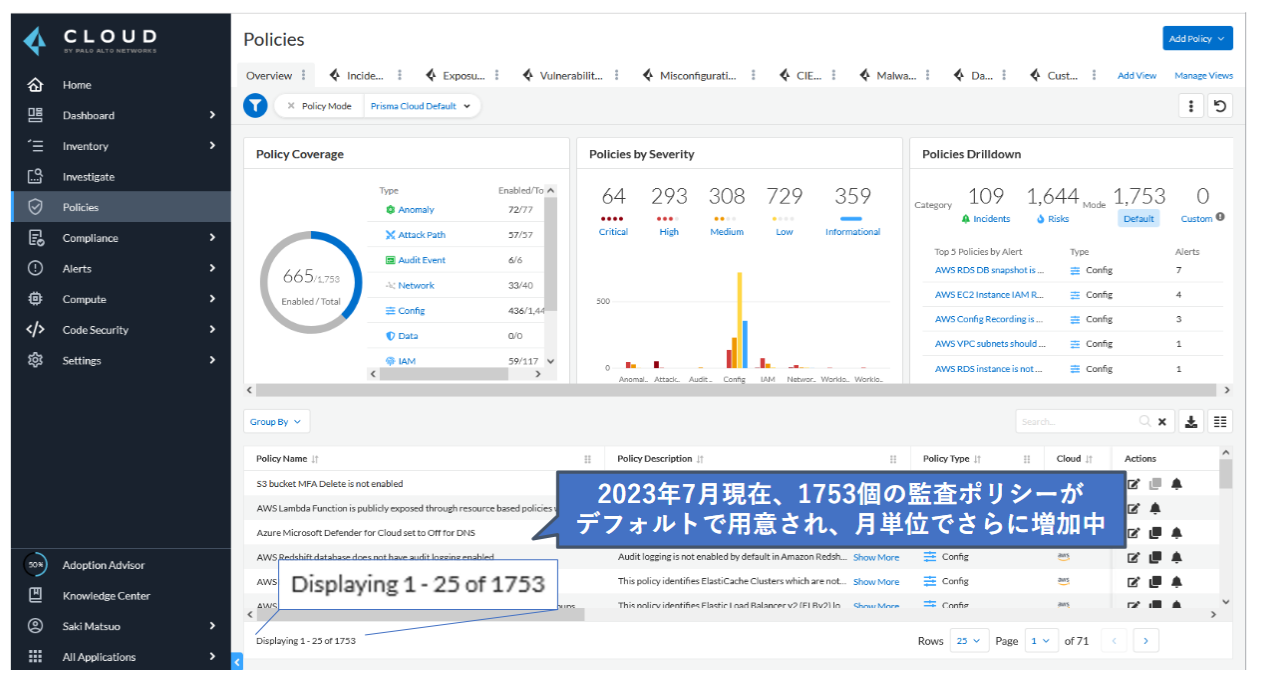

Prisma Cloudは、各パブリッククラウドのベストプラクティスや、ISO27001やPCI DSS等、国際的なコンプライアンス基準を利用しながら「不適切な設定」がされていないかを監査し続けてくれます。

設定内容の管理や監査は人間が机上で行えるレベルをはるかに超えています

パブリッククラウドの設定ミスによるセキュリティ事故で多く発生するものとして、

任意のデータを保存できるオブジェクトストレージである「Amazon S3」の設定ミスで、組織内の機密データをインターネットに公開してしまった

というものがあります。

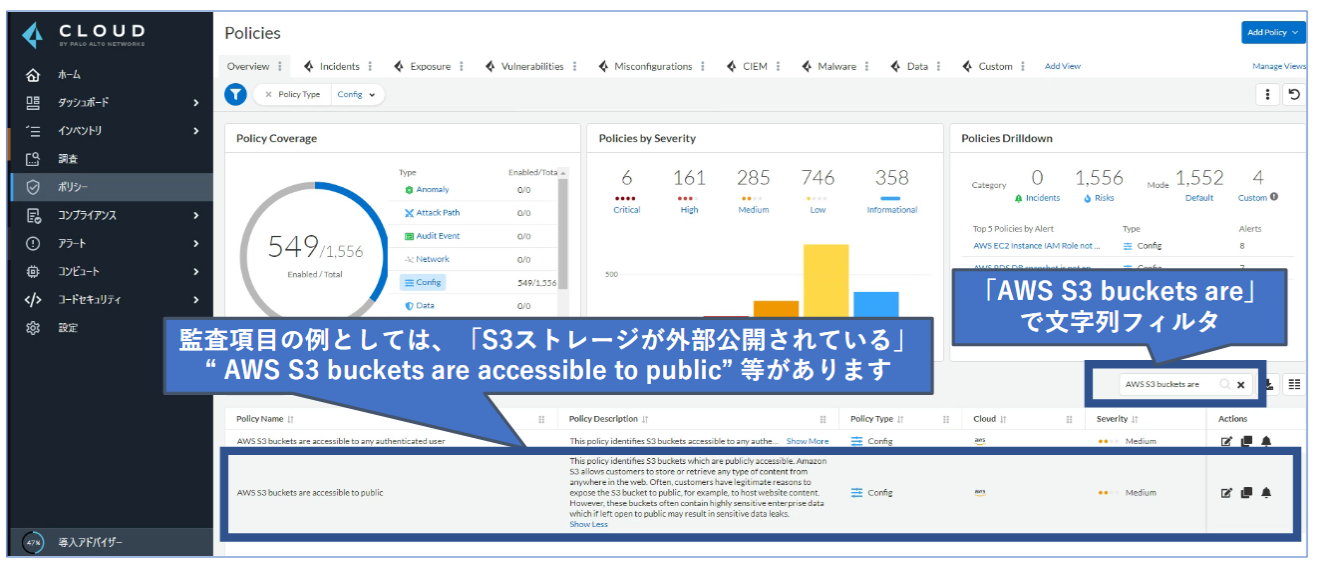

Prisma Cloudは、「適切な設定」が保たれているかを継続的に監査し続けますので、「Amazon S3」の外部公開がされると、すぐにアラートを上げてくれます。

監査ポリシーの一例(Amazon S3)

もしも、“設定ミスで”、上記の

“ AWS S3 buckets are accessible to public”

というアラートが報告されたら、すぐにでも非公開の対処をしなくてはなりません。

つまり、「適切な設定」を維持するには、様々発生するアラートに日々対応し続ける必要があるということです。

「それは大変だなあ」と頭をよぎった方も多いのではないでしょうか。

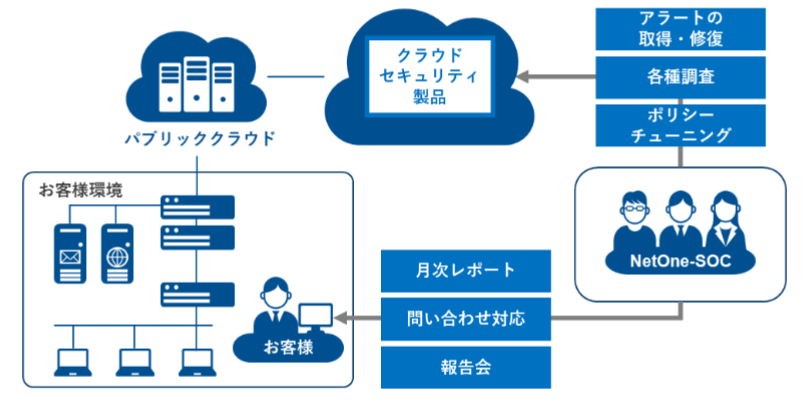

弊社の「クラウドセキュリティ運用支援サービス」は、前述の通り裏側では「Prisma Cloud」を使っています。SOC(Security Operation Center)メンバが専門知識とツールを駆使し、アラート対応を含む、セキュリティに関する運用支援をご提供いたします。

もちろんお客様はツールの使い方を知る必要は一切ありません。

クラウドセキュリティ運用支援サービス(イメージ)

おわりに

経験の少ないクラウド利用に関して、戸惑われている自治体職員の方々も多いのではないでしょうか。

説明を聞きたい、デモを見てみたい、相談に乗ってほしい等、弊社ソリューションにご興味をお持ちいただけましたら、是非お問い合わせください!

弊社にはお客様に直接触っていただける環境も用意してございます。

これは「環境を提供し、ご自由に検証してください」というものではありません。

弊社の技術部隊が、お客様のニーズや環境を想定し作成したシナリオに沿いながら効率よく製品の概要や使い方、導入後のイメージを習得できるよう開発した「Lab as a Service」です。

新たな製品やサービスの検討をすることになった場合、机上だけで探して、自団体に適合しているかを判断するのはご不安だと思います。有識者に伴奏してもらいながら「基本の基」を楽に身に着けていただければと思います。

すぐに体感できるLaaS活用 ~Cloud Governanceメニューご紹介~ | ネットワンシステムズ (netone.co.jp)

コスト効率が高く、迅速に、柔軟に使えるパブリッククラウドに、セキュアに接続し、セキュアに使い続けていただくことで、

住民の皆様に、利便性の高いサービスを「素早く」提供したり、「改善しつづけたり」する世界を自治体の皆様とともに実現できましたら嬉しく思います。

“誠実に丁寧に” セキュアなシステムを提供します

弊社行動指針より

Palo Alto Networks、Palo Alto Networksロゴ、Prismaは、米国およびその他の国におけるPalo Alto Networksの登録商標または商標です。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。