- ライター:川原 尚人

- ネットワンシステムズに入社以来、インフラSEとしてコラボレーション製品、仮想デスクトップ製品の設計構築に従事。最近では、エンドポイント領域とハイブリッドクラウド領域のセキュリティのあるべき姿を追い求める日々に奮闘している。

【保有資格/認定】

CISSP #653099

CCSP #653099

Palo Alto Networks CYBERFORCE Hero #447

AWS All Certifications Engineers

目次

はじめに

過去3回のブログではPalo Alto Networks社Cortex XDR(以降はCortex XDR)の製品としての概要や優位点について紹介しました。

今回も引き続きNDRについて紹介します。

4回目では、Cortex XDRをどのようにしてNDRとして実装していくのか、設定について紹介したいと思います。しかし、単純にNDRの設定を紹介しても少々退屈になると思いますので、製造業から教育業界まで幅広く当社のお客様に導入いただいているSASE(Secure Access Service Edge)との関連付けを意識して設定を紹介していきます。

SASEについて既に様々なメディアで取り上げられているので紹介は不要かと思いますが、もしご存じではない方がいましたら、当社のブログで非常に分かりやすく紹介しています。参考にして頂ければと思います。Palo Alto Networksでは、Prisma Accessという製品でSASEを提供しています。

SASE - Prisma Access が選ばれるのには理由がある

Prisma AccessとCortex XDR (NDR)の相乗効果

NDRはネットワークトラフィックを基に、異常となる行動を検知・対処するテクノロジーであるため、NDRを実現するためには企業内外でネットワークトラフィックが流れていることが前提となります。今回はPrisma Access(Mobile Users/Global Protect)が構築済みの環境化で、通常のネットワークトラフィックや悪意のあるサイトに接続し、アラートの生成、ネットワーク通信を制御する流れを見ていきたいと思います。

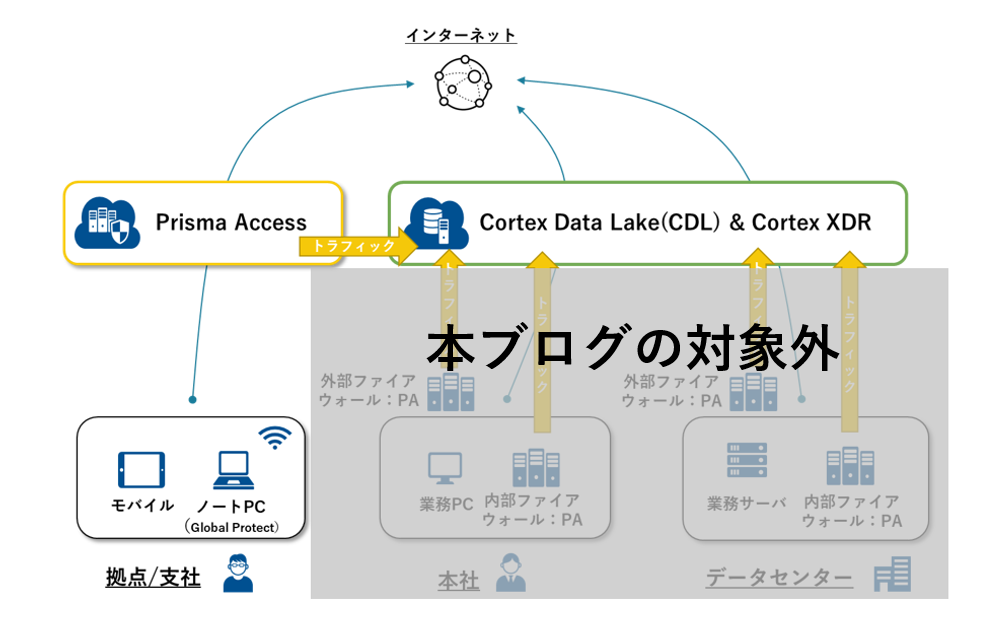

図1.構成のイメージ

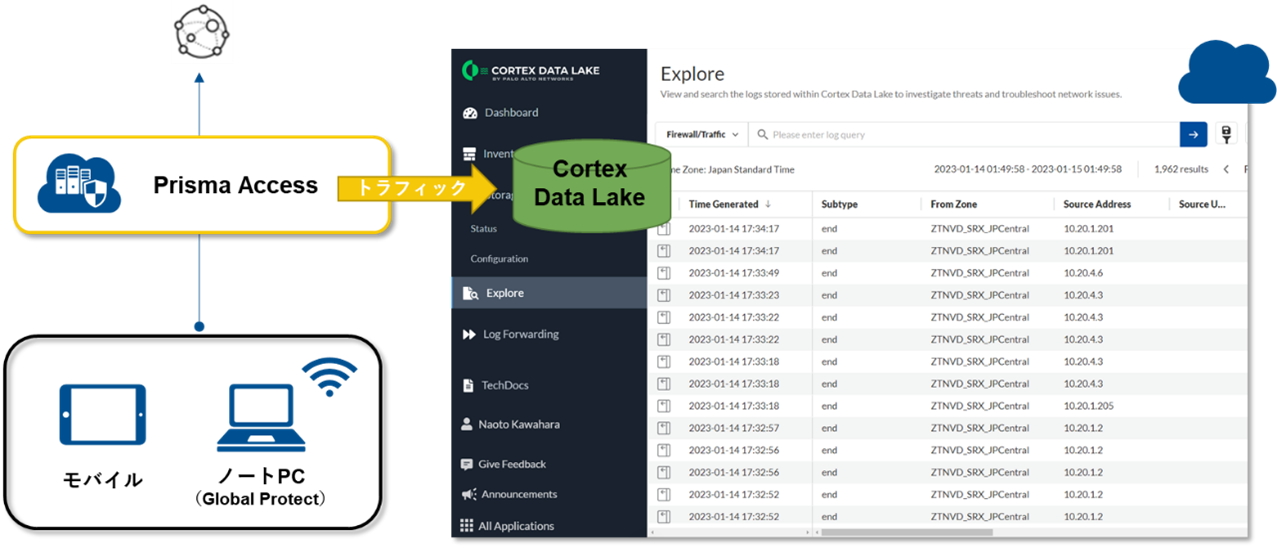

Prisma Accessが導入済みであれば、ネットワークトラフィックがCortex Data Lakeに蓄積されているため、NDRの実装は簡単です。もう少し具体的に紹介していきます。Prisma Accessを通過するネットワークトラフィックの情報(アクセスログ、Threatログ、URLログ、DNSログなど)はユーザが意識しなくとも、クラウドで提供されているCortex Data Lakeに自動的に蓄積されています。

実は、これが大変重要なことです!!

Prisma Accessを利用している企業であれば、すべてクラウドで提供されるコンポーネントのため、NDRで利用するネットワークトラフィックの準備が整います。企業内に専用ハードウェアの準備などは不要です。Prisma Accessを経由せず内部ネットワークで完結するトラフィック全てをNDRで分析する場合は、境界(外部)や内部ネットワークにPAシリーズの展開が必要になりますのでご注意ください。

図2.Cortex Data Lakeのイメージ

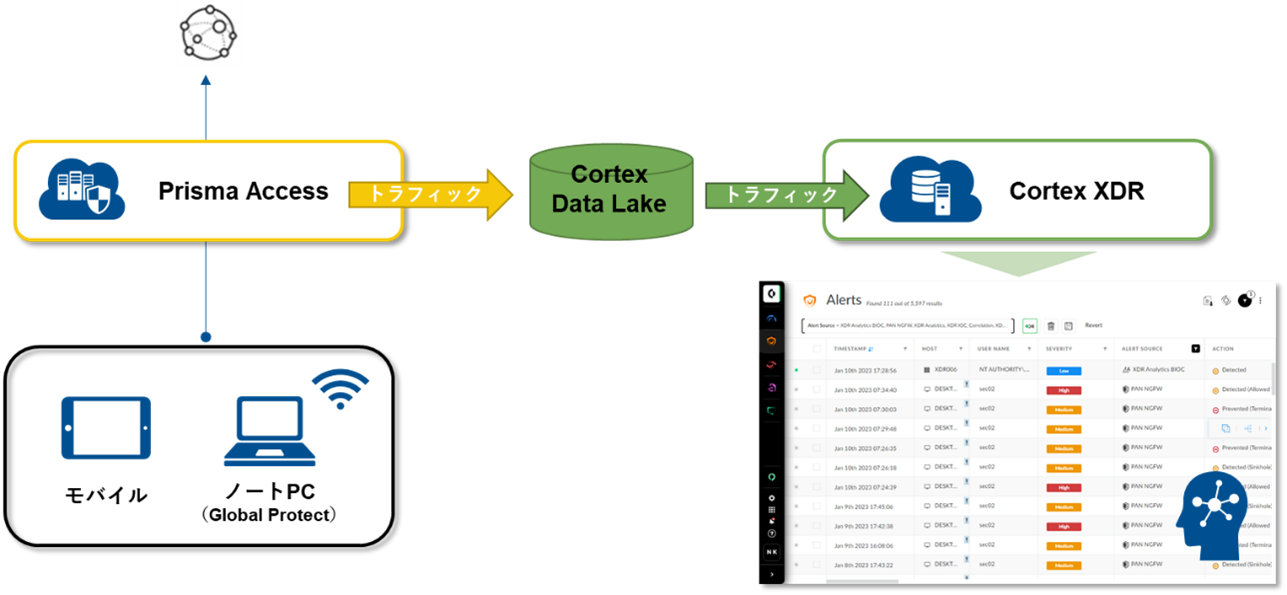

次は蓄積されたネットワークトラフィックの情報を分析するための準備です。トラフィックのInsightで可視化とトラフィックの傾向は分析できますが、現状ではPrisma Access単体ではネットワークトラフィック情報に基づくリアルタイム分析が出来ず、Cortex XDRの力が必要です。ここでようやくCortex XDRが登場です。

Cortex XDRもクラウド環境で提供されているため、企業内にハードウェアの準備は不要です。Cortex XDRの初回アクティベーションの時に、ネットワークトラフィックの情報が蓄積されているCortex Data Lakeを選択するだけで、ネットワークトラフィック分析の準備が整います。Cortex XDRとCortex Data Lakeともにクラウドで提供されているので非常に簡単ですね。ここまで来たらNDRの実現は見えています。

真に疑わしいアラートを生成するためには、真偽を判定させるためにベースライン化の作業が必要です。誤検知・過検知を極力少なくするために、2週間~1か月ほどの時間をかけてベースラインを作成してきます。ベースラインの作成期間について目安となります。

図3.Cortex XDRによる分析イメージ

ベースライン作成が完了すると、続々と脅威と判断されたアラートが生成されます。どのようなアラートが生成されるか知っておきたい方もいるかと思います。Palo Alto Networks社は生成されるアラートの内容や種類を公開しています。Palo Alto Networks社の良い所ですね。他製品ですと完全にブラックボックスのため、本当に検知するのかという不安がありますが、このようにリファレンスが公開されていると安心します。

Cortex XDR Analytics Alert Reference

疑わしいアラートが生成され始めたら、何かしらで対処する必要が出てきます。保護したい端末にCortex XDRエージェントがインストールされていたら端末自体に隔離操作することもできますが、企業ではCortex XDRエージェントだけではなく、いかなるエージェントソフトウェアを導入できないIoTやPrinterなども多く存在しているはずです。ネットワークトラフィックを分析し、ネットワーク全体のセキュリティレベルを向上させることで、結果として端末のセキュリティレベルが向上します。

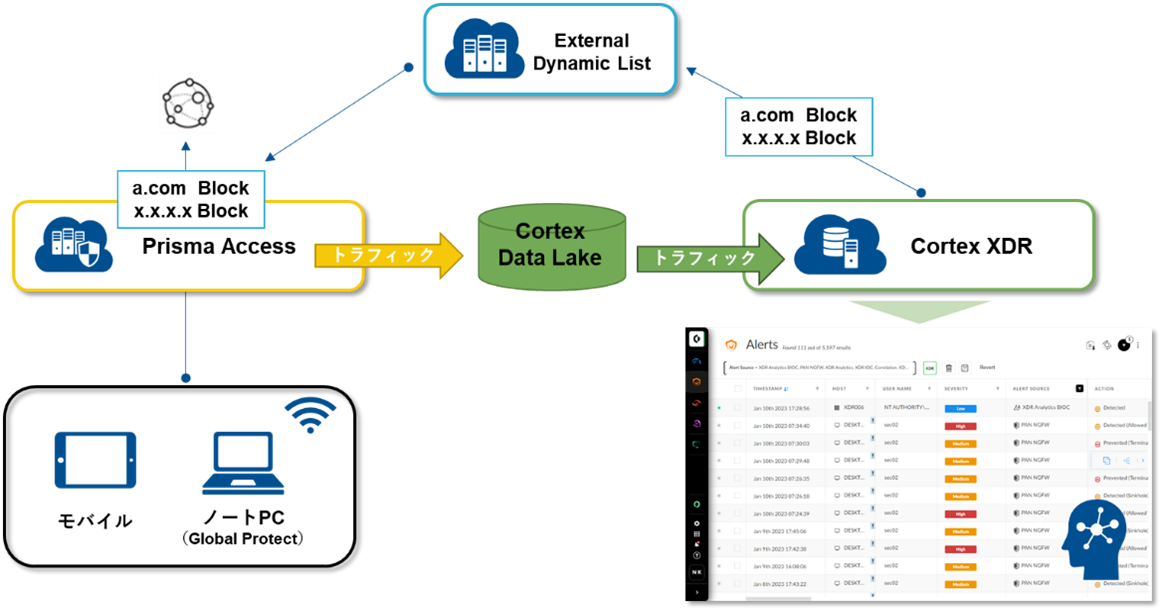

Cortex XDRの分析結果として悪性を判断されたURLやIPアドレスへのネットワーク通信を拒否するために、Prisma AccessにはEDLが実装されています。ここまで紹介すると“自動化”を気にされるか方がいますが、Cortex XDRで疑わしいURLやIPアドレスを検知した後、EDL機能に自動的にURLやIPアドレスを登録することはできません。

現時点では手動になります。ネットワーク通信の制御は業務影響が大きいため、企業内に影響を判断できる方、もしくはSOCの判断のもとでネットワーク制御を実施される方が良いかと思いますので、手動でのネットワーク制御は一般的です。なお、EDL機能は標準機能として利用できますので、追加の費用は発生しません。ご安心ください。

図4.ネットワーク制御のEDLイメージ

まとめ

今回はPrisma Accessを例に出しましたが、PAシリーズでNDRを実現したい場合でも概ね設定する内容は共通です。異なる部分としてはPAシリーズからCortex Data Lakeにトラフィックログを送信する設定が必要です。

今回のブログではNDRについて紹介しました。当社はPalo Alto Networks社製品の導入実績国内NO.1のパートナーで、7年連続でアワードを受賞しており、Cortex XDRを構築した経験値や、PAシリーズ、Prisma Accessの豊富な導入実績があります。Cortex XDRにご興味、検討されているお客様は、当社営業担当までお問い合わせください。

※本記事の内容は執筆者個人の見解であり、所属する組織の見解を代表するものではありません。